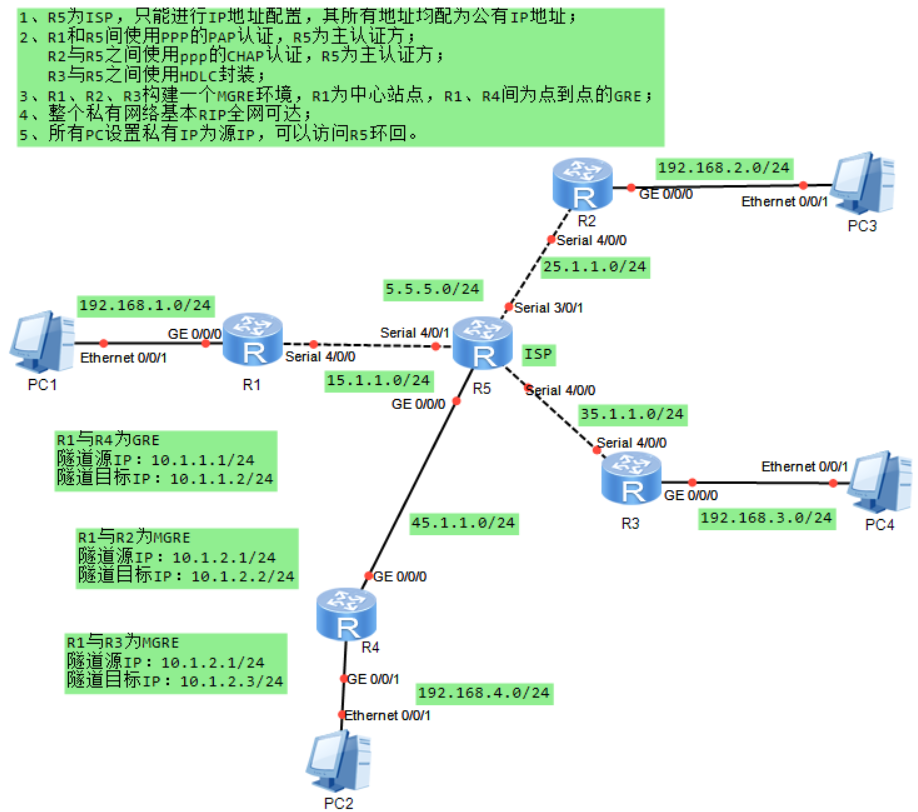

一.實驗需求及拓撲圖:

二.實驗需求分析

根據提供的網絡拓撲圖和實驗要求,以下是對實驗需求的詳細分析:

R5作為ISP:

- R5只能進行IP地址配置,其所有接口均配置為公有IP地址。

認證方式:

- R1和R5之間使用PPP的PAP認證,R5為主認證方。

- R2與R5之間使用PPP的CHAP認證,R5為主認證方。

- R3與R5之間使用HDLC封裝。

GRE隧道配置:

- R1、R2、R3構建一個MGRE環境,R1為中心站點,R1與R4間為點到點的GRE隧道。

私有網絡基本可達性:

- 整個私有網絡應實現基本的RIP全網可達。

PC訪問R5:

- 所有PC設置私有IP為源IP,可以訪問R5環回。

具體步驟分解:

R5作為ISP的配置:

- 配置R5的所有接口為公有IP地址。

- 確保R5能夠正確路由到其他設備和網絡。

認證配置:

- 在R1和R5之間的PPP鏈路上配置PAP認證,確保R5為主認證方。

- 在R2和R5之間的PPP鏈路上配置CHAP認證,確保R5為主認證方。

- 在R3和R5之間的鏈路上使用HDLC封裝。

GRE隧道配置:

- 在R1上配置GRE隧道,連接到R4。

- 確保隧道的源IP和目標IP正確配置,保證數據包能夠通過隧道傳輸。

RIP協議配置:

- 在所有路由器上配置RIP協議,確保整個私有網絡內的路由信息能夠被正確傳播和更新。

PC訪問R5的配置:

- 設置PC的源IP為私有IP地址。

- 配置相應的路由規則,使得PC能夠通過私有網絡訪問到R5的環回地址。

驗證步驟:

驗證R5的ISP功能:

- 檢查R5的所有接口是否都配置了公有IP地址。

- 測試從外部網絡到R5的連通性。

驗證認證機制:

- 測試R1和R5之間的PAP認證是否正常工作。

- 測試R2和R5之間的CHAP認證是否正常工作。

- 檢查R3和R5之間的HDLC封裝是否正確配置。

驗證GRE隧道:

- 從R1 ping R4,檢查GRE隧道是否正常工作。

- 檢查GRE隧道的源IP和目標IP是否正確配置。

驗證RIP協議:

- 檢查所有路由器的路由表,確保RIP協議已正確傳播路由信息。

- 測試不同子網間的通信,確保全網可達。

驗證PC訪問R5:

- 從PC ping R5的環回地址,檢查是否能夠成功通信。

- 檢查PC的路由表和防火墻規則,確保沒有阻止訪問R5的規則。

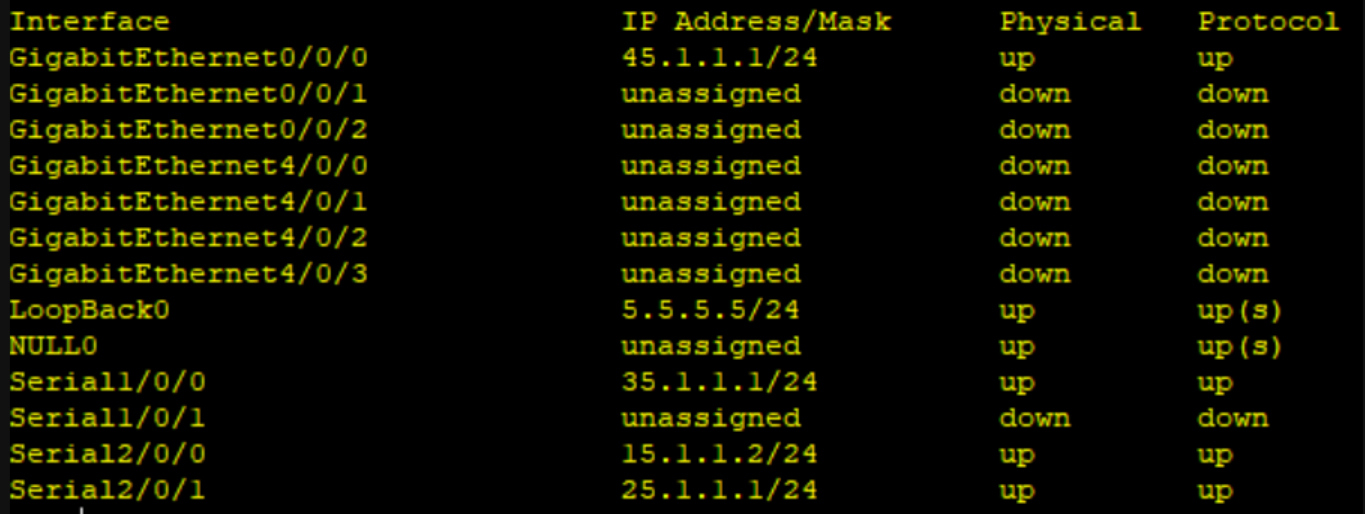

三.實驗IP地址劃分:

1. ? ?公網地址(R5 作為 ISP,使用公網地址):

R1 與 R5 之間接口:15.1.1.0/24,R1 側為 15.1.1.1,R5 側為 15.1.1.2。

? ? ? ? ?R2 與 R5 之間接口:25.1.1.0/24,R2 側為 25.1.1.2,R5 側為 25.1.1.1。

? ? ? ? ?R3 與 R5 之間接口:35.1.1.0/24,R3 側為 35.1.1.2,R5 側為 35.1.1.1。

? ? ? ? ?R5 與 R4 之間接口:45.1.1.0/24,R5 側為 45.1.1.2,R4 側為 45.1.1.1。

2. ? ?私網地址:

R1 連接 PC1 的接口:192.168.1.0/24,R1 側為 192.168.1.1,PC1 為 192.168.1.2。

? ? ? ? ?R2 連接 PC3 的接口:192.168.2.0/24,R2 側為 192.168.2.1,PC3 為 192.168.2.2。

? ? ? ? ?R3 連接 PC4 的接口:192.168.3.0/24,R3 側為 192.168.3.1,PC4 為 192.168.3.2。

? ? ? ? ?R4 連接 PC2 的接口:192.168.4.0/24,R4 側為 192.168.4.1,PC2 為 192.168.4.2。

3. ? ?GRE 隧道地址:

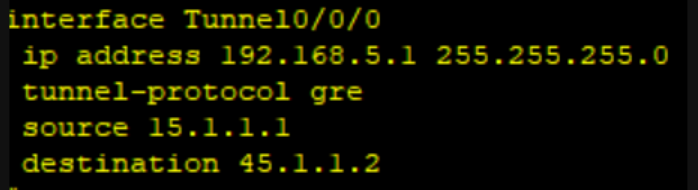

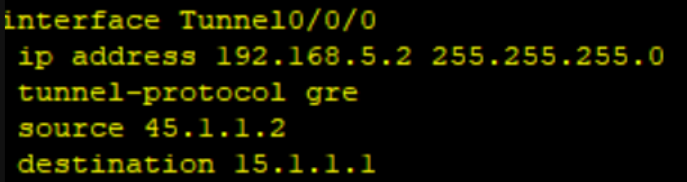

R1 與 R4 的 GRE 隧道:源地址 15.1.1.1/24(R1),目標地址 45.1.1.2/24(R4)。

? ? ? ? ?Tunnel接口:192.168.5.1(R1),192.168.5.2(R2)

4. ? ?MGRE 隧道地址:

R1 與 R2 的 MGRE 隧道:源地址 15.1.1.1/24(R1),目標地址 25.1.1.2/24(R2)。

? ? ? ? ?Tunnel接口:192.168.6.1(R1),192.168.6.2(R2)

? ? ? ? ?R1 與 R3 的 MGRE 隧道:源地址 15.1.1.1/24(R1),目標地址 35.1.1.2/24(R3)。

? ? ? ? ?Tunnel接口:192.168.6.1(R1),192.168.6.3(R2)

5.? ?結果

四.配置命令

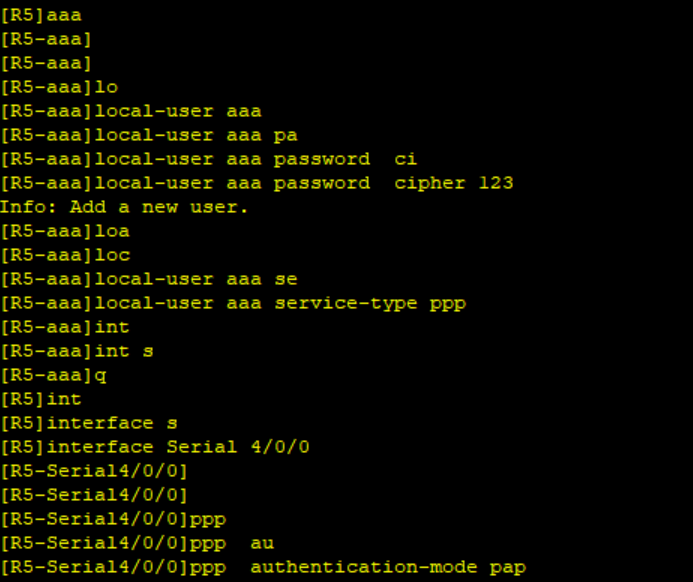

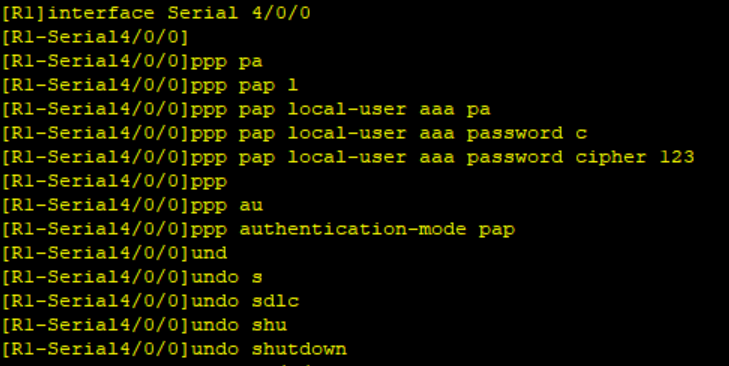

ppp認證

1.R5與R1:

認證方:

[R5]aaa[R5-aaa]local-user aaa password cipher aaa123[R5-aaa]local-user aaa service-type ppp[R5]int Serial 2/0/0 ??[R5-Serial2/0/0]ppp authentication-mode pap?

被認證方:

[R1]interface Serial 2/0/0[R1-Serial2/0/0]ppp pap local-user aaa password cipher aaa123[R1-Serial2/0/0]ppp authentication-mode pap[R1-Serial2/0/0]undo shutdown?

2.R5與R2:

認證方:

[R5]aaa[R5-aaa]local-user bbb password cipher bbb123[R5-aaa]local-user bbb service-type ppp[R5]int Serial 2/0/1 ??[R5-Serial2/0/1]ppp authentication-mode chap結果如上?

被認證方:

[R2]interface Serial 2/0/1[R2-Serial2/0/1]ppp pap local-user bbb password cipher bbb123[R2-Serial2/0/1]ppp authentication-mode chap[R2-Serial2/0/1]undo shutdown結果如上??

3.R5與R3:

認證方:

[R5]aaa[R5-aaa]local-user ccc password cipher ccc123[R5-aaa]local-user ccc service-type ppp[R5]int Serial 1/0/0 ??[R5-Serial1/0/0]ppp authentication-mode chap[R5-Serial1/0/0]link-protocol hdlc結果如上??

被認證方:

[R3]interface Serial 1/0/0[R3-Serial1/0/0]ppp pap local-user ccc password cipher ccc123[R3-Serial1/0/0]ppp authentication-mode chap[R3-Serial1/0/0]undo shutdown結果如上??

靜態路由

[R1]ip route-static 0.0.0.0 0 15.1.1.2[R2]ip route-static 0.0.0.0 0 25.1.1.1[R3]ip route-static 0.0.0.0 0 35.1.1.1[R4]ip route-static 0.0.0.0 0 45.1.1.1

Gre與Mgre?

1.R1與R4之間的GRE配置:

R1:

R4:

再配置靜態路由:目的為對端的私網網段,下一跳為對端的隧道地址

![]()

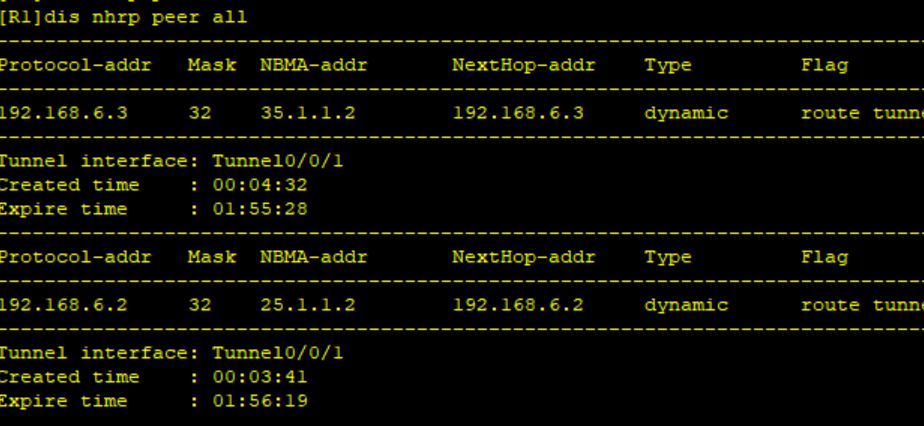

2.R1,R2,R3之間的MGRE配置:

[R1]int Tunnel 0/0/1[R1-Tunnel0/0/1]ip add 192.168.6.1 24[R1-Tunnel0/0/1]tunnel-protocol gre p2mp[R1-Tunnel0/0/1]source 15.1.1.1

[R2]int Tunnel 0/0/1[R2-Tunnel0/0/1]ip add 192.168.6.2 24[R2-Tunnel0/0/1]tunnel-protocol gre p2mp[R2-Tunnel0/0/1]source 25.1.1.2

[R3]int Tunnel 0/0/1[R3-Tunnel0/0/1]ip add 192.168.6.3 24[R3-Tunnel0/0/1]tunnel-protocol gre p2mp[R3-Tunnel0/0/1]source 35.1.1.2中心站點配置:

[R1-Tunnel0/0/1]nhrp network-id 100分支站點配置:

[R2]int Tunnel 0/0/1[R2-Tunnel0/0/1]nhrp network-id 100[R2-Tunnel0/0/1]nhrp entry 192.168.6.1 15.1.1.1 register[R3]int Tunnel 0/0/1[R3-Tunnel0/0/1]nhrp network-id 100[R3-Tunnel0/0/1]nhrp entry 192.168.6.1 15.1.1.1 register查看

?五.驗證

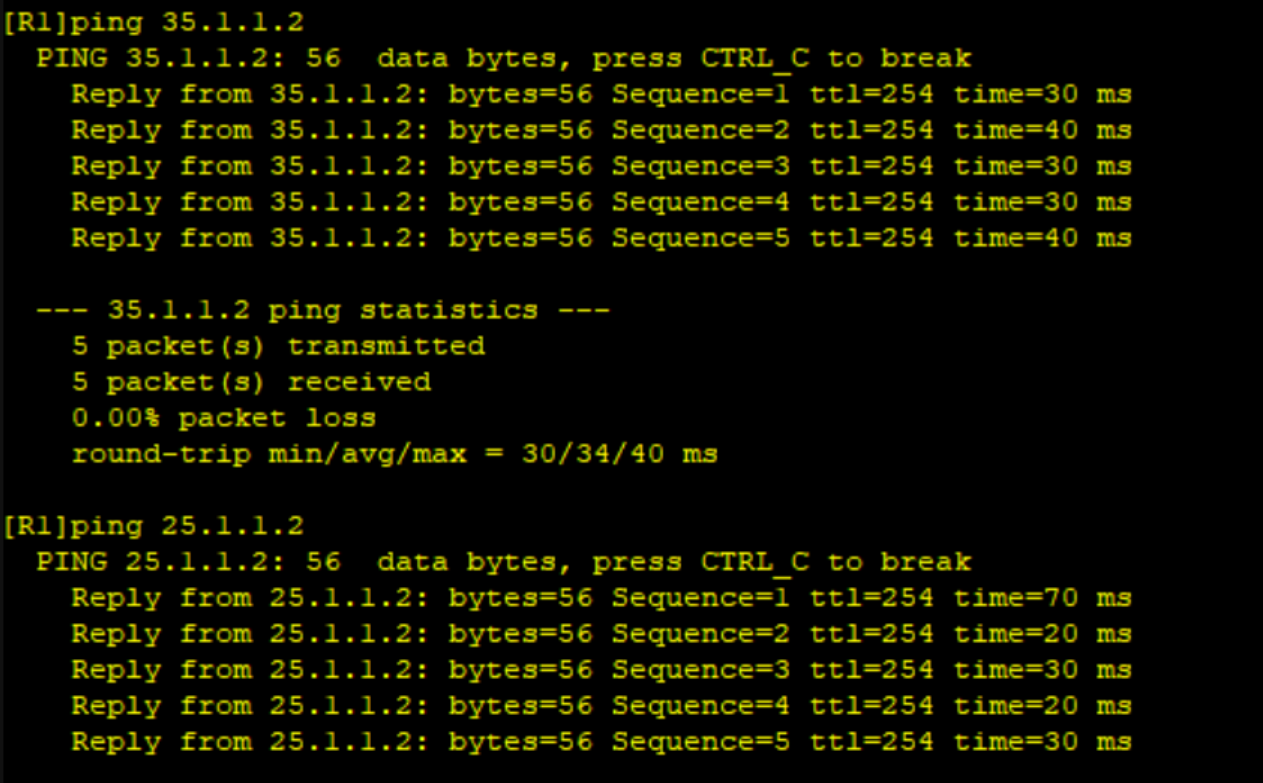

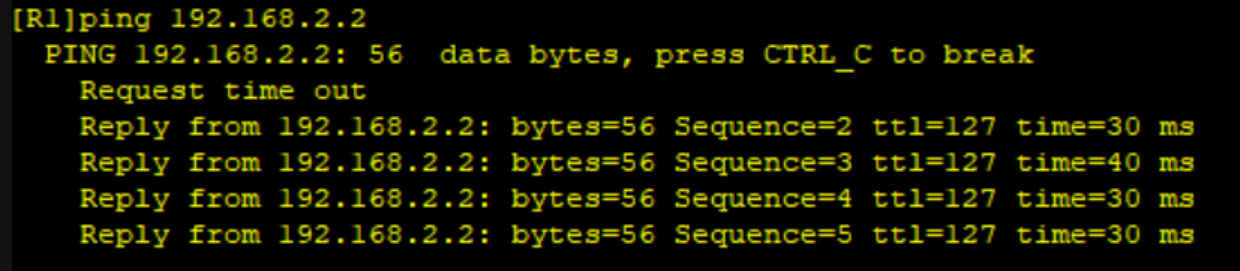

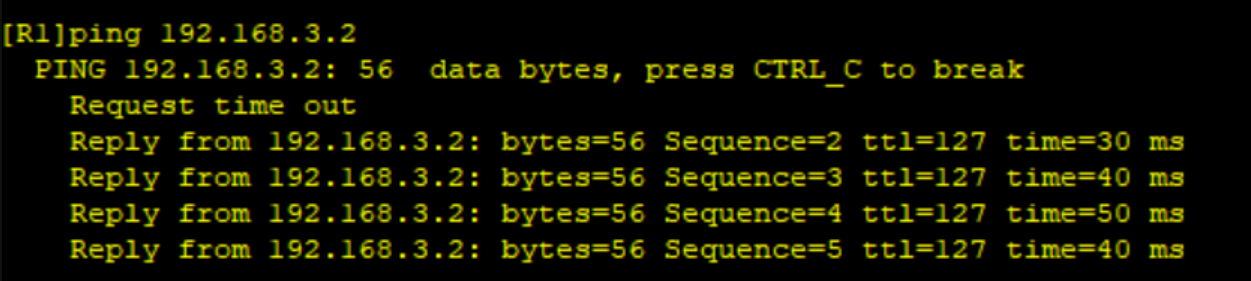

1.R1pingR2和R3

?

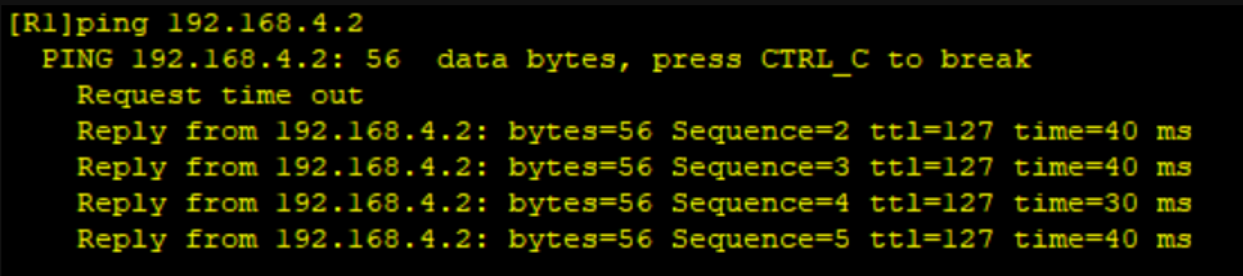

2.R1pingR4 Pc端?

可通?

)

線程控制:互斥與同步)

部署和使用MongoDB)

TestCenter 2U硬件安裝及機箱加電_雙極未來)

)

(含刪除)(腳本))