在數字化轉型的浪潮中,開源組件已成為企業構建云服務與應用的基石,但其引入的安全風險也日益凸顯。某互聯網大廠的核心安全研究團隊,通過深度應用軟件成分分析(SCA)技術,構建了一套覆蓋開源組件全生命周期管理的安全審計體系,有效解決了開源依賴帶來的供應鏈攻擊、漏洞滯后修復等難題。

本文將以某互聯網大廠的實踐為例,解析其如何通過SCA技術實現開源組件的精準管控,為互聯網行業提供可復制的安全治理范式。

項目建設背景

01

行業背景

云計算服務的快速普及使得開源組件的使用率激增,據統計,云原生應用中開源組件占比超過80%。然而,Log4j2、Fastjson等重大漏洞的頻發,暴露了開源供應鏈的脆弱性。

監管趨嚴,如《網絡安全法》、《數據安全法》及國際標準(如NIST SP 800-218)均要求企業對第三方組件進行嚴格安全審查,防范供應鏈攻擊。

隨著該互聯網大廠規模的擴大,其底層依賴的開源組件數量呈指數級增長,傳統人工審計模式已無法應對組件版本碎片化、漏洞響應滯后等挑戰。

01

企業背景

某互聯網大廠的核心安全研究實驗室是業內頂級實驗室之一。堅持研究創新和實踐落地并重的技術路線,專注于云安全技術研究和創新工作,在大規模云安全防護和治理、云原生安全技術、密碼學和云數據安全、容器和虛擬化安全、硬固件和基礎設施安全等多個領域展開技術研究和產品創新工作。

該實驗室同時也負責企業平臺自身的安全建設、防護和治理工作,通過持續性安全攻防對抗、合規審計、管控體系安全治理體系建設、大數據安全運營平臺、和云原生安全托管服務(Cloud-MSS)持續保障企業平臺及云上數百萬租戶的安全。

01

項目開展的必要性

1.?風險不可控:某次安全審計中發現,某云服務核心模塊使用的Redis客戶端存在未修復的遠程代碼執行漏洞(CVSS 9.8),可能影響數萬客戶的數據安全。

2.?合規壓力:需滿足國內外云服務安全認證(如ISO 27001、等保2.0)對第三方組件的管理要求。

3.?效率瓶頸:人工排查組件漏洞耗時長達數周,高危漏洞修復率不足50%。

項目建設目標

1

構建開源組件全生命周期管理體系:覆蓋組件的引入、更新、廢棄階段,實現“來源可溯、風險可視、處置可控”。

2

提升漏洞響應與修復效率:通過自動化SCA工具鏈,將高危漏洞發現時間從“依賴外部通報”縮短至“實時檢測”,修復周期壓縮至24小時內。

3

實現風險分級與精準管控:基于CVSS評分與業務影響,建立紅(≥9.0)、橙(7.0-8.9)、黃(4.0-6.9)、綠(<4.0)四級響應策略,確保高風險組件“零上線”。

4

深度集成DevSecOps流程:將SCA能力無縫嵌入CI/CD流水線,實現“不安全組件不構建、不發布”,推動安全左移。

項目實施內容

該企業通過采用SCA產品對用戶現有的私服倉庫進行代碼和開源組件的安全檢查,保證開源組件的完整合規性檢測,確保符合監管要求,集成自研流水線對源代碼或應用包進行檢測,檢查開源組件是否被篡改、對jar包的完整性進行校驗,最終完成已知系統的摸底與檢測。

根據摸底檢測對組件的依賴進行分析,識別并標明直接引用的組件以及間接引用的組件,分析出組件的來源,定位組件在項目的引用位置;

識別項目或應用、組件中聲明的開源許可證,匹配開源許可證特征信息,包括許可證名、風險等級、許可證鏈接、許可證內容等信息。檢查完成后將檢出的漏洞一鍵分享至某自研缺陷管理系統,通過組件所屬項目、組件語言、組件的依賴方式、組件名稱、版本號等搜索條件從平臺全局級范圍內查詢組件;對查詢的數據進行分析,分析內容包含組件名稱、發布廠商、版本號、風險等級、組件不同風險等級的漏洞數、組件許可證、推薦的升級版本、最新發布版本、其他無漏洞的可用版本、組件的漏洞信息等;組件影響分析結果包括組件的依賴路徑、文件位置、依賴聲明的代碼片段等。

與企業自動化體系形成自動化能力,實現檢測、分析、報告工單的自動化過程,過程無感知;

該企業的安全產品以插件形式集成至IDE中,在開發編碼階段實時檢測并定位開發過程中引入的開源風險。與流水線集成,通過開放API調用方式對接并編排流水線、配置質量紅線,執行流水線完成檢測,檢測完成后,生成檢測報告,與Jira等缺陷管理系統集成,將檢出的漏洞一鍵分享至缺陷管理系統。缺陷管理系統通過郵件或者工單的方式將檢測到的缺陷同步到對應負責人。

基于企業安全現狀,建立組件黑白名單檔案,實現安全阻斷;

基于企業的安全現狀,成立軟件供應鏈管理組織,利用開源威脅治理平臺對企業內部自研應用與外包研發應用、外采應用進行源碼和開源軟件的識別與風險評估,制定軟件供應鏈的使用規范;根據威脅情報信息建立開發安全的黑白名單,在應用入庫、上線、規劃前完成相關checklist填報;實際執行層可根據企業內部人員架構由信息安全/質量控制/軟件架構等部門負責管理。

定時進行安全掃描,在軟件的開發環節中,如編碼階段、集成階段、測試階段引入安全掃描工具,確保每一個環節的開源組件安全質量在可控范圍,如有高危漏洞、高風險協議建議升級或替換組件。當掃描觸發了自定義的質量門禁時或檢測到黑名單組件引用時,立即停止流水線的同時,開源威脅治理平臺自動發送郵件到軟件供應鏈安全團隊,并由安全團隊與治理團隊共同推進業務研發側完成整改。二次開發和介質引入的組件需要從白名單中獲取。

對公司內部應用形成臺賬,建立開源組件引用的安全審計流程,構建私服安全。

應用引入時開源制品庫建設部門應從可信來源獲取開源組件,并進行入網測試、登記。安全檢查發現不符合基礎安全功能要求的,或存在重大信息安全風險的開源組件應不予選用;檢查未發現重大安全問題的開源組件,記錄其相關信息在開源制品庫中,應尤其注意檢查開源許可證信息,不引入帶有許可證風險的開源組件。管理部門應對引入的軟件進行檢查。

使用開源制品庫中的開源組件時,開源組件使用部門要向開源制品庫維護部門申請使用,待審批通過后,從開源制品庫統一拉取開源組件;若要使用不在開源制品庫中的開源組件,使用部門需向開源制品庫建設部門提交申請,待開源組件通過引入流程進入開源制品庫中,使用部門可申請使用。明確開源許可證的要求并嚴格遵守,保留開源許可證全文或相關鏈接。管理部門負責監管申請及使用過程,對正在使用非開源制品庫的系統監督整改。建立相應措施系統建設保證過程中所有使用到的開源組件都記錄在《系統開源組件使用清單》中,結項時由結項相關部門收集使用清單作為項目資產庫的一部分。

系統上線前安全部門進行軟件成分檢測,并檢查系統內使用的開源組件是否合理使用、是否存在許可證沖突、是否存在其他安全風險;管理部門檢查《系統開源組件使用清單》中的開源組件是否來源于開源制品庫、使用是否經過審批。

系統運行時,采取人工或工具的方式監控開源組件被調用的情況,檢查是否有新的漏洞,如有,應及時上報給開源制品庫維護部門及系統負責人。

安全部門應定期進行安全檢查,應及時發現、收集開源組件存在的安全問題報告給開源制品庫維護部門。開源制品庫維護部門更新第三方制品庫信息,并采取相應的處置措施;應通過人工或自動化工具對開源組件使用情況定期檢查;開源組件應獲取相對穩定版本后再更新。

制品庫維護部門定期分析開源制品,對于長期未使用的組件,在計劃維護范圍內銷毀。對于不符合軟件管理規范、不符合公司規劃路線、存在嚴重使用安全風險的組件,制品庫維護部門與使用方組織會議,制定移除計劃和整改方案。

此外外購軟件或外包廠商將提供使用的組件清單,進行安全評估檢查,出具相關資質的機構出具的安全檢查報告。

項目建設亮點

(一)關鍵創新技術指標

亮點一

技術創新指標

檢測覆蓋率:覆蓋多種語言、開源組件的精準識別,誤報率低于5%。

響應效率:高危漏洞從披露到修復的MTTR(平均修復時間)縮短至24小時,修復率提升至98%。

自動化水平:CI/CD流水線集成率達100%,人工干預減少90%。

亮點二

核心創新點

依賴圖譜智能分析:通過圖數據庫構建組件依賴關系圖譜,快速定位漏洞的上下游影響范圍。例如,某次Fastjson漏洞修復中,僅需升級1個核心組件即可覆蓋12個子模塊,避免“一刀切”式升級。

動態策略引擎:根據業務場景(如金融云、游戲云)自動調整風險閾值,平衡安全與開發效率。

合規自動化:一鍵生成符合ISO 27001、GDPR等標準的組件審計報告,節省80%合規人力成本。

漏洞修復與流程效率優化:漏洞修復率提升至98%,漏洞發現響應速度提升90%,監管合規審計效率提升90%。

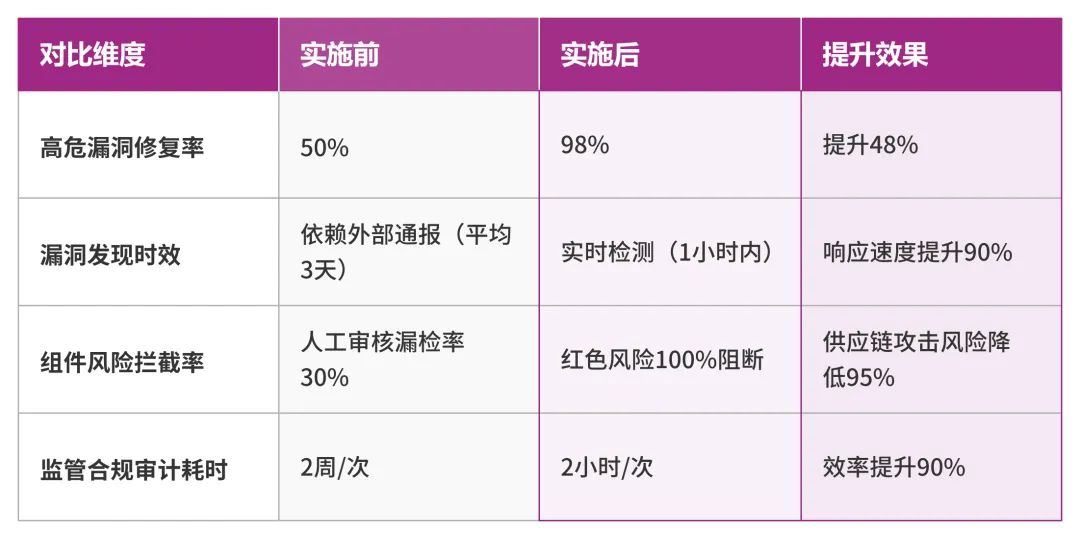

(二)實施效果對比

總結:開源治理邁向智能化

該企業通過SCA技術的深度應用,實現了開源組件風險的“早發現、快修復、全管控”,其創新實踐為行業帶來三大價值:

風險可控化:從被動響應轉為主動防御,高危漏洞攔截率100%。

效率最優化:自動化工具鏈節省70%安全人力,助力業務敏捷交付。

合規標準化:一鍵生成多維度審計報告,滿足合規監管要求。

未來,該企業將持續探索AI驅動的組件漏洞預測、供應鏈攻擊溯源等前沿技術,為云計算行業構建更安全的開源生態。

SCA技術已成為數字供應鏈開源治理的關鍵入口,懸鏡安全始終堅持以技術創新為核心引擎,作為懸鏡第四代DevSecOps數字供應鏈安全管理體系中開源治理環節的數字供應鏈安全審查與治理平臺,源鑒SCA是國內首款源碼組件成分分析、代碼成分溯源分析、制品成分二進制分析、容器鏡像成分掃描、運行時成分動態追蹤及開源供應鏈安全情報預警分析六大核心引擎的多模SCA開源數字供應鏈安全審查與治理平臺。可以快速掃描數字應用和容器鏡像中存在的各類開源風險,并提供實時精準的數字供應鏈安全情報預警能力,專注于解決企業內引入的開源軟件及數字供應鏈的安全風險問題。

作為國內SCA技術的實踐引領者,源鑒SCA連續多次被Gartner、Forrester等國際權威咨詢機構評為SCA技術代表,并連續四年在市場應用率位列第一,同時也是國內首批通過供應鏈安全檢測工具類-增強級(編號CSPEC-GGJ 2401001)認證產品,廣泛應用于金融、能源、運營商、智能制造、政企及泛互聯網等行業頭部客戶,為其提供數字供應鏈全面可靠的安全保障,持續守護中國數字供應鏈安全。

)

)

)

」【數據分析全棧攻略:爬蟲+處理+可視化+報告】)

:正則表達式)