背景介紹

本文將分享國外白帽子在‘偵察’階段如何快速發現 RCE 漏洞的經歷。以Apache ActiveMQ 的 CVE-2023–46604 為特例,重點介紹如何發現類似此類的漏洞,讓我們開始吧。

快速發現過程

在‘偵察’階段,白帽小哥會保持每周更新一次目標站點的子域列表,并每三天掃描一次開放端口。

對于子域枚舉,白帽小哥習慣使用 Subfinder 和 Amass 等工具,使用方法:

subfinder -dL domains.txt -o subdomains.txt

#then subdomains of subdomains

subfinder -dL subdomains.txt -o more-subdomains.txt#using amass

amass enum -passive -norecursive -noalts -df domains.txt -o subs.txt

#then subdomains of subdomains

amass enum -passive -norecursive -noalts -df subs.txt -o more-subs.txt然后使用下面的命令進行子域去重:

cat more-subdomains.txt subdomains.txt subs.txt more-subs.txt | sort -u > targets.txt之后就是端口掃描,通過制作簡單的腳本來使用 DNSx 檢查子域并將它們分成 15 個分組,然后使用?nohup?運行 Naabu 保持在后臺運行。

腳本如下:

#!/bin/bashif [ $# -eq 0 ]; thenecho "Usage: $0 <file>"exit 1

ficat $1 | dnsx -o $1_ok.txtsplit -l 15 $1_ok.txt 15_file_for file in 15_file_*; donohup naabu -list "$file" -p - -o "${file}.out"&

done然后對端口進行去重:

cat 15*out | sort -u > ports.out

這樣可以過濾掉一些疑似蜜罐的主機,但 Naabu 的結果有時也不是很可靠。

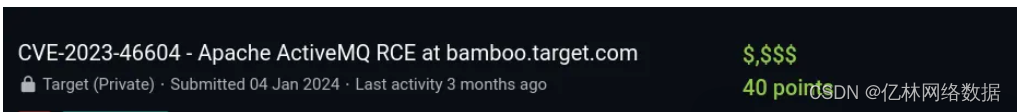

其中一個bamboo.target.com的主機,白帽小哥注意到它有一個特殊的開放端口 54663。

使用Nmap的 -sSCV 進行掃描時,會發現運行的是 Apache ActiveMQ,顯示可能存在 CVE-2023–46604 漏洞。

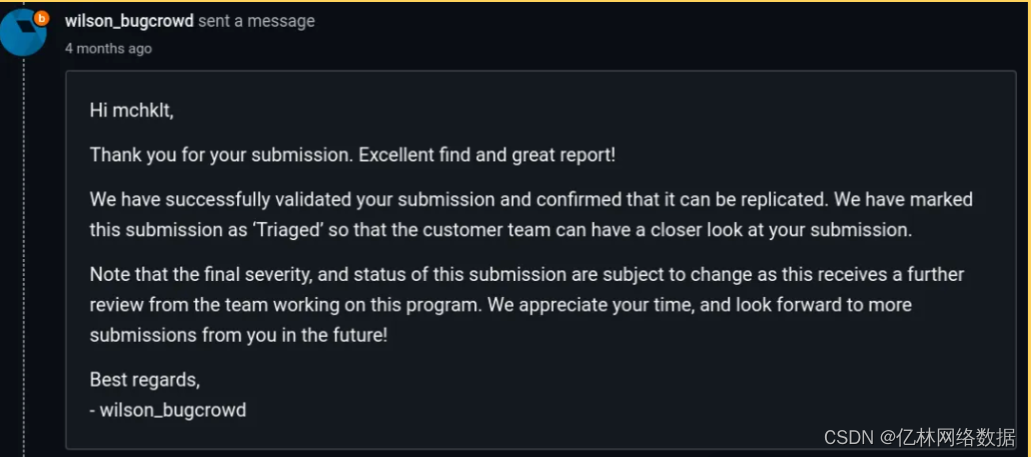

通過PoC進行測試后,確定可被成功利用。于是白帽小哥第一時間提交漏洞報告,很快便獲得了廠商的確認。

順利獲得賞金獎勵。

)

![[數據集][目標檢測]輪胎檢測數據集VOC+YOLO格式439張1類別](http://pic.xiahunao.cn/[數據集][目標檢測]輪胎檢測數據集VOC+YOLO格式439張1類別)

)

)

)