文章目錄

-

目錄

文章目錄

前言

一.SSH的基本用法

SSH基本用法:

?SSH無密碼登錄

?二.SSH安全設置

三.SSH限制用戶

前言

很多時候服務器并沒有服務器,我們也不能每次都通過控制臺去管理服務器,這時候就需要遠程登錄,相比于Telnet,SSH采用密文傳輸更加安全。

一.SSH的基本用法

SSH基本用法:

#ssh 登錄用戶@登錄服務器IP

[root@localhost ~]# ssh zt@192.168.23.133

注:指定的用戶必須在登錄服務器上存在否則出現如下情況,無論密碼正確與否都無法登錄

?SSH無密碼登錄

?如果做了密鑰認證,遠程登錄時無需密碼即可登錄,具體操作如下:

演示案例使用主機 zt 用戶連接靶機 tom 用戶

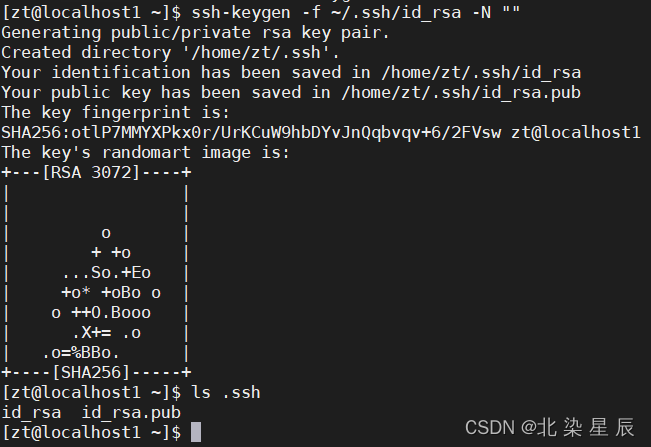

- 首先在當前服務器的用戶下生成一個密鑰對

[zt@localhost1 ~]$ ssh-keygen -f ~/.ssh/id_rsa -N ""-N:后面的雙引號中沒有空格,代表不對生成的私鑰加密

-f:指定生成私鑰的路徑和名稱,默認路徑:~/.ssh/id_rsa.pub?

?id_rsa:私鑰? ? ? ? ? ?id_rsa.pub:公鑰

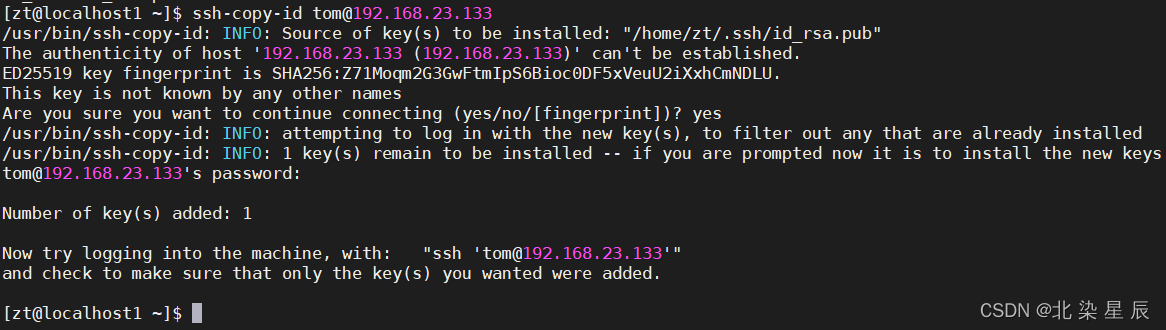

- ?第二步將生成的公鑰內容拷貝到需要訪問的服務器對應用戶(tom)的家目錄下

?

[zt@localhost1 ~]$ ssh-copy-id tom@192.168.23.133在執行ssh-copy-id命令之前,需要確保本地計算機上已經生成了密鑰對,

并且公鑰已經保存在正確的位置(默認為~/.ssh/id_rsa.pub)

命令執行完成后會將公鑰內容復制到uthorized_keys文件中,以實現無密碼登錄。

執行ssh-copy-id命令會自動在相應用戶下創建.ssh/authorized_keys文件并保存公鑰內容

- ?第三步通過zt用戶可以無密鑰登錄tom用戶?

?

?二.SSH安全設置

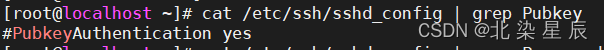

禁用密鑰登錄

以root用戶更改配置文件如下:

[root@localhost ~]# vim /etc/ssh/sshd_config 將#PubkeyAuthentication yes 修改為 PubkeyAuthentication no[root@localhost ~]# systemctl restart sshd ?

?

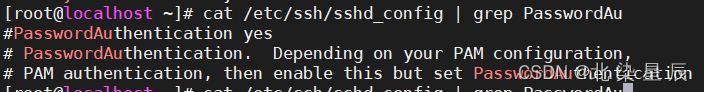

禁止密碼登錄

[root@localhost ~]# vim /etc/ssh/sshd_config將 #PasswordAuthentication yes 改為 PasswordAuthentication no

三.SSH限制用戶

默認情況下是可以用root用戶登錄到遠端服務器的,如果要禁用root用戶登錄請執行如下操作:

[root@localhost ~]$ vim /etc/ssh/sshd_config將PermitRootLogin yes 改為 PermitRootLogin no

答案)

)