文章目錄

- 一、本文知識覆蓋范圍

- 二、信息安全基礎要素詳解

- 1、機密性保障技術

- 2、完整性驗證技術

- 3、可用性保障技術

- 4、可控性管理技術

- 5、可審查性追溯技術

- 三、網絡安全威脅與防護策略

- 1、非授權訪問防護

- 2、拒絕服務攻擊防護

- 3、惡意軟件傳播防護

- 四、加密技術體系與應用

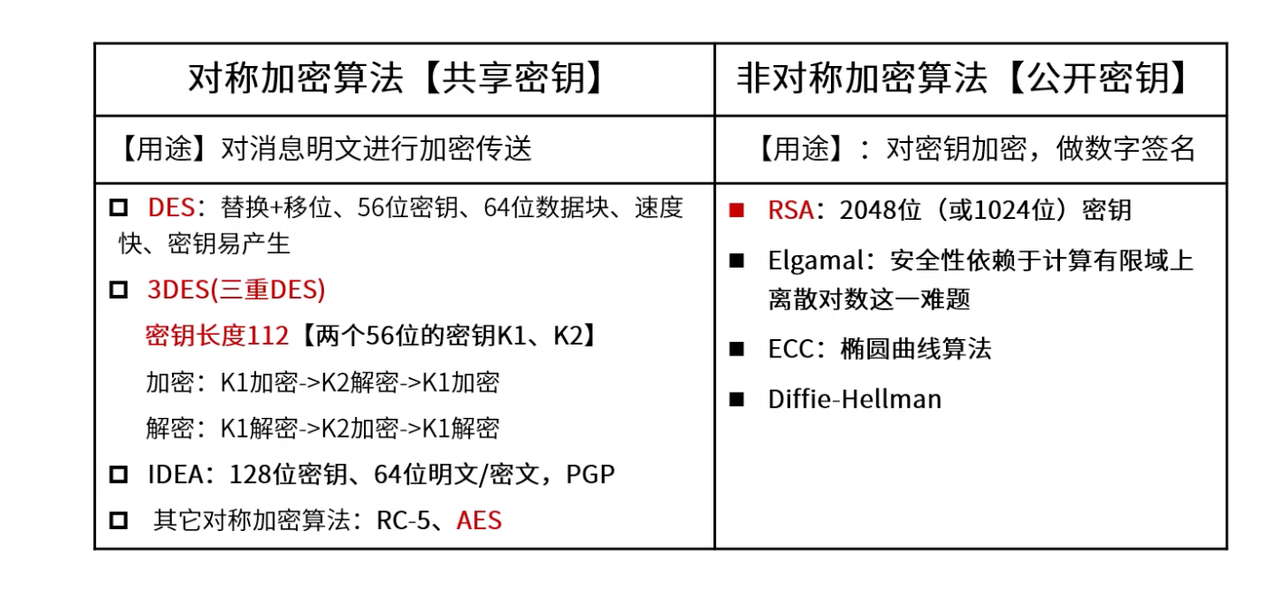

- 1、對稱加密技術應用

- 2、非對稱加密技術應用

- 3、數字簽名技術應用

- 五、訪問控制與權限管理

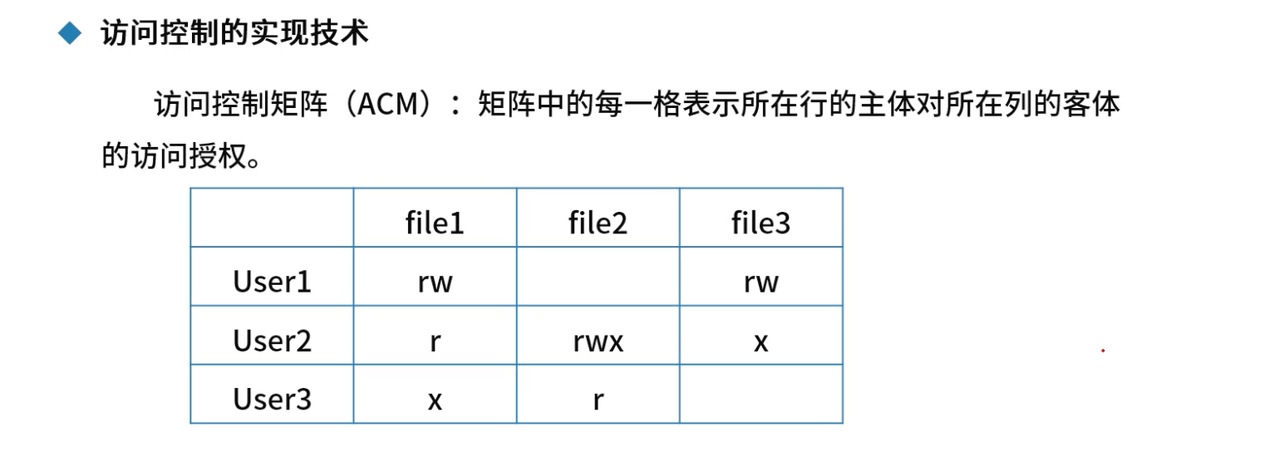

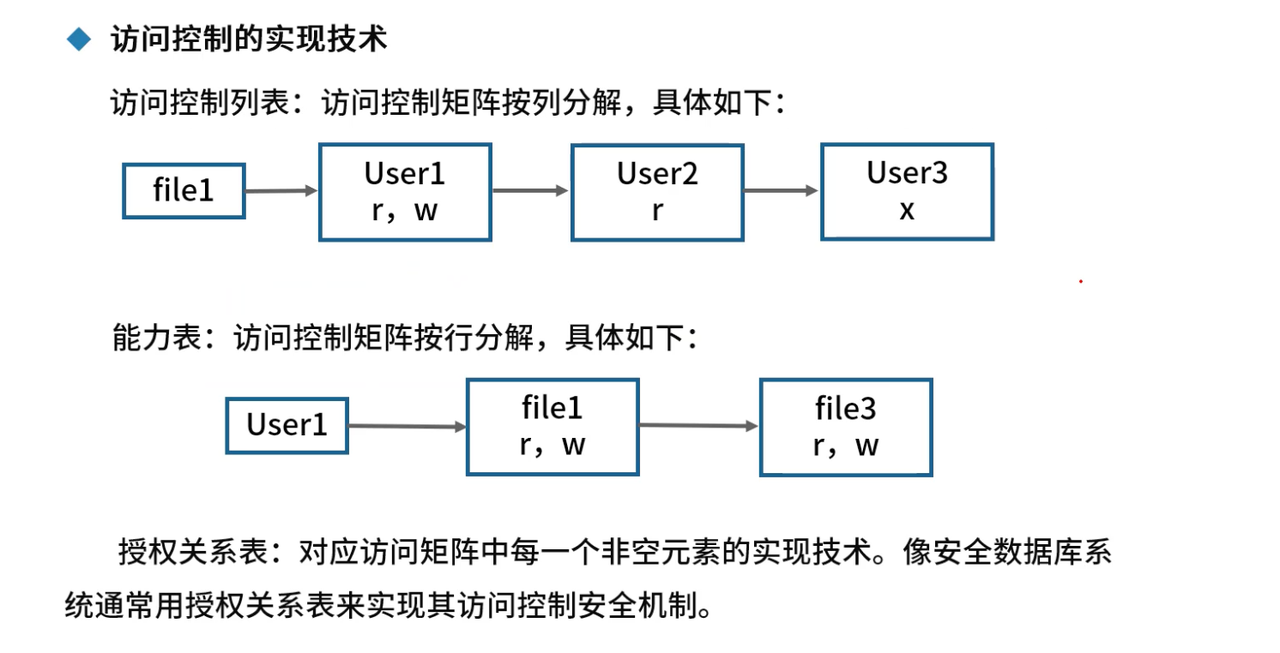

- 訪問控制實現技術

- 訪問控制列表

- 數字簽名技術

- 六、密鑰管理與PKI體系

- 1、數字證書技術

- 2、PKI體系架構

- 七、信息安全保障體系建設

- 計算機信息系統安全保護等級

?

一、本文知識覆蓋范圍

| 知識模塊 | 具體內容 | 學習重點 |

|---|---|---|

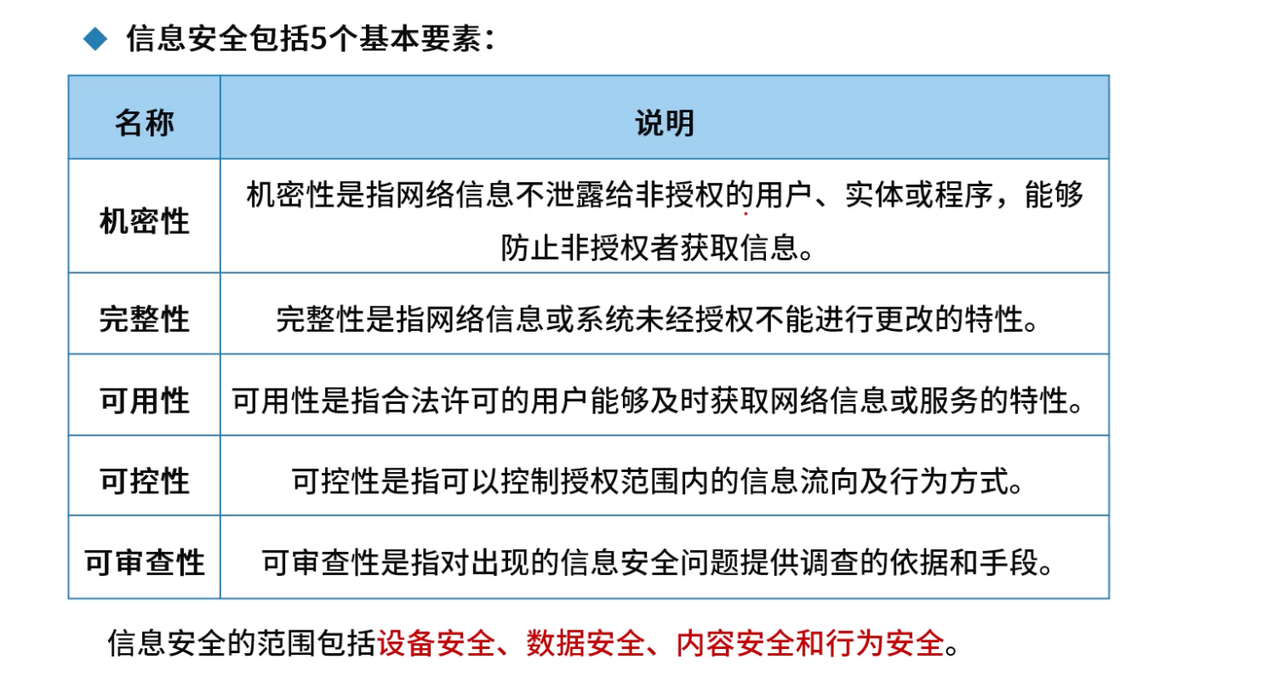

| 信息安全基礎 | 機密性、完整性、可用性、可控性、可審查性 | 理解五大基本要素的實現原理和應用場景 |

| 安全威脅識別 | 非授權訪問、信息泄露、數據篡改、拒絕服務攻擊 | 掌握威脅分類和防護策略 |

| 加密技術體系 | 對稱加密、非對稱加密、數字簽名、哈希算法 | 掌握不同加密技術的選擇和應用 |

| 訪問控制機制 | 身份認證、授權管理、訪問控制矩陣、RBAC | 設計和實施企業級權限管理體系 |

| 密鑰管理體系 | PKI體系、數字證書、CA認證、密鑰生命周期 | 構建可信的密鑰管理基礎設施 |

| 安全保障體系 | 等級保護、安全評估、風險管理、應急響應 | 建立符合法規要求的安全管理體系 |

?

二、信息安全基礎要素詳解

一句話概述:信息安全五大基本要素構成了企業信息安全防護的理論基礎和實踐指南。

- 解決信息泄露導致的商業機密外流問題

- 解決數據篡改引發的業務決策錯誤問題

- 解決系統中斷造成的業務連續性風險問題

- 解決內部人員濫用權限的管理風險問題

- 解決安全事件無法追溯的合規風險問題

1、機密性保障技術

機密性確保信息僅被授權主體獲取,防止敏感信息泄露給未經授權的個人、實體或程序。這是信息安全的核心要求,直接關系到企業競爭優勢和用戶隱私保護。

技術實現方案對比:

| 對比維度 | 對稱加密 | 非對稱加密 | 實際影響 | 選擇建議 |

|---|---|---|---|---|

| 加密速度 | 高(AES可達GB/s級別) | 低(RSA僅KB/s級別) | 影響系統響應時間 | 大數據量用對稱加密 |

| 密鑰管理 | 復雜(需安全分發) | 簡單(公鑰可公開) | 影響系統復雜度 | 密鑰分發困難用非對稱 |

| 計算資源 | 低(CPU占用<1%) | 高(CPU占用5-10%) | 影響系統性能 | 資源受限用對稱加密 |

| 安全強度 | 高(AES-256) | 高(RSA-2048) | 影響破解難度 | 根據數據敏感度選擇 |

實際應用案例:

- 企業案例:支付寶采用AES-256對稱加密保護用戶支付信息,結合RSA-2048非對稱加密進行密鑰交換,確保每筆交易的機密性

- 效果數據:支付寶通過多層加密體系,將支付信息泄露風險降低至萬分之一以下,年處理交易量超過1000億筆無重大泄露事件

- 實施要點:建立密鑰輪換機制(每30天更換一次對稱密鑰),采用硬件安全模塊(HSM)保護根密鑰,實現密鑰的安全生成和存儲

適用場景判斷:

- 高頻交易系統:優先選擇對稱加密,保證處理速度

- 跨組織數據交換:選擇非對稱加密,簡化密鑰管理

- 移動應用:選擇輕量級加密算法,平衡安全性和性能

?

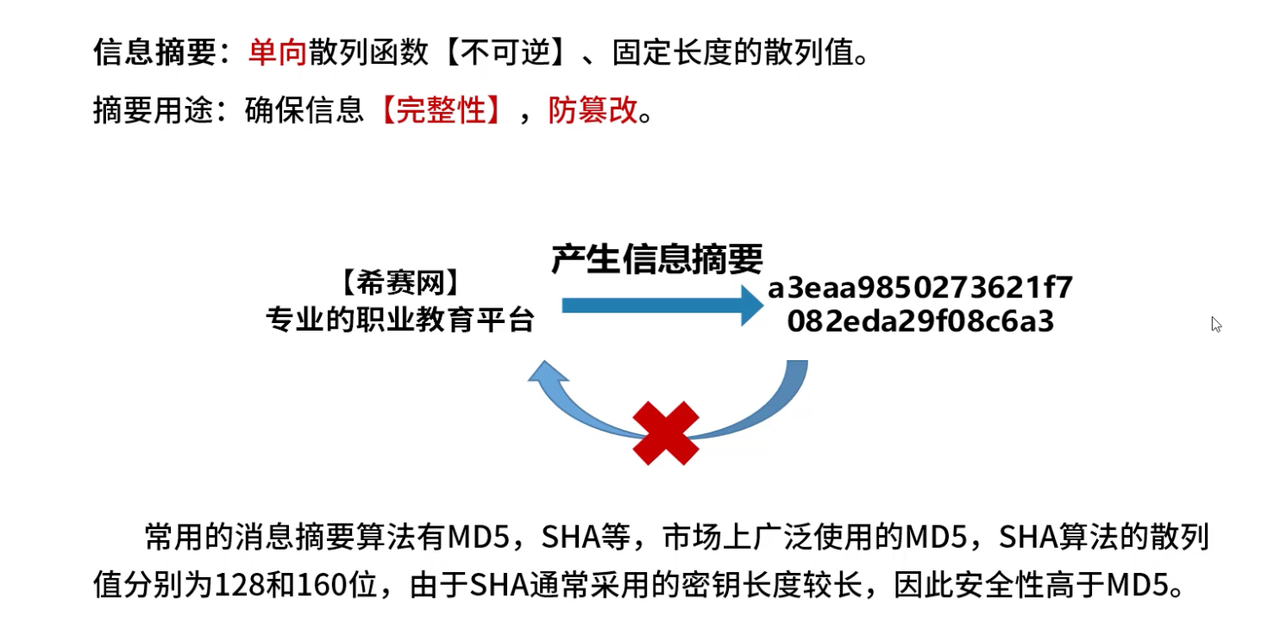

2、完整性驗證技術

概念定義:

完整性確保信息在存儲和傳輸過程中不被未授權修改、插入、刪除或重放,保證數據的準確性和一致性。

技術對比分析:

| 對比維度 | MD5哈希 | SHA-256哈希 | 數字簽名 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|

| 安全強度 | 低(已被破解) | 高(目前安全) | 最高(含身份認證) | 影響數據可信度 | 新系統禁用MD5 |

| 計算性能 | 最快 | 中等 | 最慢 | 影響系統吞吐量 | 高性能場景用SHA-256 |

| 存儲開銷 | 16字節 | 32字節 | 256-512字節 | 影響存儲成本 | 大數據量場景考慮開銷 |

| 防抵賴性 | 無 | 無 | 有 | 影響法律效力 | 重要文檔必須數字簽名 |

實際應用案例:

- 企業案例:微軟Windows Update采用SHA-256哈希值驗證更新包完整性,結合RSA數字簽名驗證更新來源,確保用戶下載的系統更新未被篡改

- 效果數據:Windows Update通過完整性驗證機制,將惡意更新包投遞成功率控制在0.001%以下,保護全球15億Windows用戶免受供應鏈攻擊

- 實施要點:建立多重校驗機制(哈希值+數字簽名),在客戶端和服務器端同時驗證,設置校驗失敗的自動回滾機制

?

3、可用性保障技術

概念定義:

可用性確保授權用戶在需要時能夠訪問信息和相關資產,防止系統因故障、攻擊或維護而導致的服務中斷。

高可用架構對比:

| 對比維度 | 主備模式 | 負載均衡 | 分布式集群 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|

| 可用性 | 99.9%(8.76小時/年) | 99.95%(4.38小時/年) | 99.99%(52.6分鐘/年) | 影響業務連續性 | 核心業務用分布式 |

| 實施成本 | 低(2倍資源) | 中(3-5倍資源) | 高(10倍以上資源) | 影響投資預算 | 根據業務重要性選擇 |

| 故障恢復 | 手動(分鐘級) | 自動(秒級) | 自動(毫秒級) | 影響用戶體驗 | 實時業務用集群 |

| 運維復雜度 | 簡單 | 中等 | 復雜 | 影響運維成本 | 考慮團隊技術能力 |

實際應用案例:

- 企業案例:阿里云通過分布式架構實現99.995%的服務可用性,采用多地域多可用區部署,單點故障時自動切換,保障雙11等大促活動的系統穩定

- 效果數據:阿里云2023年可用性達到99.995%,相比傳統單機部署提升可用性100倍,年均故障時間從87.6小時降至26分鐘

- 實施要點:建立自動化故障檢測機制(30秒內發現故障),實現秒級故障切換,設置多層備份策略(本地+異地+云端)

?

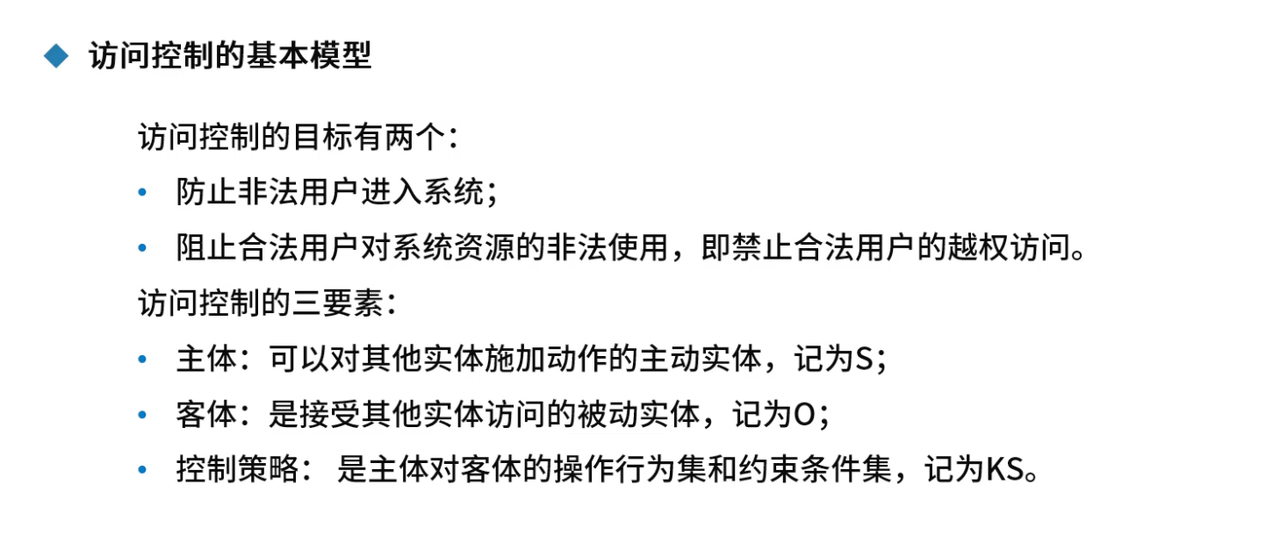

4、可控性管理技術

概念定義:

可控性通過身份認證、授權管理、審計跟蹤等技術手段,對信息的訪問、使用、傳播進行精確控制和管理。

訪問控制技術對比:

| 對比維度 | DAC(自主訪問控制) | MAC(強制訪問控制) | RBAC(基于角色) | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|

| 靈活性 | 高(用戶自定義) | 低(系統強制) | 中(角色定義) | 影響業務適應性 | 商業環境用RBAC |

| 安全性 | 中(依賴用戶意識) | 高(系統保障) | 高(集中管理) | 影響數據安全 | 高安全要求用MAC |

| 管理成本 | 高(分散管理) | 中(集中策略) | 低(角色復用) | 影響運維成本 | 大型組織用RBAC |

| 適用場景 | 小團隊協作 | 軍事政府 | 企業組織 | 影響實施選擇 | 根據組織特點選擇 |

實際應用案例:

- 企業案例:華為采用RBAC模型管理全球18萬員工的系統訪問權限,通過角色繼承和權限組合,實現細粒度權限控制,確保員工只能訪問工作必需的系統和數據

- 效果數據:華為通過RBAC系統將權限管理成本降低70%,權限配置錯誤率從15%降至2%,新員工權限配置時間從2天縮短至2小時

- 實施要點:建立標準化角色模板(按部門和職級),實現權限的自動化分配和回收,設置權限使用監控和異常告警機制

?

5、可審查性追溯技術

概念定義:

可審查性通過完整的日志記錄和審計跟蹤,確保所有安全相關事件都可以被記錄、分析和追溯,支持事后調查和合規要求。

審計技術對比:

| 對比維度 | 系統日志 | 應用日志 | 安全審計平臺 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|

| 覆蓋范圍 | 系統級事件 | 業務級事件 | 全方位監控 | 影響審計完整性 | 重要系統用審計平臺 |

| 分析能力 | 基礎(文本檢索) | 中等(結構化查詢) | 高級(AI分析) | 影響威脅發現能力 | 復雜環境用AI分析 |

| 存儲成本 | 低(本地存儲) | 中(數據庫存儲) | 高(專業存儲) | 影響運營成本 | 根據數據量選擇 |

| 合規支持 | 基礎 | 中等 | 完整 | 影響合規通過率 | 合規要求高用專業平臺 |

實際應用案例:

- 企業案例:中國工商銀行部署企業級安全審計平臺,每日處理超過10TB的日志數據,通過AI技術自動識別異常行為,實現7×24小時的安全監控

- 效果數據:工商銀行通過安全審計平臺將安全事件發現時間從平均15天縮短至2小時,誤報率控制在5%以下,年均阻止潛在攻擊超過10萬次

- 實施要點:建立統一日志收集標準(采用Syslog協議),實現日志的集中存儲和分析,設置關鍵事件的實時告警機制

?

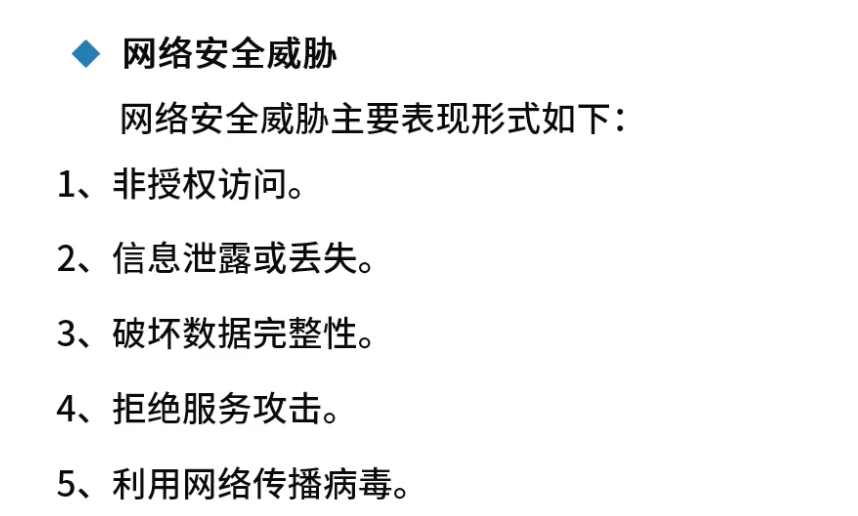

三、網絡安全威脅與防護策略

?

1、非授權訪問防護

非授權訪問是指攻擊者通過技術手段繞過身份認證和訪問控制機制,獲取本無權訪問的系統資源或數據信息。

防護技術對比:

| 對比維度 | 傳統防火墻 | WAF(Web應用防火墻) | 零信任架構 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|

| 防護范圍 | 網絡邊界 | Web應用層 | 全網絡全應用 | 影響防護覆蓋度 | 現代企業用零信任 |

| 檢測能力 | 基于規則 | 基于行為 | 基于AI | 影響威脅發現率 | 高級威脅用AI檢測 |

| 誤報率 | 高(10-20%) | 中(5-10%) | 低(1-3%) | 影響運維效率 | 追求精確性用零信任 |

| 部署復雜度 | 簡單 | 中等 | 復雜 | 影響實施周期 | 根據技術能力選擇 |

實際應用案例:

- 企業案例:Google采用BeyondCorp零信任架構,取消傳統VPN,對每個訪問請求進行實時驗證,將內部威脅檢測率提升至95%以上

- 效果數據:Google通過零信任架構將安全事件數量減少60%,用戶訪問體驗提升30%,運維成本降低40%

?

2、拒絕服務攻擊防護

拒絕服務攻擊通過消耗目標系統資源或利用系統漏洞,使合法用戶無法正常訪問服務,嚴重影響業務連續性。

DDoS防護方案對比:

| 對比維度 | 本地清洗 | 云端清洗 | 混合防護 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|

| 防護能力 | 100Gbps | 10Tbps+ | 無上限 | 影響大流量攻擊防護 | 大型企業用云端 |

| 響應時間 | 秒級 | 分鐘級 | 秒級 | 影響業務中斷時間 | 實時業務用本地 |

| 成本投入 | 高(設備采購) | 低(按量付費) | 中(混合模式) | 影響防護預算 | 中小企業用云端 |

| 誤殺率 | 低(精確識別) | 中(通用規則) | 低(智能調度) | 影響正常業務 | 追求精確性用混合 |

實際應用案例:

- 企業案例:阿里巴巴構建全球最大的DDoS防護網絡,峰值防護能力達到1.7Tbps,成功抵御2019年雙11期間的大規模DDoS攻擊

- 效果數據:阿里云DDoS防護在2023年攔截攻擊流量超過100Tbps,保護客戶數量超過100萬,攻擊成功率控制在0.01%以下

- 實施要點:建立多層防護體系(網絡層+應用層),實現攻擊流量的智能識別和清洗,設置自動擴容和流量調度機制

?

3、惡意軟件傳播防護

惡意軟件通過網絡傳播感染企業系統,竊取敏感信息、破壞數據或控制系統,對企業造成直接經濟損失和聲譽損害。

反病毒技術對比:

| 對比維度 | 傳統特征碼 | 行為檢測 | AI智能檢測 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|

| 檢測率 | 85%(已知威脅) | 90%(未知威脅) | 95%(全類型威脅) | 影響安全防護效果 | 高安全要求用AI |

| 誤報率 | 低(2%) | 中(8%) | 低(3%) | 影響正常業務運行 | 業務敏感用特征碼 |

| 資源消耗 | 低(CPU<5%) | 中(CPU 10%) | 高(CPU 15%) | 影響系統性能 | 資源受限用傳統 |

| 更新頻率 | 日更新 | 實時學習 | 持續進化 | 影響新威脅應對 | 動態環境用AI |

實際應用案例:

- 企業案例:卡巴斯基采用機器學習技術構建智能反病毒引擎,能夠識別99.9%的惡意軟件,包括零日攻擊和變種病毒

- 效果數據:卡巴斯基2023年檢測并阻止惡意攻擊超過40億次,新威脅檢測時間從傳統的24小時縮短至15分鐘,誤報率控制在1%以下

- 實施要點:建立多引擎檢測機制,實現云端威脅情報共享,設置自動隔離和修復流程

?

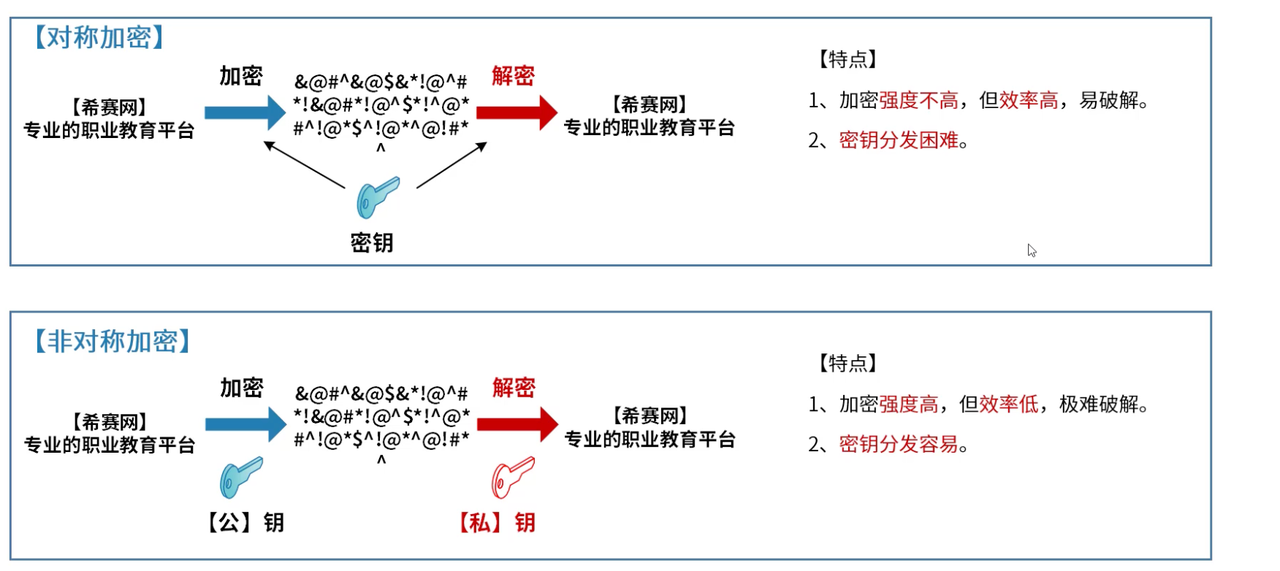

四、加密技術體系與應用

加密技術是信息安全的核心技術基礎,為數據機密性、完整性和身份認證提供密碼學保障。

1、對稱加密技術應用

對稱加密使用相同的密鑰進行加密和解密操作,具有加密速度快、計算開銷小的特點,適合大數據量的加密處理。

主流算法對比:

| 對比維度 | DES | 3DES | AES-128 | AES-256 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|---|

| 密鑰長度 | 56位 | 112位 | 128位 | 256位 | 影響破解難度 | 新系統用AES-256 |

| 加密速度 | 快 | 慢(3倍DES) | 很快 | 快 | 影響系統性能 | 高性能場景用AES-128 |

| 安全強度 | 低(已被破解) | 中(理論安全) | 高 | 最高 | 影響數據安全等級 | 敏感數據用AES-256 |

| 硬件支持 | 廣泛 | 廣泛 | 廣泛(AES-NI) | 廣泛(AES-NI) | 影響實施成本 | 優先選擇硬件加速 |

實際應用案例:

- 企業案例:Netflix采用AES-256加密保護4K視頻內容,結合硬件加速技術實現實時加解密,確保內容版權安全的同時保證用戶觀看體驗

- 效果數據:Netflix通過AES加密將內容盜版率控制在0.1%以下,加密處理延遲控制在10ms以內,支持全球2.3億用戶的并發訪問

- 實施要點:選擇支持AES-NI指令集的硬件平臺,實現密鑰的安全存儲和輪換,建立加密性能監控體系

?

2、非對稱加密技術應用

非對稱加密使用一對數學相關的密鑰(公鑰和私鑰)進行加密和解密,解決了對稱加密中密鑰分發的難題,是現代密碼學的重要突破。

主流算法對比:

| 對比維度 | RSA-2048 | RSA-4096 | ECC-256 | ECC-384 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|---|

| 安全強度 | 高 | 很高 | 高(等同RSA-3072) | 很高(等同RSA-7680) | 影響長期安全性 | 長期使用選ECC |

| 計算性能 | 中 | 慢 | 快(6倍RSA) | 中(3倍RSA) | 影響系統響應時間 | 移動設備用ECC |

| 密鑰大小 | 2048位 | 4096位 | 256位 | 384位 | 影響存儲和傳輸 | 帶寬受限用ECC |

| 兼容性 | 最廣泛 | 廣泛 | 良好(新系統) | 良好(新系統) | 影響系統集成 | 兼容性優先用RSA |

實際應用案例:

- 企業案例:蘋果iOS系統采用ECC-256橢圓曲線算法保護設備間通信,相比RSA算法減少90%的計算開銷,延長設備電池壽命30%

- 效果數據:蘋果通過ECC加密技術保護超過15億臺設備的安全通信,密鑰生成速度比RSA快10倍,存儲空間節省85%

- 實施要點:選擇標準化的橢圓曲線參數(如P-256),實現密鑰的安全生成和存儲,建立向后兼容機制

?

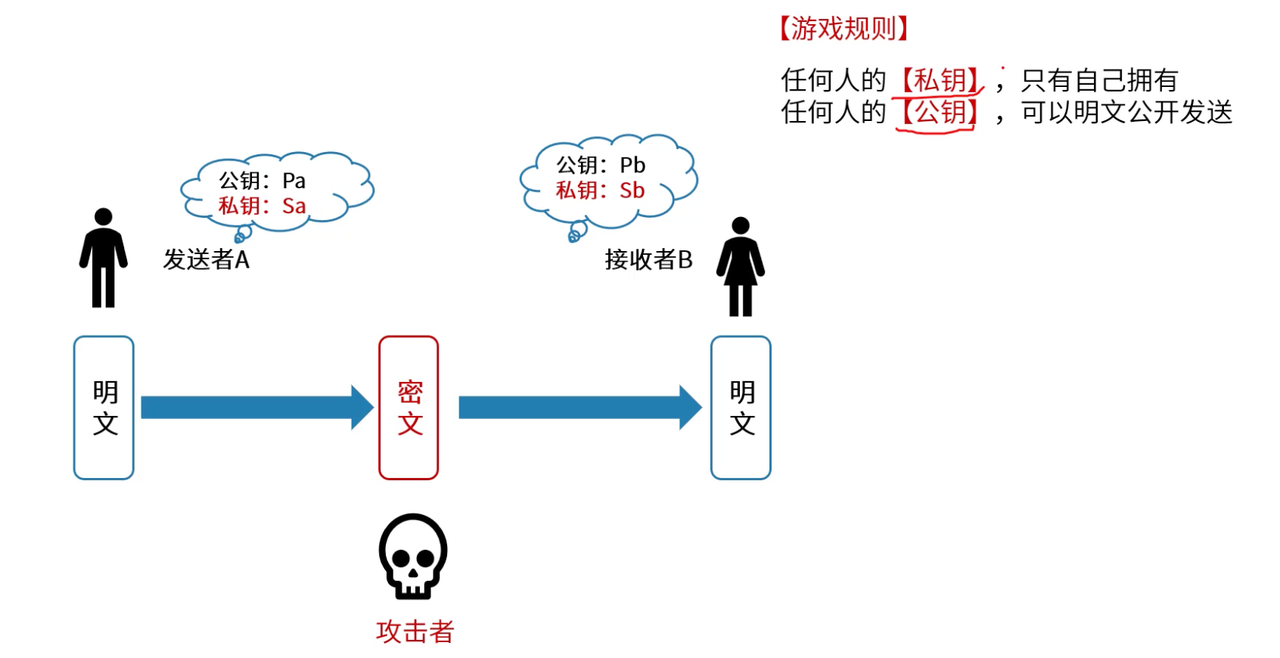

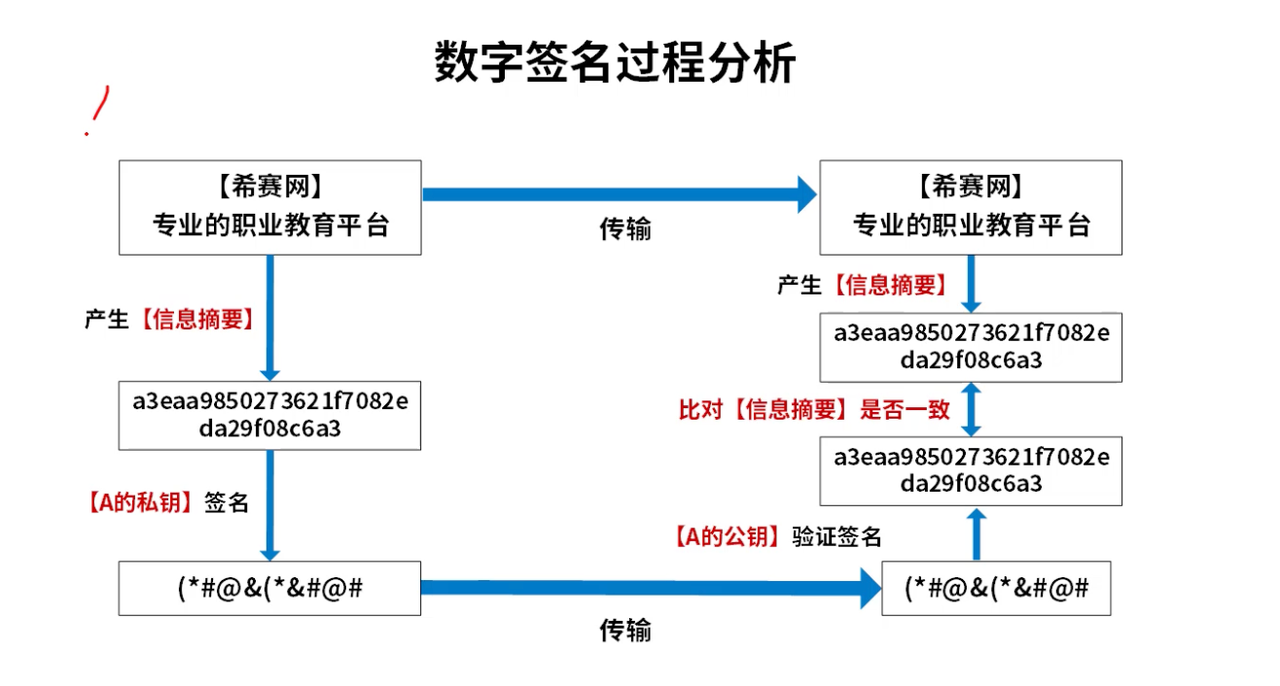

3、數字簽名技術應用

數字簽名結合哈希算法和非對稱加密技術,為數字文檔提供身份認證、完整性驗證和不可抵賴性保證,是電子商務和電子政務的重要基礎。

數字簽名方案對比:

| 對比維度 | RSA簽名 | DSA簽名 | ECDSA簽名 | 實際影響 | 選擇建議 |

|---|---|---|---|---|---|

| 簽名大小 | 2048位 | 320位 | 512位 | 影響存儲和傳輸成本 | 大量簽名用DSA |

| 驗證速度 | 快 | 中 | 最快 | 影響用戶體驗 | 高頻驗證用ECDSA |

| 生成速度 | 中 | 慢 | 快 | 影響系統吞吐量 | 高并發用ECDSA |

| 標準支持 | 最廣泛 | 廣泛 | 良好 | 影響互操作性 | 跨系統用RSA |

實際應用案例:

- 企業案例:Adobe PDF采用RSA數字簽名技術,為全球超過10億PDF文檔提供電子簽名服務,簽名驗證成功率達到99.99%

- 效果數據:Adobe通過數字簽名技術將文檔篡改檢測率提升至100%,簽名驗證時間控制在100ms以內,支持法律效力認定

- 實施要點:建立時間戳服務保證簽名時間可信,實現簽名的長期驗證能力,設置簽名策略和權限管理

?

五、訪問控制與權限管理

訪問控制是信息安全防護的第一道防線,通過身份認證和權限管理確保只有授權用戶才能訪問相應資源。

訪問控制實現技術

?

訪問控制列表

?

數字簽名技術

?

數字簽名作用

- 身份認證:由于私鑰只有發送方持有,接收方用公鑰能成功驗證簽名,可確認信息發送者身份。

- 完整性驗證:通過對比信息摘要,能判斷信息在傳輸過程中是否被篡改。

- 不可抵賴性:發送方用自己私鑰簽名,無法否認發送過該信息,保證了不可抵賴性。

?

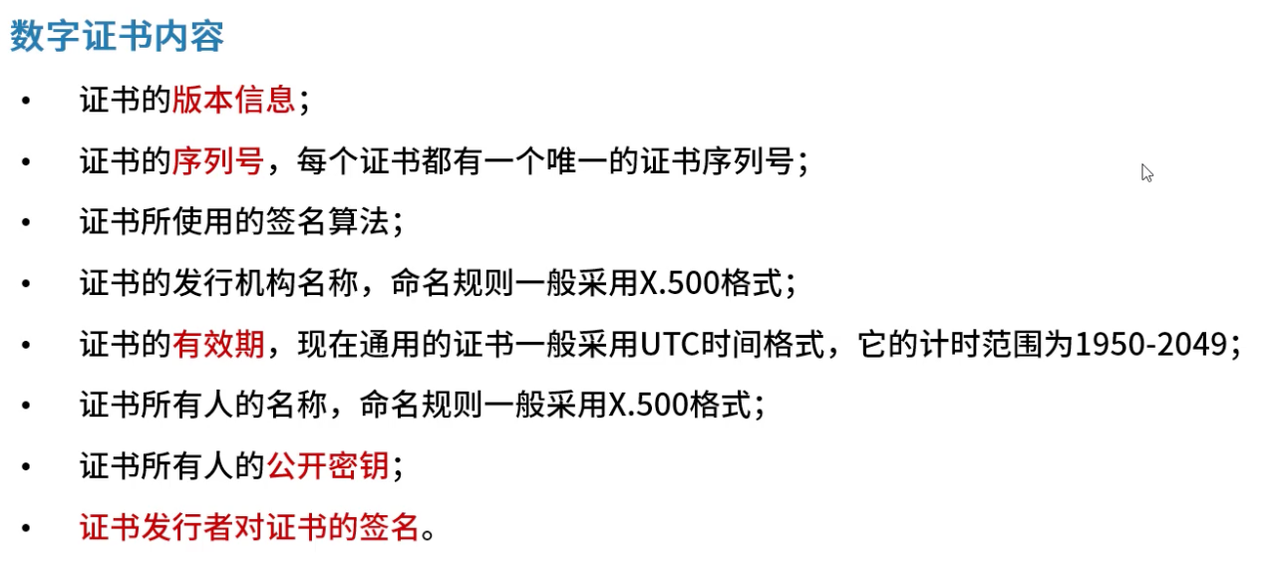

六、密鑰管理與PKI體系

1、數字證書技術

數字證書是由權威認證機構(CA)簽發的電子文檔,包含公鑰、身份信息和CA簽名,用于驗證公鑰的可信性和身份的真實性。

?

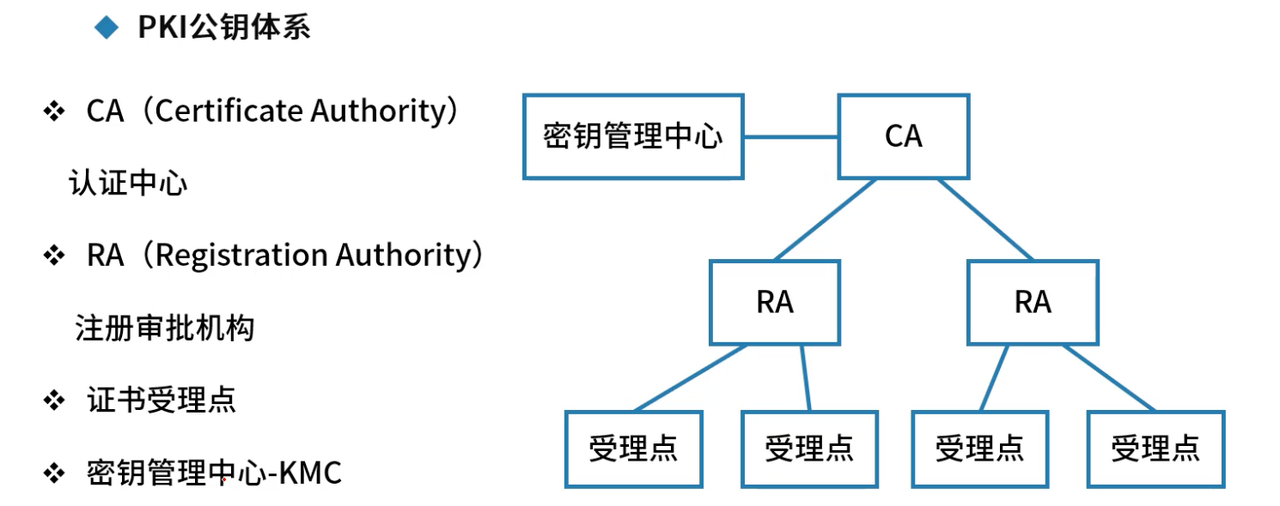

2、PKI體系架構

PKI是一個完整的公鑰密碼基礎設施,包括CA、RA、證書庫、密鑰管理等組件,為大規模網絡環境提供密鑰管理和信任服務。

- CA(認證中心):PKI核心,負責發、管、撤數字證書,驗證申請者身份,維護證書撤銷列表(CRL);作為可信第三方,解決公鑰信任問題,保障加密通信和簽名驗證安全。

- RA(注冊審批機構):協助CA,初步審核證書申請者身份與資料,審核通過后提交CA;分擔CA工作,提升申請處理效率,讓CA專注核心的證書頒發管理。

- 證書受理點:提供線下場所或線上接口,供用戶辦理證書申請、更新、吊銷等業務;是PKI與用戶交互的窗口,方便用戶接入PKI體系。

- KMC(密鑰管理中心):管理密鑰全生命周期,包括生成、存儲、分發、備份、恢復;保障密鑰安全可用,是PKI正常運行的重要支撐。

?

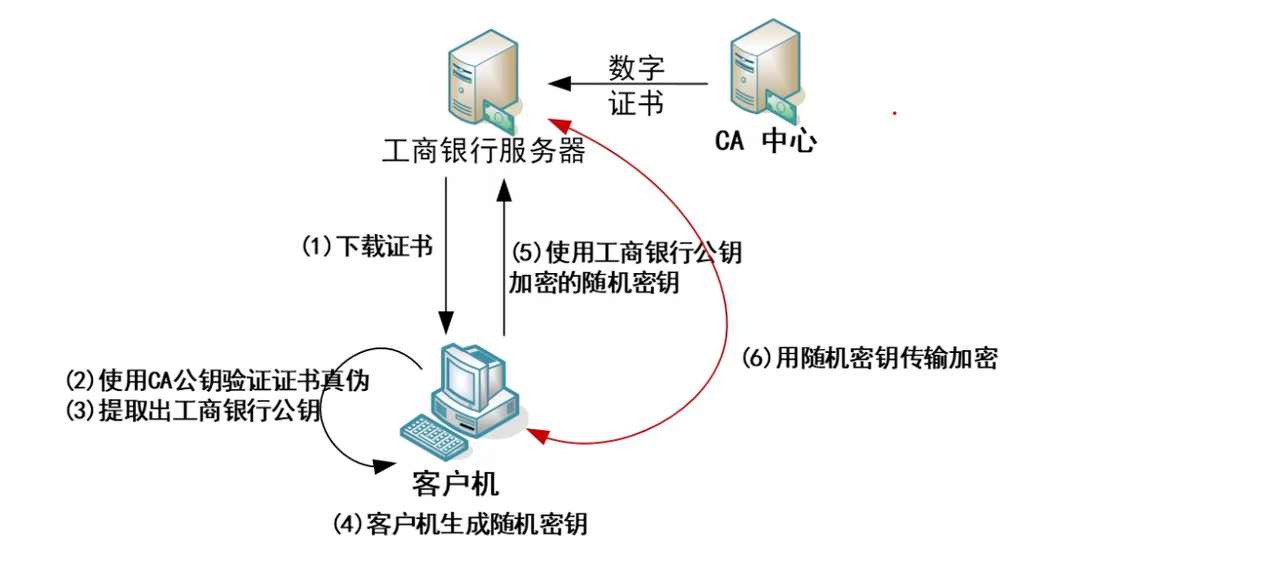

客戶機與工行服務器加密通信流程

- 下證書:客戶機從工行服務器下載含其公鑰、由CA頒發的數字證書。

- 驗證書:用CA公鑰驗證證書,確保證書未篡改、由CA正規頒發。

- 提公鑰:證書驗證通過后,提取工行服務器公鑰。

- 生密鑰:客戶機生成用于后續數據加密的隨機對稱密鑰。

- 加密密鑰:用提取的工行公鑰(非對稱加密),加密隨機密鑰。

- 傳數據:用隨機密鑰(對稱加密)加密待傳數據,與加密后的隨機密鑰一起發給工行服務器。

結合數字證書、非對稱與對稱加密技術,解決公鑰信任問題,保障隨機密鑰安全傳輸和數據快速加密,防止通信中數據被竊或篡改。

?

七、信息安全保障體系建設

信息安全保障體系通過等級保護、風險評估、應急響應等管理機制,為企業提供系統性的安全防護框架。

?

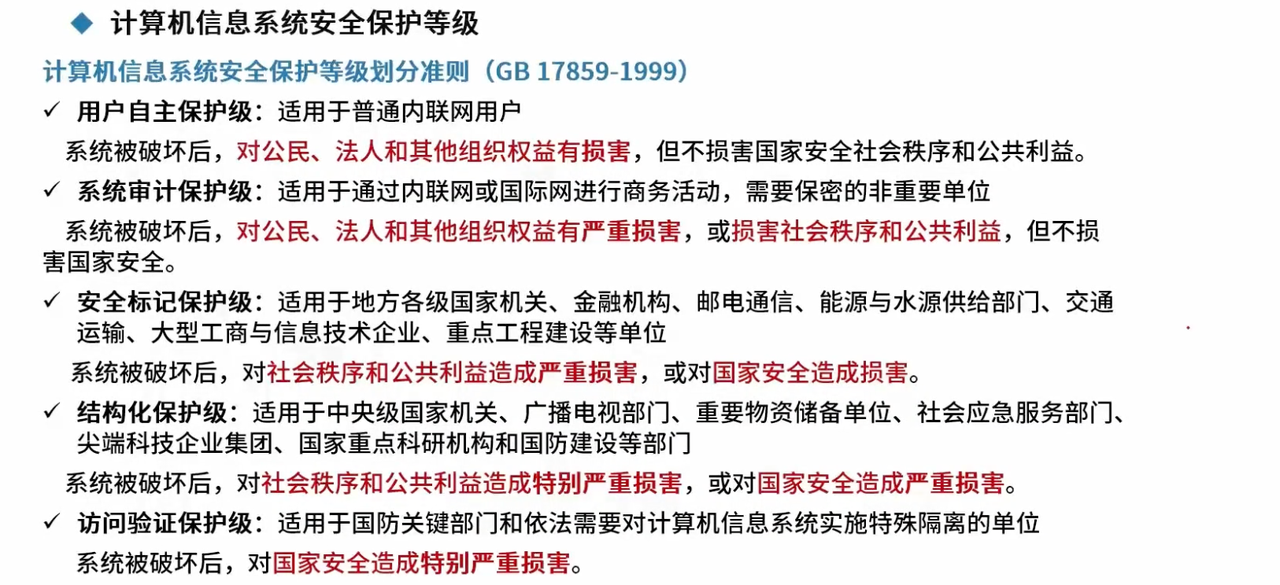

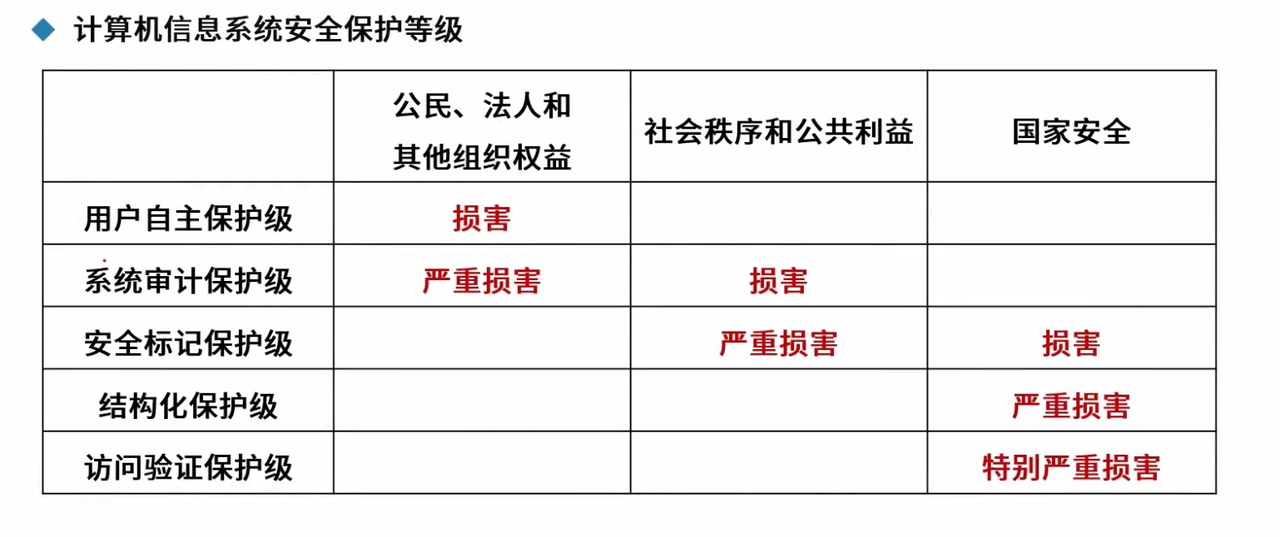

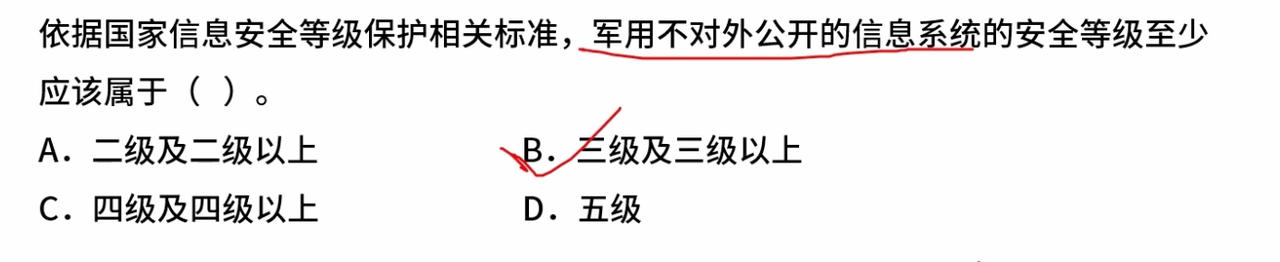

計算機信息系統安全保護等級

?

詳解(環境搭建+項目開發示例))

基礎概念)

)

:基于IMX6ULL的點燈操作》)