KAT 測試技術解析

在密碼算法的安全性驗證體系中,Known Answer Test(KAT,已知答案測試)是一項基礎且關鍵的技術。它通過 “已知輸入 - 預期輸出” 的確定性驗證邏輯,為密碼算法實現的正確性、合規性提供核心保障,廣泛應用于分組密碼、哈希算法、公鑰密碼等各類密碼算法的測試中。本文將從 KAT 測試的核心原理入手,詳解其分類與行業價值,并以 openHiTLS 社區的實踐為例,展示 KAT 測試在實際工程中的落地應用。

一、KAT 測試技術的核心原理

KAT 測試的本質是利用密碼算法 “輸入確定則輸出唯一” 的數學特性,通過標準化的測試向量驗證算法實現是否符合規范。其核心邏輯可拆解為 “基準建立 - 執行測試 - 結果校驗” 三大環節,具體原理如下:

1. 底層邏輯:密碼算法的確定性

所有合規的密碼算法(如 SM4、AES、SM3、SHA-256)均具備嚴格的確定性:在不考慮隨機數因素(如非對稱加密中的隨機參數)的場景下,相同的輸入參數(密鑰、明文、初始向量等)經過算法運算后,必然生成唯一固定的輸出(密文、哈希值、簽名值等)。這一特性是 KAT 測試的前提 —— 若算法輸出存在不確定性,則 “已知答案” 失去參考意義,測試無法開展。

例如,SM4 分組密碼算法(128bit 密鑰)對 “明文 00000000000000000000000000000000” 加密時,無論在何種合規實現中,只要密鑰為 “00000000000000000000000000000000”,最終密文必然是 “681edf34d206965e86b3e94f536e4246”(符合 GM/T 0002-2012 標準),這一確定性為 KAT 測試提供了基準。

2. 三大核心要素

KAT 測試的有效性依賴于三個不可缺失的要素,三者共同構成完整的測試閉環:

- 權威測試向量集:由國家密碼管理局(GM/T 標準)、NIST(FIPS 標準)、ISO 等權威機構制定,包含經過數學驗證的 “輸入參數 - 預期輸出” 對(即測試向量)。例如 NIST 發布的 AES KAT 向量集(AESAVS)、國密局發布的 SM3 哈希算法 KAT 向量集(GM/T 0004-2012 附錄 A),這些向量是測試的 “黃金標準”,確保測試基準的客觀性與權威性。

- 待測試算法實現:需覆蓋目標算法的完整功能邏輯,包括參數解析、核心運算(如輪函數、S 盒替換、模冪運算)、結果輸出等模塊。例如openHiTLS中針對SM4算法實現的 CRYPT_SM4_Crypt和CRYPT_SM4_Encrypt等接口,均作為 KAT 測試的 “被測對象”。

- 自動化測試邏輯:負責加載測試向量、調用被測算法、對比結果并生成報告。通常包含 “向量解析模塊”(讀取標準格式的向量文件)、“算法調用模塊”(按測試場景初始化算法并執行運算)、“結果校驗模塊”(逐字節對比實際輸出與預期輸出,標記測試結果)。

3. 通用測試流程

無論針對何種密碼算法,KAT 測試均遵循標準化流程,確保測試的可復現性與全面性,具體步驟如下:

- 測試準備:確定測試算法類型(如 SM4 加密、SM3 哈希),獲取對應的權威測試向量集(如 GM/T 標準向量),搭建測試環境(加載被測算法庫、初始化測試框架)。

- 向量加載與解析:讀取測試向量文件(常見格式為文本文件或 XML 文件,openHITLS測試工程中為.data文件),提取每個測試用例的 “輸入參數”(如密鑰、明文、消息)與 “預期輸出”(如密文、哈希值),并轉換為被測算法可識別的數據格式(如字節數組、十六進制字符串)。

- 算法初始化與運算:調用被測算法的初始化接口,傳入輸入參數(如密鑰)完成上下文初始化;再調用核心運算接口,傳入待處理數據(如明文),得到實際輸出結果。

- 結果對比與判斷:采用 “逐字節比對” 方式,對比實際輸出與預期輸出:

- 若完全一致:標記該測試用例 “通過(PASS)”,記錄測試日志(包含輸入參數、實際輸出、預期輸出)。

- 若不一致:標記 “失敗(FAIL)”,輸出詳細錯誤信息(如差異字節位置、實際值與預期值),便于開發者定位問題(如算法邏輯錯誤、數據格式轉換異常、字節序處理錯誤)。

- 批量測試與報告生成:循環執行所有測試用例,統計 “通過用例數 / 總用例數”“通過率”,并生成測試報告(包含測試算法、向量來源、測試結果、失敗詳情),作為算法實現合規性的核心依據。

二、KAT 測試的主要分類與應用場景

根據測試目標與算法類型的不同,KAT 測試可分為多個細分類別,不同類別對應不同的應用場景,覆蓋密碼算法的全生命周期驗證需求。

1. 按算法類型分類

(1)分組密碼 KAT 測試

- 測試對象:SM4、AES、DES 等分組密碼算法,聚焦加密 / 解密功能驗證。

- 輸入參數:密鑰(如 128bit SM4 密鑰)、初始向量(IV,針對 CBC、CFB 等模式)、明文(128bit 分組數據)。

- 預期輸出:密文(加密測試)或明文(解密測試)。

- 應用場景:驗證分組密碼算法的輪函數、密鑰擴展、數據變換等核心邏輯的正確性,例如檢測 SM4 算法中 S 盒替換、線性變換、輪密鑰加等步驟是否符合標準。

- 典型向量來源:GM/T 0002-2012(SM4)、FIPS PUB 197(AES)附錄中的測試向量。

(2)哈希算法 KAT 測試

- 測試對象:SM3、SHA-256、SHA-3 等哈希算法,驗證哈希值計算的正確性。

- 輸入參數:待哈希的消息(長度可自定義,如 0 字節、1 字節、塊大小整數倍、塊大小非整數倍)。

- 預期輸出:固定長度的哈希值(如 SM3 為 256bit,SHA-256 為 256bit)。

- 應用場景:驗證哈希算法的消息填充、壓縮函數、鏈接變量更新等邏輯,例如檢測 SM3 算法中消息擴展、壓縮變換的每一步計算是否合規。

- 典型向量來源:GM/T 0004-2012(SM3)、NIST SP 800-185(SHA-3)中的 KAT 向量。

(3)公鑰密碼 KAT 測試

- 測試對象:RSA、ECC(如 SM2)等公鑰密碼算法,覆蓋加密、解密、簽名、驗簽功能。

- 輸入參數:公鑰 / 私鑰(如 RSA 2048bit 密鑰對)、明文(加密測試)、消息(簽名測試)、簽名值(驗簽測試)。

- 預期輸出:密文(加密)、明文(解密)、簽名值(簽名)、驗簽結果(成功 / 失敗)。

- 應用場景:驗證公鑰算法的模冪運算、橢圓曲線點運算等核心邏輯,例如檢測 SM2 簽名算法中密鑰生成、消息哈希、簽名值計算是否符合 GM/T 0003-2012 標準。

- 典型向量來源:GM/T 0003-2012(SM2)、NIST SP 800-56A(公鑰算法測試)中的向量集。

2. 按測試目標分類

(1)基礎功能 KAT 測試

目標:驗證算法最核心的功能邏輯是否正常,覆蓋 “零輸入”“全 0 輸入”“全 F 輸入” 等基礎場景。

示例:SM4 算法用 “全 0 密鑰 + 全 0 明文” 測試加密功能,確保輪密鑰擴展與加密運算無基礎錯誤。

(2)邊界值 KAT 測試

目標:驗證算法在輸入邊界條件下的正確性,如 “輸入長度為塊大小的 1 倍 / 2 倍 / 100 倍”“輸入包含特殊字符” 等場景。

示例:SM3 算法測試 “消息長度為 64 字節(剛好 1 個塊)”“消息長度為 65 字節(1 個塊 + 1 字節)” 的哈希值計算,驗證消息填充邏輯是否正確。

(3)兼容性 KAT 測試

目標:通過大量生成向量,驗證不同算法實現(如 openHiTLS 與其他密碼庫)的輸出一致性,確保跨平臺、跨庫調用時的兼容性。

示例:使用同一組 SM4 測試向量,分別在 openHiTLS 與 OpenSSL 的 SM4 實現中執行測試,對比輸出結果是否一致。

三、KAT 測試的行業價值與局限性

1. 核心行業價值

- 合規性門檻:在金融、政務、軍工等關鍵領域,密碼算法實現必須通過權威機構的 KAT 測試(如國密資質認證中的 KAT 驗證),才能獲得應用準入資格,KAT 測試是合規性的 “必答題”。

- 缺陷早發現:在算法開發初期,KAT 測試可快速排查 “邏輯錯誤”(如輪函數步驟缺失)、“數據格式錯誤”(如字節序顛倒)、“常量定義錯誤”(如 S 盒數值錯誤)等問題,避免缺陷流入后續版本,降低修復成本。

- 質量保障基礎:KAT 測試是密碼算法質量的 “第一道防線”,只有通過 KAT 測試的實現,才能進入后續的安全性測試(如側信道攻擊測試)、性能測試,為算法的整體質量提供基礎保障。

2. 局限性與補充手段

KAT 測試雖重要,但并非 “萬能”,需與其他測試技術配合使用:

- 無法檢測側信道攻擊漏洞:KAT 測試僅驗證 “輸入輸出是否一致”,無法檢測算法實現中的側信道漏洞(如計時攻擊、功耗攻擊),需結合側信道測試(SCA)補充驗證。

- 無法覆蓋所有場景:KAT 測試依賴有限的測試向量,無法覆蓋所有可能的輸入組合,需結合隨機測試、模糊測試(Fuzzing)等技術,擴大測試覆蓋范圍。

- 依賴權威向量集:若權威向量集存在疏漏(雖極少發生),或被測算法場景超出向量集覆蓋范圍,KAT 測試的有效性會受影響,需結合自定義向量補充測試。

四、openHiTLS社區中的KAT測試實踐

openHiTLS 作為聚焦先進算法與高性能的開源密碼套件,將 KAT 測試深度集成到其測試體系中,通過標準化的測試用例與自動化框架,確保密碼算法實現的正確性與合規性。以下結合 openHiTLS 的測試代碼與實踐場景,詳解其 KAT 測試的落地方式。

1. openHiTLS 的 KAT 測試體系架構

openHiTLS 原生開發有 KAT 測試框架,,主要包含以下模塊(以testcode/sdv/testcase/crypto/目錄下的測試文件為例):

- 向量加載模塊:負責加載 GM/T、NIST 等標準向量,支持文本格式的向量文件解析,提取輸入參數與預期輸出。

- 算法調用模塊:封裝 openHiTLS 的密碼算法接口(如CRYPT_EAL_CipherInit、CRYPT_EAL_CipherUpdate、CRYPT_EAL_CipherFinal),實現測試用例與算法實現的解耦,便于后續算法迭代時測試代碼的復用。

- 結果校驗模塊:通過斷言判斷接口執行對應向量數據的正確性,根據斷言驗證向量執行結果與預期是否一致。

- 測試用例組織:按算法類型及功能測試點劃分測試文件,如test_suite_sdv_eal_smc(SM4 算法 KAT 測試)、test_suite_sdv_eal_sm3.c(SM3 算法 KAT 測試),根據不同的算法類型,每個文件包含 加密、 解密、哈希計算等細分測試用例組。

2. openHiTLS 中 SM4 算法的 KAT 測試樣例

以下以openHiTLS中SM4算法的向量測試為例,具體介紹openHiTLS的KAT測試。

測試算法:SM4 算法(128bit 密鑰,128bit 分組長度)

測試文件:test_suite_sdv_eal_sm4.c,通過該文件承載測試用例集合,該文件中包括SM4算法不同模式的加解密測試以及SM4算法使用流程中的異常測試,以下為SM4算法加密測試用例代碼:

void?SDV_CRYPTO_SM4_ENCRYPT_FUNC_TC001(int?id,?Hex?*key,?Hex?*iv,?int?padding,?int?isSetPadding){TestMemInit();int32_t?ret;uint8_t?outTmp[MAXSIZE]?=?{0};uint8_t?result[MAXSIZE]?=?{0};uint32_t?totalLen?=?0;uint32_t?decLen?=?MAXSIZE;uint32_t?len?=?MAXSIZE;CRYPT_EAL_CipherCtx?*ctxEnc?=?NULL;CRYPT_EAL_CipherCtx?*ctxDec?=?NULL;ctxEnc?=?CRYPT_EAL_CipherNewCtx(id);ASSERT_TRUE(ctxEnc?!=?NULL);ret?=?SetPadding(isSetPadding,?ctxEnc,?padding);ASSERT_TRUE(ret?==?CRYPT_SUCCESS);ret?=?CRYPT_EAL_CipherInit(ctxEnc,?key->x,?key->len,?iv->x,?iv->len,?true);ASSERT_TRUE(ret?==?CRYPT_SUCCESS);ret?=?CRYPT_EAL_CipherFinal(ctxEnc,?outTmp,?&len);ASSERT_TRUE(ret?==?CRYPT_SUCCESS);ctxDec?=?CRYPT_EAL_CipherNewCtx(id);ASSERT_TRUE(ctxDec?!=?NULL);ret?=?CRYPT_EAL_CipherInit(ctxDec,?key->x,?key->len,?iv->x,?iv->len,?false);ASSERT_TRUE(ret?==?CRYPT_SUCCESS);ret?=?SetPadding(isSetPadding,?ctxDec,?padding);ASSERT_TRUE(ret?==?CRYPT_SUCCESS);ret?=?CRYPT_EAL_CipherUpdate(ctxDec,?outTmp,?len,?result,?&decLen);ASSERT_TRUE(ret?==?CRYPT_SUCCESS);totalLen?+=?decLen;decLen?=?MAXSIZE?-?totalLen;ret?=?CRYPT_EAL_CipherFinal(ctxDec,?result?+?totalLen,?&decLen);ASSERT_TRUE(ret?==?CRYPT_SUCCESS);EXIT:CRYPT_EAL_CipherFreeCtx(ctxEnc);CRYPT_EAL_CipherFreeCtx(ctxDec);}該用例的主要測試流程為:

- 通過初始化接口(如CRYPT_EAL_CipherInit)創建加密 / 解密上下文,設置算法類型、密鑰、初始向量(IV)等參數。

- 多次調用 CRYPT_EAL_CipherUpdate 處理連續的數據流(如分塊讀取的文件內容),每次輸出處理后的中間結果。

- 調用結束接口(如CRYPT_EAL_CipherFinal)處理剩余的未完成分組數據,輸出最終結果,完成整個加解密流程。

- 通過ASSERT_TRUE判斷向量執行結果與預期是否一致。

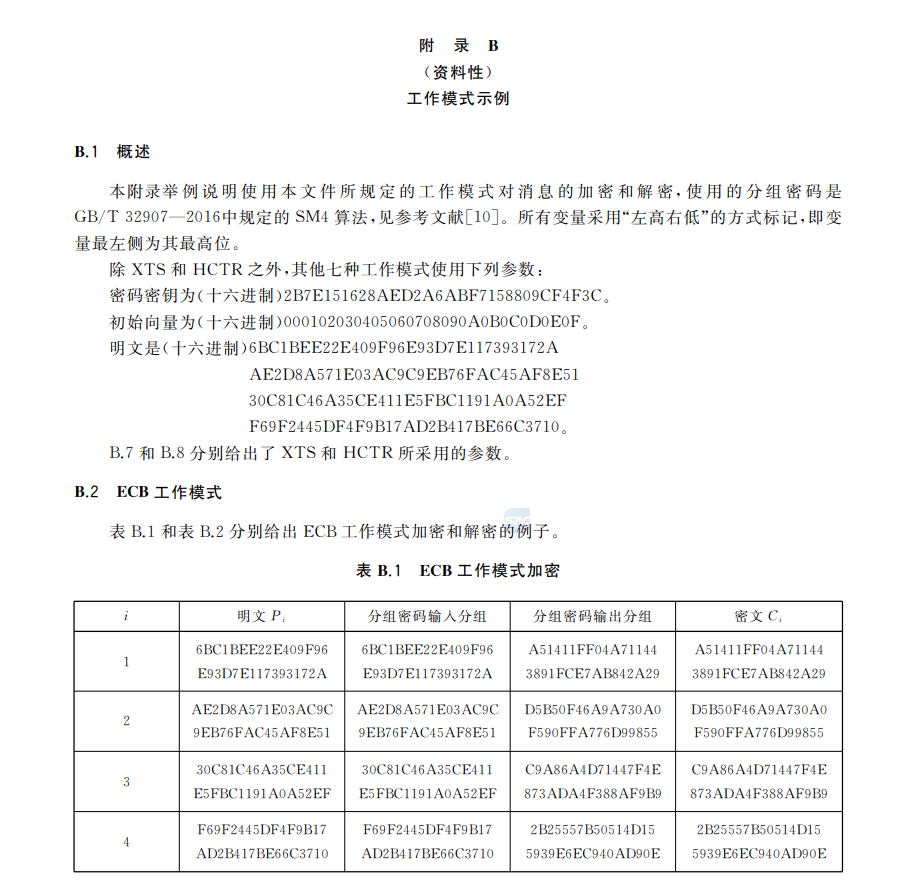

向量文件:test_suite_sdv_eal_sm4.data,該文件為各測試用例對應的測試向量,向量均來源于算法標準,如GB/T 17964-2021 信息安全技術分組密碼算法的工作模式等標準。

以用例SDV_CRYPTO_SM4_ENCRYPT_FUNC_TC004為例,該用例主要測試不同模式下SM4算法加密功能正確性,測試向量內容如下:

用例執行:openHiTLS以測試文件維度執行用例,執行用例時會執行該文件中的全量用例,結果如下:

![]()

3. openHiTLS KAT 測試的特點

- 緊貼國密標準:openHiTLS 的 KAT 測試向量優先采用 GM/T 系列標準,確保算法實現符合國內密碼合規要求,適配政務、金融等國內場景。

- 自動化與可擴展性:基于 SDV 框架的測試用例支持批量執行,且新增算法(如 SM9)的 KAT 測試時,可復用現有向量解析與結果校驗模塊,降低開發成本。

- 詳細日志輸出:測試失敗時,日志會明確輸出 “輸入參數”“實際輸出”“預期輸出” 及差異位置,便于開發者快速定位問題。

五、總結與展望

KAT 測試作為密碼算法驗證的基礎技術,憑借 “簡單高效、基準權威、可復現性強” 的優勢,成為密碼行業合規性與正確性驗證的核心手段。從原理上看,它利用密碼算法的確定性構建 “輸入 - 輸出” 驗證閉環;從實踐上看,它覆蓋分組密碼、哈希算法、公鑰密碼等多類場景,是關鍵領域應用的 “準入門檻”。

openHiTLS 社區通過將 KAT 測試與 SDV 框架深度融合,為開發者提供了標準化的測試模板與實踐參考,尤其在國密算法的 KAT 驗證上,緊貼國內標準,保障了算法實現的合規性與正確性。未來,隨著密碼算法的不斷迭代(如輕量級密碼算法、后量子密碼算法),KAT 測試將進一步拓展向量覆蓋范圍與測試場景,同時與側信道測試、模糊測試等技術結合,構建更全面的密碼算法質量保障體系。

開源實踐:openHiTLS開源密碼庫,歡迎下載使用

?openHiTLS旨在打造算法先進、性能卓越、高效敏捷、安全可靠的密碼套件,通過輕量級、可剪裁的軟件技術架構滿足各行業不同場景的多樣化要求,讓密碼技術應用更簡單,同時探索后量子等先進算法創新實踐,構建密碼前沿技術底座!

?項目地址:https://gitcode.com/openHiTLS/openhitls

)

:Vue3 表格動態增加刪除行解決方案)