目錄

一、HTTPS是什么

加密是什么

二、HTTPS的工作過程

(一)對稱加密

(二)非對稱加密

(三)在非對稱加密的基礎上,引入證書校驗

證書是什么

證書的內容

用證書解決中間人攻擊

三、總結

一、HTTPS是什么

HTTPS 也是一個應用層協議.是在 HTTP 協議的基礎上引入了一個加密層.

HTTP 協議內容都是按照文本的方式明文傳輸的.這就導致在傳輸過程中出現一些被篡改的情況.

臭名昭著的“運營商劫持”

當我們在瀏覽器中下載一個“天天動聽”,正常情況下,會跳轉出這個下載鏈接。

但是遇到運營商劫持的情況,下載鏈接就會變成QQ瀏覽器的鏈接。

當我們通過網絡傳輸任何網絡數據時,都會經過運營商的路由器/交換機,運營商作為中間人,就能解析出你傳輸的網絡數據,并進行篡改。

點擊"下載按鈕",其實就是在給服務器發送了一個 HTTP 請求,獲取到的 HTTP 響應其實就包含了該APP 的下載鏈接.運營商劫持之后,就發現這個請求是要下載天天動聽,那么就自動的把交給用戶的響應給篡改成 "QQ瀏覽器" 的下載地址了。

在互聯網上,明文傳輸是一件很危險的事情,因此我們在HTTP的基礎上進行加密得到了HTTPS。

加密是什么

- 加密就是將明文(需要傳輸的數據)經過一系列操作,變成密文。

- 解密就是將密文經過一系列操作,變成明文。

二、HTTPS的工作過程

HTTPS在HTTP的基礎上對網絡數據進行了加密。

加密方式有兩種:對稱加密和非對稱加密。

(一)對稱加密

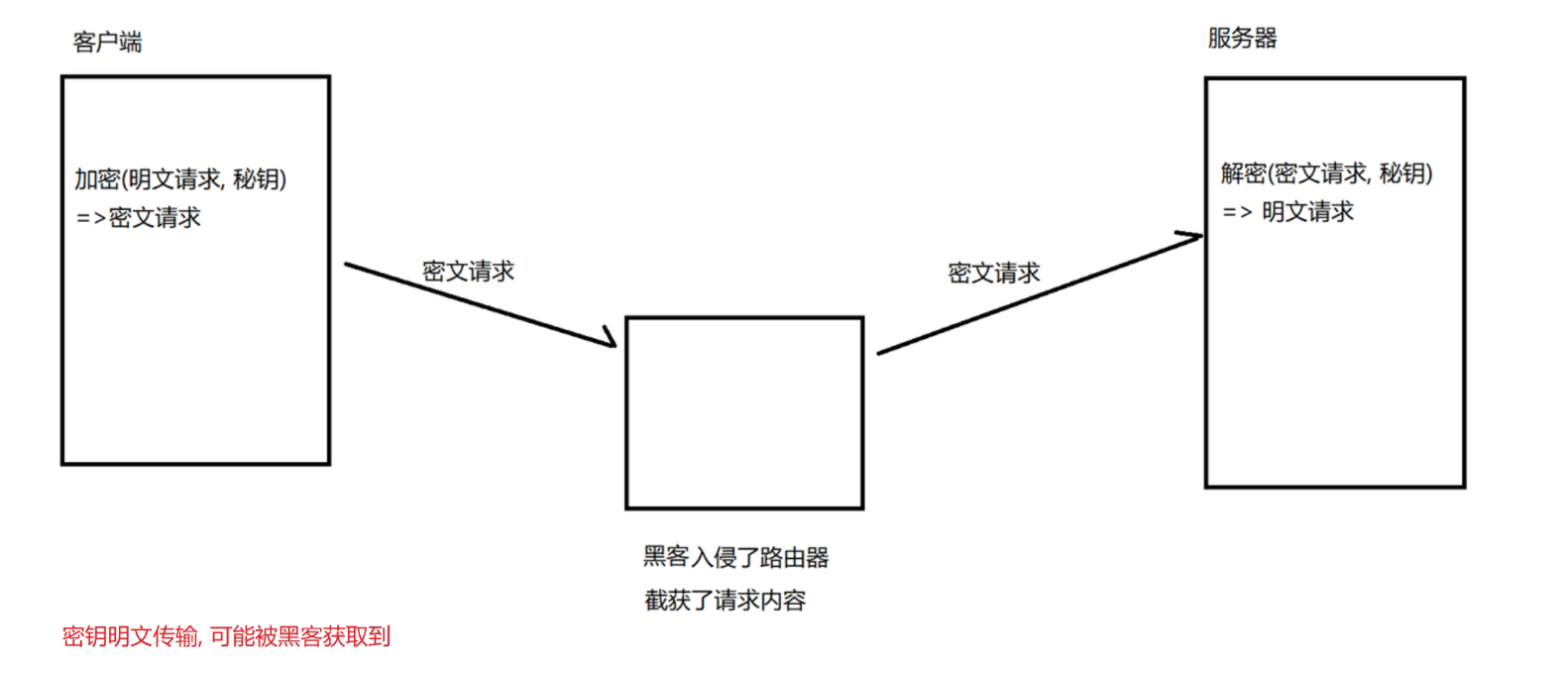

對稱加密就是使用同一個密鑰,把明文加密成密文發送出去,接收方再用這個密鑰將密文解析成明文。

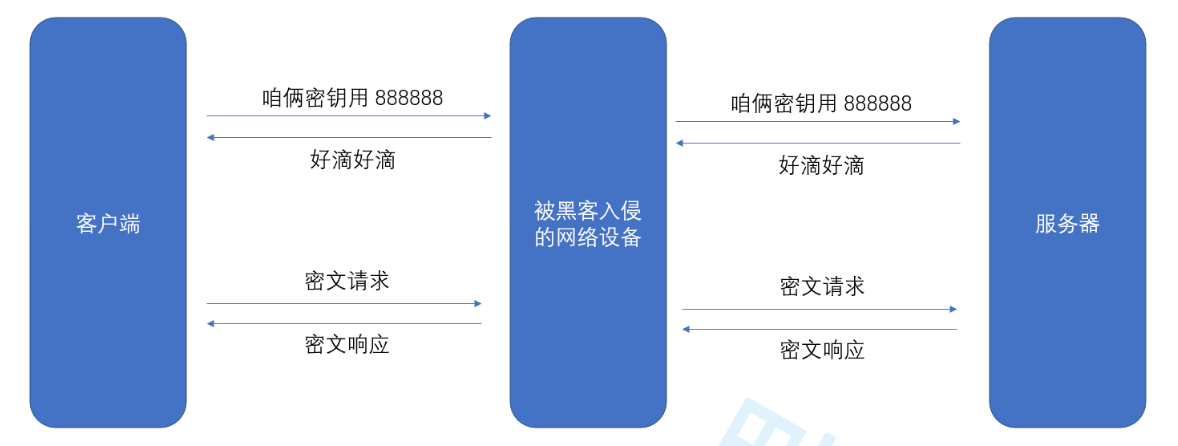

引入對稱加密之后,即使數據被截獲,由于黑客不知道密鑰是啥,因此就無法進行解密,也就不知道請求的真實內容是啥了. 但事情沒這么簡單.服務器同一時刻其實是給很多客戶端提供服務的.這么多客戶端,每個人用的秘鑰都必須是不同的(如果是相同那密鑰就太容易擴散了,黑客就也能拿到了).因此服務器就需要維護每個客戶端和每個密鑰之間的關聯關系,這也是個很麻煩的事情。

因此客戶端與服務器建立連接的時候,就約定好密鑰是什么。

但是在客戶端與服務器約定密鑰的時候,如果密鑰用明文傳輸,那黑客也能讀取到密鑰并破解。

這樣就形同虛設了,因此密鑰也要加密傳輸,這就需要一個“密鑰的密鑰”,再這樣下去,這樣就死循環了。于是引入了非對稱加密。

(二)非對稱加密

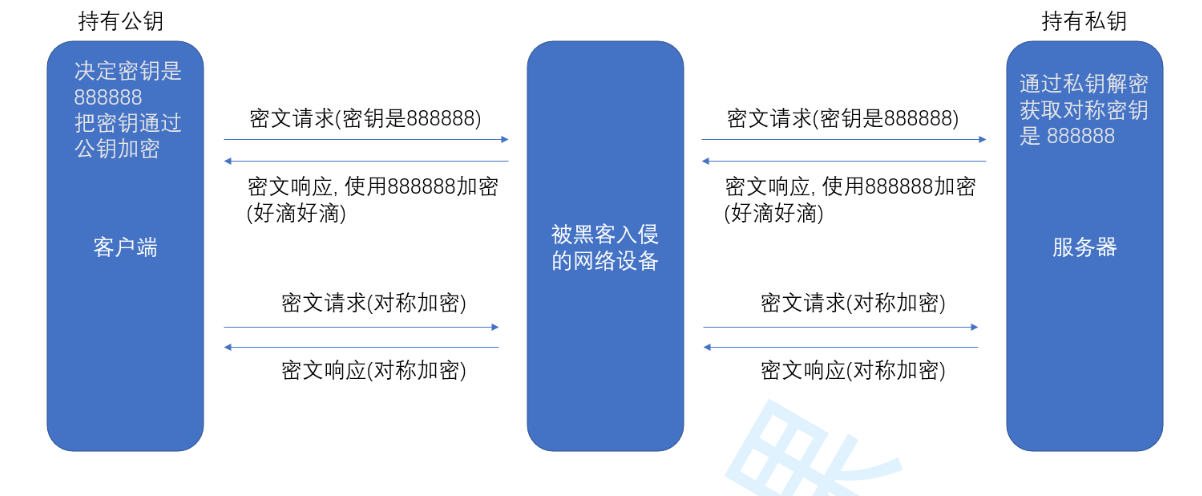

非對稱加密在對稱加密的基礎上多使用了兩個密鑰:公鑰和私鑰。

公鑰和私鑰是配對的.最大的缺點就是運算速度非常慢,比對稱加密要慢很多.

- 通過公鑰對明文加密,變成密文

- 通過私鑰對密文解密,變成明文

也可以反著用

- 通過私鑰對明文加密,變成密文

- 通過公鑰對密文解密,變成明文

- 在上述過程中,公鑰的作用是用來封裝對稱密鑰,相當于是把對稱密鑰給鎖起來。

- 私鑰保存在服務器端,用來解開封裝對稱密鑰的鎖,從而得到對稱密鑰。

在這個過程中,黑客要得到私鑰才能進行解密,只用服務器才有私鑰,即使公鑰被黑客知道了,也不能破解出密鑰是什么。當密鑰被安全告知給服務器,后續客戶端和服務器之間的數據傳輸,就都靠對稱密鑰來加密了。

當前場景一共有三個密鑰(也相當于三個步驟):

- 客戶端生成的對稱密鑰,用于對后續數據進行加密。

- 服務器生成的公鑰,用來對對稱密鑰進行加密傳輸,可以告知給所有設備使用。

- 服務器持有的私鑰,用來解密出對稱密鑰。

(三)在非對稱加密的基礎上,引入證書校驗

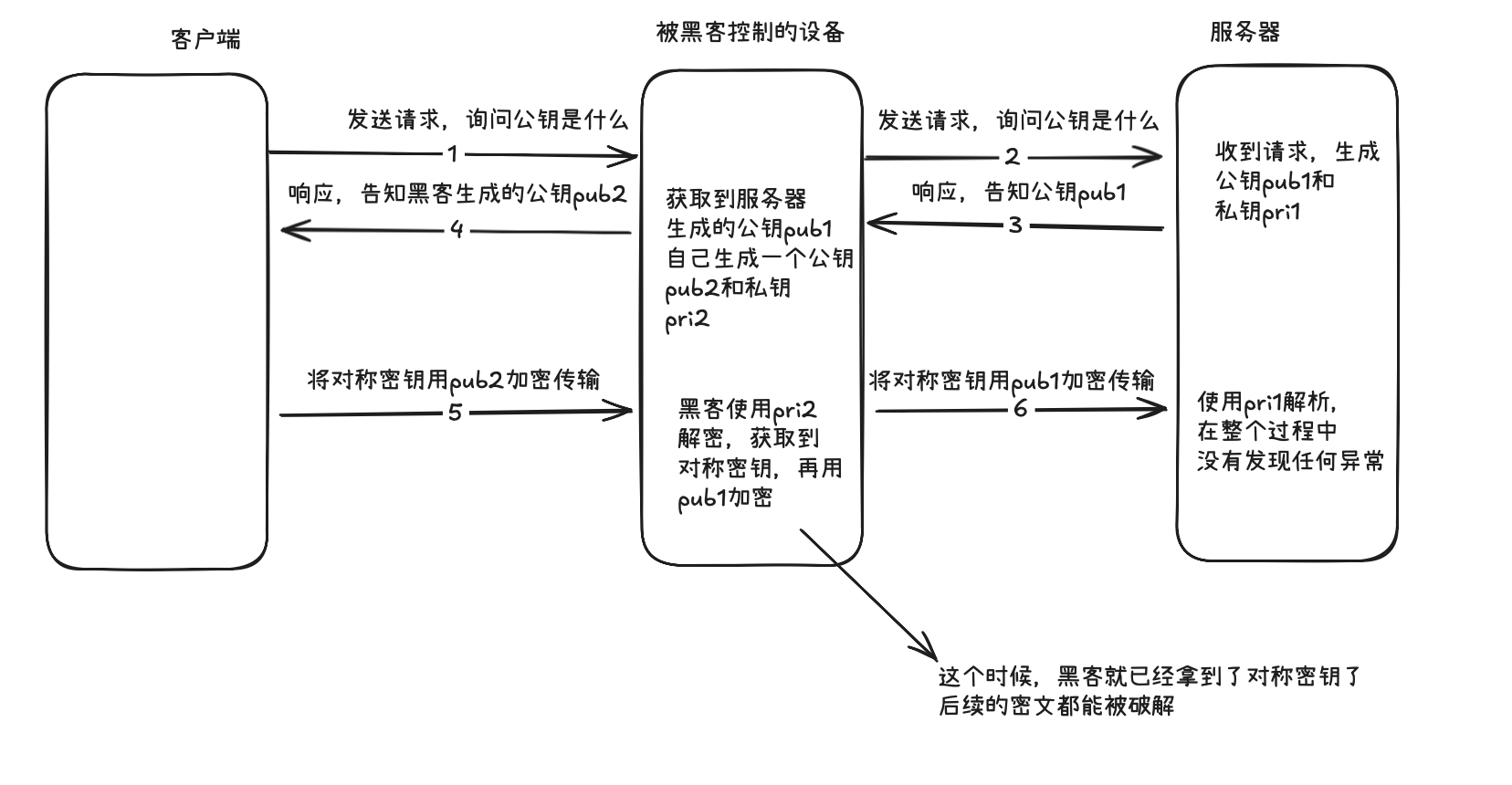

在非對稱加密的基礎上,還是存在重大的隱患的。

我們知道公鑰是由服務器生成的,再傳輸給客戶端,問題是:

- 服務器生成的公鑰,是如何傳輸到客戶端的呢?

- 客戶端在收到公鑰的時候,怎么分辨這個公鑰是不是黑客偽造的呢。

中間人攻擊

在公鑰傳輸給客戶端的時候,黑客可以使用到中間人攻擊,獲取到對稱密鑰。

在中間人攻擊的時候,黑客實現了一個“欺下瞞上”的效果。

這個漏洞關鍵點在于,客戶端無法區分收到的公鑰是否是被篡改過的,于是就引入校驗機制,來驗證收到的公鑰。

證書是什么

服務端在使用HTTPS前,需要向CA機構申領一份數字證書,數字證書里含有證書申請者信息、公鑰信息等。服務器把證書傳輸給瀏覽器,瀏覽器從證書里獲取公鑰就行了,證書就是公鑰的載體。

作用:

- 安全傳遞公鑰:證書里包含服務器公鑰,借助 CA 機構的可信體系,能讓公鑰在傳輸到瀏覽器等客戶端時,避免被中間人篡改、替換,就像給公鑰 “保鏢護送”,確保客戶端拿到的是服務器真實、未被污染的公鑰 。

- 證明身份合法性:它是經 CA 認證的 “身份憑證”,向客戶端證明 “我這個服務器是合法、可信的,不是假冒的” 。客戶端會校驗證書,若證書有問題(比如過期、被吊銷、不是受信任 CA 簽發),瀏覽器會警告,不讓不安全連接建立,防止用戶連到釣魚網站 。

服務器在搭建的過程中,就可以向第三方公證機構申請證書,然后保存在服務器端。

證書的內容

證書中包含了:

- 證書的頒布機構是誰

- 證書的有效期是多久

- 服務器的域名是什么

- 服務器的公鑰是什么??

- 證書的數字簽名是多少(被加密的校驗和)??

其中證書的數字簽名相當于身份證一樣,用于校驗證書的真偽,它是將證書里面的公鑰和其他數據部分代入一個固定的公式(比如hash函數)算出來的一個數字,然后第三方機構也生成一對非對稱密鑰(pub2,pri2)然后用私鑰pri2對校驗和進行加密,數字簽名本質上是一個被加密過的校驗和。

用證書解決中間人攻擊

解決中間人攻擊就在于防止服務器生成的公鑰被篡改。

過程是這樣的:

- 在客戶端請求建立連接后,得到服務器發來的證書(公鑰的載體)。

- 客戶端針對收到的證書進行解析,計算其中的校驗和1。

- 客戶端使用認證機構的公鑰pub2解析證書中的數字簽名,得到校驗和2.

- 判斷校驗和1與校驗和2是否相等。

原理:

原理在于,證書中的其他部分(包括公鑰)相當于是計算過程,而數字簽名是加密過的計算結果。

如果黑客寫改了證書中的公鑰,那就是計算過程出現錯誤,那么計算結果(校驗和)肯定就錯誤。

而用戶拿到公鑰,就相當于有了參考答案,就能驗證黑客是否對證書進行了修改。

那如果黑客連同公鑰(過程)和數字簽名(答案)一起改了呢,改了之后也必須對新的校驗和進行加密(這里只能用黑客自己的私鑰,拿不到認證機構的私鑰),依舊會被判斷出。

引入證書,是防止黑客修改公鑰

黑客看到公鑰是啥,無所謂(本身公鑰就是公開的)

黑客看到校驗和,無所謂,本身只是用來校驗數據,沒有啥別的意義整個過程只是為了保證客戶端可以驗證,公鑰是合法的

只要公鑰的合法性驗證通過,后續客戶端繼續使用公鑰對對稱密鑰加密

后續繼續使用對稱密鑰來進行加密傳輸

三、總結

HTTPS 工作過程中涉及到的密鑰有三組.

- ????????第一組(非對稱加密): 用于校驗證書是否被篡改.服務器持有私鑰(私鑰在注冊證書時獲得), 客戶端持有公鑰(操作系統包含了可信任的 CA 認證機構有哪些,同時持有對應的公鑰).服務器使用這個私鑰對證書的簽名進行加密.客戶端通過這個公鑰解密獲取到證書的簽名,從而校驗證書內容是否是篡改過.

- ????????第二組(非對稱加密): 用于協商生成對稱加密的密鑰.服務器生成這組私鑰 - 公鑰對,然后通過證書把公鑰傳遞給客戶端.然后客戶端用這個公鑰給生成的對稱加密的密鑰加密,傳輸給服務器,服務器通過私鑰解密獲取到對稱加密密鑰.

- ????????第三組(對稱加密): 客戶端和服務器后續傳輸的數據都通過這個對稱密鑰加密解密.

其實一切的關鍵都是圍繞這個對稱加密的密鑰.其他的機制都是輔助這個密鑰工作的.

第二組非對稱加密的密鑰是為了讓客戶端把這個對稱密鑰傳給服務器.

第一組非對稱加密的密鑰是為了讓客戶端拿到第二組非對稱加密的公鑰.

投影儀內參數匹配)

——邊界填充、閾值處理)

)

(文件系統路由、服務端渲染SSR、靜態生成SSG、增量靜態再生ISR、API路由))