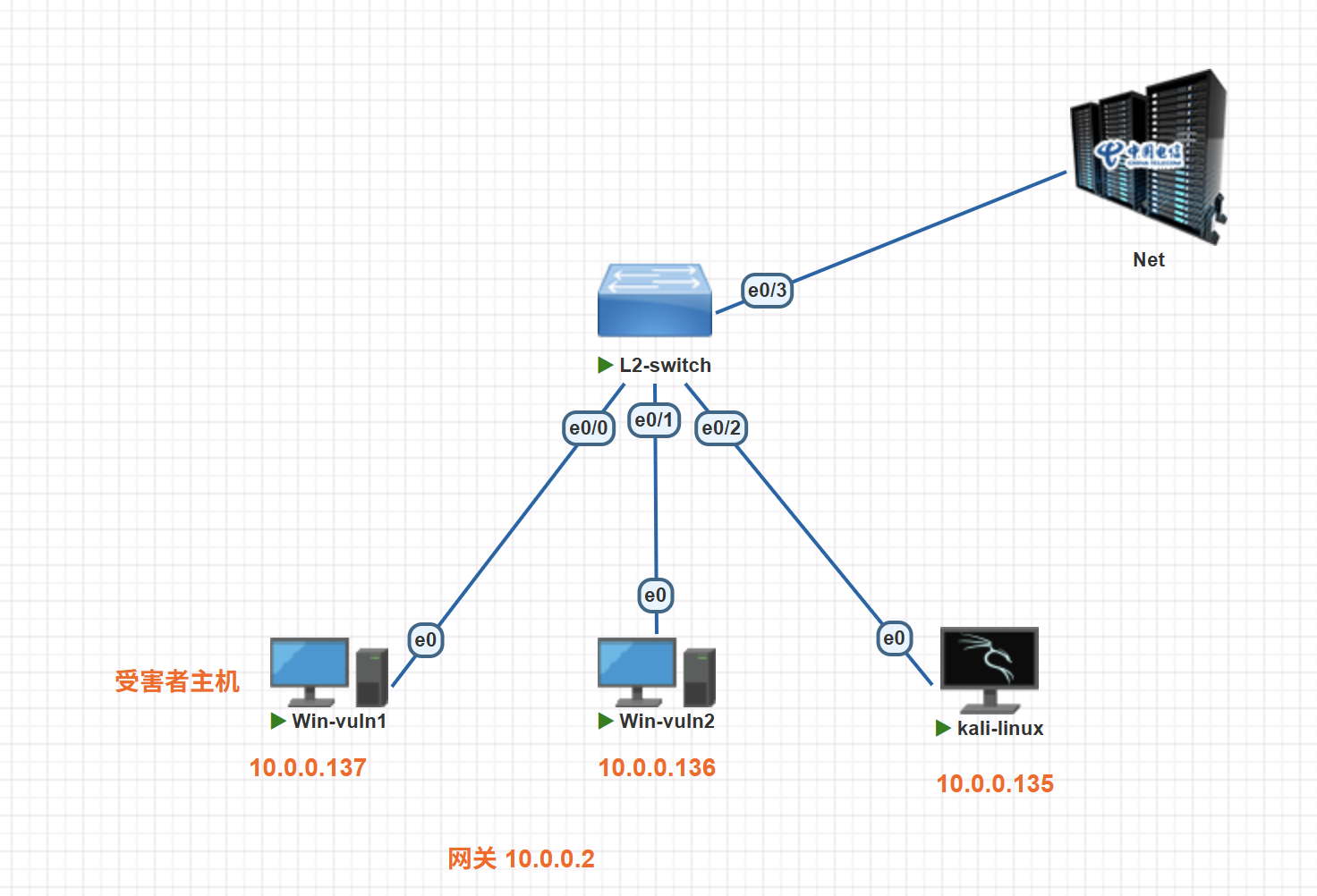

實驗一 ARP欺騙

一、拓撲

二、實驗準備、

1.設置終端

漏洞靶機集合

選擇需要的數量和鏡像

打開設備上的驅動精靈安裝網卡

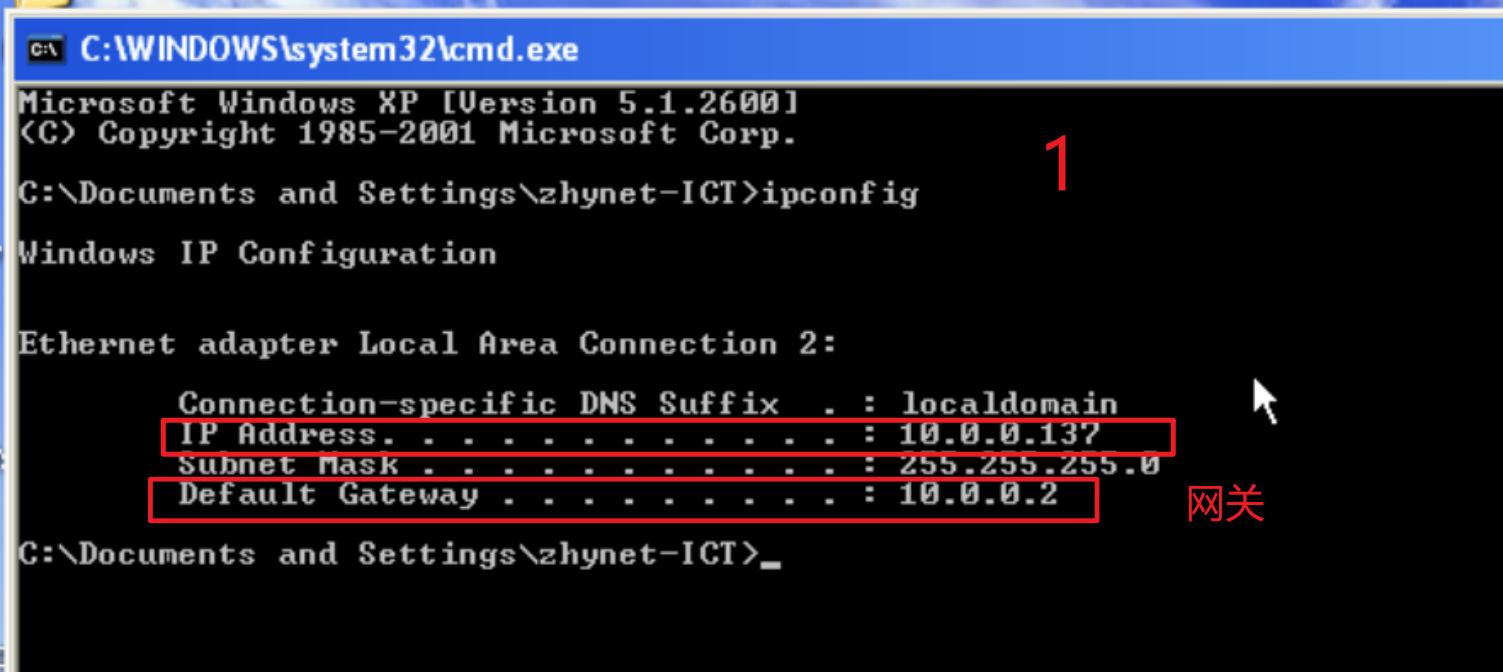

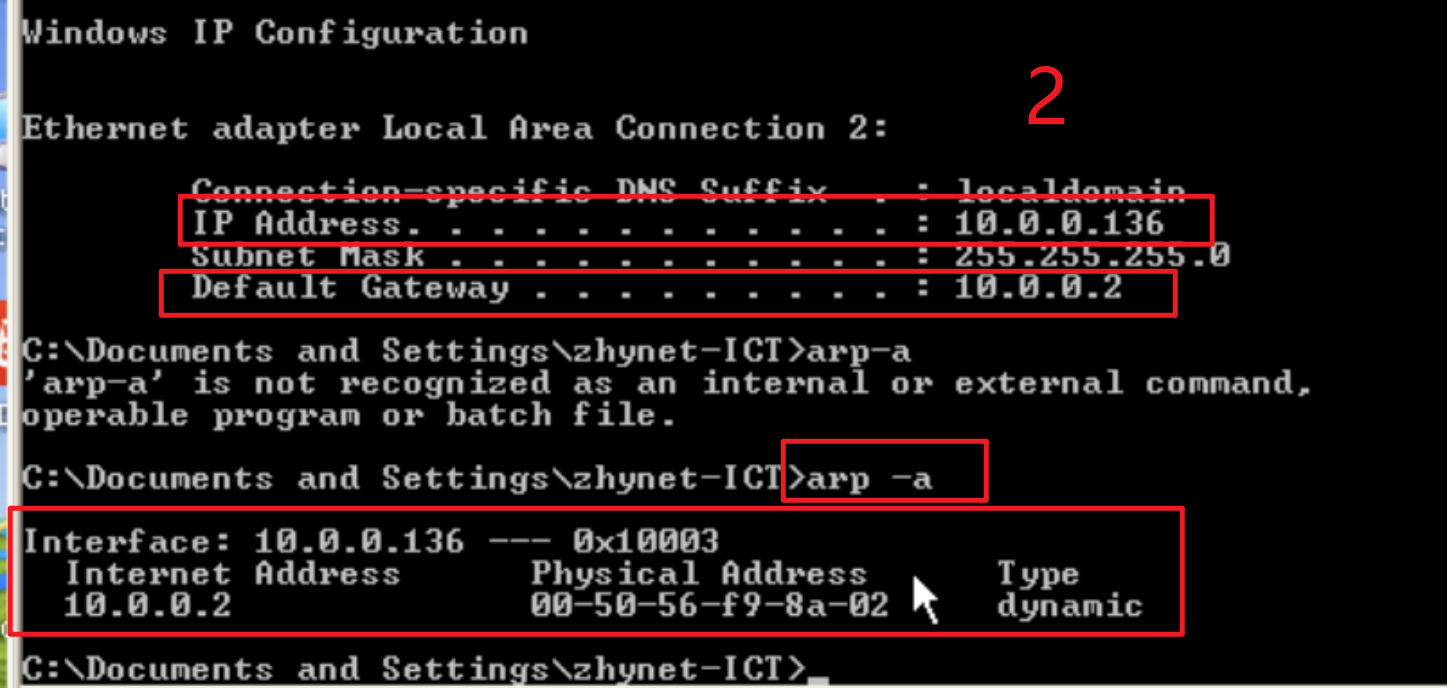

安裝成功后查看IP地址、網關信息等。

三、實驗步驟

1.實驗原理

中間人(攻擊者)在終端與網關之間持續發送偽造的 ARP 應答包,雙向欺騙終端和網關---讓終端誤認為攻擊者是網關,讓網關誤認為攻擊者是終端,從而使兩者的通信數據均經攻擊者轉發(即 “中間人” 角色)。

?如果我只欺騙網關會發生什么

假設只欺騙網關(告訴網關:“我是受害者,請把數據發給我!”):

上行流量(受害者 → 網關)

受害者正常發送數據到網關 ?

攻擊者無法截獲(流量不經過攻擊者) ?

下行流量(網關 → 受害者)

網關將本應發給受害者的數據發給攻擊者 ?

但攻擊者無法將數據送回受害者(受害者不認識攻擊者的MAC,所以受害者不會接收攻擊者發送的數據) ?

- 結果:

- 受害者收不到網關返回的數據(如網頁響應)→?網絡中斷!

- 攻擊者只能收到單向殘破數據(如下行流量),無法完成監聽或篡改。

?如果我只欺騙受害者會發生什么

攻擊流程拆解

假設攻擊者(

192.168.1.100)只向受害者(192.168.1.10)發送欺騙報文:1. 受害者發出的流量(上行)

受害者訪問百度:

192.168.1.10?→?攻擊者MAC(受害者以為攻擊者是網關) → 數據包到達攻擊者 ?

結果:攻擊者可監聽/篡改受害者發出的所有請求(如 HTTP 登錄密碼)。2. 網關返回的流量(下行)

網關處理完請求后,需將百度響應返回給?

192.168.1.10:192.168.1.1?→?受害者真實MAC,網關未被欺騙,直接發給受害者?→ 數據包直達受害者 ?

結果:攻擊者完全收不到下行流量??結果:網絡為何中斷

關鍵問題:TCP 連接斷裂

當受害者發出?SYN 請求(如訪問網站):

SYN 包被攻擊者截獲 → 攻擊者可選擇丟棄或轉發給網關。

網關收到 SYN 后回復?SYN-ACK?→?直接發給受害者(未經過攻擊者)。

受害者收到 SYN-ACK 后回復?ACK?→ 再次發給攻擊者(因受害者以為攻擊者是網關)。

致命矛盾出現:

網關在等待?ACK 確認包(受害者已發出,但被攻擊者截獲)

受害者發出的 ACK 被攻擊者拿走 →?網關永遠收不到 ACK

TCP 三次握手失敗?→ 連接無法建立 →?受害者無法加載任何網頁!

?為什么網關能收到受害者數據包?

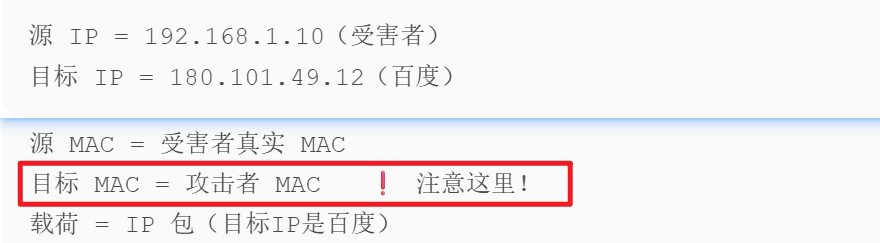

受害者發送數據包中信息:

攻擊方收到后動作(關鍵):

查詢?自己的路由表,將真實網關mac地址重新封裝!!

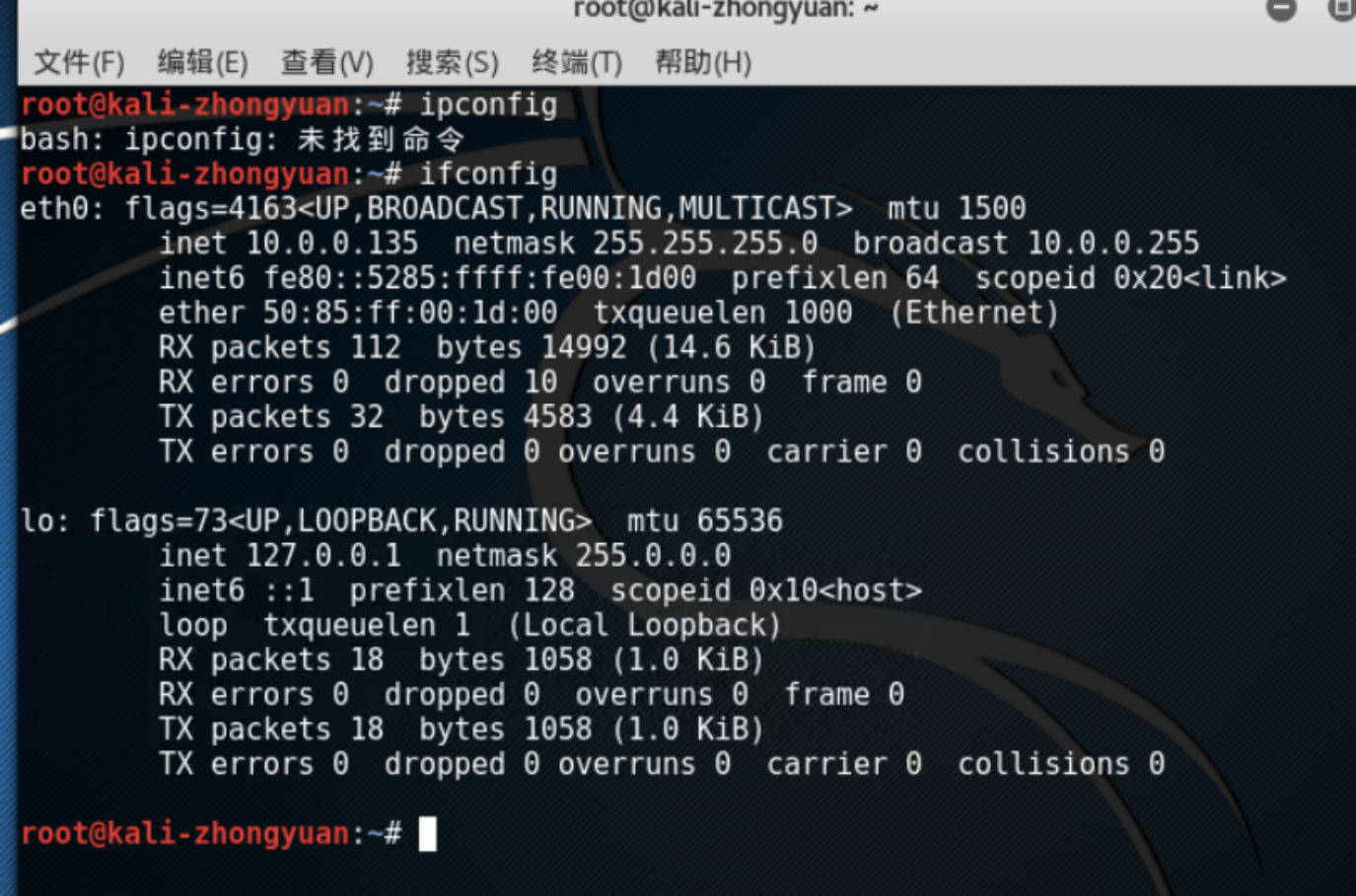

2.使用Ettercap工具進行攻擊

使用命令ettercap -G打開Ettercap

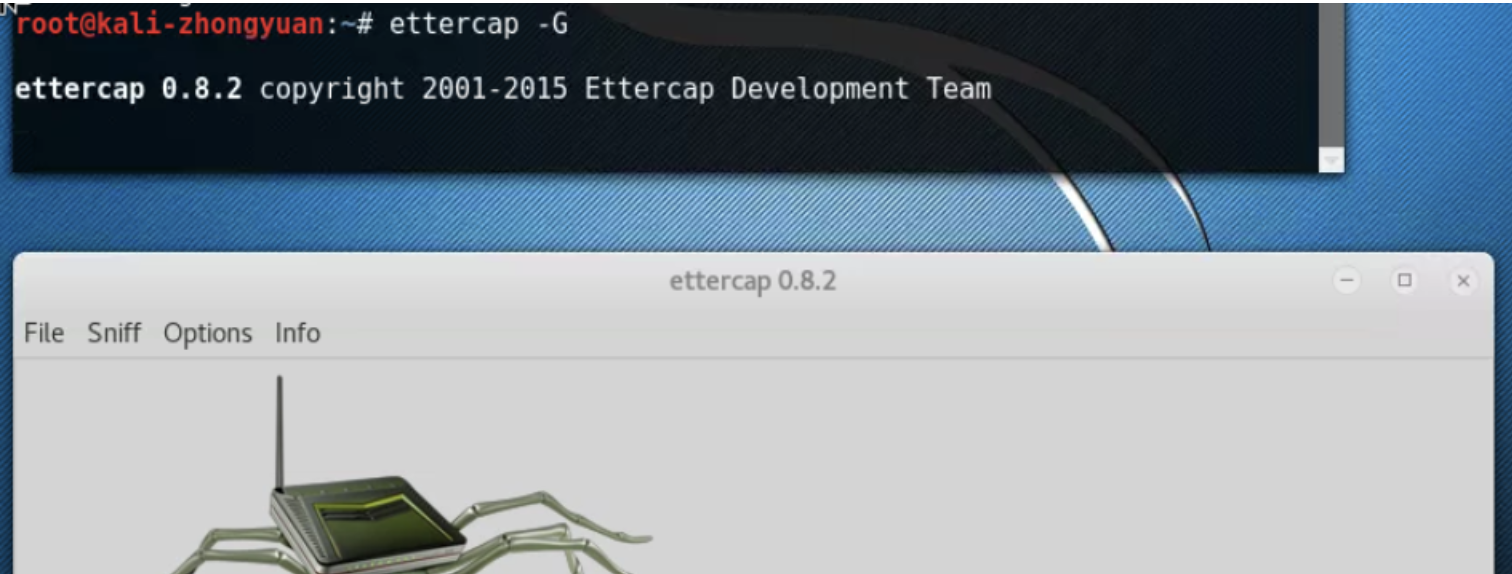

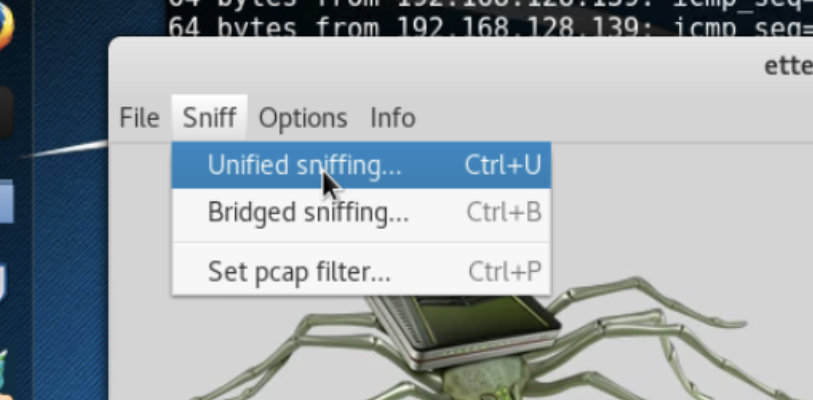

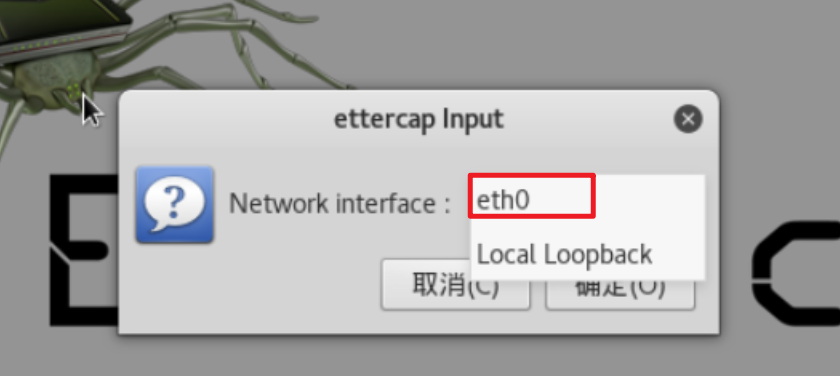

在Ettercap上綁定一個網口

選擇一個網口

?選擇完成后界面發生改變

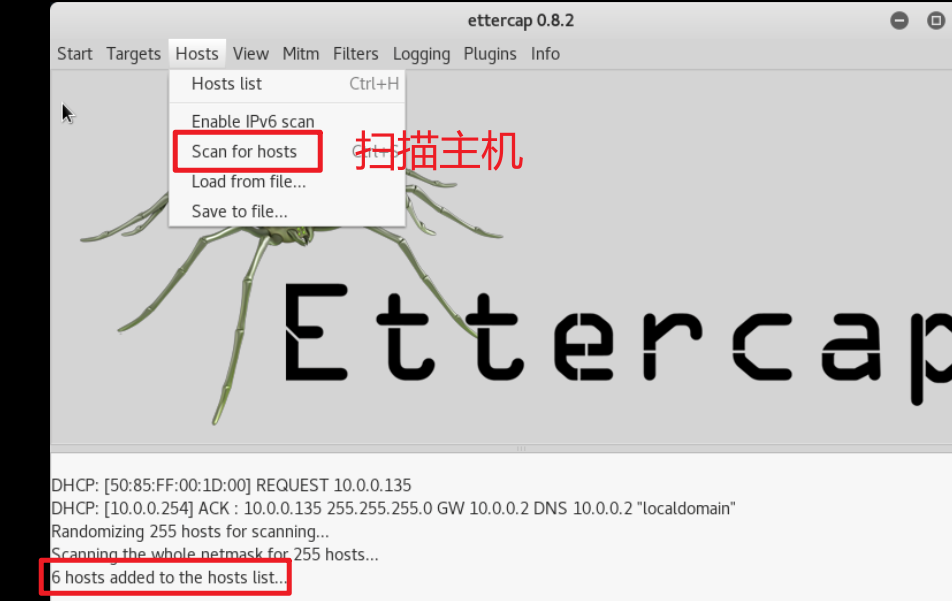

發現局域網中的主機

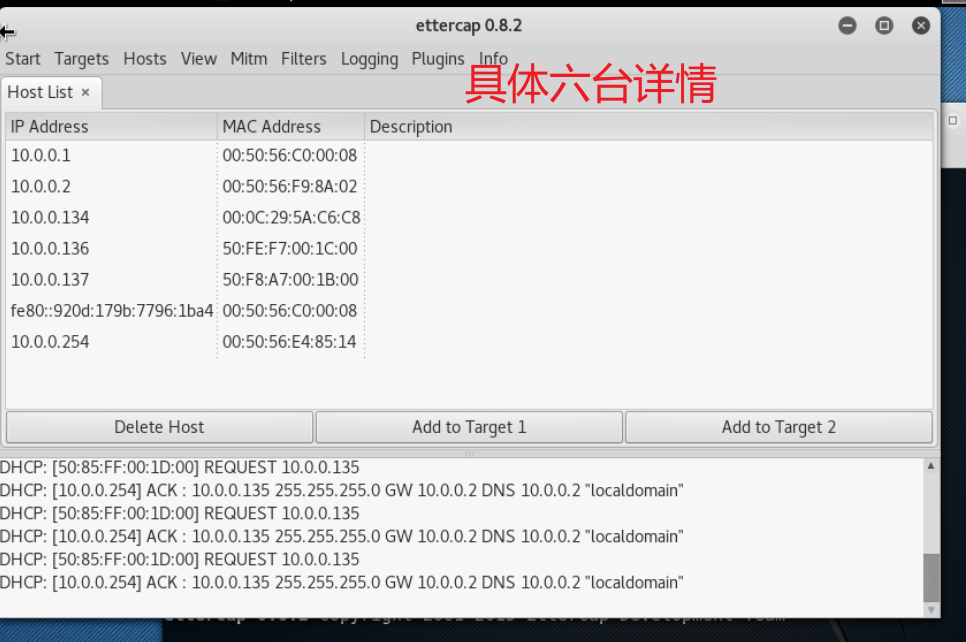

掃描結果

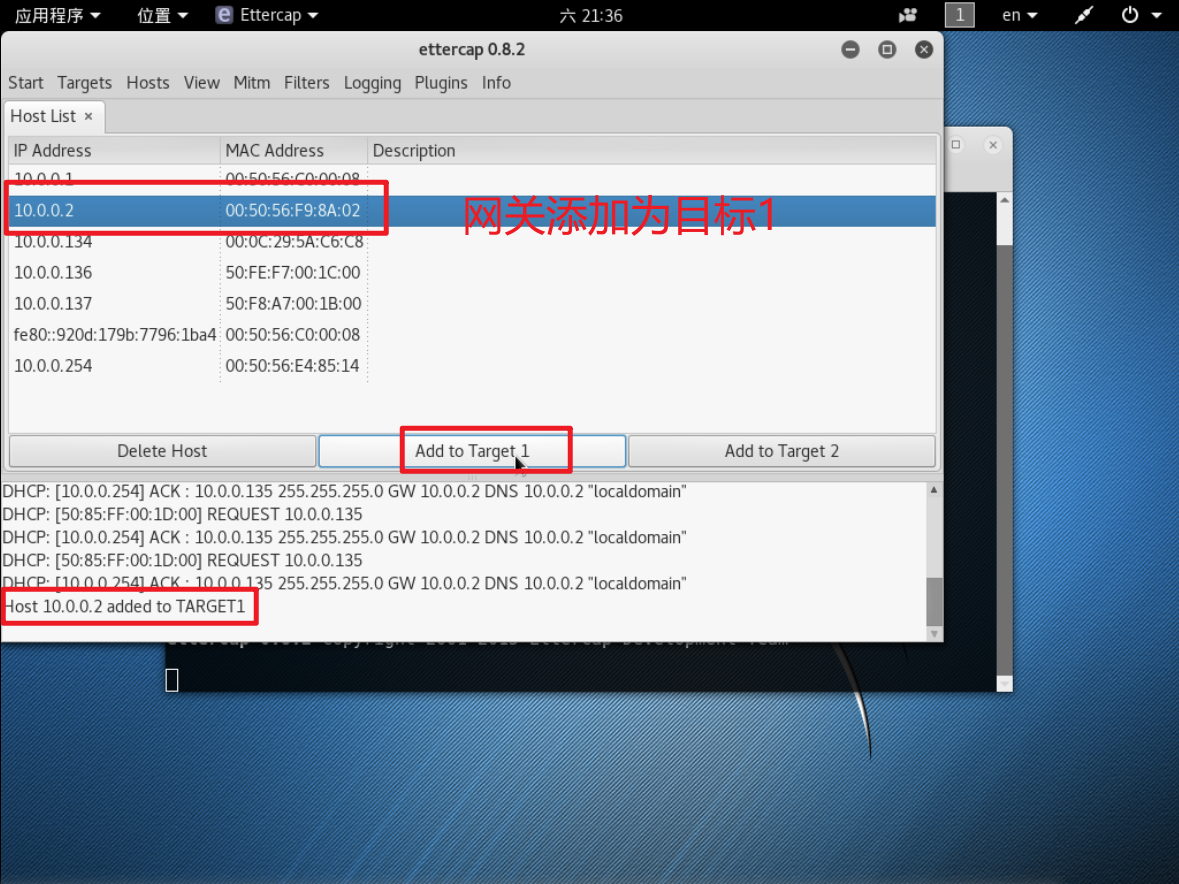

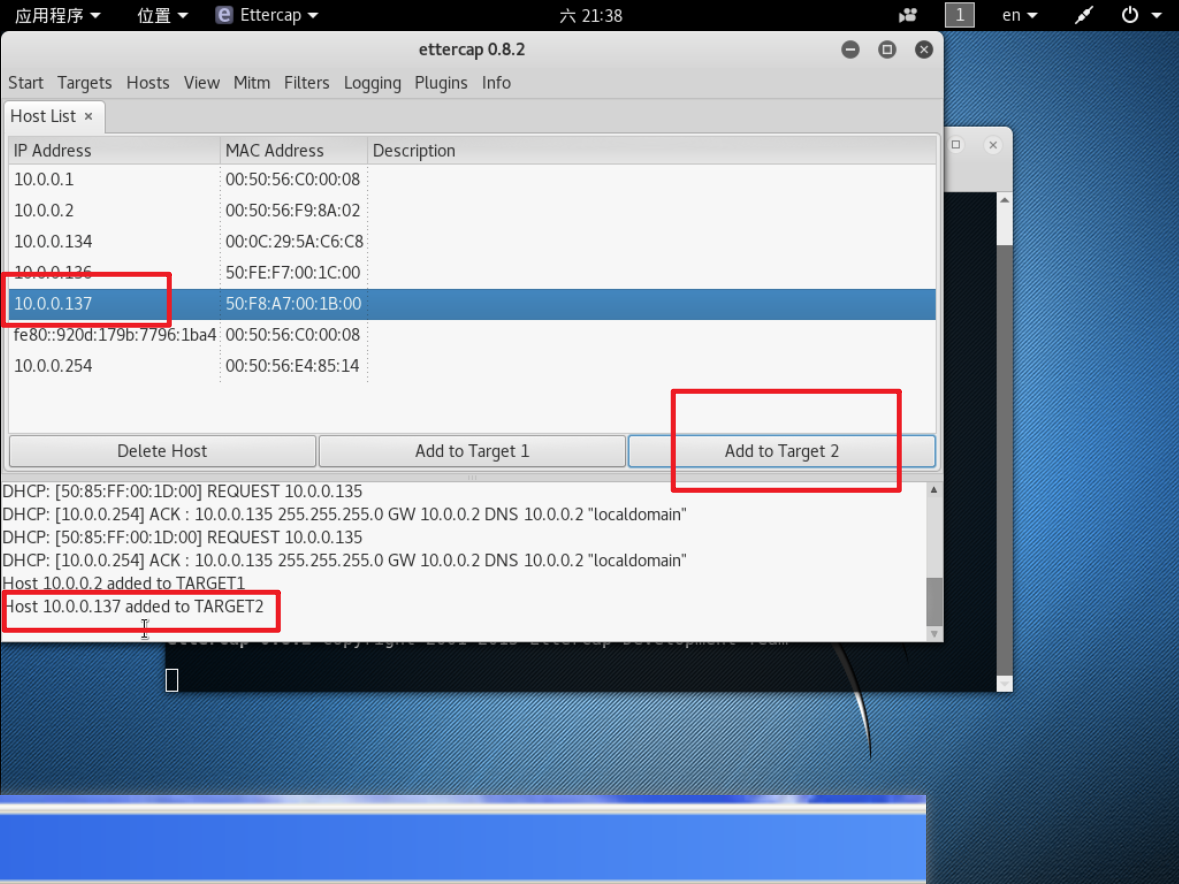

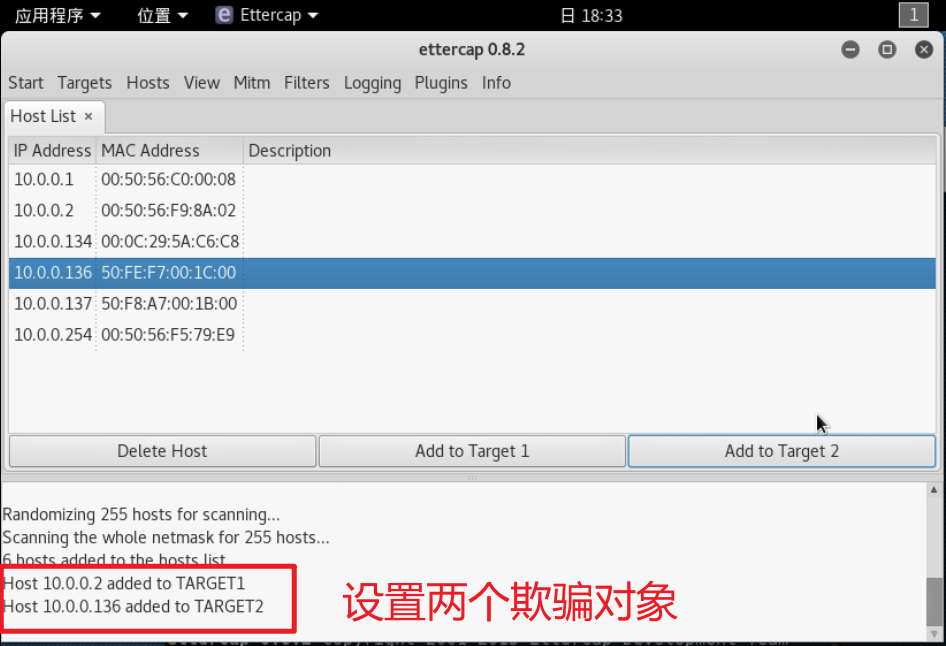

添加欺騙目標

為了保證被欺騙的主機可以上網執行這一步

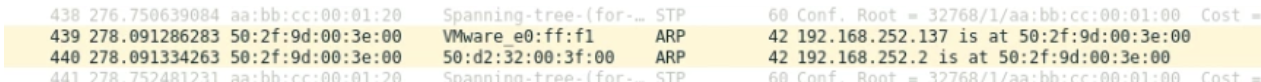

kali總是發送這樣的應答型無故ARP。

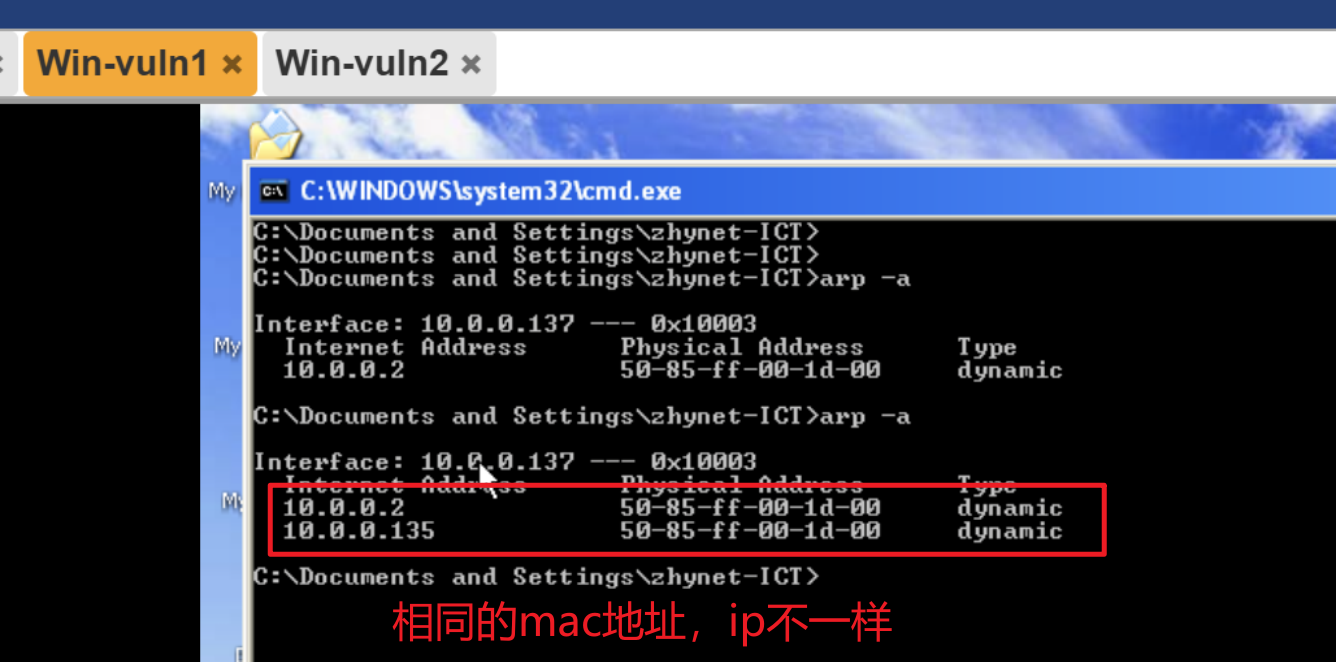

欺騙成功

實驗二、MAC洪范攻擊

一、實驗過程

1.MAC攻擊的原理

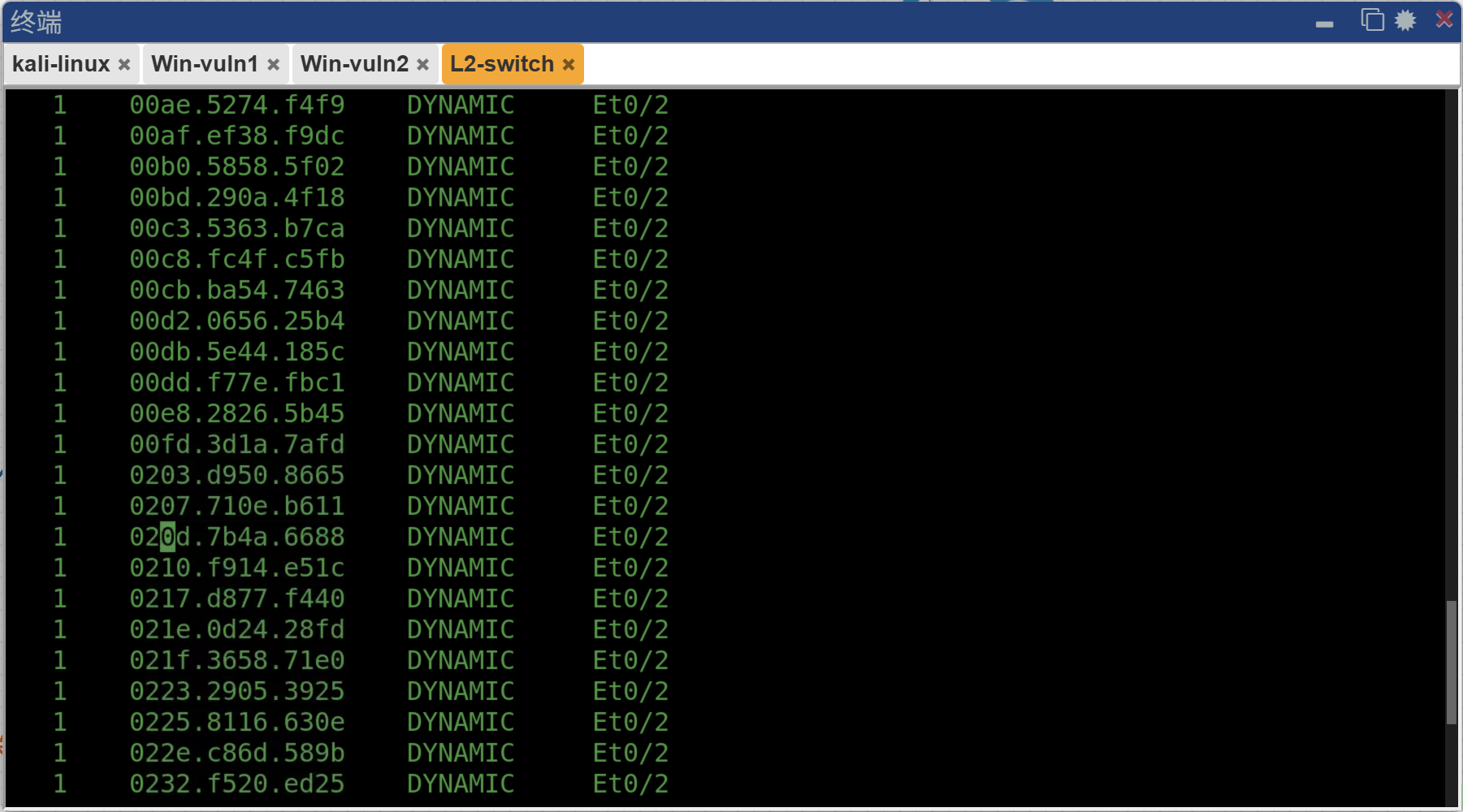

泛洪攻擊即是攻擊者利用這種學習機制不斷發送不同的MAC地址給交換機,填滿整個 MAC表,此時交換機只能進行數據廣播,攻擊者憑此獲得信息。

2.在kali終端上使用命令攻擊

macof

3.攻擊后交換機

實驗三?TCP SYN Flood攻擊

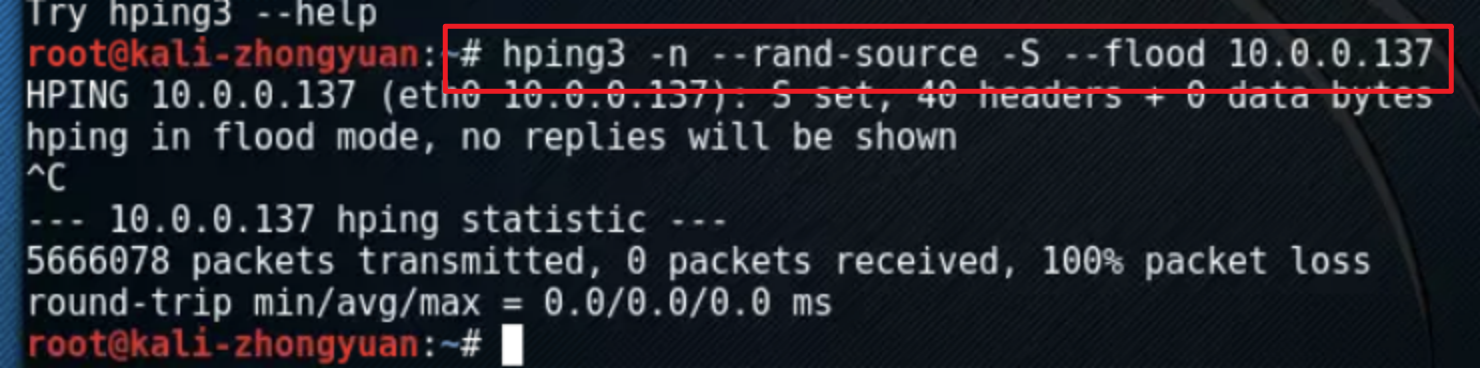

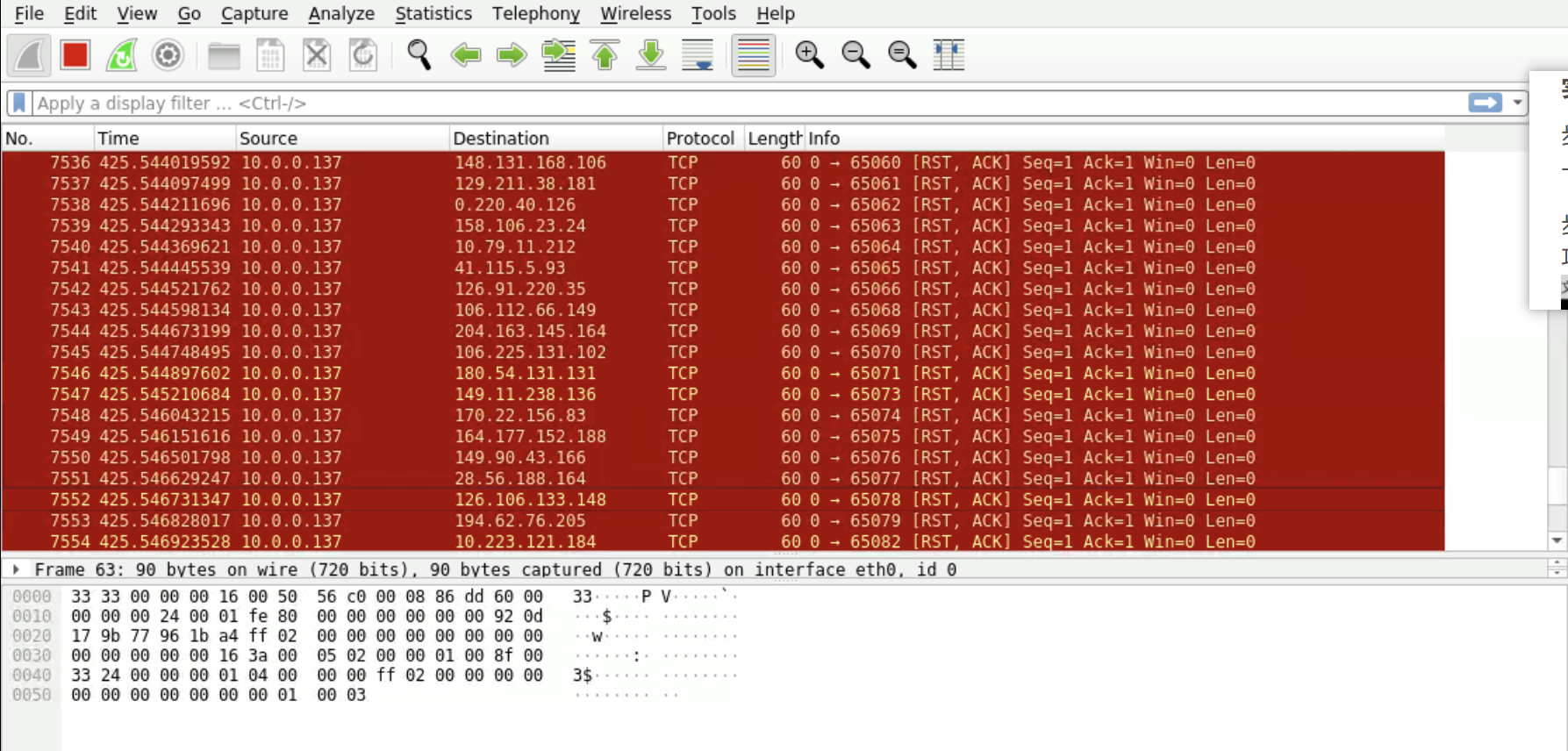

1.用hping3攻擊

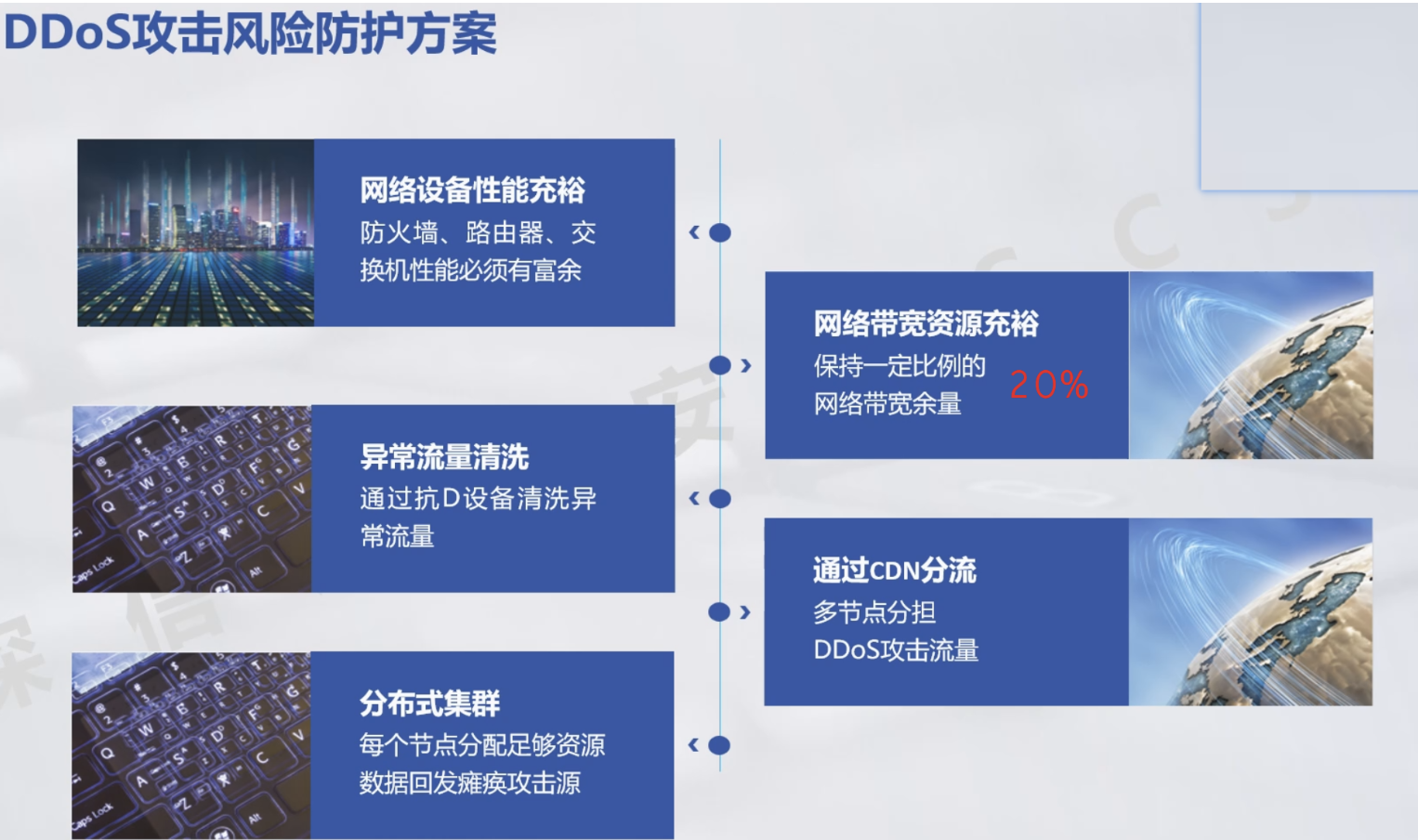

2.防御:

實驗四 DNS欺騙?

1.原理

通過篡改 DNS 解析過程中的數據,將用戶原本請求的域名指向錯誤的 IP 地址,從而引導用戶訪問惡意網站或攔截其網絡流量。

2.具體操作步驟

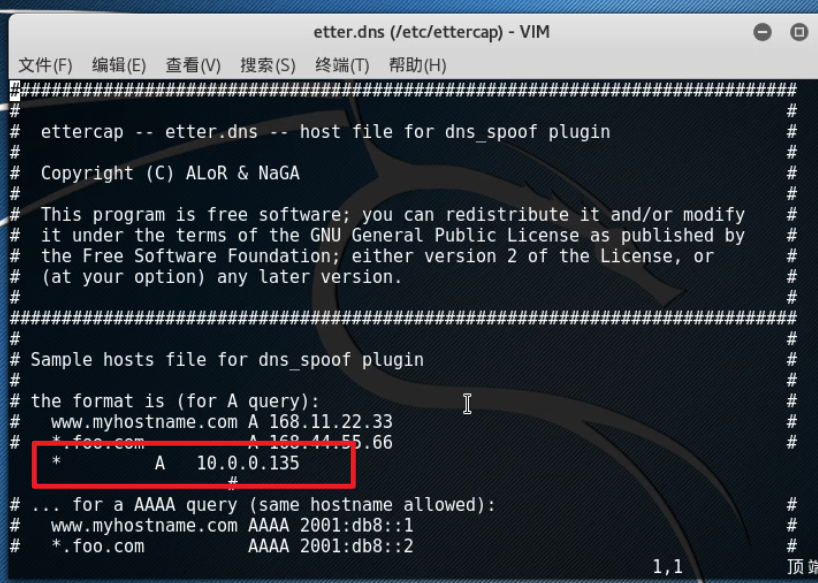

修改/etc /ettercap/etter.dns的配置文件

![]()

添加域名與ip映射,表示主機訪問任意域名都轉化成10.0.0.135

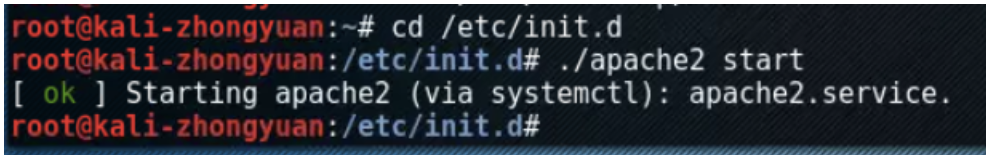

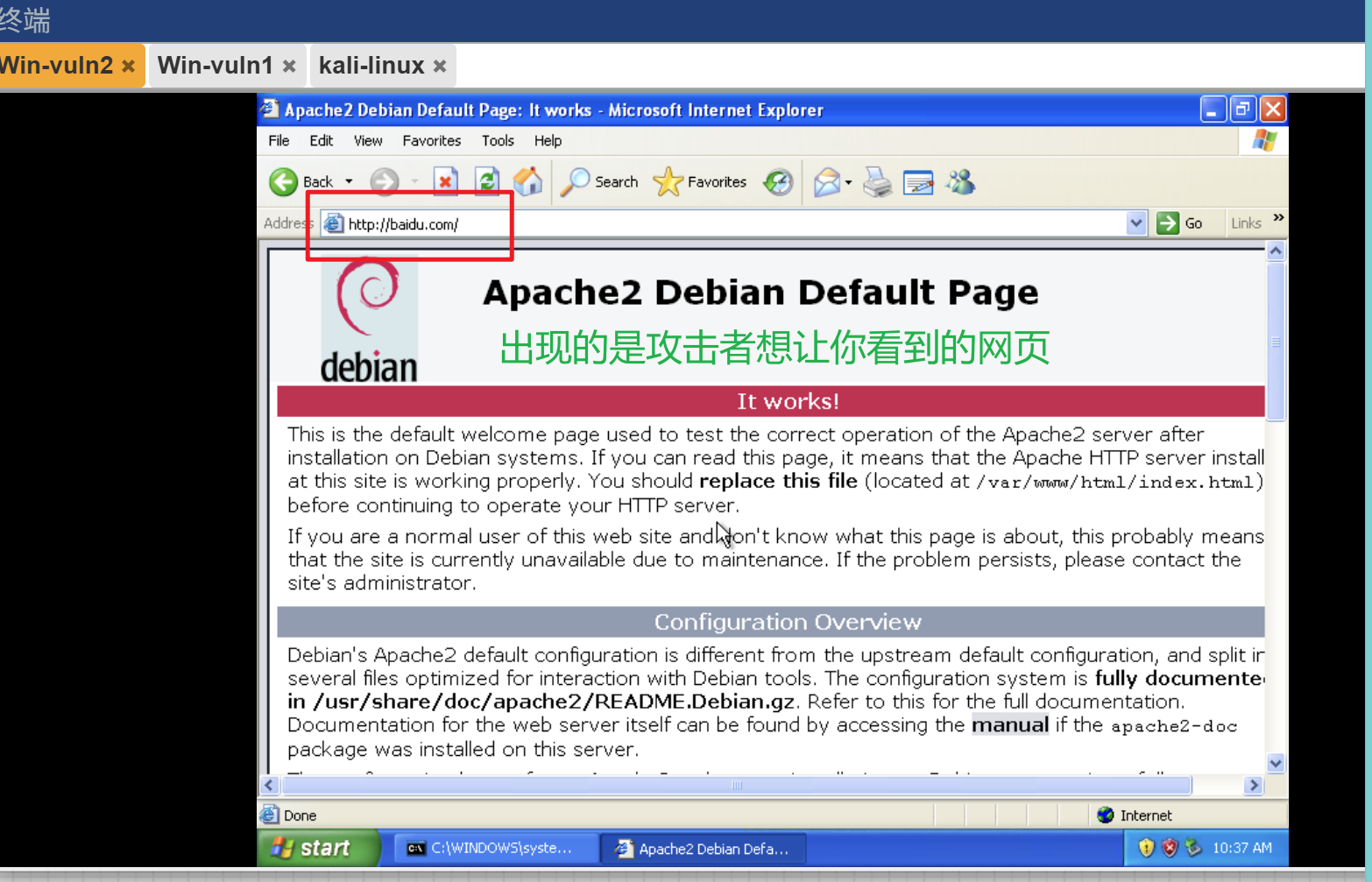

開啟apache服務,并測試,進入cd /etc/init.d,開啟服務./apache2 start

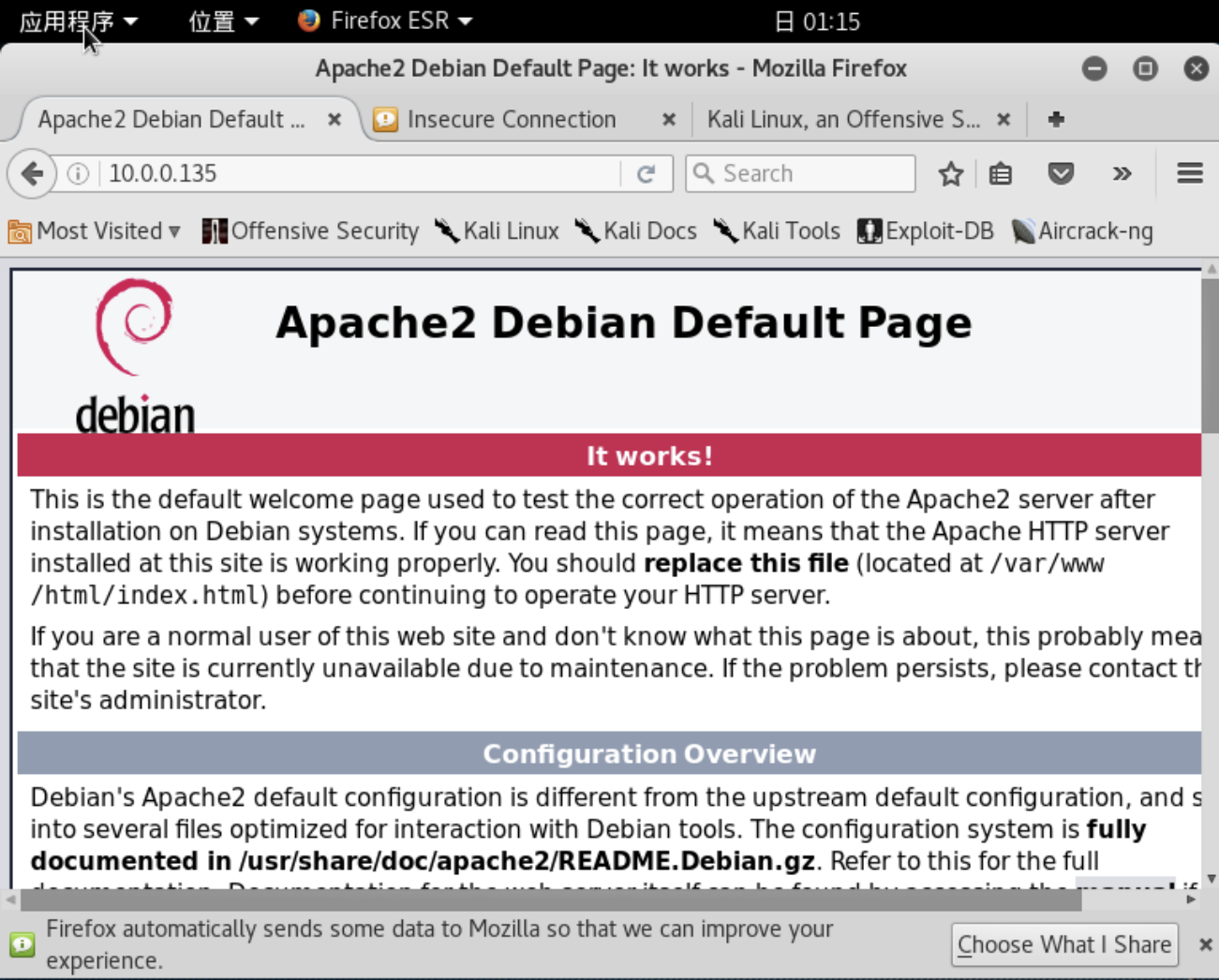

攻擊者的網頁

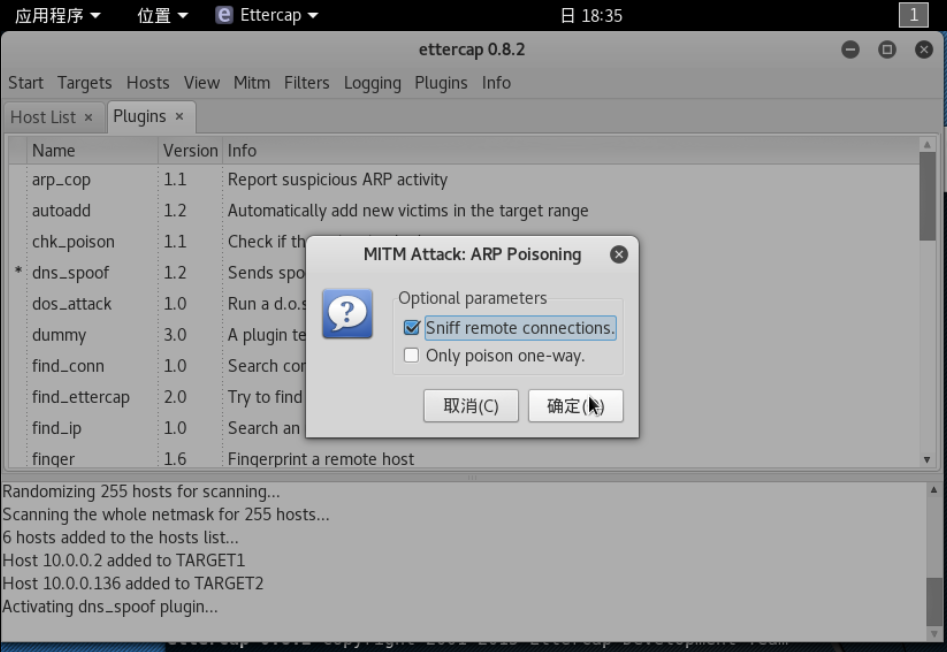

進行ARP欺騙ettercap -G,設置欺騙的對象

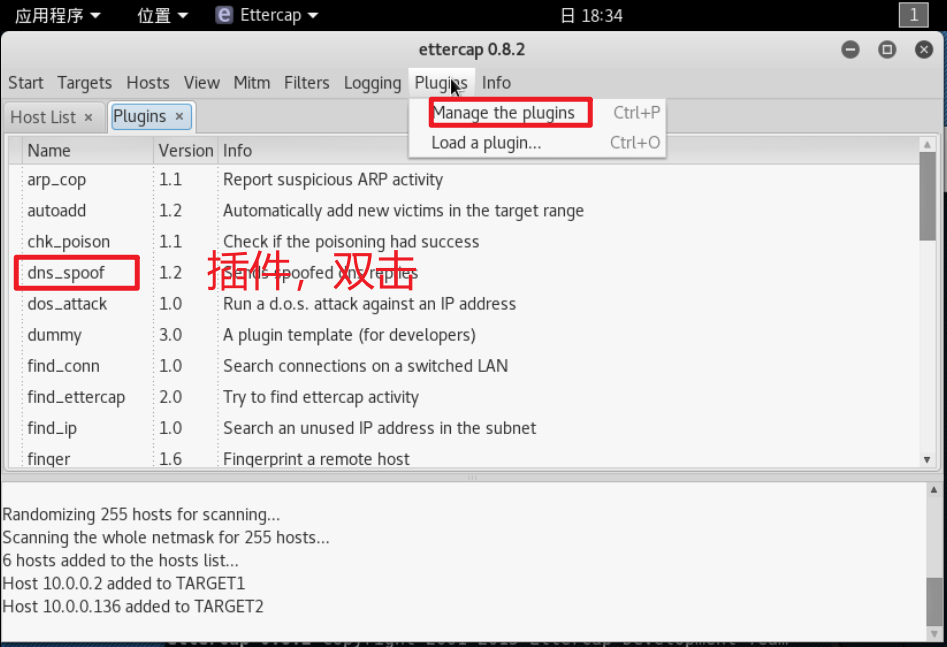

雙擊dns_spoof,打開插件

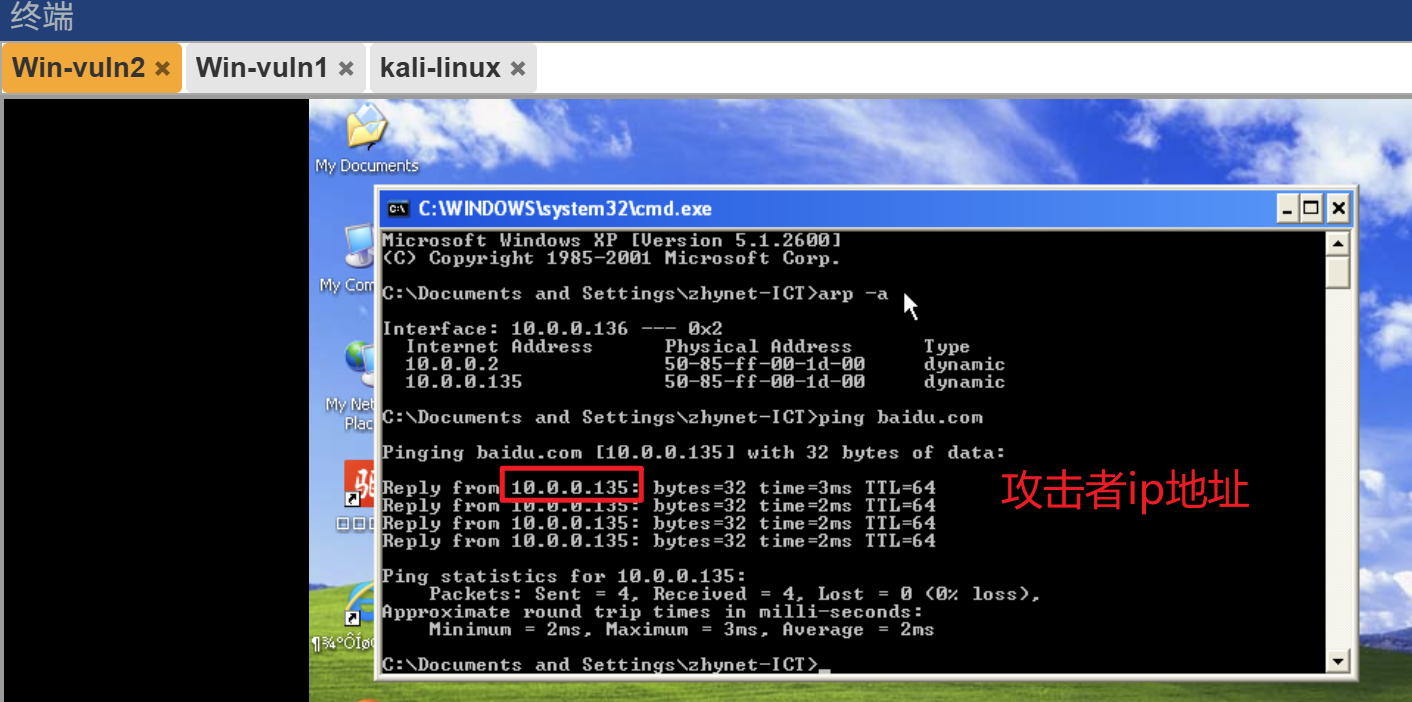

在被欺騙主機上ping?baidu.com發現是攻擊者ip

訪問網頁發現是攻擊者設置的網頁

實驗五 DHCP餓死

一、實驗原理

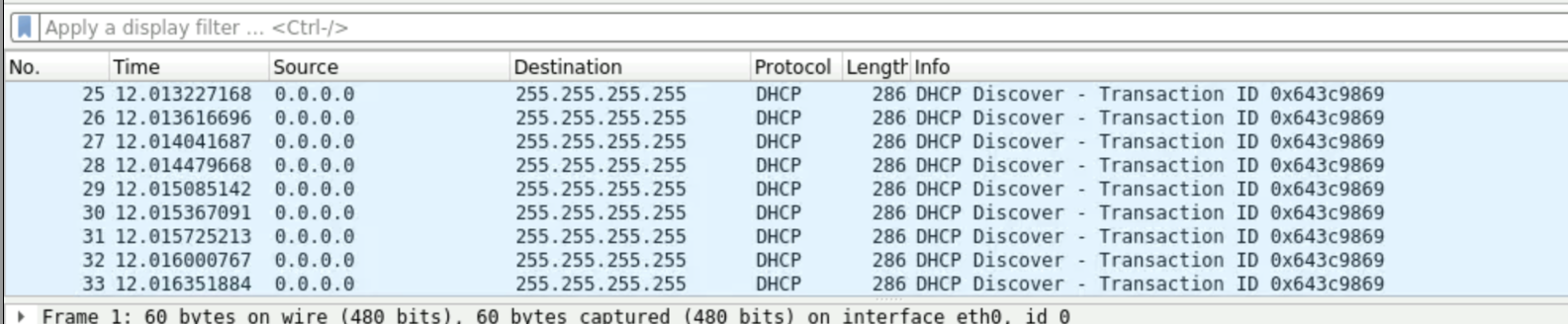

由于DHCP沒有什么驗證機制,任何一發送過來的DHCP請求都可以請求到地址。那么就可以偽造大量的DHCP Discover報文。使得DHCP服務器的地址耗盡,不能正常工作。

二、實驗過程

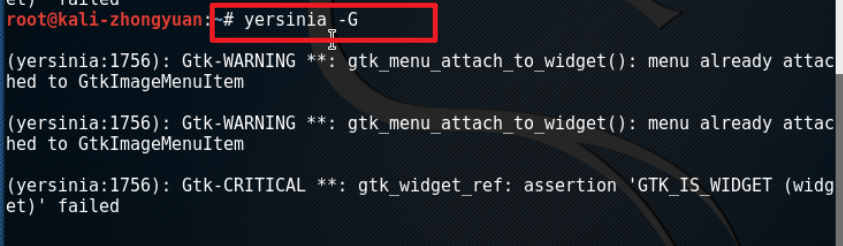

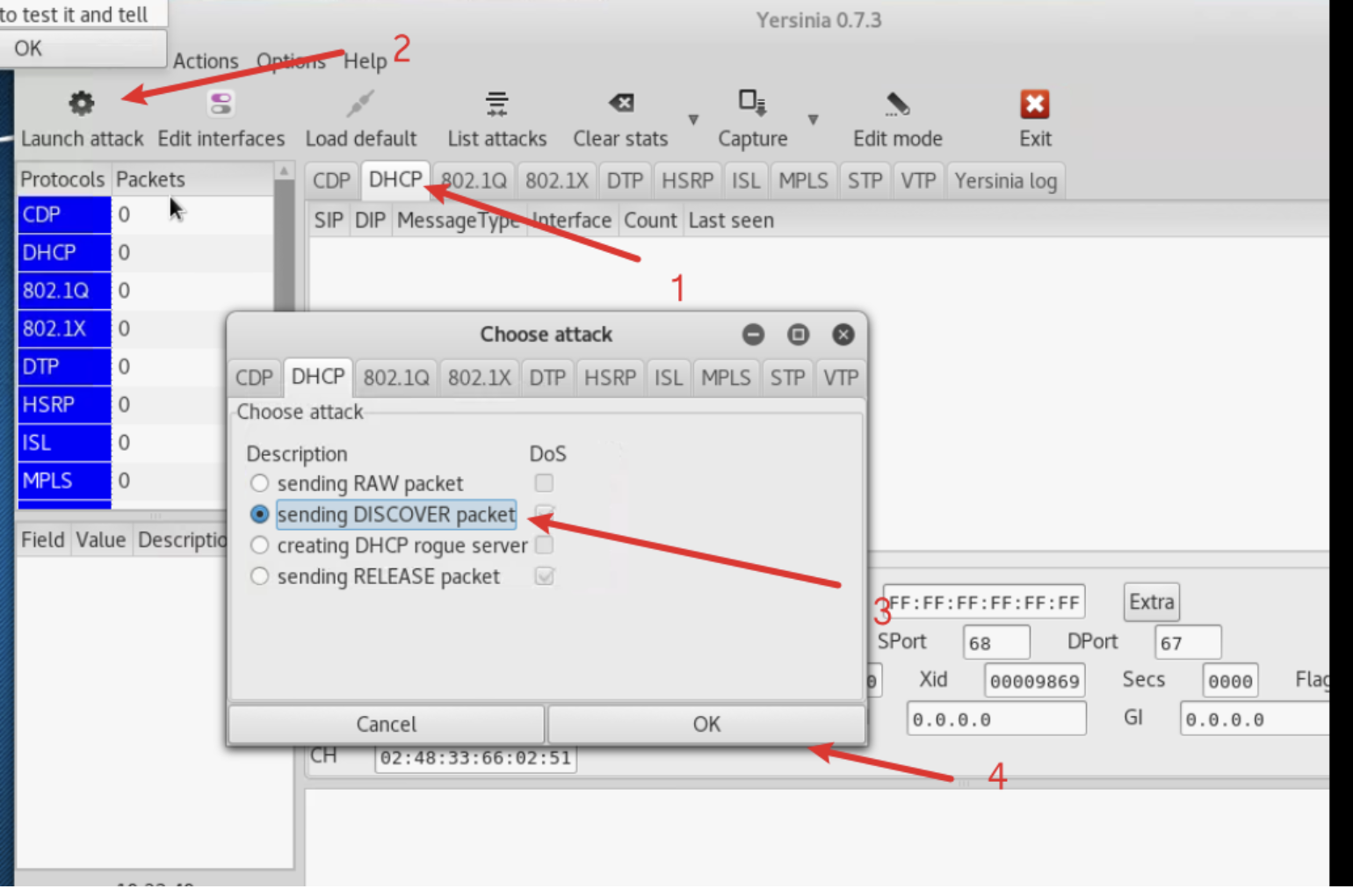

步驟一:打開工具yersinia -G

步驟二:使用dhcp模塊,發起dhco discover報文。

)

利用unity實現彎管機仿真)

)