護網行動剛剛落下帷幕,但這場沒有硝煙的攻防演練,留給安全行業的思考卻從未停止。當“橫向移動”成為攻擊方屢試不爽的殺手锏時,一個過去可能被忽視的角落——容器網絡安全,在本屆護網中被推到了前所未有的高度。面對云原生時代容器“大二層”網絡帶來的開放性,許多企業安全團隊都曾感到迷茫。然而,令人欣慰的是,作為“護網小能手”的微隔離技術,正逐漸成為容器網絡安全的“定海神針”,為企業筑起一道道堅固的內部“微堡壘”,徹底終結了容器“裸奔”的時代。

容器“大二層”之殤:敞開的潘多拉魔盒

近年來,云原生技術以其輕量、高效、彈性等優勢席卷IT界,容器更是成為企業現代化應用架構的基石。其普及速度之快,令人驚嘆。然而,在享受容器帶來巨大便利的同時,其固有的安全風險也日益凸顯,尤其是容器網絡“大二層”的扁平化設計,正成為懸在企業頭頂的達摩克利斯之劍。

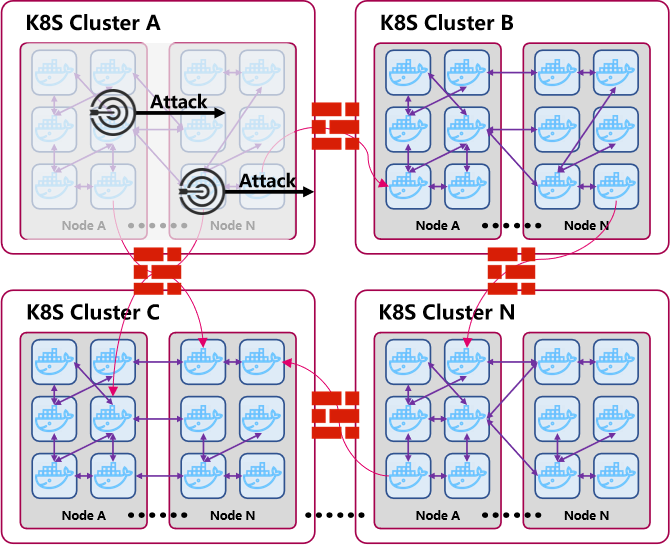

試想一下,一個龐大的容器集群,所有Pod(容器的最小調度單位)都處于同一個巨大的二層網絡中,彼此間可以自由通信,仿佛一個沒有墻壁的開放式辦公室。這種設計雖然方便了開發和部署,卻也為攻擊者打開了潘多拉的魔盒。在護網實戰中,人們清晰地目睹:一旦某個容器或Pod不幸失守,攻擊者便能輕而易舉地在整個集群中進行橫向移動,如入無人之境,最終實現對整個集群的“一鍋端”。這種極強的網絡開放性,讓許多企業在實戰攻防中,都深感容器環境的脆弱性。

(集群內全通的“大二層”容器網絡)

用戶心頭之痛:容器隔離的實戰“三宗罪”

每次“大戰”來臨之前,在與眾多企業用戶的深入交流中,我們發現他們普遍對容器集群的安全感到焦慮。這種焦慮并非空穴來風,因為企業普遍清楚,容器一旦單點失守,往往意味著整個集群的覆滅,而想要將風險控制在有限范圍內,技術上卻面臨著重重阻礙。我們總結出用戶心頭最關注的容器隔離“三宗罪”:

- 平臺核心的安全之憂:?企業最擔心的是,業務容器Pod是否能“越界”訪問到承載容器平臺系統服務的平臺Pod的關鍵地址。例如,業務Pod若能直接觸及Kubernetes API Server、etcd數據庫等核心組件,一旦攻陷,整個集群的管理權限就可能瞬間旁落。保護這些如同“中樞神經”般的平臺核心,是企業最迫切、最敏感的需求。

- 業務邊界的模糊之困:?隨著容器化應用的深入,一個集群內往往承載著多個業務系統,甚至不同部門的應用。企業普遍希望在業務層面實現Pod之間的嚴格隔離,確保即使某個業務的Pod被入侵,攻擊者也無法輕易橫向移動到其他業務的Pod,實現業務間的風險“楚河漢界”。然而,這種業務邊界的清晰化,在容器的扁平網絡中顯得尤為困難。

- 應急響應的“粒度”之困:?在實戰攻防中,Pod被攻陷并非不可能。企業最關心的是,一旦問題發生,如何進行及時、靈活的隔離。這種隔離的粒度需要做到按需調整,從單個Pod的精準隔離,到極端情況下可能需要將整個集群進行快速“封鎖”,以防止風險擴散。如何做到快速響應和處置,最大限度地保障業務連續性,是企業安全團隊在應急場景下的核心訴求,也是傳統手段的巨大挑戰。

Network Policy的“無奈”:治標不治本的困境

面對企業日益增長的容器隔離需求,Kubernetes自帶的Network Policy功能似乎是唯一的原生選擇。然而,在實際應用中,實踐很快就發現,Network Policy在滿足上述痛點時,存在著令人無奈的局限性,常常顯得治標不治本,讓許多安全團隊感到力不從心:

- “盲人摸象”的困境:?Network Policy本身缺乏完善的流量可視化能力。企業很難洞察容器集群內部東西向流量的真實通信路徑和依賴關系。在缺乏“看見”能力的情況下,要制定出精準、最小化的隔離策略,無異于“盲人摸象”,極易出現策略遺漏或誤判,導致業務中斷或防護失效。這種“看不清”的窘境,讓策略制定者舉步維艱。

- “手工雕刻”的繁瑣:?Network Policy的策略配置通常基于YAML文件,需要企業對Kubernetes網絡概念有深入理解,并逐一編寫復雜的規則。隨著容器規模的擴大和業務關系的動態變化,策略的編寫、測試和變更變得異常繁瑣和復雜。這種高昂的管理成本和低效率,讓Network Policy難以被大規模、持續性地應用,尤其在快速迭代的云原生環境中,這種“手工雕刻”的復雜度更是讓企業感到力不從心。

- “不堪重負”的性能挑戰:?理論上,Network Policy可以實現精細化隔離,但精細化的策略往往意味著大量策略規則的產生。這些規則最終會轉化為容器節點(Node)上的底層網絡規則(如iptables),導致策略堆積,大幅拉低網絡性能。在追求極致性能的容器環境中,這種性能損耗是企業無法接受的,也限制了Network Policy在實現真正精細化隔離方面的能力,讓其在精細化與性能之間陷入兩難。

微隔離的“破局”:容器網絡安全的“定海神針”

正當許多企業感到束手無策時,微隔離技術猶如一根“定海神針”,為企業帶來了真正的破局之道。它能夠基于多種方式對容器進行靈活精準的隔離,從而有效地控制容器失陷后的“爆炸半徑”,保障整個容器集群的安全。

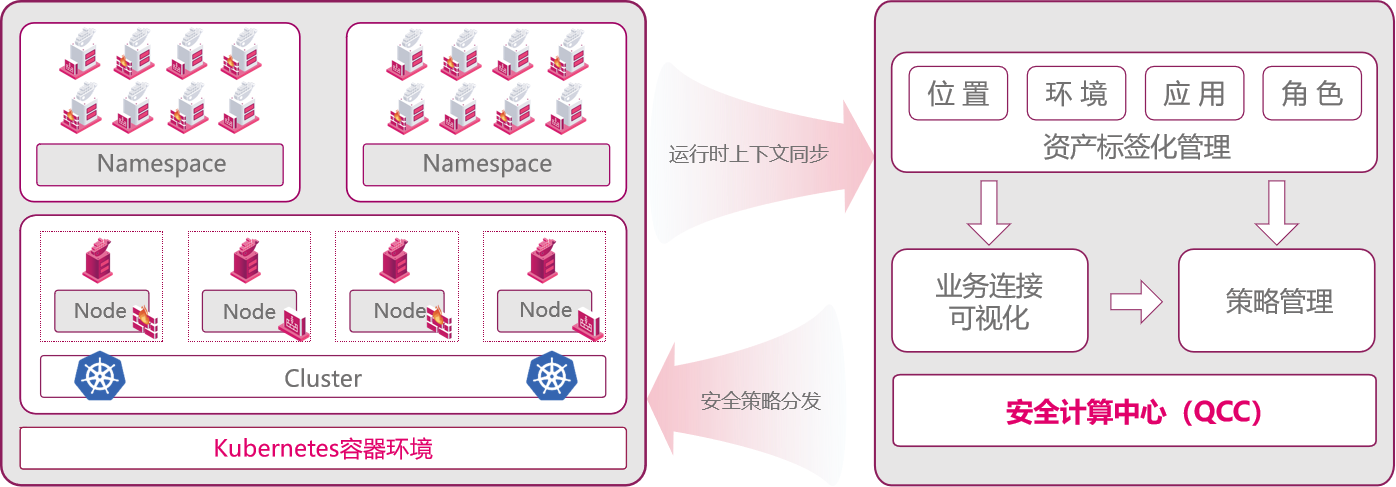

(云原生容器環境微隔離方案)

微隔離在容器網絡隔離方面的優勢,主要體現在以下幾個方面:

- 洞悉迷霧,策略自生:?微隔離系統能夠提供對容器內部東西向流量的深度可視化能力,清晰展現Pod之間、Pod與外部服務之間的真實通信路徑,讓企業徹底擺脫“盲人摸象”的困境。在此基礎上,系統還能通過連接自學習和自動化策略推薦,輔助企業快速生成精準的隔離策略,將繁瑣的策略梳理工作自動化,大大降低了策略定義的門檻和工作量,讓“策略不好寫”成為歷史。

- 動態編織,無懼變幻:?微隔離能夠靈活適配容器環境的動態特性。它支持基于Kubernetes的Namespace、Label(標簽)等鍵值進行靈活的分組和策略對象選擇,從而實現對不同業務、不同環境的容器應用進行靈活的隔離需求。這意味著無論容器如何動態伸縮、遷移,策略都能自動跟隨工作負載生效,無需手動調整。這種動態、靈活的策略編織能力,讓企業在安全防護與業務敏捷性之間找到了完美平衡。

- 毫厘之間,精準掌控:?微隔離提供了比Network Policy更強大、更精細的訪問控制能力。它不僅能實現Pod級的訪問控制,精確到單個Pod的通信權限,還能針對容器場景下常見的域名(如通過Ingress暴露的服務)進行訪問控制,這在傳統IP策略中難以實現。同時,微隔離的策略引擎通常具有性能優化機制,能夠通過智能的策略聚合和優化,有效降低策略規則對容器節點網絡性能的損耗,確保在實現精細化防護的同時,不影響業務性能,真正做到毫厘之間的精準掌控。

告別“裸奔”:微隔離打造容器內部“微堡壘”

微隔離在容器網絡隔離中的廣泛應用,徹底改變了企業過去對容器網絡“裸奔”狀態的無奈,真正為其穿上了“精裝”的安全外衣。它將容器的安全性提升到了一個全新的高度,讓企業在享受云原生技術帶來敏捷性的同時,也能從容應對日益嚴峻的安全挑戰。

展望未來的網絡安全攻防,隨著云原生技術的持續演進和容器應用的深入,容器安全無疑將成為企業安全工作的重中之重。微隔離作為容器網絡隔離的最優解,其在實踐中的價值正得到越來越充分的印證。它不僅僅是一種技術工具,更是一種理念的落地,為企業構建彈性、安全的云原生架構提供了強有力的支撐,確保企業在數字化浪潮中行穩致遠,真正打造了容器內部的“微堡壘”。這次護網行動,讓業界對微隔離的價值有了更深刻的理解,也為未來的容器安全指明了方向。

(1天))

)

進行文件上傳漏洞滲透實戰分析)

)