2025 年 8 月 4 日消息,NVIDIA 旗下的 Triton 推理服務器(一款支持 Windows 和 Linux 系統、用于大規模運行 AI 模型的開源平臺)被曝出一系列安全漏洞。這些漏洞一旦被利用,攻擊者有可能完全接管存在漏洞的服務器。

Wiz 安全公司的研究員 Ronen Shustin 和 Nir Ohfeld 在今日發布的報告中指出:“如果將這些漏洞串聯利用,遠程未授權攻擊者有可能獲得服務器的完全控制權,實現遠程代碼執行(RCE)。”

【漏洞詳情速覽】

此次曝光的漏洞包括以下三個:

-

CVE-2025-23319(CVSS 評分 8.1):存在于 Python 后端,攻擊者可通過發送特定請求造成越界寫入

-

CVE-2025-23320(CVSS 評分 7.5):同樣位于 Python 后端,攻擊者發送超大請求可突破共享內存限制

-

CVE-2025-23334(CVSS 評分 5.9):Python 后端漏洞,攻擊者發送請求可引發越界讀取

成功利用這些漏洞可能導致多種危害:信息泄露、遠程代碼執行、拒絕服務攻擊等,其中 CVE-2025-23319 還可能造成數據篡改。目前,這些問題已在 25.07 版本中修復。

這家云安全公司表示,這三個漏洞組合起來,能讓攻擊者從單純的信息泄露升級為完全控制系統,且整個過程無需任何登錄憑證。

【漏洞根源與攻擊路徑】

這些漏洞的根源在于 Triton 的 Python 后端 —— 該組件負責處理來自 PyTorch、TensorFlow 等主流 AI 框架的 Python 模型推理請求。

Wiz 描述的攻擊流程顯示,攻擊者可先利用 CVE-2025-23320 漏洞,泄露后端內部 IPC 共享內存區域的完整唯一名稱(這一關鍵信息本應保密),隨后借助另外兩個漏洞獲得推理服務器的完全控制權。

研究員強調:“對于使用 Triton 部署 AI/ML 系統的企業來說,這是極高風險。成功的攻擊可能導致珍貴的 AI 模型被盜、敏感數據泄露、AI 模型響應被篡改,甚至讓攻擊者以此為跳板深入滲透整個網絡。”

此外,NVIDIA 在 8 月發布的 Triton 推理服務器安全公告中,還提及修復了另外三個高危漏洞(CVE-2025-23310、CVE-2025-23311、CVE-2025-23317)。這些漏洞若被利用,同樣可能導致遠程代碼執行、拒絕服務、信息泄露和數據篡改。

盡管目前尚無證據表明這些漏洞已被實際利用,但建議所有用戶盡快安裝最新更新以確保安全。

詳細漏洞信息:

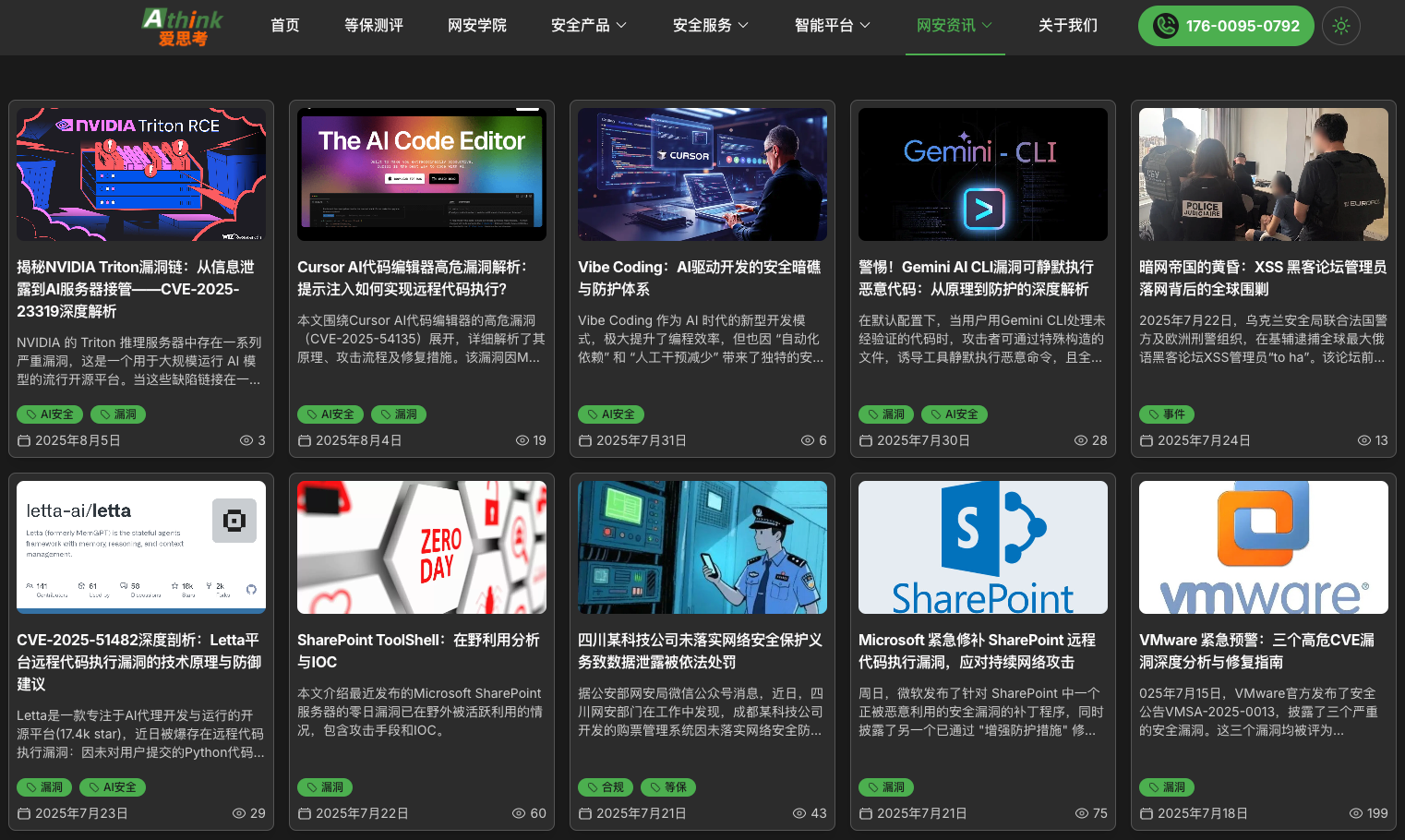

揭秘NVIDIA Triton漏洞鏈:從信息泄露到AI服務器接管——CVE-2025-23319深度解析

推薦 網絡安全資訊:

![[驅動開發篇] Can通信進階 --- CanFD 的三次采樣](http://pic.xiahunao.cn/[驅動開發篇] Can通信進階 --- CanFD 的三次采樣)

)

)