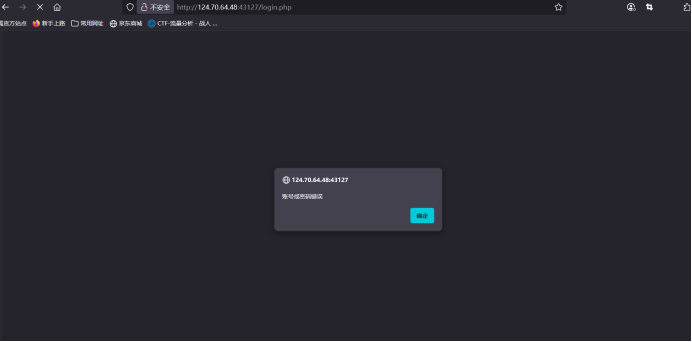

打開練習手工注入的靶場,發現此時為一個登錄頁面,我們先試著登錄看看注入點在不在登錄頁面

使用用戶:or 1=1# 密碼:admin123;嘗試登錄,發現顯示錯誤后直接彈回原頁面,無sql報錯相關語句,這里不存在sql注入點

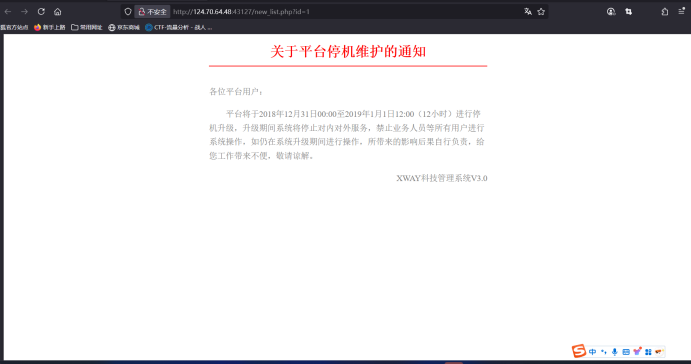

一:判斷注入點以及猜測是否有注入

此時點擊這里的動態頁面,直接進入了此網址:http://124.70.64.48:43127/new_list.php?id=1,驚喜的發現了出現了?id=1這個可變參數,可以開始測試是否有sql注入漏洞,在這里有幾種測試方法。

1:使用單引號(‘),雙引號(“)測試

單引號:http://124.70.64.48:43127/new_list.php?id=1'

雙引號:http://124.70.64.48:43127/new_list.php?id=1"

可以看

![[硬件電路-140]:模擬電路 - 信號處理電路 - 鎖定放大器概述、工作原理、常見芯片、管腳定義](http://pic.xiahunao.cn/[硬件電路-140]:模擬電路 - 信號處理電路 - 鎖定放大器概述、工作原理、常見芯片、管腳定義)

)

深度解析與實踐)

![C語言-指針[指針數組和數組指針]](http://pic.xiahunao.cn/C語言-指針[指針數組和數組指針])

免安裝中文版)