1. 墨者學院:SQL過濾字符后手工繞過漏洞測試(萬能口令)🚀

2. 漏洞背景分析🔍

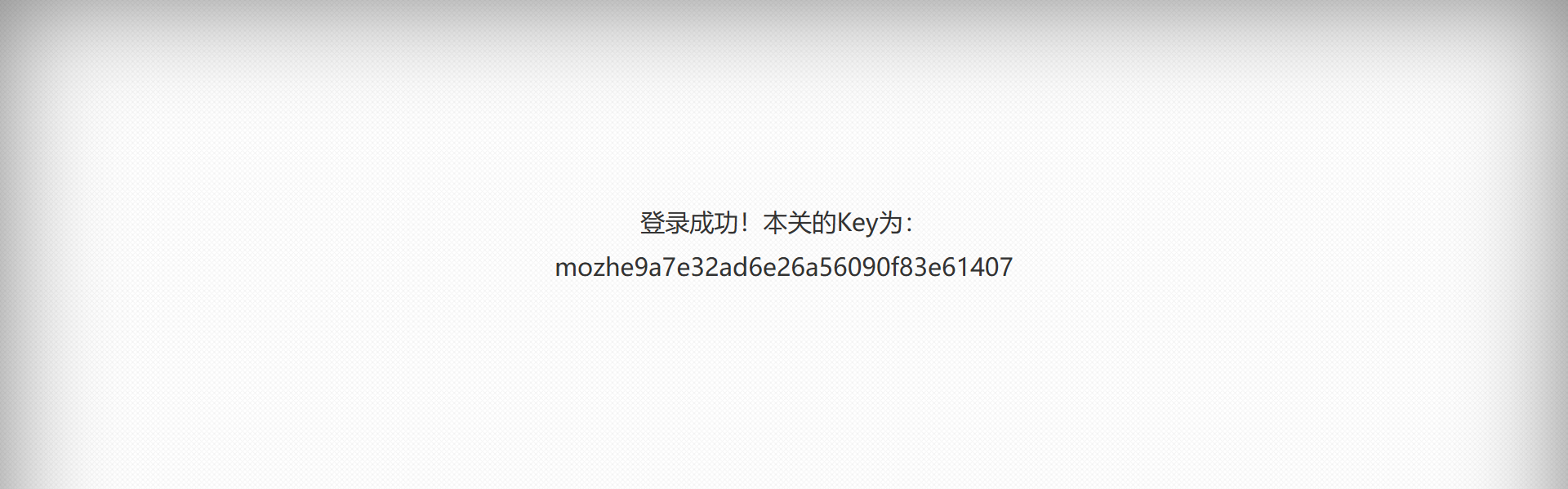

近期發現某登錄系統存在SQL注入漏洞,攻擊者可通過構造特殊用戶名admin','a','a')#繞過身份驗證。本文將深入解析其工作原理,并演示完整滲透測試流程。

3. 漏洞原理深度剖析🎯

3.1. 原始SQL語句推測?

系統登錄邏輯可能采用如下SQL查詢:

SELECT * FROM users WHERE username='[輸入1]' AND password='[輸入2]'

3.2. 注入變形過程?

當輸入以下特殊字符時:

- 用戶名:

admin','a','a')# - 密碼:任意值(如123)

SQL語句被構造為:

SELECT * FROM users WHERE username='admin','a','a')#' AND password='123'

3.3. 關鍵繞過機制?

| 注入組件 | 作用解析 |

|---|---|

admin' | 閉合原始用戶名引號 |

,'a','a' | 偽造額外查詢字段 |

) | 提前閉合WHERE子句 |

# | 注釋掉后續密碼驗證 |

3.4. 實際執行語句?

由于#在MySQL中表示注釋,最終執行:

SELECT * FROM users WHERE username='admin','a','a')

4. 漏洞技術細節解析?

原始SQL語句結構被注入后發生了本質變化:

-- 原始合法語句

SELECT * FROM users WHERE username='admin' AND password='123'-- 注入后語句(語法錯誤但被利用)

SELECT * FROM users WHERE username='admin','a','a')

這種變形之所以有效,是因為:

- 字段數量不匹配:查詢語句預期返回固定字段數,但注入后強制返回三個值(admin, a, a)

- 語法錯誤被忽略:部分PHP框架會忽略這類語法錯誤,仍返回首個匹配記錄

- 查詢短路效應:WHERE條件被提前終止,導致密碼驗證失效

聲明:本文僅用于安全學習,嚴禁非法測試! ???

![初識 docker [下] 項目部署](http://pic.xiahunao.cn/初識 docker [下] 項目部署)

opensora-2.0)

![《計算機“十萬個為什么”》之 [特殊字符] 序列化與反序列化:數據打包的奇妙之旅 ??](http://pic.xiahunao.cn/《計算機“十萬個為什么”》之 [特殊字符] 序列化與反序列化:數據打包的奇妙之旅 ??)