關于headerpwn

headerpwn是一款針對服務器響應與HTTP Header的模糊測試工具,廣大研究人員可以利用該工具查找網絡異常并分析服務器是如何響應不同HTTP Header的。

功能介紹

當前版本的headerpwn支持下列功能:

1、服務器安全與異常檢測;

2、HTTP Header檢測;

3、測試服務器如何響應不同的HTTP Header;

4、報告輸出與命令行顯示;

5、用戶友好,操作簡單;

工具要求

Go

工具下載

由于該工具基于Go語言開發,因此我們首先需要在本地設備上安裝并配置好最新版本的Go環境。

接下來,廣大研究人員可以直接使用下列命令下載并安裝headerpwn:

go install github.com/devanshbatham/headerpwn@v0.0.3

工具使用

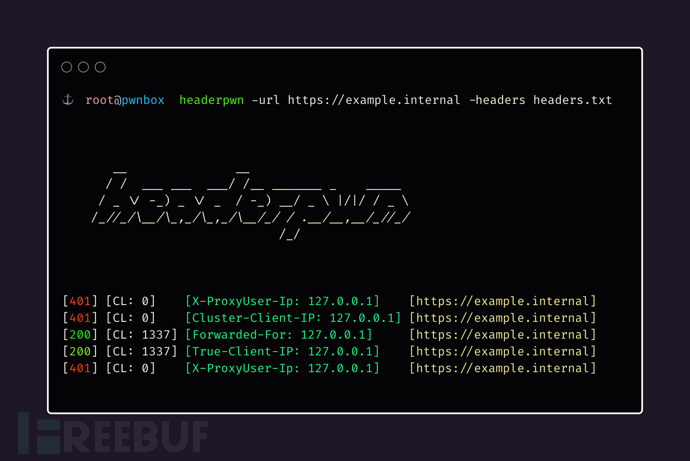

headerpwn可以幫助廣大研究人員測試目標URL上的各種Header并分析其響應信息,工具使用方法如下:

1、使用-url參數給headerpwn提供待測目標URL;

2、創建一個包含了待測目標URL的Header列表文件,其中每個Header單獨一行,使用-headers參數給headerpwn指定該列表文件路徑即可;

使用實例如下:

headerpwn -url https://example.com -headers my_headers.txt

my_headers.txt的數據格式如下所示:

Proxy-Authenticate: foobarProxy-Authentication-Required: foobarProxy-Authorization: foobarProxy-Connection: foobarProxy-Host: foobarProxy-Http: foobar

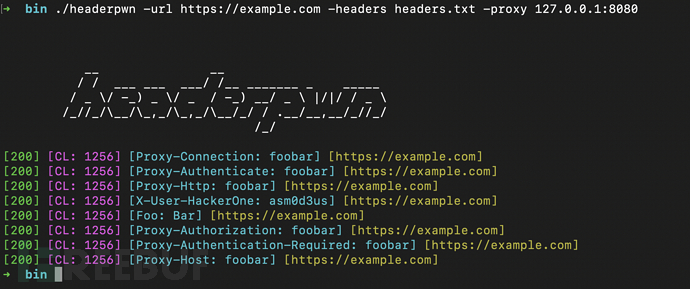

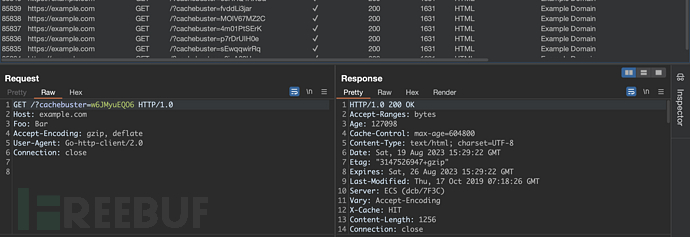

通過 Burp Suite 代理請求

我們可以按照以下步驟Burp Suite代理請求:

導出Burp的證書

1、在 Burp Suite 中,轉到“代理”選項卡;

2、在“代理偵聽器”頁面中,選擇配置的偵聽器127.0.0.1:8080;

3、點擊“導入/導出CA證書”按鈕;

4、在證書窗口中,點擊“導出證書”,并保存證書文件(例如burp.der);

安裝Burp的證書

1、將導出的證書作為受信任證書安裝在您的系統上。具體操作取決于您的操作系統;

2、在Windows上,可以雙擊.cer文件并按照提示將其安裝在“受信任的根證書頒發機構”存儲中;

3、在macOS上,可以雙擊.cer文件并將其添加到“系統”鑰匙串中的“鑰匙串訪問”應用程序中;

4、在Linux上,可能需要將證書復制到受信任的證書位置并將系統配置為信任它;

接下來,運行下列命令即可:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

工具運行演示

許可證協議

本項目的開發與發布遵循MIT開源許可協議。

項目地址

headerpwn:【GitHub傳送門】

參考資料

GitHub - danielmiessler/SecLists: SecLists is the security tester's companion. It's a collection of multiple types of lists used during security assessments, collected in one place. List types include usernames, passwords, URLs, sensitive data patterns, fuzzing payloads, web shells, and many more.

)

總結(九))