? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ??

??????🌈個人主頁:人不走空??????

💖系列專欄:算法專題

?詩詞歌賦:斯是陋室,惟吾德馨

導?讀

谷歌威脅分析小組 (TAG) 和谷歌子公司 Mandiant 表示,他們觀察到 2023 年攻擊中利用的0day漏洞數量顯著增加,其中許多與間諜軟件供應商及其客戶有關。

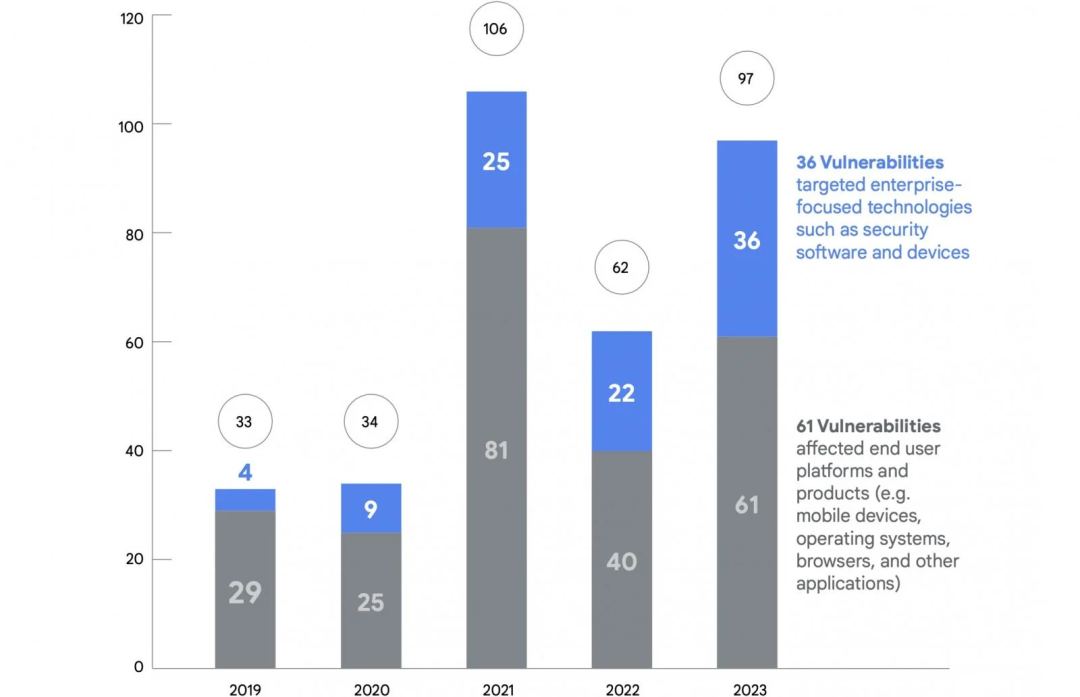

谷歌研究人員周三表示,他們觀察到 2023 年有 97 個0day漏洞被利用,而 2022 年為 62 個,增加了 50%。

在 97 個0day漏洞中,研究人員能夠確定其中 58 個0day漏洞利用的攻擊者動機。其中 48 個漏洞歸因于間諜活動,其余 10 個漏洞則歸因于出于經濟動機的黑客。

自 2019 年以來的攻擊中利用的零日漏洞 (Google)

FIN11利用了三個0day漏洞,四個勒索軟件團伙——Nokoyawa 、Akira、LockBit和Magniber——分別利用了另外四個。該報告指出,FIN11 是影響Accellion 舊版文件傳輸設備的2021 年0day漏洞的幕后黑手,該設備被用來攻擊數十家知名機構。

研究人員表示:“FIN11 重點關注文件傳輸應用程序,這些應用程序可以高效且有效地訪問敏感受害者數據,而無需橫向網絡移動,從而簡化了滲透和貨幣化的步驟。”?

“隨后,大規模勒索或勒索軟件活動產生的巨額收入可能會刺激這些組織對新漏洞進行額外投資。”

有官方背景、專注于間諜活動的黑客發起了 12 個0day攻擊,而 2022 年有 7 個。

研究人員稱,包括明確針對梭子魚電子郵件安全網關的攻擊活動,黑客的目標是東盟成員國的電子郵件域和用戶,以及敏感地區的外貿機構、學術研究組織或個人。

谷歌指出,一個0day漏洞與Winter Vivern相關,Winter Vivern 是白俄羅斯國家資助的網絡組織,幕后策劃了對烏克蘭和其他歐洲國家的多次攻擊。谷歌表示,這是據報道與白俄羅斯有聯系的間諜組織在其活動中利用0day漏洞的第一個已知實例,表明該組織“正在變得越來越復雜”。

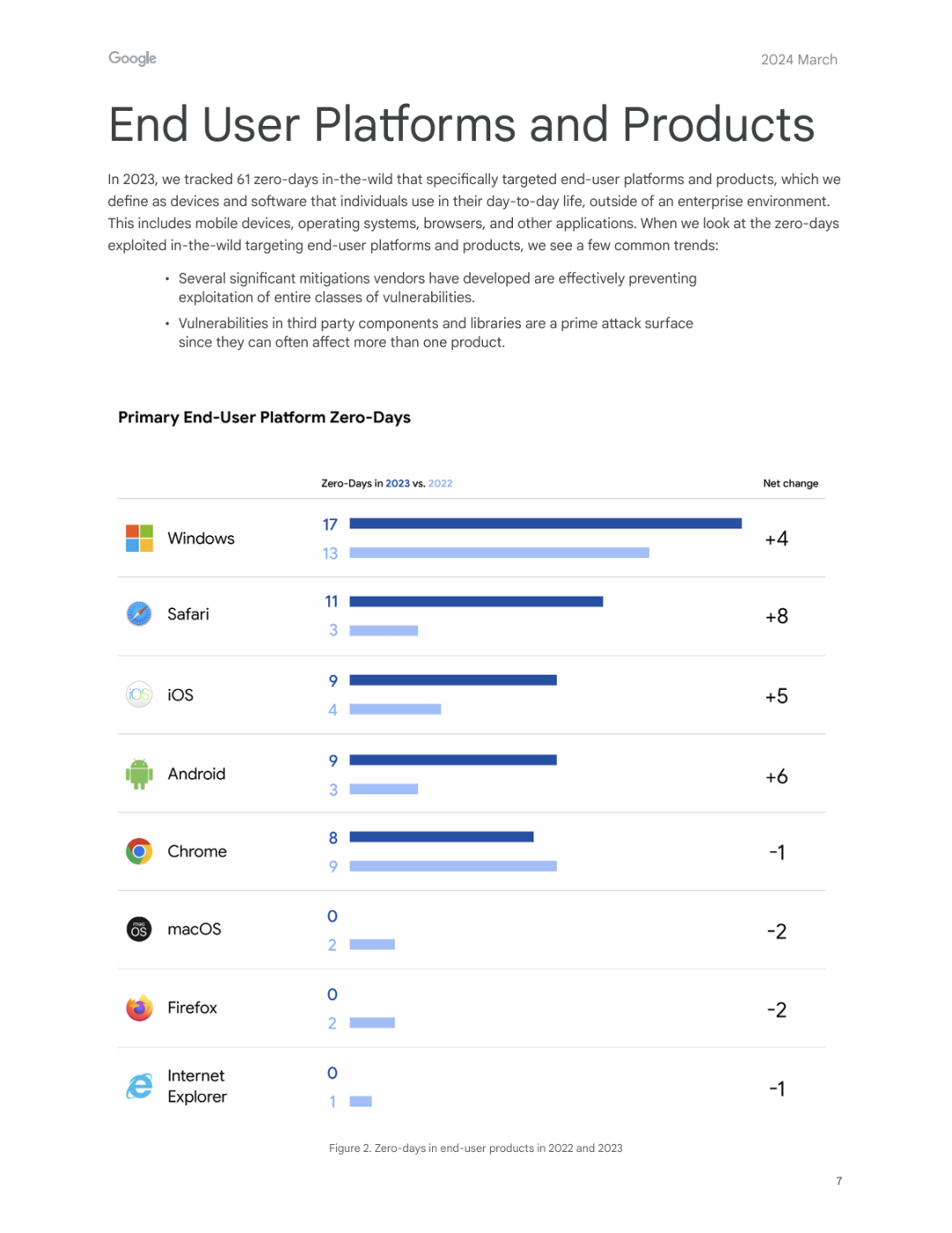

就目標產品而言,研究人員發現攻擊者尋求“提供可對多個目標進行廣泛訪問的產品或組件中的漏洞”。

研究人員表示,梭子魚電子郵件安全網關、思科自適應安全設備、Ivanti Endpoint Manager Mobile and Sentry以及Trend Micro Apex One等企業特定技術反復成為目標,并補充說這些產品通常提供廣泛的訪問和高級權限。

商業間諜軟件供應商

2023 年企業專用技術的利用增加主要是由安全軟件和設備的利用推動的。

商業監控軟件供應商(CSV)是瀏覽器和移動設備利用背后的罪魁禍首,2023 年,谷歌將 75% 的已知0day漏洞利用針對 Google 產品以及 Android 生態系統設備(17 個漏洞中的 13 個)。

谷歌研究人員的調查結果中最令人震驚的部分是商業間諜軟件開發者利用大量漏洞,目前缺乏針對該行業的全球規范。

“我們已經廣泛記錄了 CSV 造成的危害,但它們仍然構成針對最終用戶的野外 0day 攻擊的大部分。”她說。

這家科技巨頭重申其警告,稱商業監控行業繼續向世界各國政府出售尖端技術,這些技術利用消費設備和應用程序中的漏洞“在個人設備上秘密安裝間諜軟件”。

他們表示:“私營部門公司多年來一直參與發現和銷售漏洞,但我們觀察到過去幾年這類攻擊者驅動的漏洞顯著增加。”

谷歌表示,它正在追蹤至少 40 家參與創建間諜軟件和其他黑客工具的公司,這些工具被出售給某些政府機構并針對“高風險”用戶,包括記者、人權捍衛者和持不同政見者。

谷歌在二月份發布的一份報告(https://blog.google/threat-analysis-group/commercial-surveillance-vendors-google-tag-report/)中強調的一些間諜軟件供應商包括:

-

Cy4Gate 和 RCS ? ? Lab:Android 和 iOS 版 Epeius 和 Hermit 間諜軟件的意大利制造商。

-

Intellexa:Tal ? ? Dilian 領導的間諜軟件公司聯盟,結合了 Cytrox 的“Predator”間諜軟件和 WiSpear 的 WiFi 攔截工具等技術。

-

Negg ? ? Group:具有國際影響力的意大利 CSV,以通過漏洞利用鏈針對移動用戶的 Skygofree 惡意軟件和 VBiss 間諜軟件而聞名。

-

NSO 集團:Pegasus ? ? 間諜軟件和其他商業間諜工具背后的以色列公司。

-

Variston:與 ? ? Heliconia 框架相關的西班牙間諜軟件制造商,因與其他監控供應商合作開展零日漏洞而聞名。

瀏覽器內攻擊

谷歌還指出,第三方組件和庫中的漏洞是“主要的攻擊面,因為它們通常會影響多個產品。”

2023 年,谷歌看到了這種定位的增加,特別是在瀏覽器方面。他們發現第三方組件中存在三個瀏覽器0day漏洞,并影響了多個瀏覽器。

該報告指出,影響 Chrome 的 CVE-2023-4863 和影響 Safari 的 CVE-2023-41064 “實際上是同一個漏洞”,并補充說它還影響了 Android 和 Firefox。他們還引用了 CVE-2023-5217——去年合并的一個引人注目的漏洞,影響了 libvpx 。去年,其他幾個瀏覽器內工具也被利用。

“2023 年,有 8 個針對 Chrome 的野外0day漏洞,11 個針對 Safari 的野外0day漏洞。雖然被跟蹤的 Safari?0day漏洞被用于針對 iPhone 的鏈中,但除了其中一個 Chrome?0day漏洞外,所有其他漏洞都被用于針對 Android 設備的攻擊鏈中。”谷歌研究人員表示。

谷歌警告稱,隨著越來越多的黑客大力投資研究,被利用的0day漏洞數量可能會繼續增加。

0day漏洞利用“不再只是少數參與者可以使用的攻擊功能,我們預計過去幾年我們所看到的增長可能會持續下去。”

安全建議

為了防御0day攻擊,谷歌建議高風險用戶在 Pixel 8 設備上啟用內存標記擴展(MTE),并在 iPhone 智能手機上啟用鎖定模式。

谷歌建議Chrome高風險用戶打開“HTTPS優先模式”并禁用v8優化器以消除潛在風險,以消除JIT(Just-in-Time)編譯引入的潛在安全漏洞,這些漏洞可能使攻擊者操縱數據或注入惡意代碼。

此外,谷歌還建議高風險用戶注冊其高級保護計劃(APP),該計劃提供增強的帳戶安全性和內置防御措施,以防范商業間諜軟件的攻擊。

參考鏈接:

https://therecord.media/zero-day-exploits-jumped-in-2023-spyware

https://storage.googleapis.com/gweb-uniblog-publish-prod/documents/Year_in_Review_of_ZeroDays.pdf

作者其他作品:

【Java】Spring循環依賴:原因與解決方法

OpenAI Sora來了,視頻生成領域的GPT-4時代來了

[Java·算法·簡單] LeetCode 14. 最長公共前綴 詳細解讀

【Java】深入理解Java中的static關鍵字

[Java·算法·簡單] LeetCode 28. 找出字a符串中第一個匹配項的下標 詳細解讀

了解 Java 中的 AtomicInteger 類

算法題 — 整數轉二進制,查找其中1的數量

深入理解MySQL事務特性:保證數據完整性與一致性

Java企業應用軟件系統架構演變史

python中加了\之后有很大空行,如何去掉)

)

相關概念介紹)

)

與torch.no_grad())

)