關于LeakSearch

在紅隊演戲過程中,往往需要獲取到針對目標域的訪問權限。在這個過程中,很多紅隊人員會選擇使用暴露在互聯網上的代理服務器來實現目標域的訪問,那么此時就需要在互聯網上收集公開暴露的憑證信息。

對于藍隊來說,可能需要檢查正在審核的組織是否有憑證已經泄露或暴露在互聯網上,同時還需要檢查這些憑證是否有效,以此來保證組織的互聯網服務安全性。

LeakSearch是一款針對網絡公開憑證的安全掃描與檢測工具,該工具使用了ProxyNova COMB來掃描和解析互聯網上公開暴露的明文密碼數據。我們可以定義一個自定義代理,并使用我們自己的密碼文件和不同的關鍵詞來搜索密碼,例如“user”、“domain”或“password”等。

除此之外,我們還可以定義想要在終端窗口中顯示的結果數量,并將數據導出為JSON或TXT文件。該工具基于純Python開發,因此我們還可以根據自己的需求添加新的功能或數據源。

工具特性

1、易用性:LeakSearch 提供了一種直觀的命令行接口,使任何人都能快速上手;

2、靈活性:支持自定義關鍵詞和數據源,可以適應多種搜索需求;

3、擴展性:簡單的代碼結構易于擴展,未來會增加更多數據提供者;

4、安全性:允許通過HTTP/S代理進行匿名搜索,保護用戶隱私;

5、導出功能:可以將搜索結果導出為方便分析的JSON或TXT文件;

功能介紹

1、使用ProxyNova COMB數據庫進行在線搜索;

2、支持自定義關鍵字搜索;

3、設置顯示結果的數量限制;

4、輸出結果可選項:直接在終端上顯示或者保存到JSON或TXT文件中;

5、支持HTTP/S代理,保護你的網絡活動;

工具要求

urllib3

argparse

tabulate

neotermcolor

requests

工具下載

由于該工具基于純Python 3開發,因此我們首先需要在本地設備上安裝并配置好最新版本的Python 3環境。

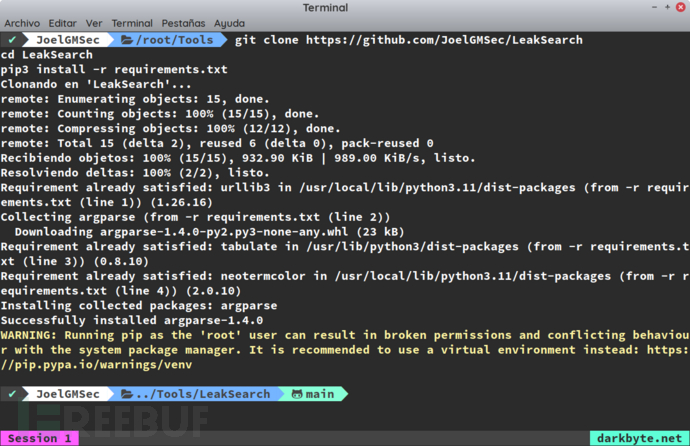

接下來,廣大研究人員可以直接使用下列命令將該項目源碼克隆至本地:

git clone https://github.com/JoelGMSec/LeakSearch

然后切換到項目目錄中,使用pip3命令和項目提供的requirements.txt文件安裝該工具所需的其他依賴組件:

cd LeakSearchpip3 install -r requirements.txt

工具幫助

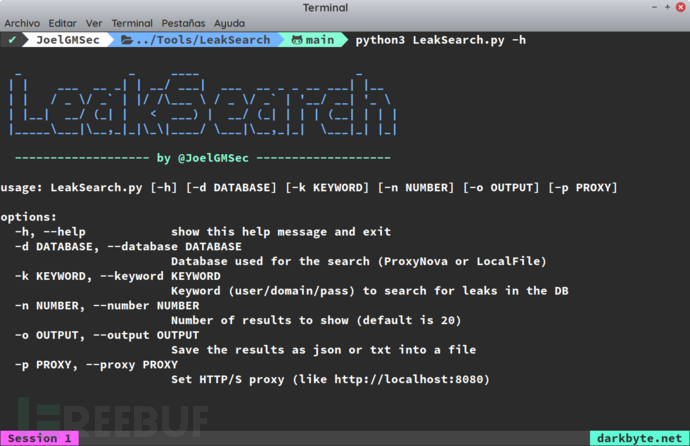

運行下列命令即可查看工具的幫助選項信息:

python3 LeakSearch.py -h

參數解析

-h:顯示工具幫助信息和退出;-d:要搜索的數據庫,例如ProxyNova或本地數據庫;-k:搜索目標數據庫中的關鍵詞,例如“user”、“domain”或“pass”;-n:要顯示的結果數量,默認為20;-o:將結果存儲為JSON或TXT文件;-p:設置HTTP/S代理,例如“http://localhost:8080”;

工具使用樣例

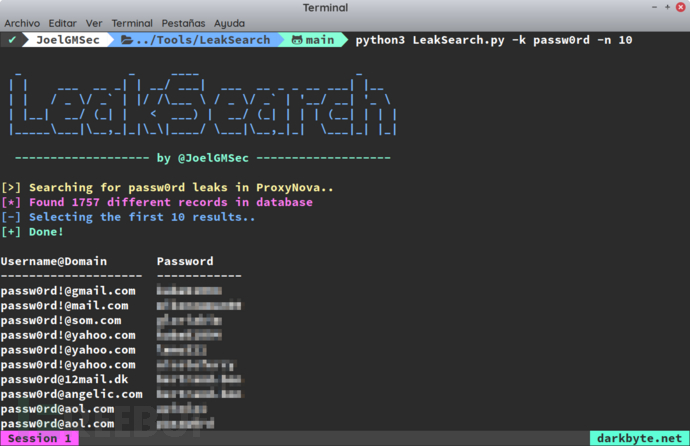

下列命令將使用ProxyNova數據庫,在互聯網上搜索關鍵詞“passw0rd”(既作為用戶、作為域又作為密碼):

python3 LeakSearch.py -k passw0rd -n 10

從結果中可以看到,工具成功找到了1757個不同的憑證信息,并將前10個結果顯示到終端窗口中。需要注意的是,我們還可以使用“-o”參數將結果保存到JSON或TXT文件中。

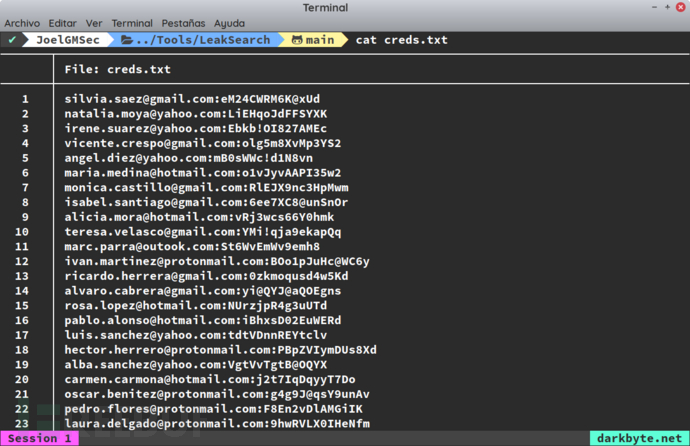

接下來,我們使用下列命令隨機生成電子郵件賬戶和隨機密碼:

tr -dc 'A-Za-z0-9!@' < /dev/urandom | head -c 14 ?; echo

生成的結果存儲到文件中,內容如下所示:

然后使用下列命令執行本地文件搜索:

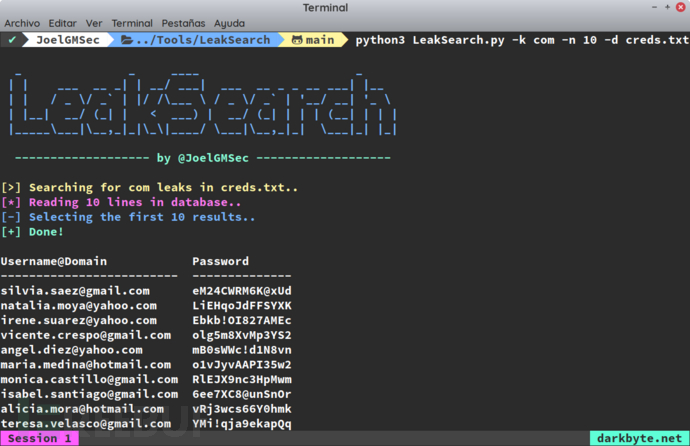

python3 LeakSearch.py -k com -n 10 -d creds.txt

許可證協議

本項目的開發與發布遵循GPL-3.0開源許可協議。

項目地址

LeakSearch:【GitHub傳送門】

參考資料

Darkbyte ? Buscando y filtrando contrase?as con LeakSearch

https://www.proxynova.com/tools/comb/

GitHub - JoelGMSec/FakeDataGen: Full Valid Fake Data Generator

Darkbyte ? Generando datos falsos con FakeDataGen

Darkbyte ? Buscando contrase?as con Karma

![[數據集][目標檢測]盲道檢測數據集VOC+YOLO格式2173張1類別](http://pic.xiahunao.cn/[數據集][目標檢測]盲道檢測數據集VOC+YOLO格式2173張1類別)

)

)

???)