一、需求背景

- 物理聯通:實現不同物理位置網絡的連接基礎。

- 網絡聯通:在物理連接基礎上,實現數據等信息的傳輸互通。

二、虛擬專用網簡介

定義

虛擬私有網絡是依靠互聯網服務提供商(ISP)或其他網絡服務提供商(NSP),在公共網絡基礎設施之上構建的專用安全數據通信網絡,其網絡形態為邏輯態,因此稱為 “虛擬” 專用網。

IETF 草案對基于 IP 的 虛擬專用網定義為:使用 IP 機制仿真出私有廣域網,即通過隧道技術在公共數據網絡上模擬點到點專線技術。發展

傳統 虛擬專用網指用戶租用數字數據網電路(DDN)、ATM 永久性虛電路(PVC)、幀中繼(FR)等組建二層 虛擬專用網絡,骨干網由電信運營商維護,客戶僅管理自身站點和路由;隨著 IP 技術發展,現代虛擬專用網更多基于 IP 技術實現三層虛擬專用網技術。

三、虛擬專用網分類

按建設單位劃分

- 租用運營商 VPN 專線搭建:如MPLS 虛擬專用網,由運營商負責骨干網維護,企業專注自身網絡管理。

- 企業自行搭建:如GRE、L2TP、IPsec、SSL 虛擬專用網等,企業需自主管理整個 虛擬專用網架構。

按組網方案劃分

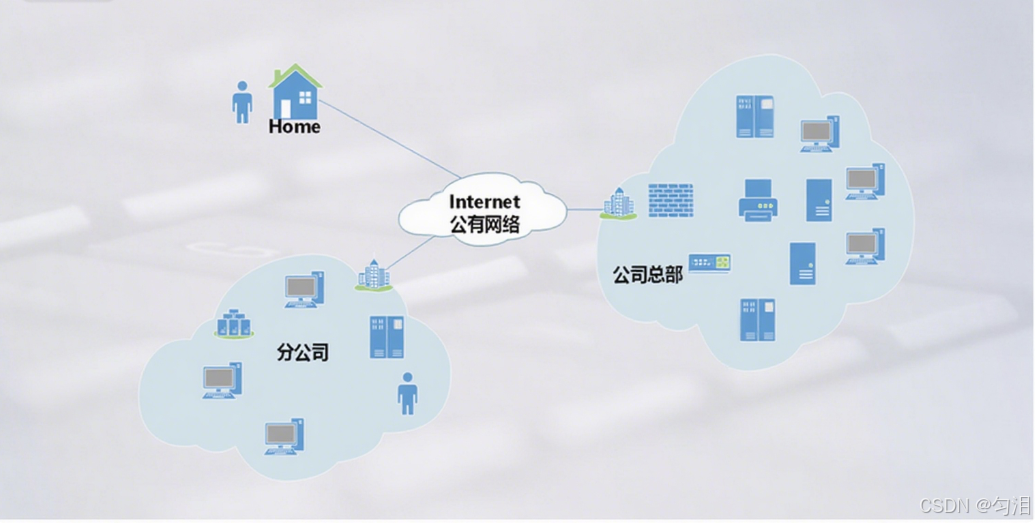

客戶到站點(Client-to-Site):Access 虛擬專用網

- 場景特點:客戶端地址不固定,僅支持客戶端單向向內網發起訪問請求。

- 適用場景:出差員工、移動辦公人員接入企業內網。

站點到站點(Site-to-Site)

- 場景特點:兩端網絡通過固定網關連接互聯網,組網相對固定,支持雙向訪問。

- 細分類型:

- 內聯網(Intranet 虛擬專用網):連接同一公司的多個 LAN,如總部與分支機構。

- 外聯網(Extranet 虛擬專用網):連接企業與合作商、外包公司等外部機構的網絡。

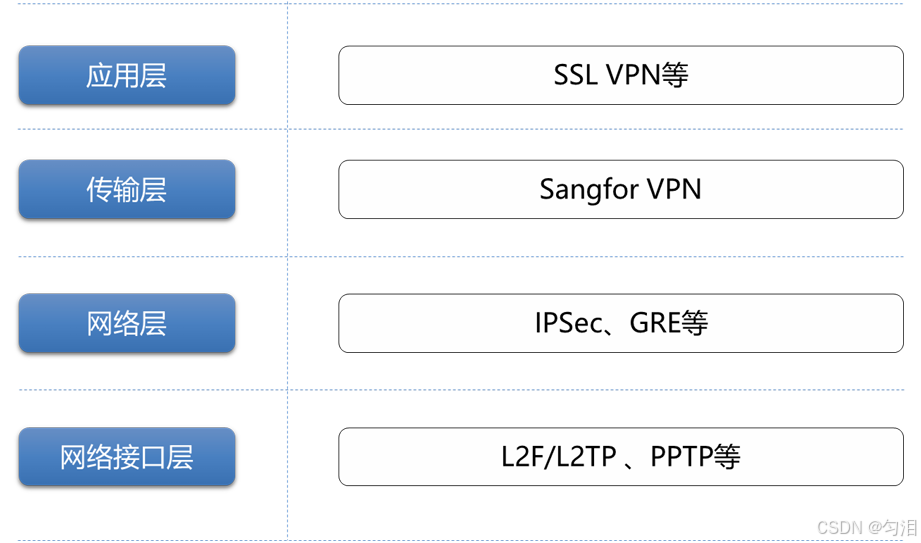

按層次分類

基于 OSI 七層模型,可分為二層虛擬專用網(如 L2TP)、三層虛擬專用網(如 IPsec、GRE)等,不同層次的 虛擬專用網對應保護不同層次的數據。

四、虛擬專用網關鍵技術

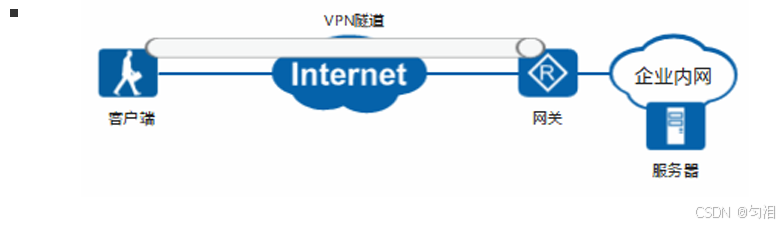

1. 隧道技術

- 核心地位:是虛擬專用網的核心技術,本質是封裝技術。虛擬專用網通過封裝對數據進行保護,工作在不同層次的虛擬專用網保護其所在層次及以上的數據(無加密時不保證安全)。

- 相關協議:網絡封裝涉及三類協議 —— 乘客協議(被封裝的數據協議,如 IP、PPP)、封裝協議(負責封裝的協議,如 GRE、L2TP)、運輸協議(承載封裝后數據的協議,如 IP)。

- GRE(通用路由封裝):典型的封裝協議,用于創建 VPN 隧道,可封裝多種網絡層協議。

- 優勢:

- 互聯互通:實現不同網絡類型(如 IPv4 與 IPv6)的跨網連接。

- 安全性:通過封裝隱藏原始數據信息(需配合加密增強安全性)。

- 靈活性:可基于公共網絡靈活部署,降低專線成本。

2. 身份認證技術

- 作用:虛擬專用網的安全前提,用于核實接入者(如分支節點、出差員工)的身份,防止惡意用戶接入。

- 不同虛擬專用網技術的認證支持:

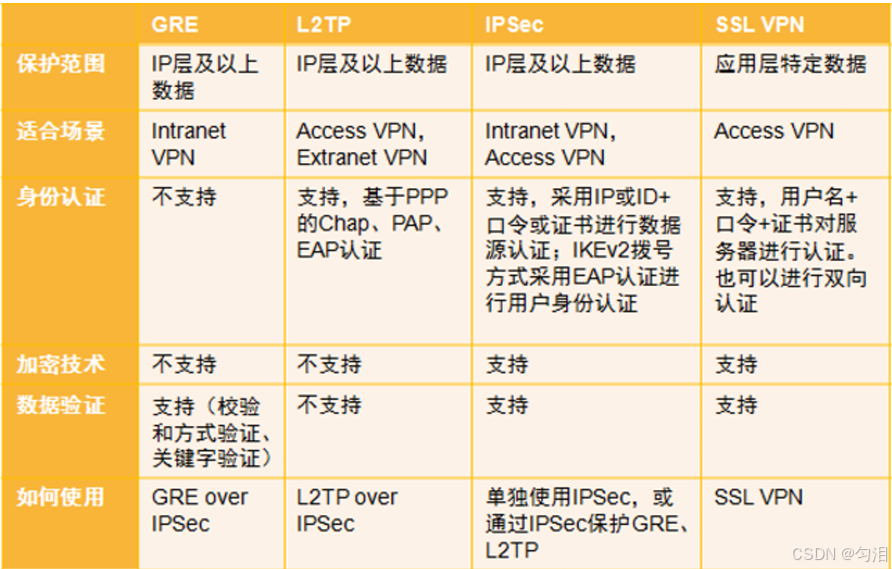

- GRE:不具備身份認證功能。

- L2TP:依賴 PPP 協議提供認證(如 PAP、CHAP)。

- IPsec虛擬專用網、SSL虛擬專用網:原生支持身份認證,可采用密碼、證書等方式。

3. 加解密技術

- 定義:將明文轉換為密文(加密),再將密文還原為明文(解密),加密對象包括數據報文和協議報文。

- 目的:保證信息被竊聽或截取后,攻擊者無法獲取內容,抵抗網絡被動攻擊(如監聽)。

- 技術實質:可逆的雙向函數,需通過密鑰實現加密與解密的對應。

- 支持情況:

- GRE、L2TP:不提供加解密功能,通常需與 IPsec 結合使用以增強安全性。

- IPsec、SSL:原生支持加解密,可通過對稱或非對稱加密算法實現。

4. 數據認證技術

- 作用:保證數據的完整性,驗證接收的報文是否被偽造或篡改,若不通過則丟棄。

- 實現方式:采用 “摘要” 技術,通過 HASH 函數將長報文映射為固定長度的短報文(摘要),收發雙方對比摘要值,一致則認可數據完整性。

- 支持情況:

- L2TP:本身無數據認證機制,需與 IPsec 結合實現。

- IPsec、SSL:原生支持數據認證。

- GRE:默認不支持,可通過添加校驗和和關鍵字提供簡單數據認證。

五、數據的安全傳輸 —— 密碼學

1. 加密技術發展史

- 古典加密算法:安全性依賴算法本身保密(如凱撒密碼),一旦算法泄露則完全失效。

- 現代加密算法:通過 “密鑰” 解決古典算法的缺陷,安全性基于密鑰保密而非算法保密,遵循 “算法公開、密鑰保密” 原則,分為對稱加密算法和非對稱加密算法。

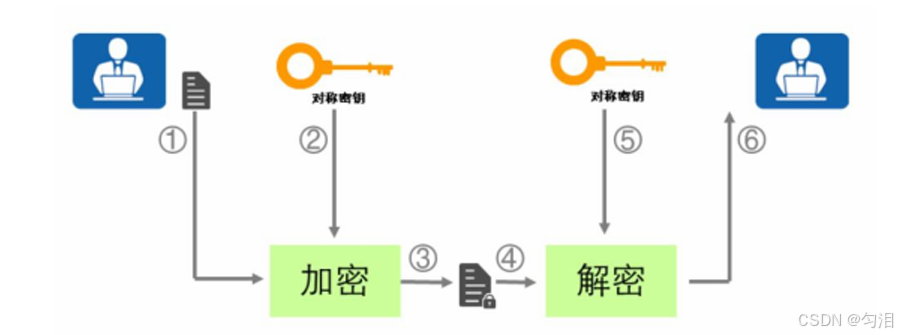

2. 對稱加密算法(傳統密碼算法、秘密密鑰算法、單鑰算法)

特點:發送者和接收者使用相同的密鑰進行加密和解密,安全性取決于密鑰是否被未授權第三方獲取。使用前需通過安全方式交換密鑰。

密鑰核心:基于雙向函數,運算邏輯以異或算法為基礎(二進制運算中,相同為 0,不同為 1)。

示例: 明文:11001110 密鑰:10001010 密文:01000100(明文與密鑰異或) 解密:01000100與密鑰10001010異或,還原為明文11001110分類

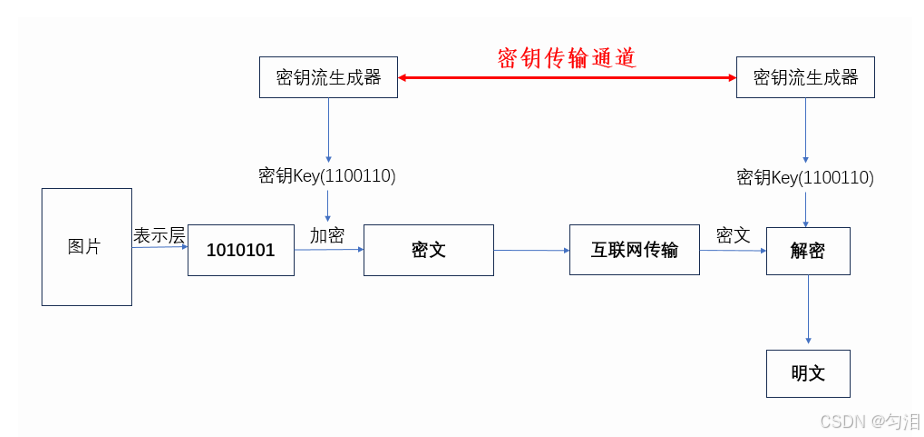

流加密:

- 特點:基于明文流逐位加密,密鑰長度與明文流長度相同。

- 密鑰傳輸方式:帶外傳輸(如 U 盤拷貝)、帶內傳輸(通過加密流量傳輸)。

- 典型算法:RC4,廣泛用于無線通信網絡。

分組加密(塊加密算法):

- 邏輯:將明文切分為固定大小的塊(分組),對每個塊單獨加密,塊長度(分組長度)需權衡安全性與實用性(傳統為 56 位,現多為 128 位)。

- 關鍵組成:

- 填充算法:當明文長度不是塊長度的整數倍時,需填充至整數倍(如 PKCS7 算法)。

- 規則:設塊長度為

BlockSize,明文字節長度為SrcSize,填充字節數P = BlockSize - (SrcSize % BlockSize),每個填充字節的值為P(解密時根據最后一個字節去除填充位)。

- 規則:設塊長度為

- 分組模式:解決多個塊的協同加密問題,常見模式包括:

- ECB(電子密碼本):每個塊獨立加密,相同明文塊生成相同密文塊,安全性低。

- CBC(密碼塊鏈接):明文塊與前一個密文塊異或后加密,需初始化向量(IV),加密串行、解密可并行。

- CFB(密文反饋):前一個密文塊加密后與當前明文異或,無需填充,解密仍用塊加密。

- OFB(輸出反饋):基于前一個塊加密的輸出生成異或參數,與 CFB 類似。

- CTR(計數器模式):用計數器生成異或參數,加解密可并行。

- GCM(伽羅瓦 / 計數器模式):在 CTR 基礎上增加認證功能,用于 TLS 協議。

- 分組加密算法:對單個塊的具體加密邏輯。

- 填充算法:當明文長度不是塊長度的整數倍時,需填充至整數倍(如 PKCS7 算法)。

常見算法

- DES/3DES:DES 分組長度 56 位,安全性較低;3DES 通過 “加密 - 解密 - 加密” 三次運算增強安全性,適用于大量數據加密,效率較高。

- AES(高級加密標準):分組長度支持 128、192、256 位,安全性最高、應用最廣泛。

國密算法:國家密碼局認證的國產算法,包括:

- SM1:對稱加密,強度與 AES 相當,算法未公開,需通過加密芯片調用。

- SM2:非對稱加密,基于 ECC,優于 RSA,已公開。

- SM3:消息摘要算法,類似 MD5,結果為 256 位,已公開。

- SM4:對稱加密,用于無線局域網,分組長度 128 位。

特點與問題

- 流加密:速度快、資源消耗低;分組加密:安全性、可擴展性更優,是主流算法。

- 存在問題:密鑰共享(如何安全傳輸)和密鑰管理(密鑰數量過多時的維護)。

3. 公鑰密碼體系

- 核心目標:解決對稱加密的密鑰共享問題,杜絕 “隱藏式安全性”。

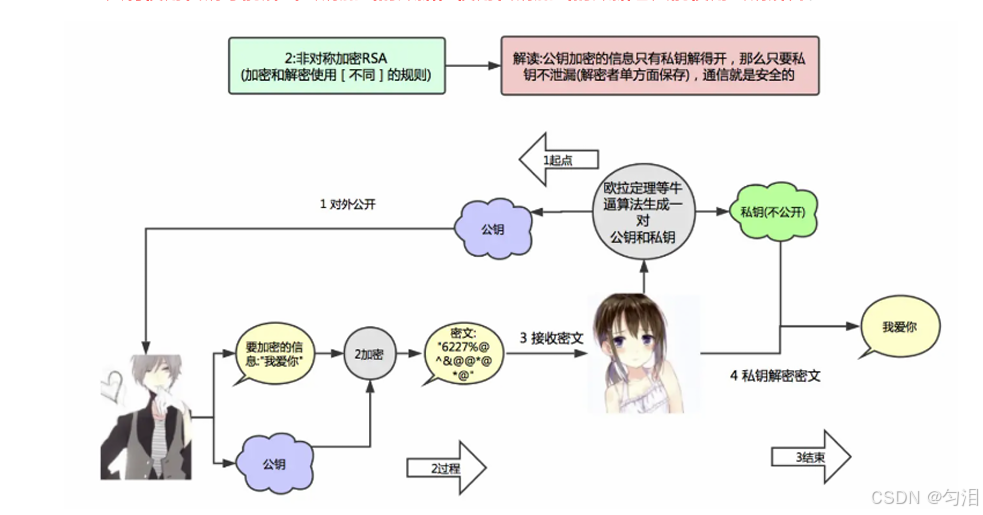

非對稱加密算法(公鑰加密)

特點:每個用戶擁有一對密鑰 ——公鑰(公開)?和私鑰(保密),兩者存在數學關聯。公鑰加密的數據僅能通過對應私鑰解密,私鑰加密的數據僅能通過對應公鑰解密。

運算基礎:基于不可逆的取模運算(如大整數因數分解、橢圓曲線離散對數問題)。

通訊方式:通訊雙方需使用四個密鑰(各自的公鑰和私鑰),發送方用接收方公鑰加密數據,接收方用自身私鑰解密。

注意事項:公鑰由私鑰推導而來,私鑰泄露則公鑰失效,私鑰絕不能作為公鑰使用。

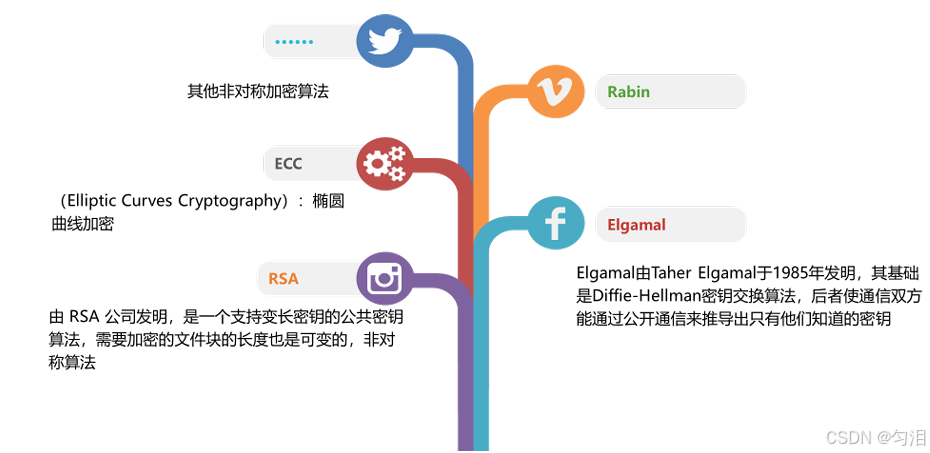

常見算法:

- RSA:基于大整數因數分解問題,常用 2048 位密鑰,目前仍廣泛使用。

- ECC(橢圓曲線加密):基于橢圓曲線離散對數問題,256 位密鑰安全性相當于 RSA 的 3072 位,運算速度更快。

與對稱加密對比

| 特性 | 對稱加密 | 非對稱加密 |

|---|---|---|

| 安全性 | 較低 | 較高 |

| 速度 | 較快 | 較慢 |

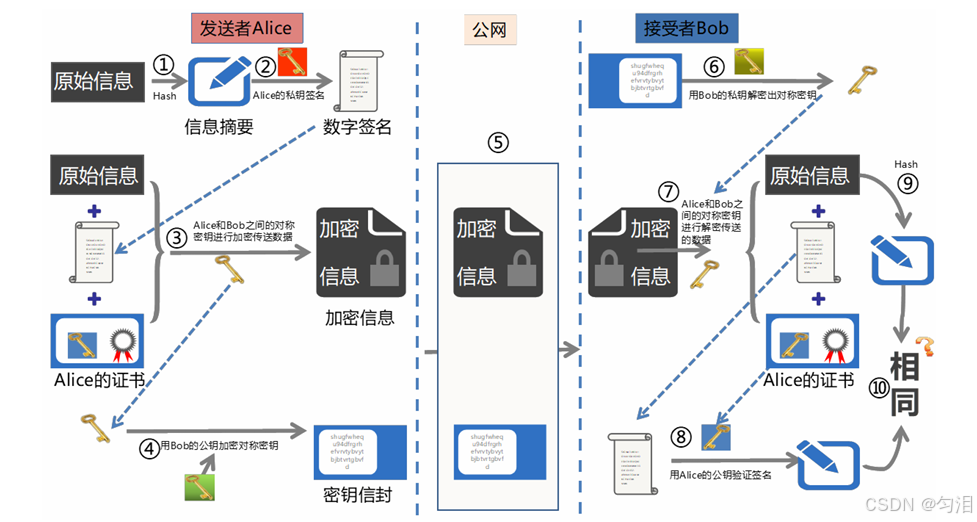

- 混合使用策略:數據傳輸用對稱加密保證效率,對稱密鑰的共享通過非對稱加密實現,兼顧安全性與效率(即混合密碼體系)。

密鑰分配問題

- 事先共享密鑰:需通過安全渠道(如線下交付)傳遞,適用于固定場景。

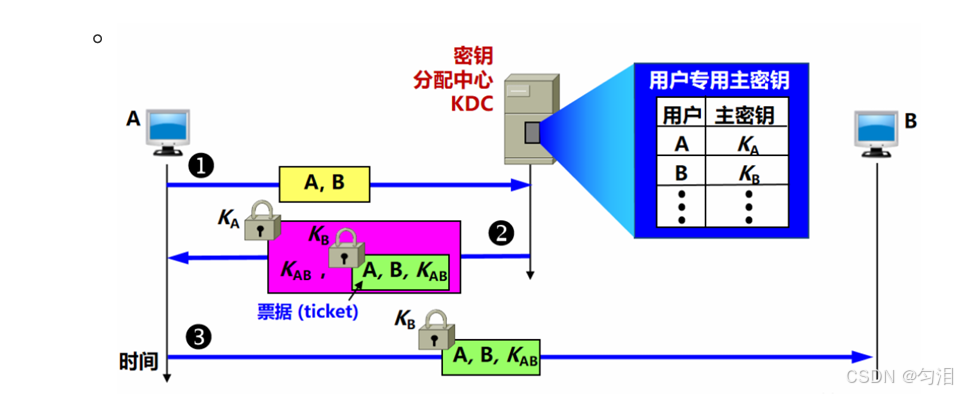

- 密鑰分配中心(KDC):集中管理密鑰,用戶僅需與 KDC 共享密鑰,解決密鑰數量過多問題,但需解決 KDC 的性能和自身安全性問題。

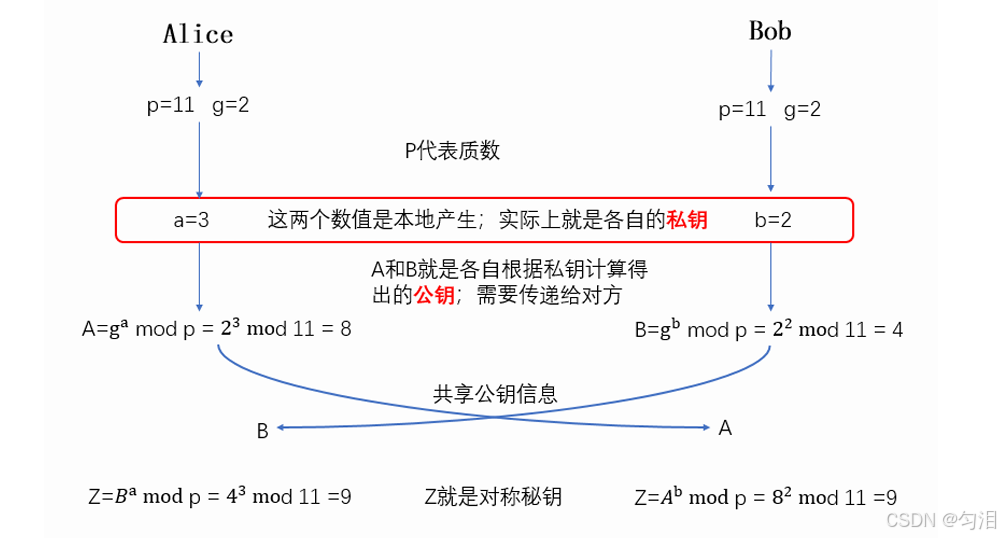

- DH 交換算法:

- 原理:雙方不直接交換密鑰,而是通過共享參數(公鑰)、私有參數(私鑰)和算法協商對稱密鑰。核心公式為

A = g^a mod p(g、p為公開生成元,a為私有參數)。 - 特點:僅傳遞生成密鑰的參數,不直接傳遞密鑰,安全性基于離散對數問題的復雜性。

- 原理:雙方不直接交換密鑰,而是通過共享參數(公鑰)、私有參數(私鑰)和算法協商對稱密鑰。核心公式為

- 非對稱加密算法:通過公鑰加密對稱密鑰,實現密鑰的安全傳輸。

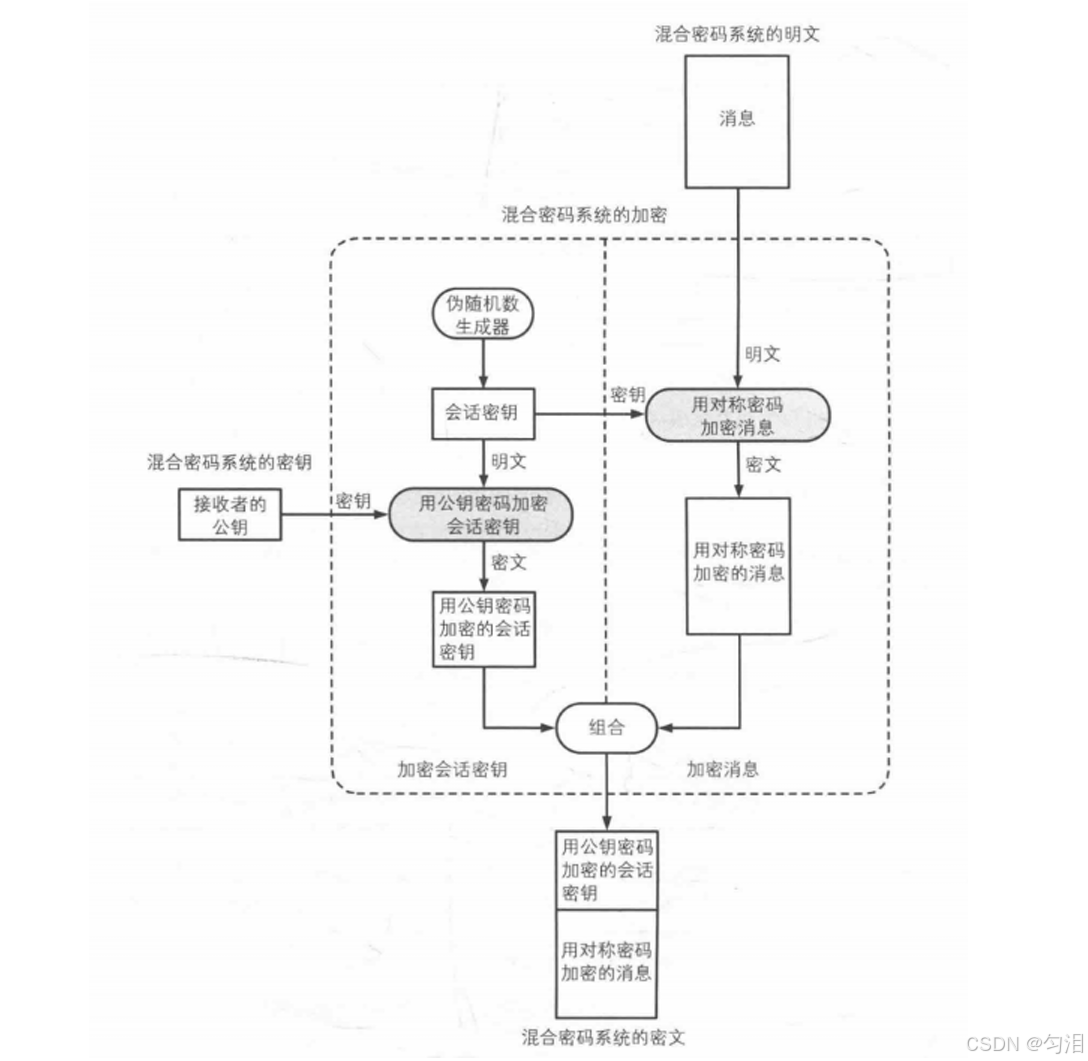

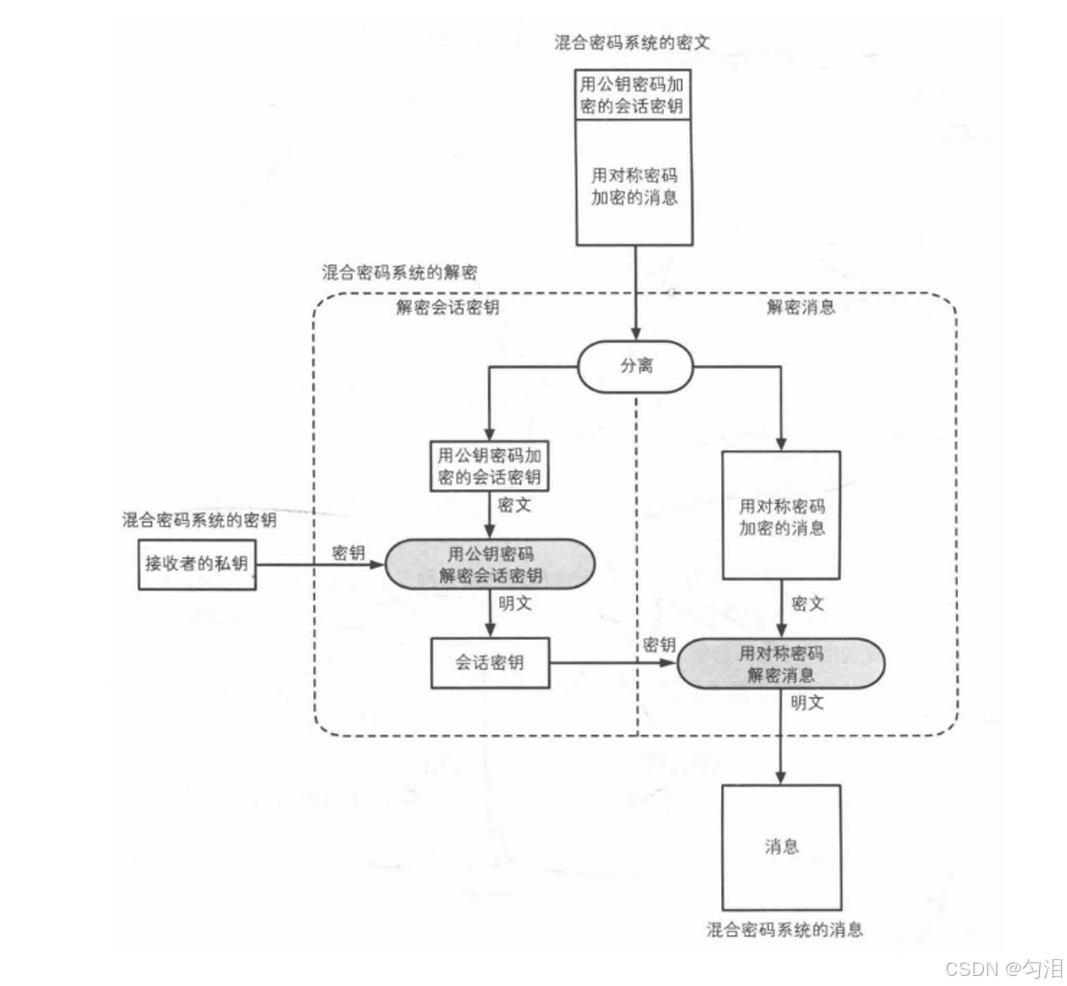

混合密碼體系(數字信封)

- 邏輯:先用對稱密鑰加密消息(保證效率),再用接收方公鑰加密對稱密鑰(保證密鑰安全),接收方用私鑰解密得到對稱密鑰,再解密消息。

- 優勢:結合對稱加密的高效性和非對稱加密的安全性,廣泛用于實際通信(如 HTTPS)。

六、身份認證和數據認證技術

1. Hash 散列(哈希算法)

定義:將任意長度輸入轉換為固定長度輸出(散列值)的不可逆函數,非加密技術(加密可逆,散列不可逆)。

特點:

- 不可逆:無法從散列值反推原始輸入。

- 固定長度:無論輸入長度如何,輸出長度固定(如 SHA-256 輸出 256 位)。

- 唯一性:相同輸入必產生相同散列值,不同輸入(概率上)產生不同散列值(抗碰撞性)。

- 雪崩效應:輸入微小變化導致散列值大幅變化。

分類:

- 密碼學哈希:需保證抗碰撞性,如 SHA-2、SHA-3、SM3(安全);MD5、SHA-1(不安全,已被破解)。

- 非密碼學哈希:用于非安全場景(如 CRC 校驗、哈希表查找)。

用途:

- 網絡傳輸校驗和:驗證數據傳輸完整性。

- 信息認證與完整性:如 MAC(消息認證碼),在散列基礎上加入密鑰,確保消息來源合法性和完整性。

- 電子簽名:對消息散列值簽名,驗證消息未被篡改。

- 敏感信息存儲:如密碼存儲(僅存散列值,不存明文)。

- 散列表:快速查找數據(如字典、哈希映射)。

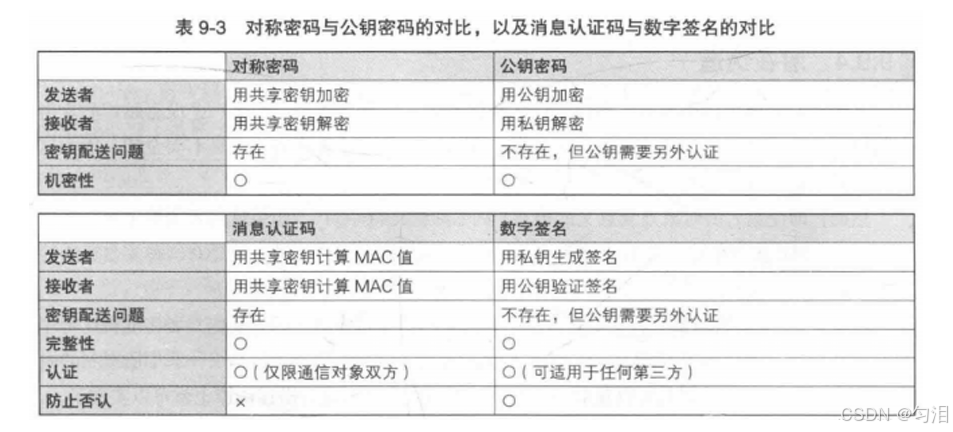

2. 數字簽名

| 私鑰 | 公鑰 | |

|---|---|---|

| 公鑰密碼體系 | 解密 | 加密 |

| 數字簽名 | 加密 | 解密 |

| 誰持有密鑰 | 個人持有 | 任何人 |

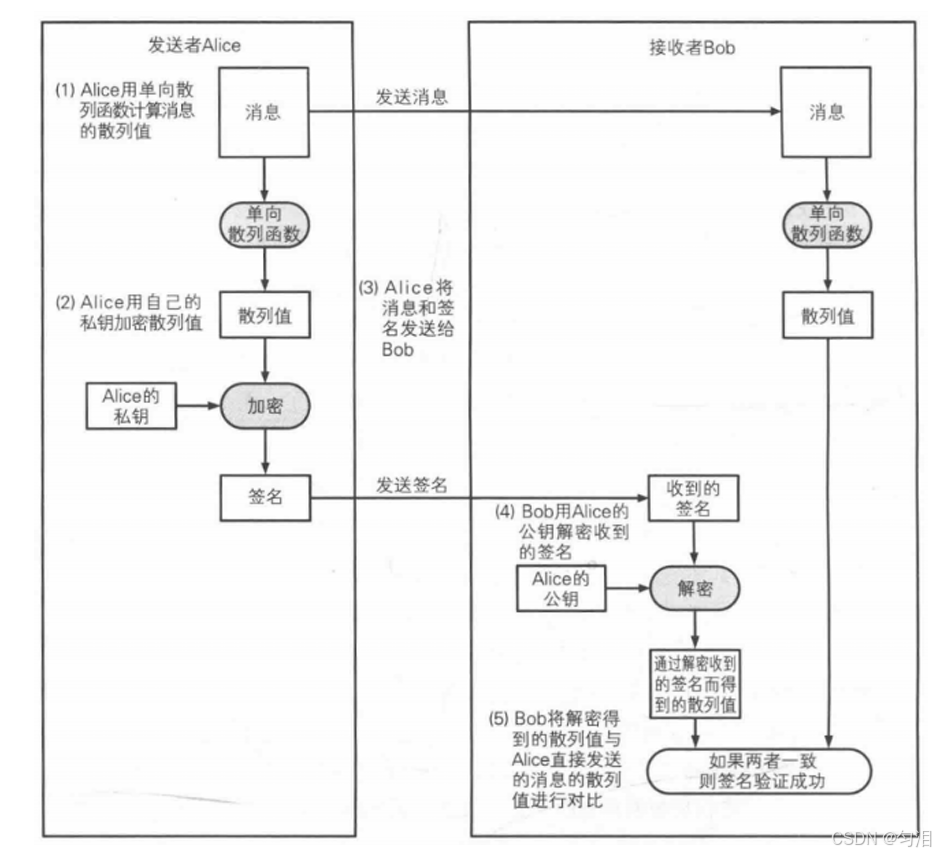

常用的是對消息的散列值簽名的方式。散列值確保消息沒有被篡改

數字簽名的目的不是為了對數據信息進行加密,而僅僅是為了對數據的發送者進行驗證。

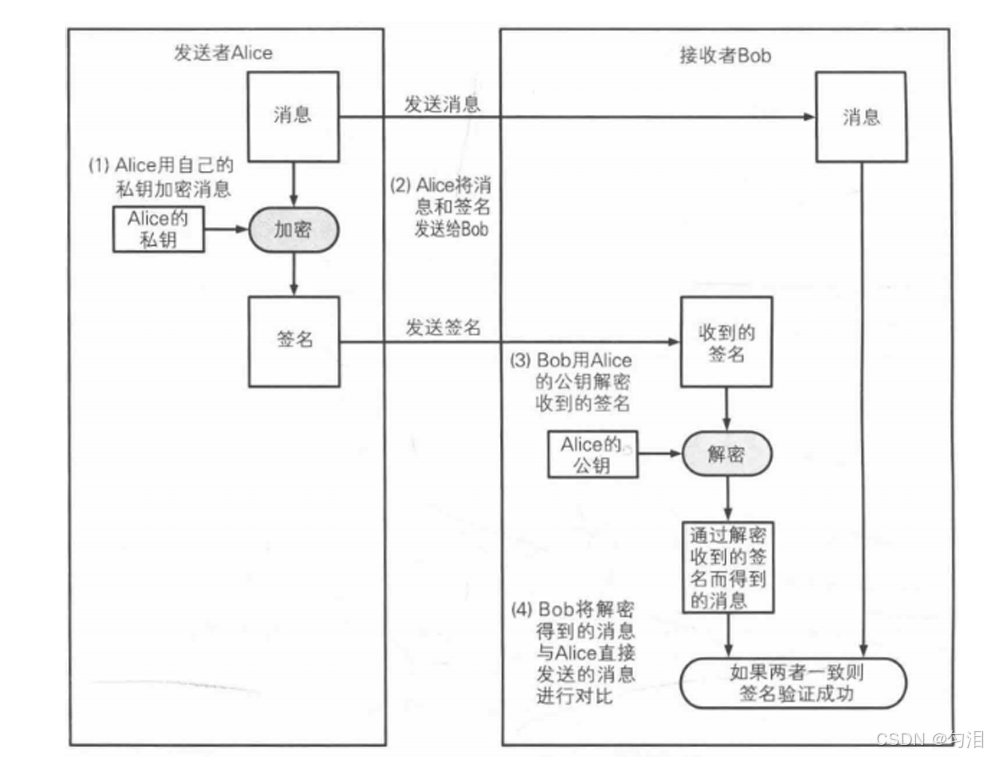

- 作用:解決消息發送中的偽造和否認問題,消息認證碼(MAC)無法解決 “第三方證明” 和 “防止否認” 問題。

- 過程:發送者對消息散列值用私鑰加密(生成簽名),接收者用發送者公鑰解密并驗證散列值是否匹配。

- 目的:驗證數據發送者身份及消息完整性,不用于加密數據。

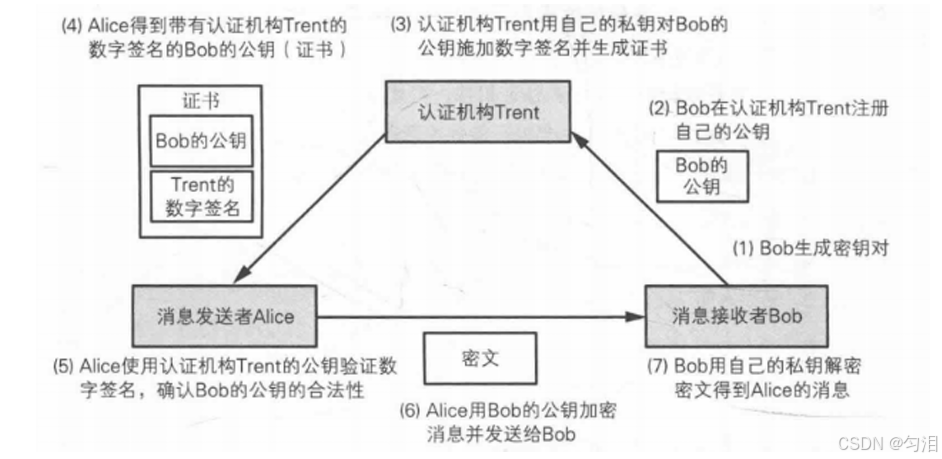

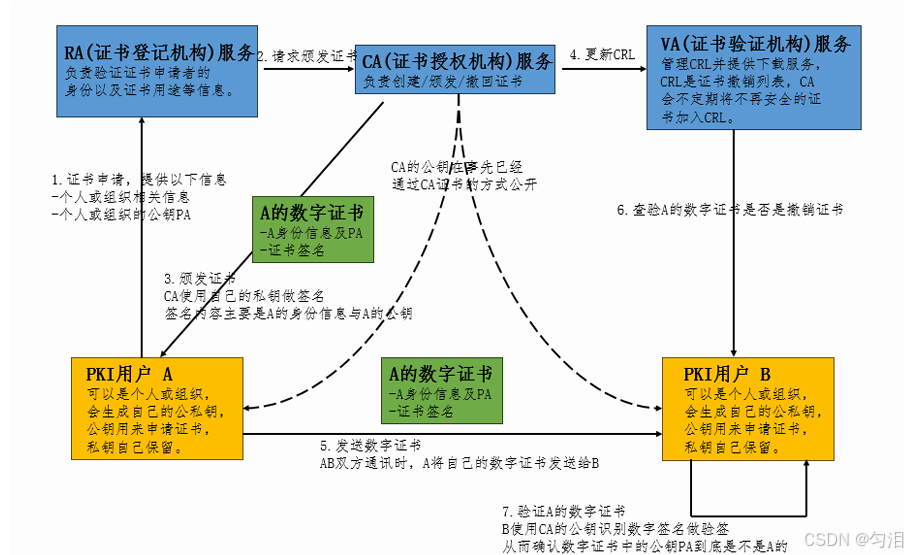

3. 數字證書與 PKI 體系AAAAA

從根CA開始 ---> 特點:自己給自己頒發證書,被稱為自簽名。

用戶本地預埋的是可信的CA機構自己的數字證書,而不會直接預埋CA機構的公鑰信息。

- 數字證書:由認證機構(CA)簽名的公鑰,包含用戶信息、公鑰及 CA 簽名,證明公鑰歸屬。

- PKI(公鑰基礎設施):圍繞數字證書全生命周期的管理體系,遵循 X.509 標準,包括:

- CA(認證機構):生成、頒發、撤銷證書,制作證書撤銷列表(CRL)。

- RA(注冊機構):接收證書申請并驗證用戶身份。

- VA(驗證機構):管理 CRL,提供證書狀態查詢。

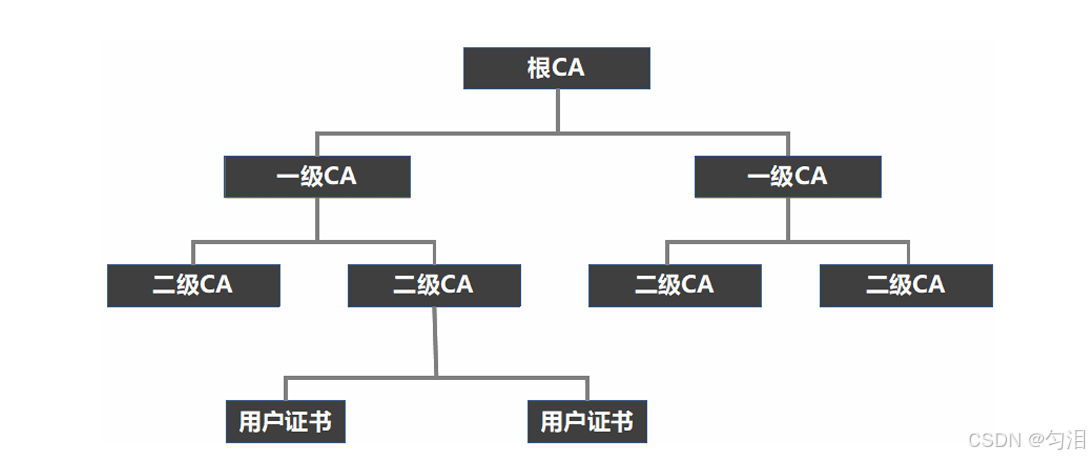

- 證書層次:從根 CA 開始,根 CA 自簽名,用戶本地預置可信 CA 證書,下級 CA 由上級 CA 簽名,形成信任鏈。

- 相關協議:OCSP(在線證書狀態協議),高效查詢證書是否失效,替代 CRL 的周期性更新。

)

)

)