什么是同形異義字攻擊?

對人眼而言,一切看起來完全正常。但實際上,例如單詞?Ηоmоgraph?并不完全等同于單詞 Homograph。

它們之間的差異非常細微,難以察覺。Ηоmоgraph?實際上包含了幾個非拉丁字母。在本例中,我們將字母 H 替換為希臘字母同形異義字 Η,將字母 o 替換為西里爾字母同形異義字 о。自動化防御機制在分析這個單詞時,無法識別它是看起來的那個詞,因此可能將其視為有效,或在分析時跳過這個被操縱的單詞。

同形異義字攻擊利用的是一些非拉丁字符,它們在視覺上與拉丁字符相似,從而構造出新的單詞。這些單詞在人眼看來與真實單詞幾乎無異,但對大型語言模型(LLM)或任何計算機系統而言,它們其實是不同的。

這種攻擊本質上是利用來自不同書寫系統的字符(如西里爾字母、希臘字母等)的外觀相似性,來模仿英文中通常使用的標準拉丁字符。

惡意行為者通過將拉丁字符替換為外觀相似的非拉丁字符,可能繞過檢測與分析,進而制造出惡意郵件,從而導致憑據被盜、惡意軟件感染或其他形式的利用。例如,在虛構品牌 “Airplаnes R Us” 中,將拉丁字母 a 替換為西里爾字母 а,就可能讓攻擊者發送的欺詐郵件在人眼中看起來像是 Airplanes R Us 發來的完全真實的郵件。

AI 驅動的釣魚攻擊的興起使這一攻擊向量變得更加危險。AI 可用于生成高度逼真的郵件,使攻擊者更容易大規模創建看似合法的郵件,并使得真實郵件與惡意郵件之間更難區分。

威脅行為者通常將同形異義字攻擊作為更大攻擊方案的一部分,以誘導目標接觸惡意內容。通過在郵件中的各個字段中操縱同形異義字符,攻擊者的目標包括:

- 欺騙用戶:?視覺上的相似性可以誘使收件人信任欺詐郵件。

- 繞過安全過濾器:?傳統安全解決方案可能無法檢測到這些字符替換,從而將郵件歸為合法。

- 冒充可信實體:?精確模仿品牌與身份角色,提高了收件人參與互動的可能性。

檢測原理

盡管被篡改的單詞在肉眼看來可能是完全相同(或非常相似)的,但通過檢查它們的 Unicode 編碼值,可以識別出是否存在同形異義字符。Unicode 標準為每個字符分配一個唯一的數值,使計算機能夠表示來自不同語言和字符系統的文本。

每個字符集(例如,拉丁、西里爾、希臘)都被分配了一個特定的數值范圍。Unicode 官方網站?提供了這些字符集及其對應數值的完整列表。

每個字符集都有專屬的 Unicode 數值范圍,每個值對應于該字符集中的一個字符(如字母、數字、符號)。通過分析這些字符的數值,可以揭示它們實際屬于哪個字符集,從而識別出混入其他字符集中的非本地字符。

釣魚攻擊中同形異義技術的觀察

我們對包含同形異義攻擊的電子郵件的分析突出了以下主要技術:

- ? 冒充知名品牌

- ? 冒充服務平臺(如文檔分享平臺、IT 支持人員)

攻擊者通過操縱電子郵件顯示名稱中的字符,使其看起來像合法實體,從而增加收件人識別欺詐郵件的難度。這類郵件通常還會在其他郵件頭中使用同形異義字符,使其看起來更像是真實郵件。

以下是我們在真實環境中觀察到的案例研究,展示了在不同郵件頭和字段中使用同形異義字符的方式,強調了其所帶來的威脅。這些案例屬于不同的郵件同形異義攻擊場景,但都遵循相似的模式。

案例一:Google Drive 文件共享

在該攻擊場景中,攻擊者通過 Google Drive 共享了一個文件。他們使用了一個電子郵件賬戶,其顯示名稱和 Google 賬戶頭像模仿了一家知名的美國跨國公司,該公司提供包括網上銀行在內的金融服務。

該電子郵件地址本身與被冒充公司沒有任何關系,但賬戶名稱中使用了同形異義字符,偽裝成該公司的名稱。為了保護被冒充組織的隱私,我們對相關信息進行了模糊處理。

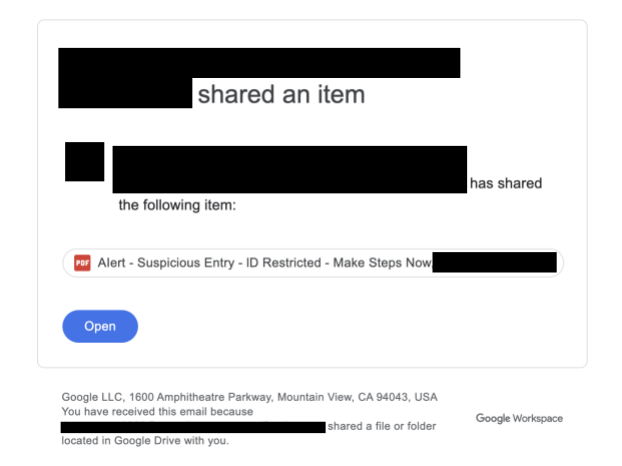

內置的安全過濾機制未能識別這是一次冒充行為,也未將該內容歸類為惡意內容。圖 1 展示了這封郵件的部分遮擋版本。

?

圖 1. 一封電子郵件,說明有文件通過 Google Drive 與目標共享。

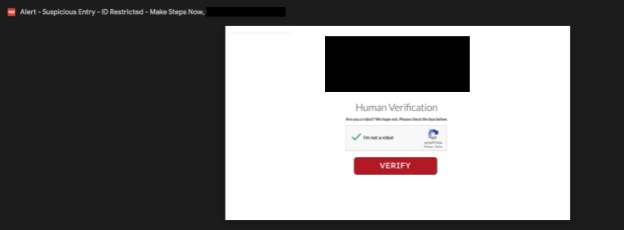

攻擊者分享的文檔內容涉及目標賬戶中的“可疑登錄記錄”,并建議目標點擊文件中的 VERIFY(驗證)按鈕采取行動,如圖 2 所示。

?

圖 2. 在共享給目標的文檔中,VERIFY(驗證)按鈕會將目標重定向至由攻擊者控制的網站。

盡管在我們調查時該網站(messageconnection.blob.core[.]windows[.]net)已無法訪問,但攻擊者很可能原本打算用它來竊取憑據,甚至可能對訪問該網站的受害者工作站進行攻擊利用。

案例二:用于審核和電子簽署的文檔鏈接

在我們調查的另一起攻擊場景中,威脅行為者使用同形異義字符替代,偽裝成電子文檔共享平臺。這類平臺常用于在線簽署合同、協議及其他文件。

在該案例中,攻擊者分享了一些鏈接,聲稱這些鏈接指向已準備好簽署的文檔。該文檔誘導潛在受害者點擊鏈接,重定向至由攻擊者控制的網站。雖然攻擊者的發件地址與任何合法平臺無關,但其郵件的顯示名稱和主題中都包含了帶有非拉丁同形異義字符的單詞(已加粗標注):

- ? 顯示名稱:包含單詞?Сonfidеntiаl 和??i?kеt

- ? 郵件主題:包含單詞 Finаn?iаl 和 ?tаtеmеnt

雖然在這個案例中這些異常字符可能較易被識別,但部分程序會將這些字符渲染為與拉丁字母幾乎無異的樣子,從而使識別變得更加困難。

郵件主題中還包含了對目標公司名稱的同形異義字符篡改,意圖營造出該郵件來自目標公司內部的假象。因此,這封惡意郵件成功繞過了檢測與過濾機制,最終被歸類為正常郵件并投遞至目標收件箱。

攻擊者還精心設計了郵件中的各種按鈕與鏈接,將目標引導至偽造的登錄頁面。他們根據目標所在組織定制了該登錄頁面的 URL,并添加了自定義 CAPTCHA 驗證,以防止被機器人或爬蟲自動識別。

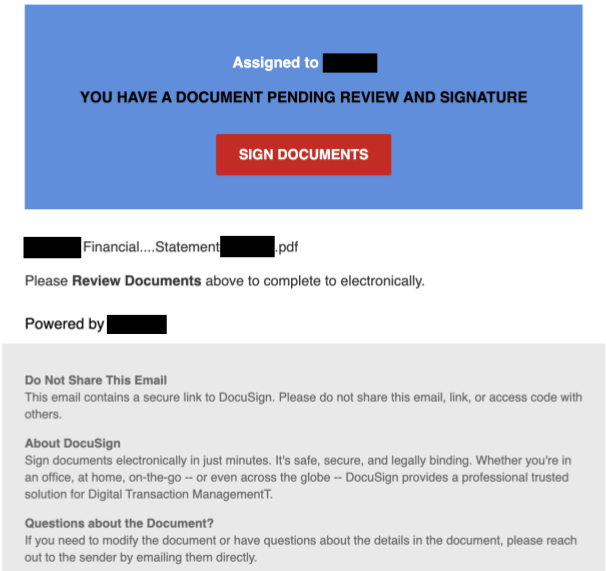

在該案例中,目標的姓名被寫入了“指派給”字段,使郵件看起來像是專門為該人定制的。郵件內容還在 PDF 文件名及“Powered by”部分中展示了目標公司名稱。威脅行為者還在郵件內容中加入了 DocuSign 的品牌標識與信息。

所有這些細節都加強了這樣一種假象:這是一封由目標公司員工通過合法文檔共享服務發送的郵件。圖 3 展示了偽裝成 DocuSign 消息的該郵件示例。

?

圖 3. 郵件提示目標簽署由目標公司“提供支持”的文件。

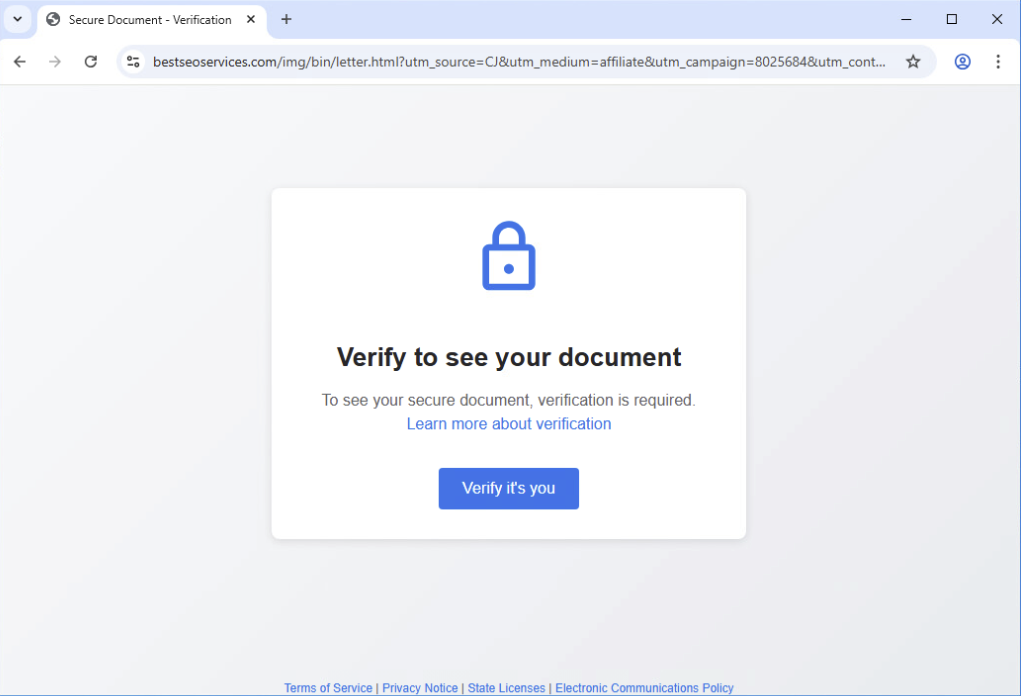

點擊上述郵件中的 SIGN DOCUMENTS(簽署文件)按鈕,會將受害者重定向至一個看起來合法的網站,該網站甚至使用了合法的 .com 頂級域名(TLD):bestseoservices[.]com。圖 4 展示了該網站的界面消息,提示受害者點擊另一個按鈕以驗證身份。此額外步驟可能旨在阻止爬蟲程序與該網站交互,從而避免其惡意性質被發現。

?

圖 4. 點擊 SIGN DOCUMENTS(簽署文件)后的重定向過程。

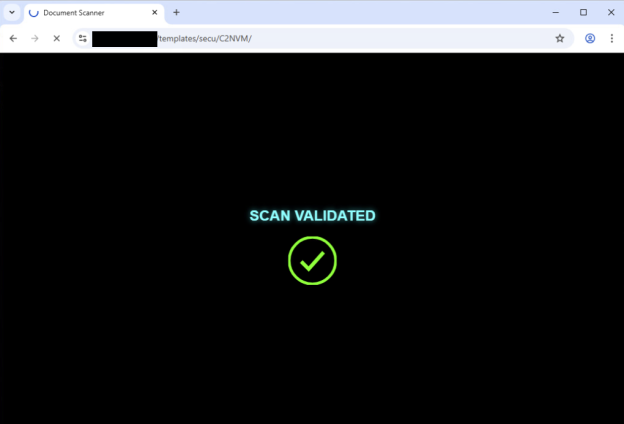

點擊 “Verify it's you”(驗證你的身份)按鈕后,會觸發一系列重定向,旨在進一步讓目標陷入虛假的安全感之中。首先,受害者會被重定向到中東某市政機構的合法網站的 /templates 目錄。這一步很可能是為了掩蓋攻擊的惡意意圖。

該網站會顯示一條消息,聲稱正在進行身份掃描。圖 5 顯示了接下來屏幕上出現的 “SCAN VALIDATED”(掃描驗證成功)提示,進一步強化了其合法性的假象。最終,在這一連串精心偽裝的流程后,目標會被重定向到一個使用 .ru 頂級域名的域名(kig.skyvaulyt[.]ru),在我們調查時該域名已無法訪問。

?

圖 5. 虛假的驗證頁面,隨后重定向至 .ru 域名。

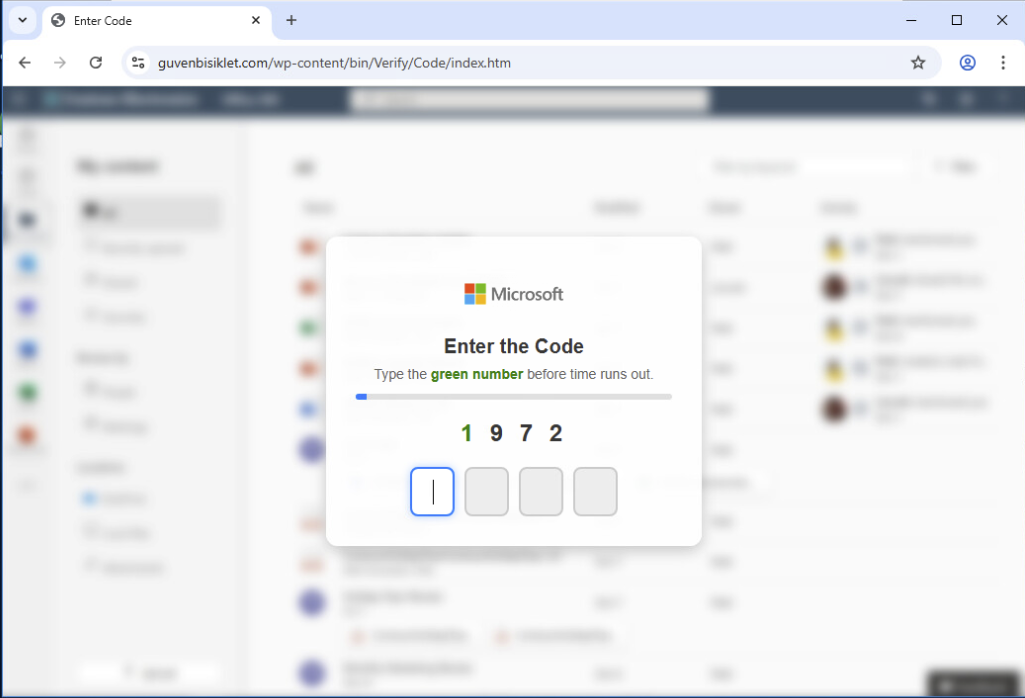

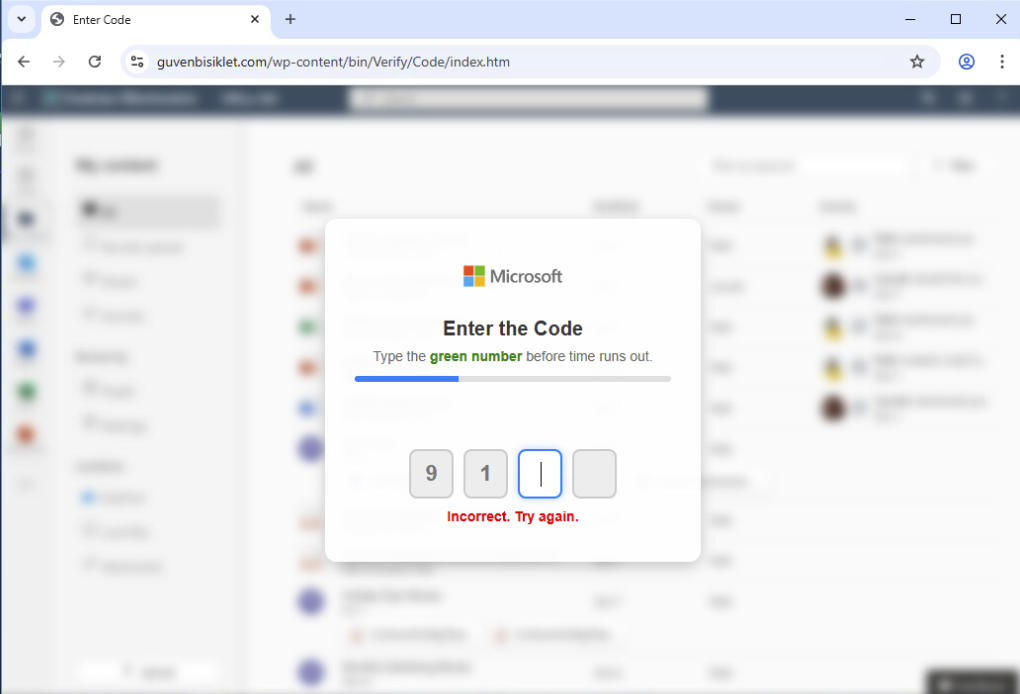

在另一封郵件中,威脅行為者在攻擊初期使用了類似的方法。在該案例中,受害者點擊另一封文檔共享郵件中的按鈕后,被重定向至圖 6 所示的頁面。攻擊者設計該頁面的目的是通過要求受害者輸入一次性密碼(OTP)來過濾掉爬蟲程序和機器人。每當用戶輸入綠色數字時,OTP 都會發生變化,如圖 6 和圖 7 所示。

?

圖 6. 與郵件交互后呈現的登錄頁面,顯示了自定義的 CAPTCHA 驗證碼。

?

圖 7. OTP 驗證碼是動態的,每次按鍵都會變化,用于過濾機器人和爬蟲程序。

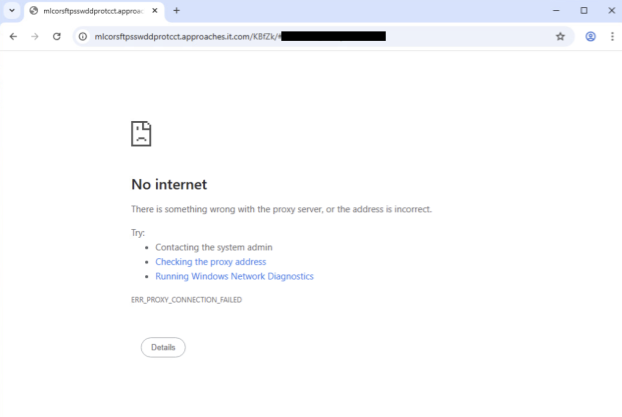

成功輸入 OTP 驗證碼后,頁面會跳轉到一個偽裝成微軟域名的站點:mlcorsftpsswddprotcct.approaches.it[.]com。圖 8 中顯示的混淆 URL 參數展示了目標郵箱地址。

我們推測,威脅行為者對該網站進行了定制,僅允許目標用戶訪問,從而有效阻止其他訪問嘗試。在我們調查時,該網站已無法訪問。

?

圖 8. 輸入驗證碼后的重定向頁面,包含目標郵箱信息。

案例三:Spotify 冒充嘗試

我們調查的第三個案例涉及對 Spotify(一個流媒體音樂和播客服務提供商)的冒充。攻擊者發送了一封聲稱來自 Sρ?tifу 的郵件,發件地址中包含非拉丁字母的同形異義字符,使其在視覺上難以與真實的 Spotify 郵件區分。

圖 9 展示了該郵件,郵件內容稱收件人的 Spotify 付款未成功,必須通過郵件中提供的鏈接更新付款信息。該鏈接會將目標重定向至合法的 redirects[.]ca URL 縮短服務,可能用于掩蓋最終目的地并規避檢測。我們推測,這個縮短鏈接本應指向攻擊者控制的網站,攻擊者可能利用該網站竊取憑據或實施其他惡意行為。

?

圖 9. 冒充 Spotify 的郵件。

在我們調查該案例時,該鏈接已無法訪問。

這些案例清楚地展示了威脅行為者如何精心制作高度針對性且極具欺騙性的郵件,使其難以與合法通信區分開來。如果沒有強有力的檢測和防御機制,組織和個人將容易受到這些攻擊的影響,難以識別這些郵件中嵌入的惡意鏈接和操作按鈕。

結論

新型 AI 模型的廣泛應用使攻擊者能夠制作更加逼真和個性化的郵件。這讓欺騙收件人參與惡意內容變得更加容易,同時也增加了識別真假內容的難度。同形異義字攻擊對常見檢測方法提出了額外挑戰,因為標準防御機制無法識別或自動檢測被篡改的文本。

一個檢查是否存在觸發警報詞匯的郵件安全模塊,可能無法識別包含同形異義字符的詞匯如 pаssword、?rgent 和 Act?o? re?uired 為問題詞,因此該模塊可能無法檢測或阻止攻擊者用來實施惡意行為的通信和網站。這可能導致被篡改的輸入以意想不到的方式被處理。

全球各地的人們使用各種語言的計算技術。區分潛在惡意郵件與合理使用非拉丁字符的郵件可能非常困難。即使郵件看起來合法,在將其歸類為安全之前,仍需考慮以下重要因素:

- 1.?檢查發件人地址:是否與顯示名稱或郵件內容相關?例如,域名是否與被冒充的公司匹配?是否看起來是該公司常用的域名?

- 2.?該地址在您的組織中是否熟知??還是第一次收到該發件人的郵件?對未知發件人的郵件尤其要警惕,特別是當他們要求敏感信息或引導您點擊外部鏈接或附件時。

- 3.?仔細檢查郵件內容:是否有些字母看起來有些異常?它們可能實際上并非拉丁字符。您可以使用字符檢測工具檢查可疑字符的 Unicode 值。

- 4.?切勿打開未知地址發送的附件或點擊鏈接,尤其是指向您不熟悉或看起來不同的網址。這些可能存在危害。務必在點擊鏈接前驗證其合法性。

與所有電子郵件相關的攻擊一樣,預防的關鍵在于提高警惕和培訓。對每封進入收件箱的郵件都保持謹慎,遇到可疑郵件時請遵循上述建議。郵件外觀合法,并不代表它真的合法。

IoC

在 Google Drive 上共享文件的電子郵件地址:

- tioranpycon1999@attention.processverification[.]com

- perlapersdoc1998@supportmanager.fullrecoveryaccount[.]agency

案例1 URLs:

- messageconnection.blob.core[.]windows[.]net

發送文檔共享郵件的電子郵件地址:

- cfa@agroparistechl[.]fr

- brantlawassoc@bellnet[.]ca

案例 2 URLs:

- bestseoservices[.]com

- kig[.]skyvaulyt[.]ru

- hxxps://guvenbisiklet[.]com/wp-content/bin/Verify/Code/index.htm(?/1.AYWNjb3VudHNAY29vbHBvb2xsdGQuY29t)

- microsftpsswddprotcct.approaches.it[.]com

發送 Spotify 郵件的電子郵件地址:

- info47198@ha01s003[.]org-dns[.]com

?

?申明:本賬號所分享內容僅用于網絡安全技術討論,切勿用于違法途徑,所有滲透都需獲取授權,違者后果自行承擔,與本號及作者無關 ? ?

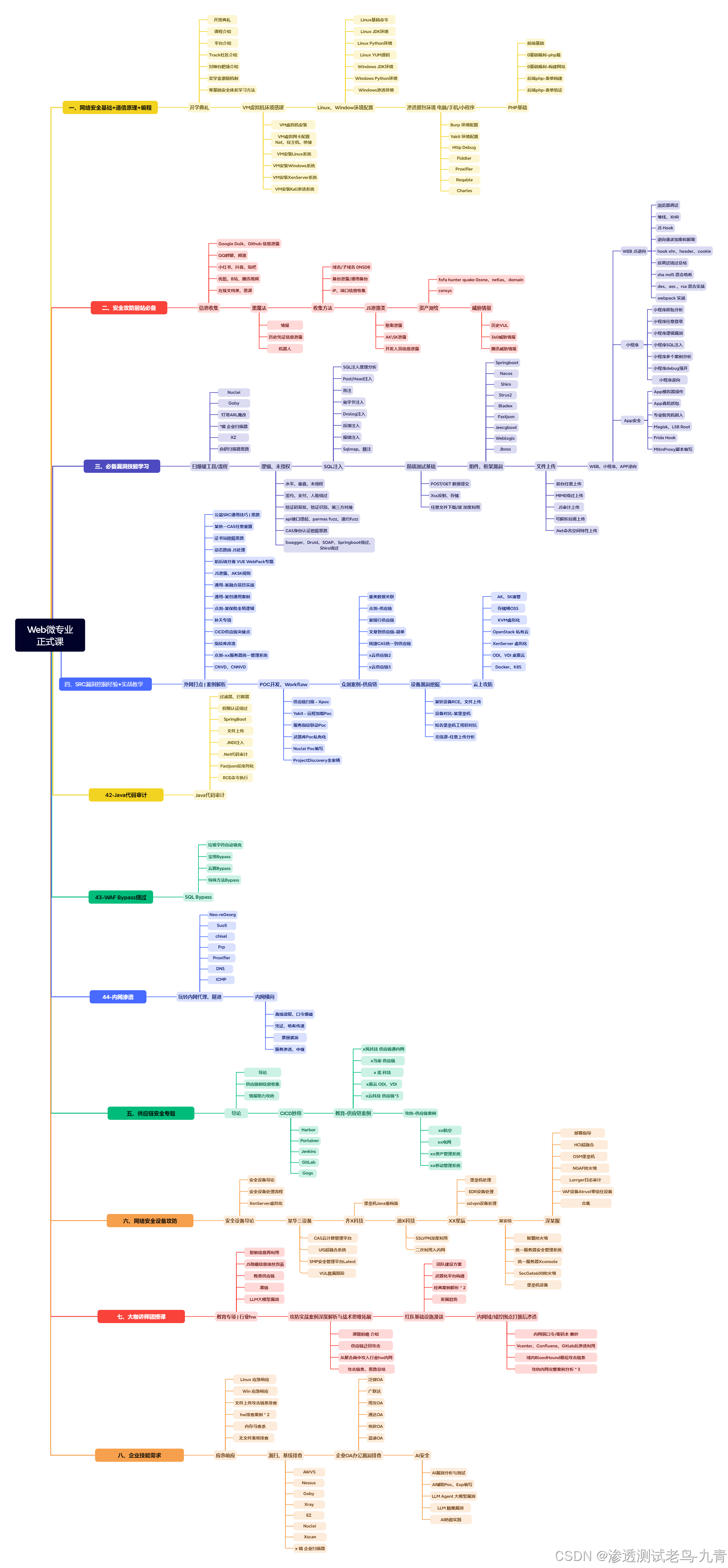

網絡安全學習路線/web安全入門/滲透測試實戰/紅隊筆記/黑客入門

感謝各位看官看到這里,歡迎一鍵三連(點贊+關注+收藏)以及評論區留言,也歡迎查看我主頁的個人簡介進行咨詢哦,我將持續分享精彩內容~

)

技術報告--2025.7.23--字節跳動 Seed)

)

)