Tools:

-?ELK

-?CyberChef

- OSINT (whole World Wide Web)?

Hunt #1:

Brute Force

DetectedSource:?winevent-security

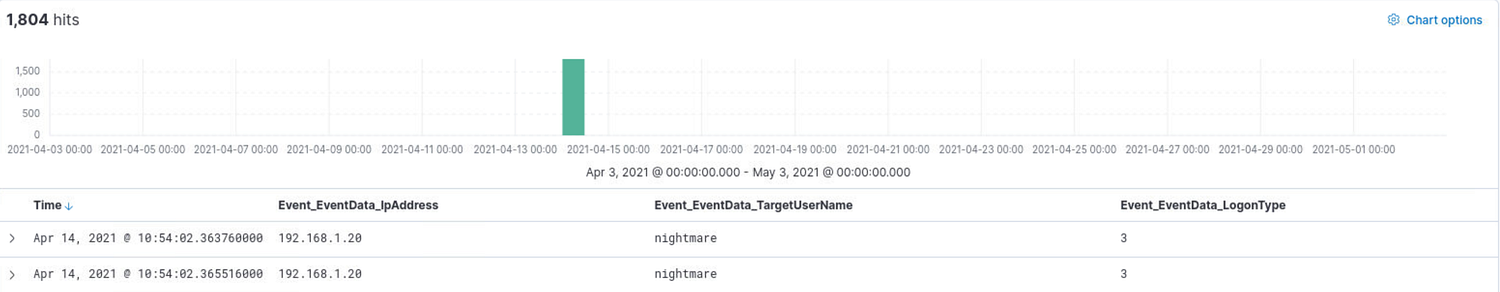

(1/3) — 可疑暴力破解流量來自哪個IP地址 What is the IP address from which the suspicious brute force traffic is seen??

我們需要尋找暴力破解嘗試。首先應查找失敗的登錄嘗試,對應的事件ID是 4625(登錄失敗)。因此可使用以下查詢:

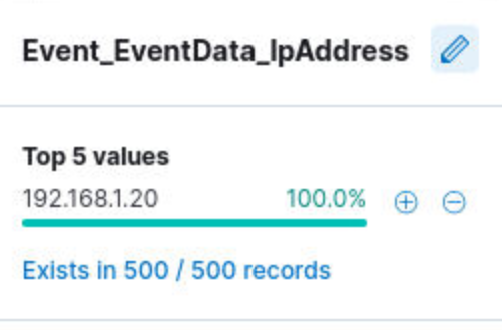

接著檢查 Event_EventData_IpAddress 字段的統計值:

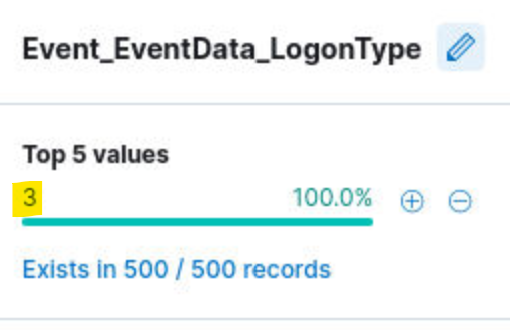

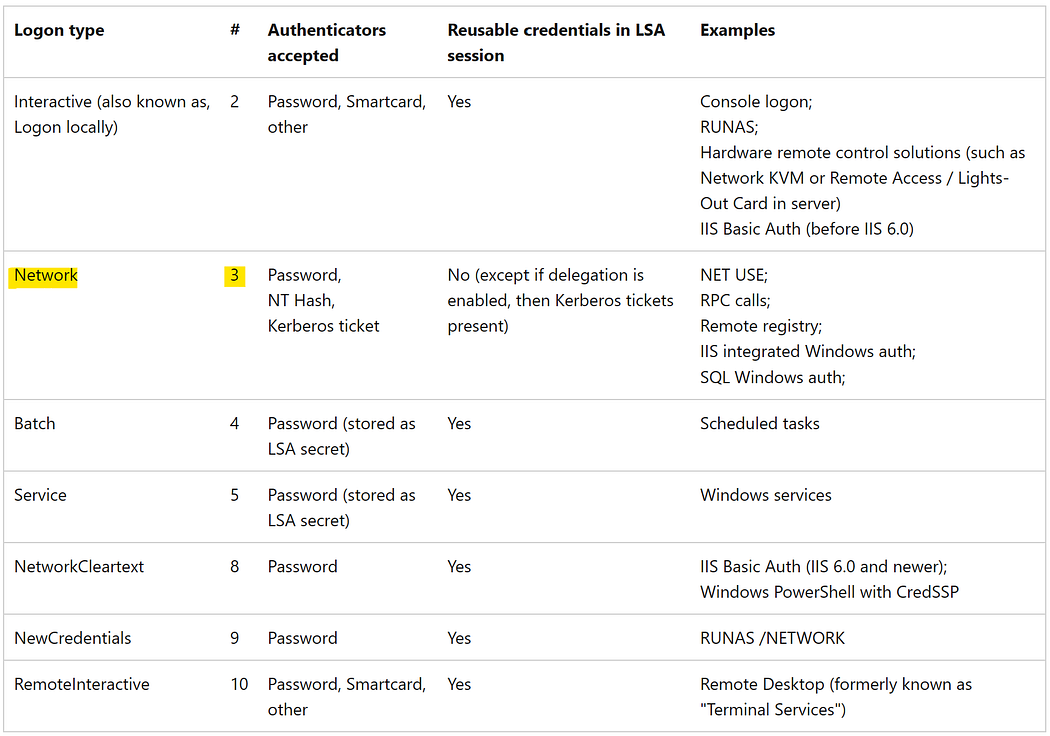

(2/3) — 登錄類型是什么 What is the observed logon type?

檢查 Event_EventData_LogonType 字段的統計值:

(3/3) — ?暴力破解后首次成功登錄的時間 What is the time of the first successful logon after the brute force?

現在需查找成功登錄事件(事件ID:4624),修改查詢條件為:

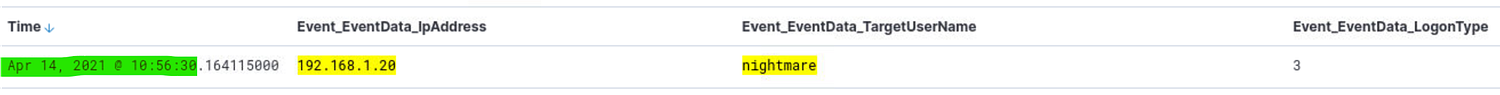

?Event_System_EventID : “4624” AND Event_EventData_IpAddress: “192.168.1.20” AND Event_EventData_TargetUserName: “nightmare”:

Hunt #2:

Windows Defender Bypass

Source:?sysmon/winevent-powershell

Related questions:

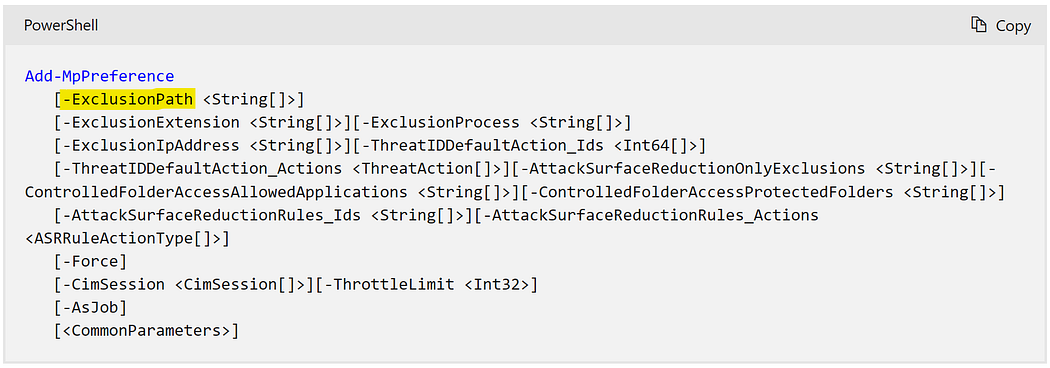

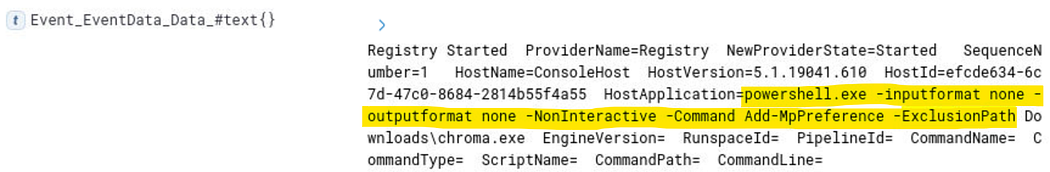

(1/2) — 用于繞過Defender對惡意文件掃描的完整命令是什么 What is the full command used for bypassing the defender scan on the malicious file?

關鍵點是“繞過Defender掃描”,因此需查找與“排除”相關的操作。參考Windows Defender文檔:??documentation?搜索?“exclusion”:

構建查詢語句:?“*-ExclusionPath*”

?powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath

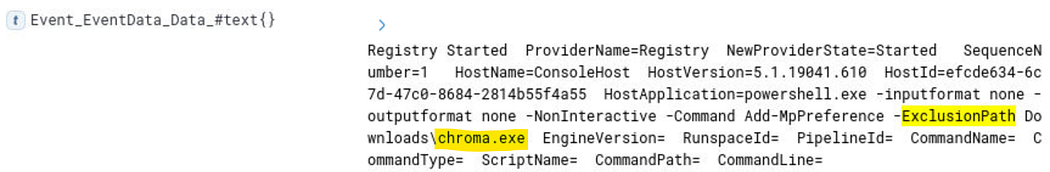

(2/2) — 惡意應用程序的文件名是什么 What is the filename of the malicious application?

在同一日志中可找到惡意文件名:

chroma.exe

Hunt #3:

WannaCry KillSwitch Domain

Source:?sysmon

(1/2) — ?域名名稱是什么 What is the domain name?

閱Sysmon文檔,確定用于域名查詢的事件ID:?documentation?

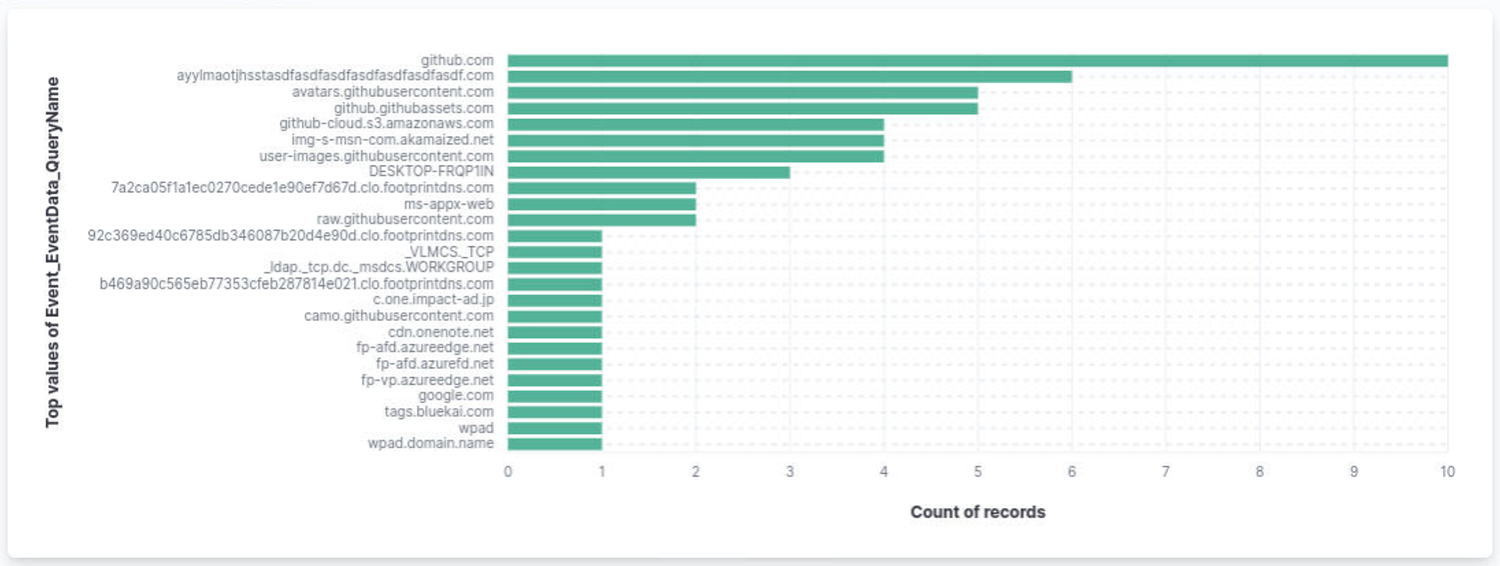

查詢:Event_System_EventID: 22,并通過 Event_EventData_QueryName 字段分析結果:

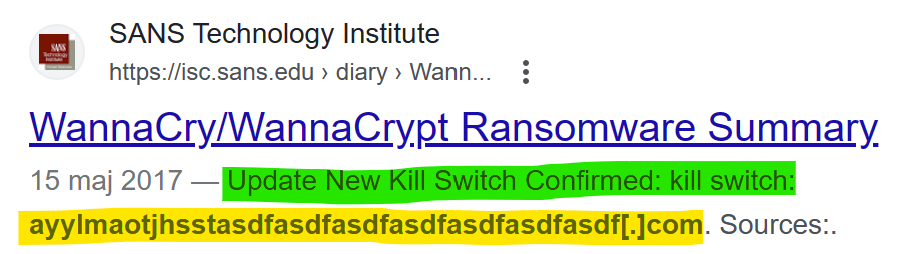

發現可疑域名 ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf[.]com,網頁搜索驗證:

?ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf.com

(2/2) — 執行的進程ID和線程ID是什么 What is the Execution ProcessID and ThreadID?

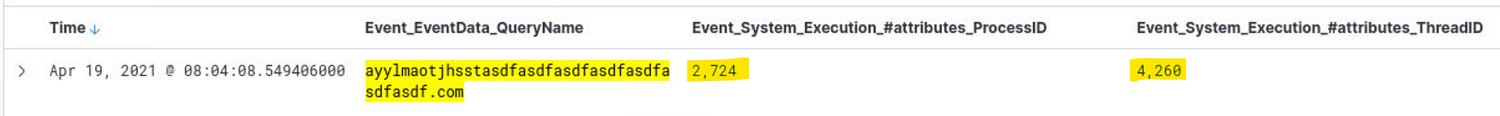

修改查詢條件,增加域名:?Event_System_EventID : 22 AND Event_EventData_QueryName: “ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf.com”:

?2724, 4260

Hunt #4:

Password Dumping

Source:?sysmon

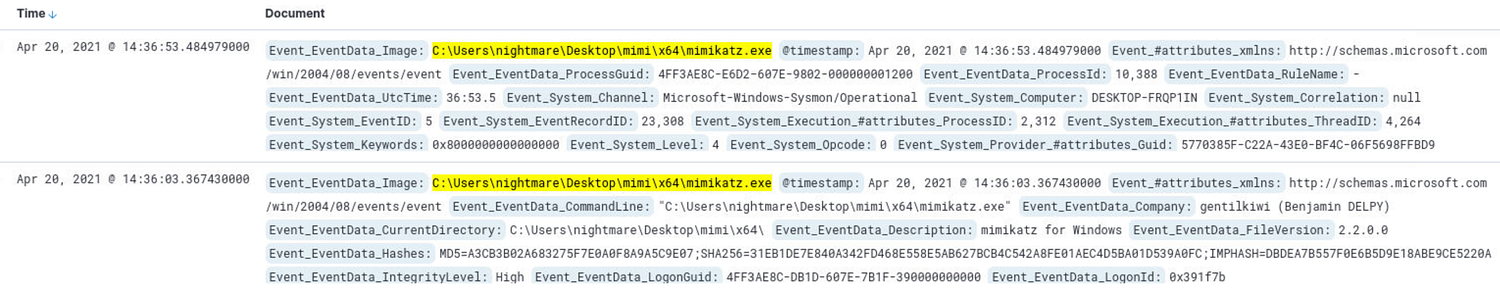

(1/1) —?用于密碼轉儲的exe文件完整路徑是什么 What is the full path of the exe used for dumping password?

查閱Sysmon文檔確定相關事件ID:?documentation?

嘗試以下查詢:

Event_System_EventID: 10 → 無結果

Event_System_EventID: 8 → 無結果

Event_System_EventID: 7 → 無結果

最后使用常見密碼轉儲( credential/password dumping)工具關鍵詞搜索:

Event_EventData_Image : (*mimi* OR *mimikatz* OR *procdump* OR *lsremora.dll* OR *lsremora64.dll* OR *dumpext.dll* OR *wceaux.dll* OR “mimidrv.sys”):

C:\Users\nightmare\Desktop\mimi\x64\mimikatz.exe

知識點總結

1. 暴力破解攻擊檢測

-

關鍵日志:Windows 安全事件日志(

EventID 4625?登錄失敗 /?4624?登錄成功) -

考察能力:

-

通過IP地址(

Event_EventData_IpAddress)定位攻擊源。 -

識別登錄類型(

LogonType,如?3=Network?表示網絡登錄)。 -

分析攻擊時間線(首次成功登錄時間)。

-

2. Windows Defender 繞過技術

-

關鍵操作:通過PowerShell修改Defender排除列表(

Add-MpPreference -ExclusionPath) -

考察能力:

-

理解惡意軟件如何利用合法API禁用安全防護。

-

從命令行日志中提取關鍵參數(如惡意文件路徑?

chroma.exe)。

-

3. 惡意域名與進程注入分析

-

關鍵日志:Sysmon DNS查詢事件(

EventID 22) -

考察能力:

-

檢測C2(命令與控制)域名請求(如WannaCry終止開關域名)。

-

關聯進程ID(

Execution ProcessID/ThreadID)與惡意活動。

-

4. 憑據竊取與密碼轉儲

-

關鍵工具:Mimikatz(路徑?

C:\...\mimikatz.exe) -

考察能力:

-

識別常見憑據轉儲工具(如Mimikatz、Procdump)。

-

分析進程訪問行為(

EventID 10?進程內存訪問)。

-

5. 多源日志關聯分析

-

日志類型:

-

Windows安全事件日志(

winevent-security)。 -

Sysmon日志(進程、網絡、注冊表等)。

-

PowerShell操作日志。

-

-

考察能力:

-

跨日志關聯事件(如暴力破解后成功登錄)。

-

使用復合查詢語法(AND/OR)過濾噪音。

-

6. 攻擊鏈(Kill Chain)理解

-

攻擊階段覆蓋:

-

初始訪問(暴力破解)。

-

防御規避(Defender排除項)。

-

橫向移動(網絡登錄)。

-

數據竊取(密碼轉儲)。

-

7. 實戰化查詢技巧

-

高頻查詢模式:

-

按事件ID篩選(如?

EventID: 4625)。 -

字段值統計(

Top values for Event_EventData_IpAddress)。 -

關鍵詞搜索(

*-ExclusionPath*?或?*mimi*)。

-

)

)

)

)