2025年7月24日安全風險情報資訊

在野漏洞風險(CVE未收錄):1

公開漏洞精選:2

組件投毒情報:2

在野漏洞風險

(CVE未收錄)

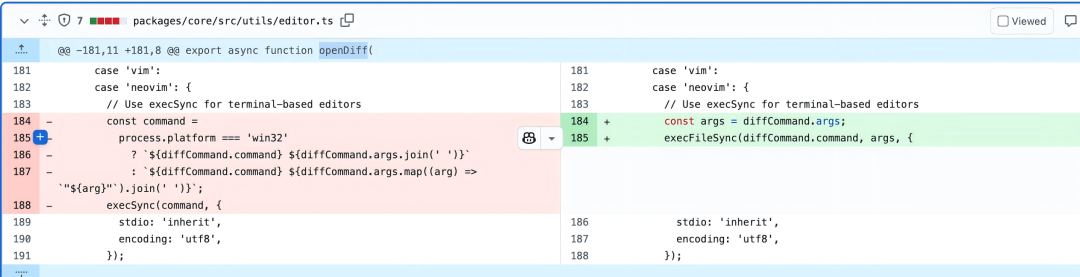

1.1 ?gemini-cli項目潛在命令注入漏洞

項目詳情

項目描述:gemini-cli是 Google 推出的一款開源的AI模型命令行工具。他將Gemini 模型的能力直接帶進終端,幫助開發者完成編碼、調試、內容創作、研究和自動化運維等任務。

項目主頁:

https://github.com/google-gemini/gemini-cli

項目健康度:高(Star數62937、貢獻者數174、commit數1424)

漏洞詳情

發布日期:2025-07-24

漏洞描述:gemini-cli在進行代碼比對時,由于程序通過execSync函數調用vim或neovim直接將文件名作為命令輸入參數而沒有進行過濾,導致可能執行非預期系統命令。

漏洞評級:高危

漏洞類型:命令執行漏洞

利用方式:本地

PoC狀態:未公開

影響范圍:最新版本

修復建議

官方補丁:暫無

官方修復:暫無

緩解措施:確保gemini-cli處理的文件名為安全內容,無特殊構造的惡意內容。

公開漏洞精選

NEWS

”

2.1 ?Harbor ORM 漏洞導致用戶密碼哈希與鹽值泄漏(CVE-2025-30086)

漏洞詳情

發布日期:2025-07-24

漏洞編號:CVE-2025-30086

漏洞描述:Harbor是一個開源的容器鏡像管理平臺,支持鏡像的存儲、簽名和訪問控制等功能。該漏洞出現在Harbor的 `/api/v2.0/users` 端點中,由于 `q` URL 參數允許管理員按任意數據庫列對用戶進行過濾,當使用 `password=~` 進行過濾時,可以逐字符泄露用戶的密碼哈希和鹽值。這是由于 ORM 實現中的漏洞(即ORM Leak),攻擊者可以利用此特性構造惡意查詢逐步獲取用戶密碼哈希值和鹽值。該漏洞不僅影響管理員用戶,還可能被低權限用戶通過其他支持 `q` 參數的端點利用,導致更多敏感信息被泄露。

漏洞評級:中危 ?(CVSS3: 4.9)

漏洞類型:信息泄露

利用方式:遠程/本地

PoC狀態:未公開

影響范圍:2.13.0 ; >= 2.4.0-rc1.1, < 2.12.4 ; < 2.4.0-rc1.0.20250331071157-dce7d9f5cffb

修復方案

官方補丁:已發布

官方修復:官方已發布補丁更新包,請升級至無漏洞版本進行修復。

參考鏈接:

https://github.com/goharbor/harbor/commit/dce7d9f5cffbd0d0c5d27e7a2f816f65a930702c

https://github.com/advisories/GHSA-h27m-3qw8-3pw8

2.2 Xdebug 未經身份驗證的操作系統命令注入漏洞(CVE-2015-10141)

漏洞詳情

發布日期:2025-07-24

漏洞編號:CVE-2015-10141

漏洞描述:xdebug是一個用于調試代碼的 PHP 擴展,它允許設置斷點、查看和修改變量/對象的內容以及執行代碼。通常,xdebug 安裝在本地以進行調試。

默認情況下,xdebug 會監聽開發者機器上的 9000 端口。要激活 xdebug,該參數XDEBUG_SESSION=name必須存在于 get/post 參數中或以 cookie 的形式存在。該參數的值可以隨機選擇,因為它僅用于多個開發者同時在同一臺機器上工作且每個開發者都有自己會話的開發環境。一旦 xdebug 激活,它會連接到端口 9000 上配置的 IP 并等待指令。

Xdebug 2.5.5 及更早版本(Derick Rethans 開發的 PHP 調試擴展)中存在未經身份驗證的操作系統命令注入漏洞。啟用遠程調試后,Xdebug 會監聽 9000 端口,并接受未經身份驗證的調試器協議命令。攻擊者可以通過此接口發送精心設計的 eval 命令來執行任意 PHP 代碼,該代碼可能會調用系統級函數,例如 system() 或 passthru()。這會導致以 Web 服務器用戶的權限完全入侵主機。

漏洞評級:嚴重 ?(CVSS3: 9.3)

漏洞類型:命令執行

利用方式:遠程/本地

PoC狀態:已公開

影響范圍:xdebug < 2.5.5

修復方案

官方補丁:已發布

官方修復:請及時將xdebug更新至最新版本。

參考鏈接:

https://nvd.nist.gov/vuln/detail/CVE-2015-10141

https://kirtixs.com/blog/2015/11/13/xpwn-exploiting-xdebug-enabled-servers

https://www.exploit-db.com/exploits/44568

組件投毒情報

NEWS

”

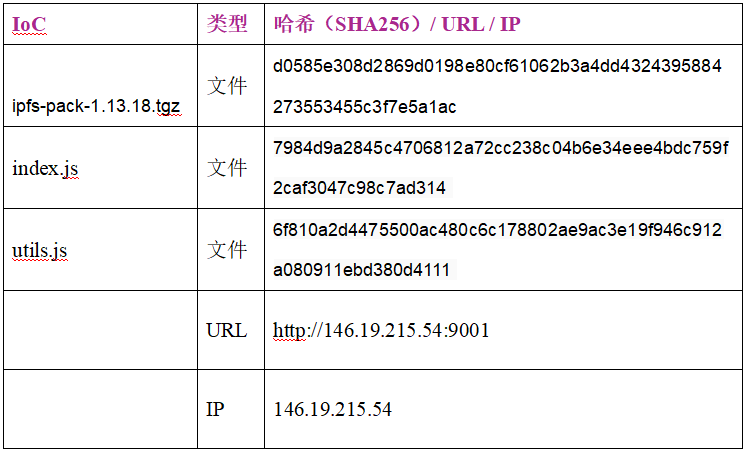

3.1 NPM組件ipfs-pack竊取并外傳環境變量文件

投毒詳情

投毒概述:ipfs-pack 該惡意組件index.js模塊中syncSha256Validation接口包含混淆惡意代碼,其主要功能是竊取.env環境變量文件并發送到投毒者服務器:http://146.19.215.54:9001 , env文件中儲存的secret key/token 都是攻擊者主要竊取目標。

投毒編號:XMIRROR-MAL45-5B4E0C07

項目主頁:

https://www.npmjs.com/package/ipfs-pack

投毒版本:1.13.14 ~ 1.13.18

發布日期:2025-07-24

總下載量:330次

修復方案

在項目目錄下使用 npm list ipfs-pack 查詢是否已安裝該組件,或使用 npm list -g ipfs-pack 查詢是否全局安裝該投毒版本組件,如果已安裝請立即使用 npm uninstall ipfs-pack 或 npm uninstall -g ipfs-pack 進行卸載。此外,也可使用懸鏡安全開源工具 OpenSCA-cli進行掃描檢測。

IOC信息:

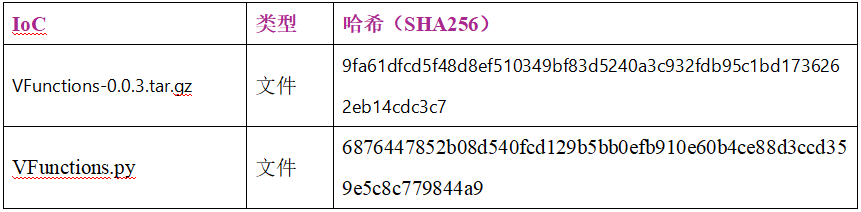

3.2 Python組件VFunctions內置攝像頭監控外傳及文件感染等惡意功能

投毒詳情

投毒概述:VFunctions 組件內置多種惡意功能,集網絡攝像頭監控、py文件感染自我復制、系統自啟動持久化等于一身。其可以執行多種形式的未授權數據捕獲收集,并利用基于GMail電子郵件方式進行數據外傳。

投毒編號:XMIRROR-MAL45-613BC461

項目主頁:

https://pypi.org/project/vfunctions

投毒版本:0.0.1 ~ 0.0.3

發布日期:2025-07-24

總下載量:12061次

修復方案

開發者可通過命令 pip show vfunctions在項目目錄下使用查詢是否已安裝存在惡意投毒的組件版本,如果已安裝請立即使用 pip uninstall vfunctions -y 進行卸載。此外,也可使用懸鏡安全開源工具 OpenSCA-cli進行掃描檢測。

IOC信息:

![[ComfyUI] -入門2- 小白零基礎搭建ComfyUI圖像生成環境教程](http://pic.xiahunao.cn/[ComfyUI] -入門2- 小白零基礎搭建ComfyUI圖像生成環境教程)

的跨越)