一、量子威脅具象化:從技術風險到產業沖擊

量子計算對傳統密碼體系的威脅已從理論走向現實,其破壞性不僅體現在算法破解效率的飛躍,更滲透到數據全生命周期的安全防護中。以金融領域為例,2024 年國際安全機構模擬實驗顯示,采用 1000 量子比特的原型機,對 2048 位 RSA 加密的銀行轉賬數據進行 “存儲 - 解密” 攻擊,僅需 12 小時便成功獲取賬戶密鑰 —— 這一結果較 2020 年的模擬時間縮短了 87%,且隨著量子比特糾錯技術的突破,實際攻擊門檻還在持續降低。

從數據類型來看,三類信息面臨極高風險:一是長期敏感數據,如醫療檔案(保存周期通常 20-30 年)、政務隱私數據(法定保存期超 50 年),這類數據若現在以傳統加密方式存儲,未來量子計算機成熟后將直接面臨泄露風險;二是實時交互數據,如電力調度指令、金融交易報文,量子攻擊可能導致數據篡改,引發電網癱瘓、交易欺詐等重大事故;三是密鑰基礎設施數據,如 CA 認證中心的根密鑰、VPN 網關的會話密鑰,一旦被量子計算破解,將導致整個信任體系崩塌。

更嚴峻的是,“量子攻擊準備期” 已悄然到來。2023 年暗網數據交易平臺監測顯示,針對政府、能源、金融行業的 “數據囤積” 攻擊增長 42%,攻擊者通過竊取加密數據并長期存儲,等待量子計算技術成熟后進行解密。這種 “現在竊取、未來解密” 的模式,使得 PQC 遷移不再是 “未來任務”,而是關乎當前數據安全的 “緊急防線”。

二、全球 PQC 遷移進展:區域特色與產業落地差異

(一)美國:標準先行,政企協同構建量子安全生態

美國的 PQC 遷移呈現 “標準主導、政策強制、產業跟進” 的立體化推進模式。在標準化層面,NIST 的 PQC 項目歷經四輪嚴格篩選,形成了 “核心標準 + 備份方案 + 持續評估” 的動態體系:

- 核心標準落地:2024 年 8 月發布的 FIPS 203(ML-KEM 密鑰封裝)、FIPS 204(ML-DSA 簽名)、FIPS 205(Falcon/SPHINCS?簽名),不僅明確了算法參數選擇(如 ML-KEM 推薦使用 1024 參數級,對應傳統 256 位 ECC 安全強度),還配套發布了《算法實現安全指南》,針對側信道攻擊、故障注入攻擊等硬件安全風險提出防護要求。

- 備份方案補充:2025 年新增的 HQC(基于編碼的 KEM)作為備份標準,主要應對格基算法可能面臨的潛在量子攻擊風險,形成 “格基 + 編碼” 的雙技術路線保障,避免單一算法被突破導致的系統性風險。

- 持續評估機制:NIST 每 6 個月發布《PQC 算法安全評估報告》,2025 年 Q1 報告顯示,ML-DSA 在物聯網設備(如智能電表、工業傳感器)的輕量化實現中,簽名驗證耗時較傳統 ECDSA 減少 18%,已具備實際部署條件。

政策層面,2025 年白宮發布的《國家量子安全戰略》行政令,將 PQC 遷移納入聯邦機構 “網絡安全合規考核指標”:

- 強制時間節點:要求 2027 年前,聯邦政府所有外部 - facing 系統(如政務服務網站、電子政務平臺)必須支持 PQ-TLS 混合加密;2030 年前,內部核心系統(如國防通信網、情報傳輸系統)全面禁用 RSA/ECC 等傳統算法。

- 采購導向:明確 2026 年起,聯邦政府采購的 IT 產品需通過 “量子安全認證”,未達標產品將被排除在采購清單外,這一政策直接推動了產業界的技術升級。

產業落地方面,科技巨頭已形成 “從算法優化到產品集成” 的全鏈條布局:

- 軟件層面:微軟在 2024 年 11 月發布的 Windows Server 2025 中,內置 PQ-TLS 1.3 協議支持,管理員可通過組策略一鍵開啟 “傳統 + PQC” 混合加密模式;谷歌 Chrome 120 版本實現對 ML-KEM 的原生支持,截至 2025 年 Q2,全球已有 32% 的 HTTPS 網站支持 PQ-TLS 協商。

- 硬件層面:英特爾 2025 年推出的第 14 代酷睿處理器,集成專門的 PQC 加速指令集(如 ML-DSA 簽名加速指令),使簽名生成速度提升 3 倍;IBM 的 z16 大型機則實現了 PQ 密鑰的硬件級安全存儲,通過專用加密協處理器防止密鑰泄露。

(二)歐洲:區域協同,聚焦關鍵基礎設施防護

歐洲的 PQC 遷移以 “風險驅動、區域協調、合規引領” 為特點,重點關注能源、交通、醫療等關鍵基礎設施的安全轉型。

- 風險評估先行:歐盟網絡安全局(ENISA)2024 年發布的《關鍵基礎設施量子風險評估報告》,將基礎設施分為 “極高風險”(如電網調度系統、核設施監控網絡)、“高風險”(如鐵路信號系統、醫院 HIS 系統)、“中風險”(如商業數據中心、普通企業網絡)三類,并針對性提出遷移優先級 —— 極高風險場景需在 2028 年前完成遷移,高風險場景在 2032 年前完成。

- 區域協調機制:2025 年 6 月歐盟成員國達成的《PQC 轉型協調協議》,建立了 “跨境基礎設施量子安全互認機制”,例如德國電力系統與法國電力系統的跨境數據傳輸,將采用統一的 ML-KEM+AES-GCM 混合加密方案,避免因各國標準不一導致的安全漏洞。

- 產業支持政策:歐盟 “地平線歐洲” 計劃在 2025-2027 年投入 12 億歐元,資助 “PQ-Core” 等重點項目,聚焦 PQC 在工業互聯網的輕量化實現(如針對 PLC 控制器的低功耗 PQC 算法)、歷史數據加密改造(如電力系統 SCADA 數據的重加密技術)等難點問題。

(三)中國:QKD 與 PQC 雙線并行,加速標準與產業突破

我國的 PQC 遷移呈現 “QKD 先行、PQC 追趕、政策引導” 的發展態勢。在 QKD 領域,我國已建成全球規模最大的量子通信網絡 ——“京滬干線”+“墨子號” 衛星構成的天地一體化網絡,2025 年 Q1 已實現北京、上海、合肥等 11 個城市的城際量子密鑰分發,在政務、金融等領域的應用規模達 1.2 萬公里。

但在 PQC 領域,我國仍處于 “標準制定起步、產業生態培育” 階段:

- 標準進程:2025 年 2 月商用密碼標準研究院宣布,將面向全球開展新一代商用密碼算法征集活動,旨在推動抗量子密碼算法的標準化進程,筑牢未來網絡安全的堅固防線。征集活動涵蓋新一代公鑰密碼算法、密碼雜湊算法、分組密碼算法三大領域。商用密碼標準研究院將從安全性、性能、創新性等多個維度,對提交的算法進行全面評估,優中選優,為商用密碼算法標準制定奠定堅實基礎。

- 產業現狀:我國 PQC 專利布局存在 “QKD 強、PQC 弱” 的不均衡現象 —— 截至 2025 年 5 月,國內 PQC 相關專利共 1863 件,其中 72% 集中在應用層(如 PQC 與區塊鏈的結合),核心算法層(如格基算法的數學優化)專利僅占 15%,且主要分布在高校和科研院所(如中國科學技術大學、清華大學),企業專利占比不足 30%,產業轉化能力有待提升。

- 政策支持:2025 年 3 月發布的《“十四五” 數字經濟發展規劃》補充通知,將 “后量子密碼技術研發與應用” 納入 “數字安全重點工程”,明確對 PQC 芯片、PQC 加密模塊等核心產品給予最高 20% 的研發補貼,推動產業鏈上下游協同創新。

三、PQC 遷移的核心挑戰:技術瓶頸與實施難點

(一)標準協同難題:國際互認與國產化平衡

當前全球 PQC 標準存在 “多體系并存” 的現狀,除 NIST 標準、歐盟 ENISA 指南、中國國密征集外,ISO/IEC 也在推進 PQC 國際標準(預計 2026 年發布),不同標準間的算法選擇、參數定義存在差異 —— 例如 NIST 推薦 ML-KEM 1024,而 ISO/IEC 提案中建議采用 ML-KEM 768 作為基礎參數級,這給跨國企業的全球部署帶來挑戰。

對我國企業而言,還面臨 “國際兼容與國產化自主” 的平衡問題:若企業同時服務國內外市場,需同時支持 NIST 算法和未來的國密 PQC 算法,將增加系統開發復雜度和維護成本;若僅采用國密算法,可能面臨海外市場準入壁壘(如歐盟可能要求進口產品支持 ENISA 推薦算法)。

此外,標準的 “動態性” 也給企業帶來不確定性 ——NIST 計劃 2028 年啟動 PQC 標準的首輪修訂,可能調整算法參數或新增替代方案,企業若現在完成全系統遷移,未來可能面臨二次改造風險。

(二)歷史數據安全:從 “加密保護” 到 “全生命周期管理”

歷史數據遷移是 PQC 實施中的 “硬骨頭”,其核心難點在于 “傳統加密數據的兼容性處理” 與 “長期存儲安全保障”:

- 兼容性問題:企業現有數據中心存儲的歷史數據(如 5 年前的金融交易記錄、10 年前的政務檔案),多采用 AES-256(對稱加密)+RSA-2048(密鑰加密)的混合方案。若要實現量子安全,需對 RSA 加密的密鑰進行 “重加密”—— 即用 PQC 算法(如 ML-KEM)重新加密 AES 密鑰,但這要求現有存儲系統支持 “密鑰分層管理”,而多數老舊存儲設備(如 2018 年前部署的 SAN 存儲)不具備該功能,需進行硬件升級,單數據中心的改造成本可達數百萬元。

- 數據完整性風險:在重加密過程中,若數據量過大(如某銀行的歷史交易數據達 50PB),可能出現 “重加密中斷” 或 “數據篡改” 問題。2024 年某歐洲銀行的 PQC 遷移試點中,因重加密軟件漏洞,導致 1.2 萬條交易記錄的校驗值錯誤,后續花了 3 個月才完成數據修復。

- 長期存儲策略:對于需保存數十年的歸檔數據(如醫療影像、法律文書),僅靠 PQC 加密還不夠 —— 需結合 “時間戳 + 區塊鏈存證” 等技術,確保數據在長期存儲過程中不被篡改,同時定期(如每 5 年)對 PQC 密鑰進行更新,應對可能的算法安全風險。

(三)硬件適配瓶頸:從 “性能優化” 到 “安全防護”

PQC 算法的數學復雜度遠高于傳統算法,對硬件的計算能力、存儲資源、安全防護提出更高要求:

- 計算性能挑戰:以 ML-KEM 1024 算法為例,其密鑰封裝過程需進行多次多項式乘法運算,在傳統 x86 服務器(如 Intel Xeon E5-2680)上的處理時延約為 1.2ms,是 RSA-2048 的 3 倍;在資源受限設備(如物聯網傳感器、智能卡)上,若采用軟件實現,可能導致設備續航時間縮短 30% 以上。

- 硬件安全風險:PQC 算法易遭受側信道攻擊 ——2023 年研究人員通過監測 ML-KEM 算法運行時的功耗變化,成功提取出密鑰,這要求硬件實現必須采用 “恒定時間算法”“功耗均衡設計” 等防護技術。但目前國內多數密碼芯片(如 USB Key、SM4 加密芯片)未支持這些防護措施,需重新設計芯片架構,研發周期長達 18-24 個月。

- 供應鏈安全:PQC 硬件(如 PQC 加密芯片、PQC 加速卡)的核心技術仍被少數國際廠商壟斷(如美國 Rambus、荷蘭 NXP),國內企業在芯片設計、晶圓制造等環節的自主可控能力不足,可能面臨 “卡脖子” 風險。

(四)成本與投入:短期投入與長期收益的平衡

PQC 遷移是一項 “高投入、長周期” 的系統工程,其成本涵蓋硬件升級、軟件改造、人員培訓、運維支持等多個方面:

- 直接成本:某中型金融機構(員工規模 5000 人)的 PQC 遷移預算顯示,硬件升級(如更換支持 PQC 的服務器、存儲設備)占比 45%,軟件改造(如升級加密庫、改造業務系統)占比 30%,第三方咨詢與測試占比 15%,人員培訓占比 10%,總投入約 8000 萬元,遷移周期長達 2.5 年。

- 間接成本:遷移過程中可能出現 “業務中斷風險”—— 例如某電商平臺在 PQ-TLS 協議升級時,因兼容性問題導致 3 小時的支付系統故障,直接損失超千萬元;此外,遷移后系統的運維復雜度提升,需組建專門的 “量子安全運維團隊”,人員成本較傳統運維增加 50%。

- 投入回報不確定性:量子計算機的成熟時間仍存在爭議(部分機構預測 2030 年實現實用化,部分認為需到 2040 年),企業若過早完成遷移,可能面臨 “投入閑置”;若過晚遷移,又可能面臨數據泄露風險,如何把握遷移節奏成為企業的關鍵決策難題。

四、PQC 遷移的實施路徑與策略建議

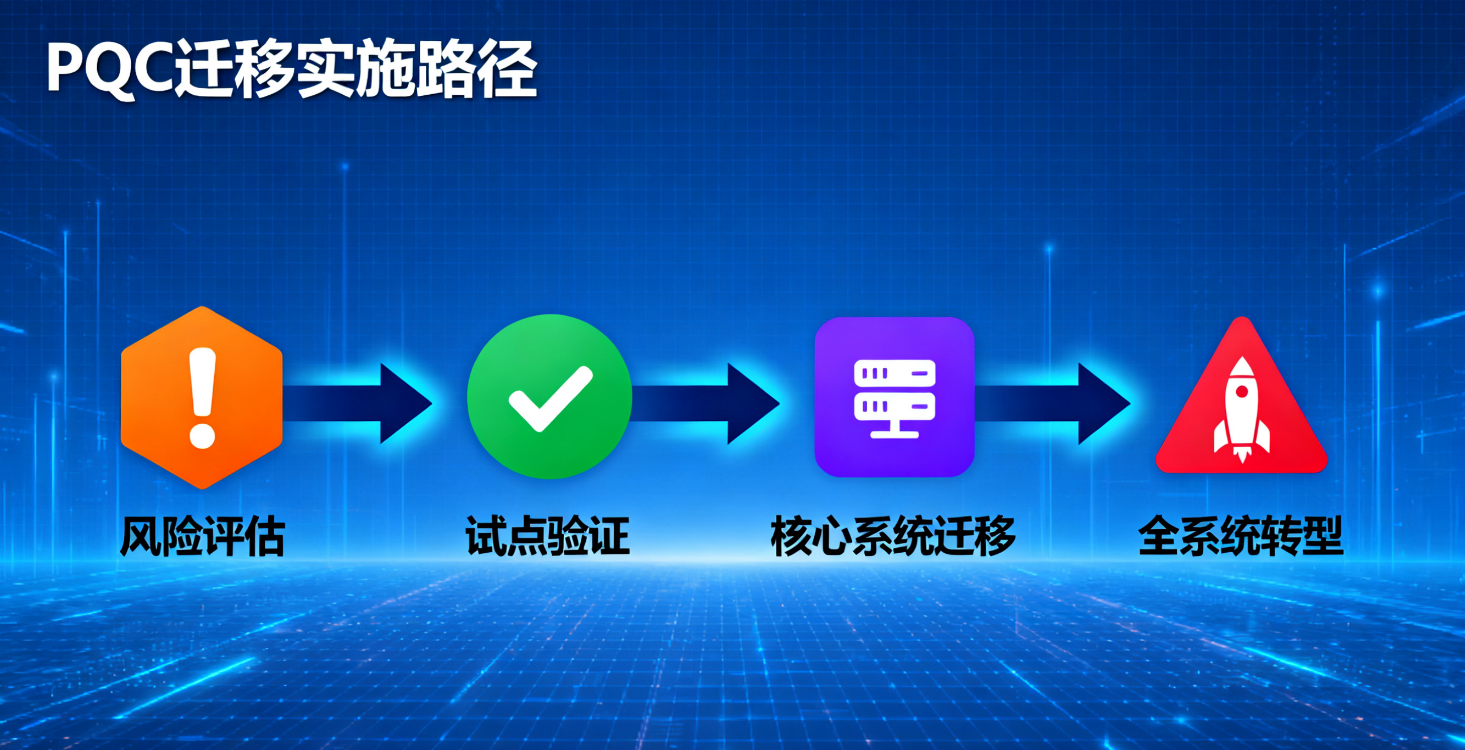

(一)分階段遷移:基于風險評估的優先級規劃

企業應采用 “風險分級、分步實施” 的遷移策略,避免 “一刀切” 導致的資源浪費或安全漏洞。具體可分為三個階段:

第一階段:風險評估與試點驗證(0-1 年)

- 步驟 1:資產梳理與風險分級:全面梳理企業的 IT 資產(服務器、網絡設備、終端、數據),結合 ENISA 風險分級標準,確定高風險資產(如核心數據庫、支付系統、CA 服務器)、中風險資產(如辦公 OA、普通業務系統)、低風險資產(如測試環境、非敏感文件服務器)。

- 步驟 2:技術選型與試點:針對高風險資產,選擇成熟的 PQC 技術方案(如 NIST ML-KEM+ML-DSA),在非生產環境(如測試環境)進行試點驗證,重點測試算法性能(時延、吞吐量)、兼容性(與現有系統的對接)、安全性(抗側信道攻擊能力)。例如某銀行在 2025 年 Q1 選擇 “網上銀行測試系統” 作為試點,驗證 PQ-TLS 協議的兼容性,發現 23% 的老舊瀏覽器(如 IE11)不支持新協議,需制定用戶升級引導方案。

- 步驟 3:制定遷移計劃:根據試點結果,明確各階段的遷移目標、時間節點、責任部門,例如:2026 年 Q2 完成核心數據庫的 PQC 加密改造,2027 年 Q4 完成全系統的 PQ-TLS 部署。

第二階段:核心系統遷移(1-3 年)

- 優先遷移高風險場景:重點改造核心業務系統(如金融行業的支付清算系統、能源行業的電網調度系統),采用 “混合加密” 模式 —— 即同時使用傳統算法(RSA/ECC)和 PQC 算法,確保在遷移過渡期內的業務連續性。例如某電網公司在 2026 年對 SCADA 系統的遠程控制指令加密,采用 “ECC-256+ML-KEM 1024” 混合方案,既保障當前安全,又為未來全 PQC 遷移預留接口。

- 歷史數據處理:對高敏感歷史數據(如客戶隱私數據、交易記錄)進行 “重加密”,采用 “離線處理 + 增量更新” 模式 —— 先對存量數據進行批量重加密,再對新增數據實時采用 PQC 加密,避免影響業務系統的正常運行。同時,建立 “數據遷移審計日志”,記錄每一條數據的重加密時間、操作人員、校驗結果,確保數據完整性。

第三階段:全系統轉型與優化(3-5 年)

- 全面禁用傳統算法:在完成核心系統遷移且 PQC 技術驗證成熟后(如運行 1 年無安全漏洞),逐步禁用 RSA/ECC 等傳統算法,實現全系統的 PQC 加密。例如美國國防部計劃 2030 年實現 “全 PQC 通信”,屆時所有軍事通信鏈路將僅使用 ML-DSA 簽名和 ML-KEM 密鑰封裝。

- 持續優化與升級:跟蹤 PQC 標準的更新動態(如 NIST 的算法修訂、國密標準的發布),定期對系統進行算法升級和安全評估。同時,優化硬件資源配置,如部署 PQC 加速卡、升級支持 PQC 指令集的服務器,提升系統性能,降低運維成本。

(二)技術選型策略:兼顧安全性、兼容性與性價比

企業在選擇 PQC 技術方案時,需綜合考慮以下因素:

- 安全性匹配:根據業務場景的安全需求選擇算法參數,例如:金融交易場景需選擇 “高安全級” 參數(如 ML-KEM 1024、ML-DSA 1024),對應傳統 256 位 ECC 安全強度;物聯網設備可選擇 “輕量化” 參數(如 ML-KEM 768、ML-D

詳解)

)

—— 核心架構、配置解析與 Mapper 代理開發)

)

-彈框顯示和隱藏)

霍爾有感運行)