一 實驗設備

1、 CISCO 路由器 2 臺

二 實驗拓撲圖

三 實驗配置

1、 R1 路由器上連通性配置

R1(config)#interface e0/0

R1(config-if)#ip address 192.168.1.2 255.255.255.0

R1(config-if)#no shutdown

R1(config)#interface e1/0

R1(config-if)#ip address 10.1.20.1 255.255.255.0

R1(config-if)#no shutdown

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.1

2、 R2 路由器上連通性配置

R2(config)#interface e0/0

R2(config-if)#ip address 192.168.2.2 255.255.255.0

R2(config-if)#no shutdown

R2(config)#interface e1/0

R2(config-if)#ip address 10.1.36.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.1

3、 R1 路由器 IpSec 配置

R1(config)#crypto isakmp enable (optional)默認啟用

4、 R1 路由器 IpSec isakmp 配置(階段一的策略)

R1(config)#crypto isakmp policy 10

R1(config-isakmp)#hash md5

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#group 2

5、 R1 路由器 Pre-Share 認證配置

R1(config)#crypto isakmp key cisco address 0.0.0.0

6、 R1 路由器 IpSec 變換集配置(階段二的策略)

R1(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R1 (cfg-crypto-trans)#mode tunnel

7、 R1 配置動態 MAP

R1(CONFIG)# crypto dynamic-map ruijie 10

R1(config-crypto-map)#set transform-set cisco

8、 R1 路由器靜態加密圖并綁定動態 map:

眾元網絡R1(config)#crypto map cisco 10 ipsec-isakmp dynamic ruijie

9、 R1 路由器靜態加密圖綁定到接口

R1(config)#interface e0/0

R1(config-if)#crypto map cisco

10、

R2 路由器 IpSec 配置

R2(config)#crypto isakmp enable (optional)默認啟用

11、

R2 路由器 IpSec isakmp 配置(階段一的策略)

R2(config)#crypto isakmp policy 10

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#group 2

12、

R2 路由器 Pre-Share 認證配置

R2(config)#crypto isakmp key cisco address 192.168.1.2

13、

R2 路由器 IpSec 變換集配置(階段二的策略)

R2(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R2(cfg-crypto-trans)#mode tunnel

14、

R2 路由器加密圖的配置

R2(config)#crypto map cisco 10 ipsec-isakmp

R2(config-crypto-map)#set peer 192.168.1.2

R2(config-crypto-map)#set transform-set cisco

R2(config-crypto-map)#match address 101

15、

R2 路由器定義感興趣流量

R2(config)#access-list 101 permit ip 10.1.36.0 0.0.0.255 10.1.20.0 0.0.0.255

16、

R2 路由器加密圖綁定到接口

R2(config)#interface e0/0

R2(config-if)#crypto map cisco

四 實驗總結

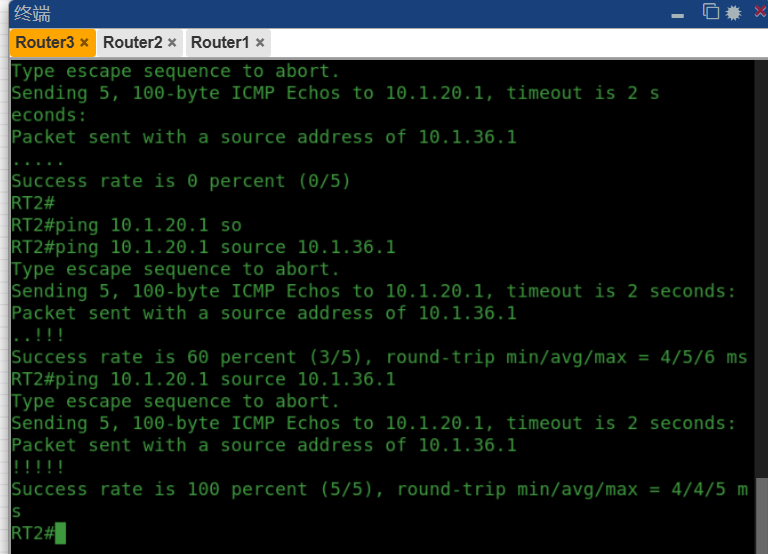

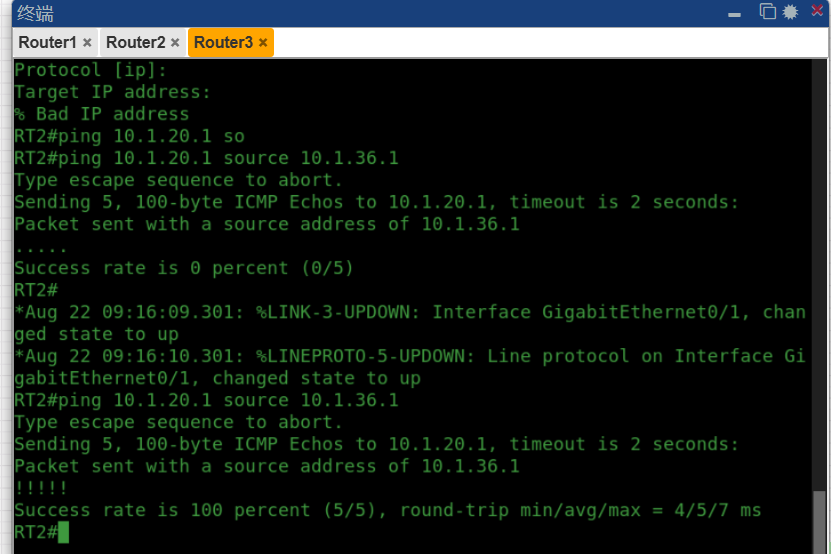

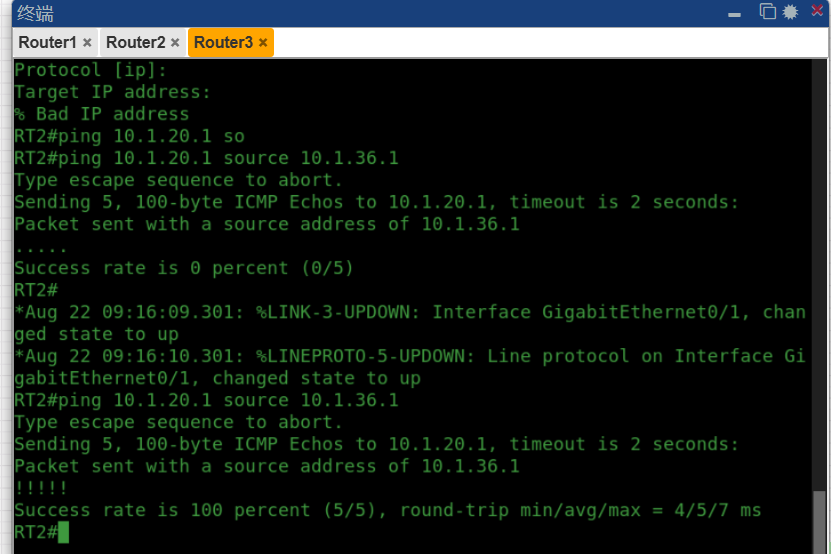

1、ping 10.1.20.1 source 10.1.36.1

2、show crypto ipsec sa

3、show crypto engine connections active

4、debug crypto isakmp

5、debug crypto ipsec

6. clear crypto sa

實驗三 Cisco IOS Site-to-Site Pre-share Key VPN

一 實驗設備

1、 路由器 3 臺,

二 實驗拓撲圖

三 實驗配置

1、 R1 路由器上連通性配置

R1(config)#interface e0/0

R1(config-if)#ip address 192.168.1.2 255.255.255.0

R1(config-if)#no shutdown

R1(config)#interface e1/0

R1(config-if)#ip address 10.1.20.1 255.255.255.0

R1(config-if)#no shutdown

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.1

2、 R2 路由器上連通性配置

R2(config)#interface e0/0

R2(config-if)#ip address 192.168.2.2 255.255.255.0

R2(config-if)#no shutdown

R2(config)#interface e1/0

R2(config-if)#ip address 10.1.36.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.1

3、 R1 路由器 IpSec 配置

R1(config)#crypto isakmp enable (optional)默認啟用

4、 R1 路由器 IpSec isakmp 配置(階段一的策略)

R1(config)#crypto isakmp policy 10

R1(config-isakmp)#hash md5

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#group 2

5、 R1 路由器 Pre-Share 認證配置以及野蠻模式 :

R1(config)#crypto keyring ruijie //定義密鑰鏈 ruijie

R1(conf-keyring)#pre-shared-key hostname cisco key ruijie123456 //cisco 為對端 ID,ruijie123456

為 Pre-Share 密鑰

6、 R1 配置 isakmp profile:

R1(config)#crypto isakmp profile rj

R1(conf-isa-prof)#keyring ruijie //調用 ruijie 密鑰鏈

R1(conf-isa-prof)#match identity host cisco //cisco 為對端 ID

R1(conf-isa-prof)#initiate mode aggressive //可選,開啟野蠻模式。

眾元網絡7、 R1 路由器 IpSec 變換集配置(階段二的策略)

R1(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R1 (cfg-crypto-trans)#mode tunnel

8、 R1 配置動態 MAP

R1(CONFIG)# crypto dynamic-map ruijie 10

R1(config-crypto-map)#set transform-set cisco

R2(config-crypto-map)#set isakmp-profile rj 調用 profile

9、 R1 路由器靜態加密圖并綁定動態 map:

R1(config)#crypto map cisco 10 ipsec-isakmp dynamic ruijie

10、

R1 路由器靜態加密圖綁定到接口

R1(config)#interface e0/0

R1(config-if)#crypto map cisco

11、

R2 路由器 IpSec 配置

R2(config)#crypto isakmp enable (optional)默認啟用

12、

R2 路由器 IpSec isakmp 配置(階段一的策略)

R2(config)#crypto isakmp policy 10

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#group 2

13、

R2 路由器 Pre-Share 認證配置以及使用積極模式:

R2config)# crypto isakmp peer address 192.168.1.2 //R2 為發起者,此時為對端 IP

R2(config-isakmp-peer)#set aggressive-mode password ruijie123456

R2(config-isakmp-peer)# set aggressive-mode client-endpoint fqdn cisco

(使用 FQDN 全域名作為自己的身份,如:cisco)

14、

R2 路由器 IpSec 變換集配置(階段二的策略)

R2(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R2(cfg-crypto-trans)#mode tunnel

15、

R2 路由器加密圖的配置

R2(config)#crypto map cisco 10 ipsec-isakmp

R2(config-crypto-map)#set peer 192.168.1.2

R2(config-crypto-map)#set transform-set cisco

R2(config-crypto-map)#match address 101

16、

R2 路由器定義感興趣流量

R2(config)#access-list 101 permit ip 10.1.36.0 0.0.0.255 10.1.20.0 0.0.0.255

17、

R2 路由器加密圖綁定到接口

R2(config)#interface e0/0

R2(config-if)#crypto map cisco

四 實驗總結

1、ping 10.1.20.1 source 10.1.36.1

2、show crypto ipsec sa

眾元網絡3、show crypto engine connections active

4、debug crypto isakmp

5、debug crypto ipsec

眾

)

函數)

,自回歸圖像生成過程)