?

🔥「炎碼工坊」技術彈藥已裝填!

點擊關注 → 解鎖工業級干貨【工具實測|項目避坑|源碼燃燒指南】

?

一、基礎概念

IP協議(Internet Protocol)是互聯網通信的核心協議族之一,負責在設備間傳遞數據包。其核心特性包括:?

- IP地址分配:唯一標識網絡中的設備(IPv4為32位,IPv6為128位)。?

- 無連接性:IP協議不保證數據包的可靠傳輸,僅負責路由。?

- 分片與重組:根據網絡MTU(最大傳輸單元)自動分片數據包。?

- 路由尋址:通過路由表決定數據包的下一跳路徑。

示例:?

- ?IPv4地址:

192.168.1.1 - IPv6地址:

2001:0db8:85a3:0000:0000:8a2e:0370:7334

二、技術實現

IP協議在云原生環境中的技術實現主要涉及以下關鍵環節:?

- ?數據包封裝與解封裝:?

- 數據包從應用層到網絡層時,添加IP頭部(源IP、目標IP、協議類型等)。?

- 接收端按頭部信息剝離封裝,還原原始數據。

- 路由選擇:?

- 通過路由表(Routing Table)決定數據包的轉發路徑。?

- 云原生中常見動態路由協議(如RIP、EIGRP)或靜態路由配置。

- TTL(生存時間)機制:?

- 每經過一個路由器,TTL值減1,防止數據包無限循環。

- 分片與重組:?

- 當數據包大小超過網絡MTU時,IP協議自動分片,接收端重組。

- 雙協議棧支持(IPv4/IPv6):?

- 云原生環境(如Kubernetes)通過雙棧模式兼容新舊協議。

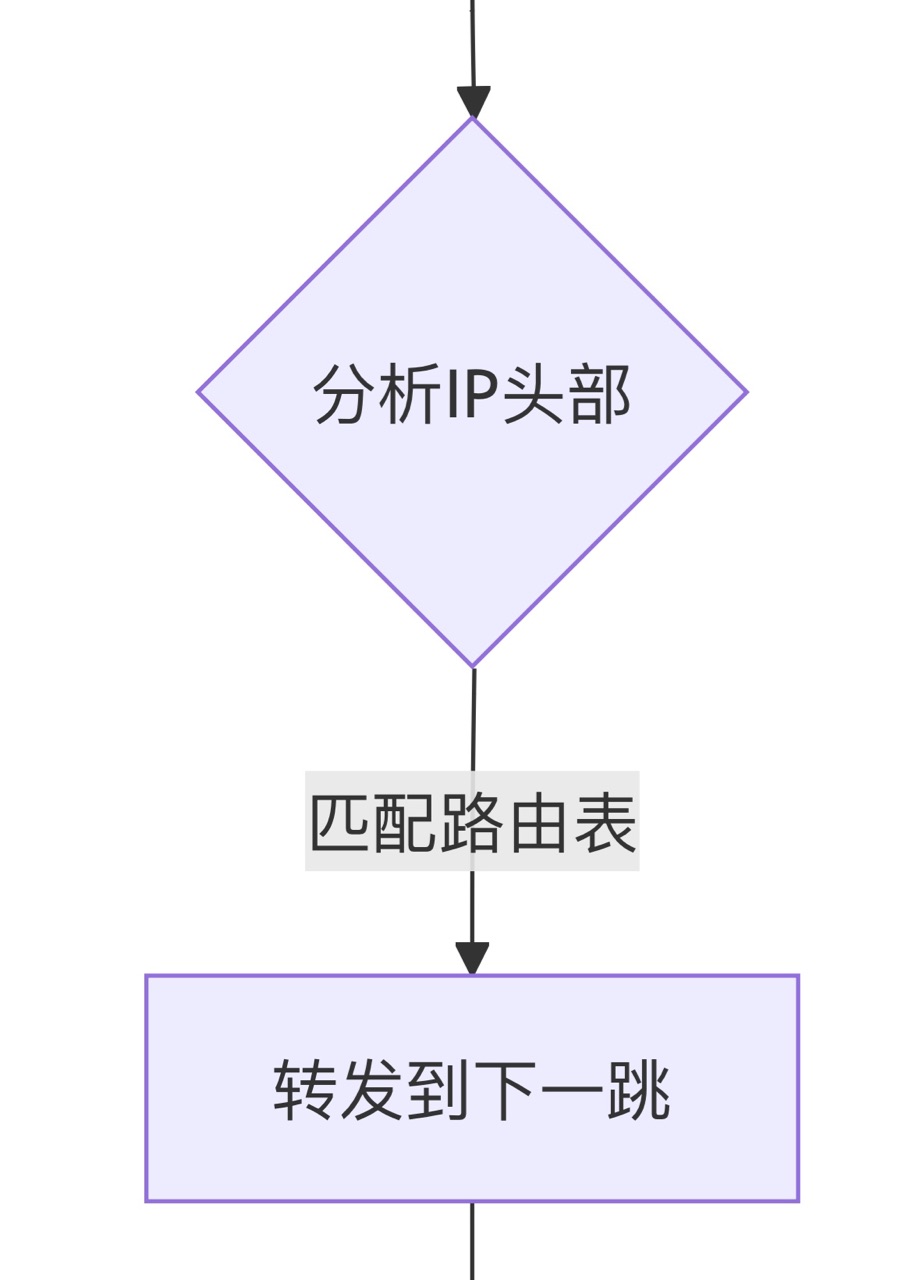

可視化流程圖:?

?

?

?

?

?

?

?

?

?

三、常見風險

- IP欺騙(IP Spoofing):?

- 攻擊者偽造源IP地址發起攻擊,繞過訪問控制。

- 中間人攻擊(MITM):?

- 截取并篡改IP數據包,竊取敏感信息。

- DDoS攻擊:?

- 利用IP協議無連接特性,發送海量偽造請求導致服務癱瘓。

- 配置錯誤:?

- 如錯誤的子網劃分、默認路由配置錯誤導致網絡隔離失效。

- 協議漏洞:?

- IPv4地址耗盡、IPv6協議實現缺陷(如鄰居發現協議NDP漏洞)。

四、解決方案

- IPsec加密通信:?

- 在IP層對數據進行加密,防止中間人攻擊。

- 防火墻與ACL(訪問控制列表):?

- 限制源IP、目標IP及端口的訪問權限。

- 流量過濾與驗證:?

- 部署IPS/IDS(入侵防御/檢測系統),識別異常流量。

- 雙棧安全策略:?

- 對IPv4和IPv6分別配置安全策略,避免協議間漏洞交叉利用。

- TTL與分片限制:?

- 設置合理的TTL值,限制分片重組行為以減少攻擊面。

五、工具示例

- Wireshark:?

- 抓包分析工具,用于調試IP協議數據流。

- Nmap:?

- 網絡掃描工具,檢測IP地址開放狀態和漏洞。

- Tcpdump:?

- 命令行抓包工具,實時監控IP流量。

- IPsec工具集(如StrongSwan):?

- 配置IPsec隧道,保障通信安全。

- Snort:?

- 開源入侵檢測系統,識別IP層攻擊行為。

六、最佳實踐

- ?最小化暴露面:?

- 僅開放必要端口和IP范圍,避免全網暴露。

- 定期更新路由策略:?

- 動態路由協議需結合認證機制(如RIP的MD5認證)。

- 加密敏感通信:?

- 對管理接口(如Kubernetes API Server)強制啟用IPsec。

- 監控與日志審計:?

- ?記錄IP流量日志,及時發現異常行為。

- 雙棧安全同步:?

- 確保IPv4和IPv6的安全策略一致性,避免協議間漏洞。

專有名詞說明表

| 英文/中文全稱 | 解釋 |

| IP(Internet Protocol) | 互聯網協議,負責網絡層數據傳輸 |

| IPv4(Internet Protocol version 4) | 第四版IP協議,使用32位地址 |

| IPv6(Internet Protocol version 6) | 第六版IP協議,使用128位地址 |

| TTL(Time To Live) | 生存時間,限制數據包生命周期 |

| MTU(Maximum Transmission Unit) | 最大傳輸單元,單次傳輸的最大數據量 |

| IPsec(Internet Protocol Security) | IP安全協議,提供加密和身份驗證 |

| DDoS(Distributed Denial of Service) | 分布式拒絕服務攻擊 |

| MITM(Man-in-the-Middle Attack) | 中間人攻擊 |

| ACL(Access Control List) | 訪問控制列表,過濾網絡流量 |

| NDP(Neighbor Discovery Protocol) | IPv6的鄰居發現協議,替代ARP |

通過以上六個維度的拆解,初學者可快速掌握IP協議在云原生安全中的技術框架。后續實踐建議結合工具和最佳實踐,逐步深入理解網絡層安全防護的核心邏輯。

?

🚧 您已閱讀完全文99%!缺少1%的關鍵操作:

加入「炎碼燃料倉」

🚀 獲得:

√ 開源工具紅黑榜 √ 項目落地避坑指南

√ 每周BUG修復進度+1%彩蛋

(溫馨提示:本工坊不打灰工,只燒腦洞🔥)

?

)

------ROS2通信接口)

Ymodem協議實現OTA升級包括Bootloader、上位機、應用程序)

:配置“構建歷史的顯示名稱,加上包名等信息“)

Java學習-5.13(Redis,OSS))

Java/python/JavaScript/C++/C語言/GO六種最佳實現)

深度解析:原理、實戰與核心概念對比)