Lockbit與銀狐木馬是亞信安全2023年重點關注的兩支勒索軟件家族。Lockbit可謂是2023年度最為活躍和猖獗的勒索軟件,受害者上千贖金破億,攻擊技能更是疊加buff不斷升級,在經歷國際聯合執法后在近期卷提重來。銀狐木馬則是2023年的“卷王”,版本不斷迭代,更受到多個黑灰產團伙的利用,已經成為“產業鏈”上游的重要一環。

國際聯合執法,Lockbit卷土重來

Lockbit是全球最活躍、最猖獗的勒索軟件。攻擊惡行遍及北美、歐洲和亞太地區,據亞信安全數據顯示,自2023年下半年至今Lockbit以22.81%高居攻擊中國區域勒索家族的榜首。Lockbit的勒索技術和分發勒索策略更新于改進不斷,到其3.0版本已經成為“加密、竊密、DDOS”三重勒索的典型達代表。

Lockbit攻擊目標也以關鍵基礎設施行業為主,尤其青睞制造業、政務、網絡安全和國防等行業領域。葡萄牙市政水務公司攻擊、印度國家航空航天實驗室攻擊、加拿大政府勒索攻擊等等攻擊事件都出自Lockbit之手。

卷土重來威脅政府

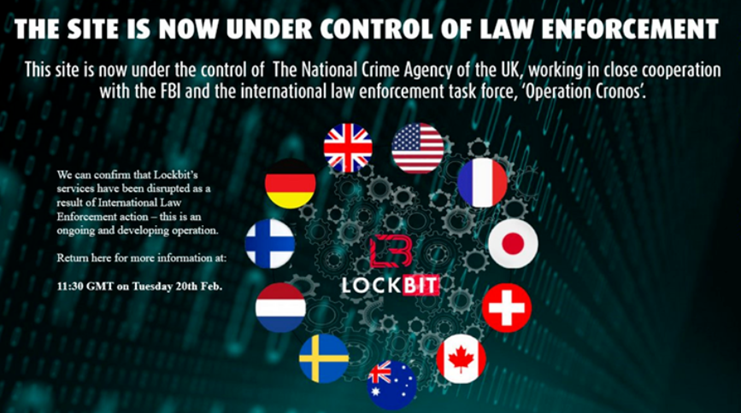

基于其危害性,今年2月20日美、法、英等國執法機構發起名為“克羅諾斯”的聯合執法行動,合作打擊LockBit組織,行動成功逮捕犯罪分子并解封200個加密錢包。當局查獲34臺LockBit服務器并推出免費解密工具,分布在多地。法、美發3國際逮捕令、5起訴書。歐洲執法成功摧毀LockBit主要平臺。

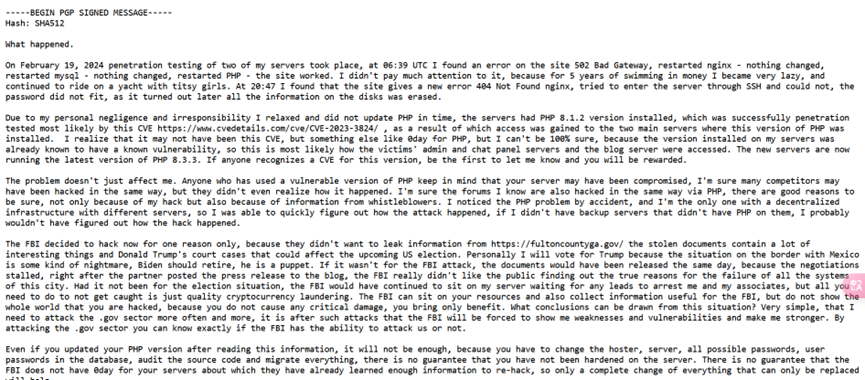

最新消息!LockBit重新啟動業務,恢復數據站點并威脅政府。2月24日消息,LockbitSupp負責人表示服務器未及時升級,導致被FBI入侵并泄露數據,并稱在更新服務器并懸賞漏洞。其宣布LockBit服務基本恢復,準備發布4.0版本,更名為“FBI Supp”,開始新一輪頻繁攻擊政府、挑戰執法。

【Lockbit回復公開信】

“卷王”銀狐進化“樹狼”

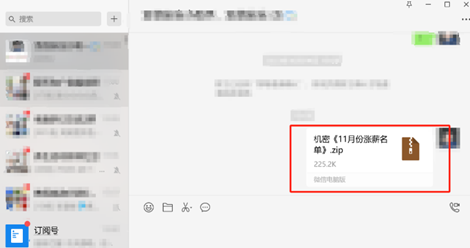

銀狐侵擾肆虐金融、能源、電商、教育和醫療等多個行業,攻擊范圍大、受害企業眾多。攻擊者通過通信工具投遞木馬,或者偽裝成程序軟件包屢屢得手。其偽裝程序通常包括各種常見工具、熱點新聞名稱、視頻文件等,通過搜索引擎推廣偽造網站來誘導用戶下載安裝。

這樣的文件要注意 ↓↓↓↓↓↓

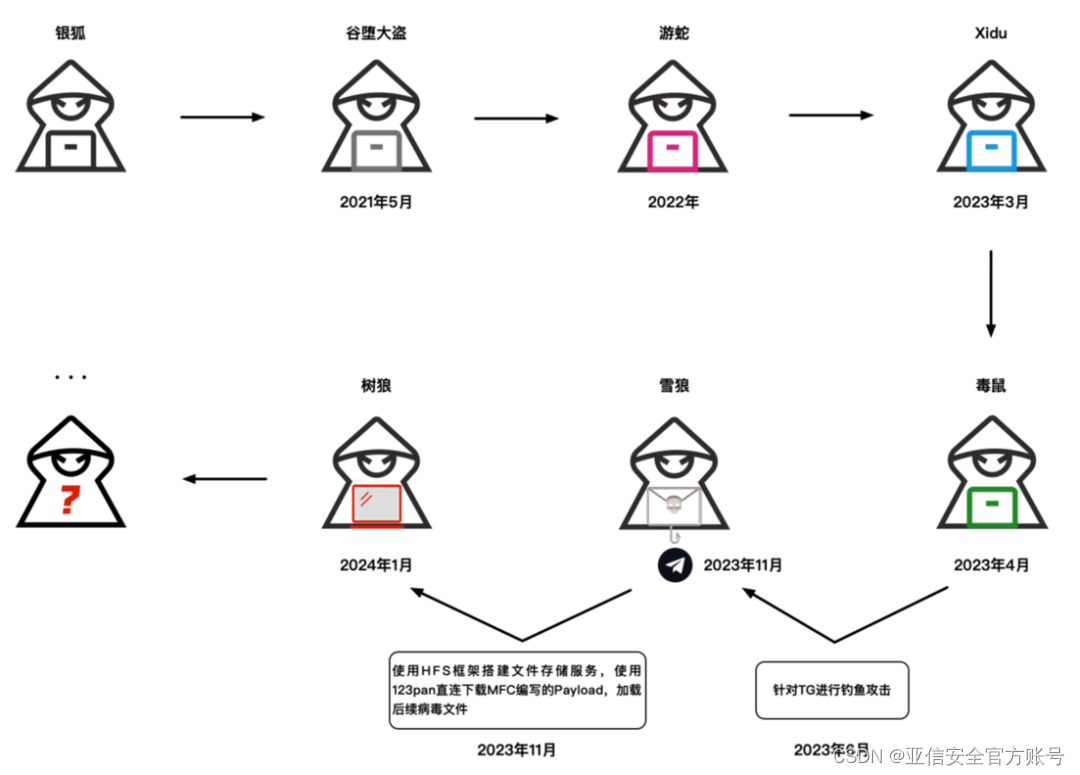

銀狐木馬在不到一年的時間里迭代6大版本,在攻擊方式,攻擊組件部署方式,惡意樣本投遞的升級上下足功夫,白加黑、加密Payload、內存加載等免殺手段玩出花樣,在與殺軟對抗的路上卷出了新高度。

2023年年底,金融、科技、運營商、企業單位陸續出現了名為“樹狼”(又名雪狼)的黑灰產家族,使用HFS搭建平臺存儲文件,假借“稅務”、“稽查”等名義,以微信、QQ、TG傳遞釣魚鏈接或欺詐性文件,亞信安全威脅情報團隊通過狩獵二次拓線和歸因分析發現,樹狼與銀狐在樣本行為、技戰術手法、攻擊者資產具有極高的重合度,實則是其新的變種。

樹狼攻擊解析

時間線

釣魚誘餌

通過該組織使用“2024稅務年度收支報表自動扣除項《電腦版》”、“關于2023年違法亂紀單位名單”、“責令限期整改公告名單”等作為釣魚誘餌的壓縮包文件,壓縮包解壓后有一個c++寫的MFC程序,降低了查殺的可能性,該程序是下載器,用于后續后門下載。

狩獵過程中關聯到該組織使用HFS框架,部分使用pexpay82.icu作為C&C的樣本payload使用gh0st。

老樣本下載地址使用123pan的直連,直連特征為“域名/用戶id/目錄”,根據關聯樣本的時間線看該組織從去年10月就開始活動。

存儲樣本的服務器站點如圖所示(目前已無法打開),該組織喜歡使用香港ip作為服務器存放樣本,香港服務器具有無需備案、速度與穩定性高,國內外都能訪問、價格便宜等特點,深受黑灰產喜愛:

針對tg的木馬:

歸因

雪狼組織命中銀狐規則(body="***預覽版"&&body="**文件")||(title="**文件下載");樹狼命中了我們半個月前發現的“銀狐Puppet”變種,和金山安全團隊樹狼文章中提到的“-Puppet”參數一致。

以上家族都是使用hfs搭建文件存儲服務,下載一個稅務稽查、律師函之類比較敏感的文件,最后釋放gh0st遠控。

釣魚界面也比較類似,如下圖所示

文件托管網站均為HFS搭建,如下圖所示:

服務器大多部署在中國香港:

結合以上特征,亞信安全威脅追蹤團隊判斷樹狼、雪狼、銀狐同屬于一個組織。

亞信安全威脅治理思路詳解

)

等系統套接字接口函數崩潰問題。)

)