前些日子,服務器阿里云監控報警,有文件木馬文件,因為非常忙,就沒及時處理,直接刪除了木馬文件了事。

誰知,這幾天對方又上傳了木馬文件。好家伙,今天不花點時間修復下,你都傳上癮了。

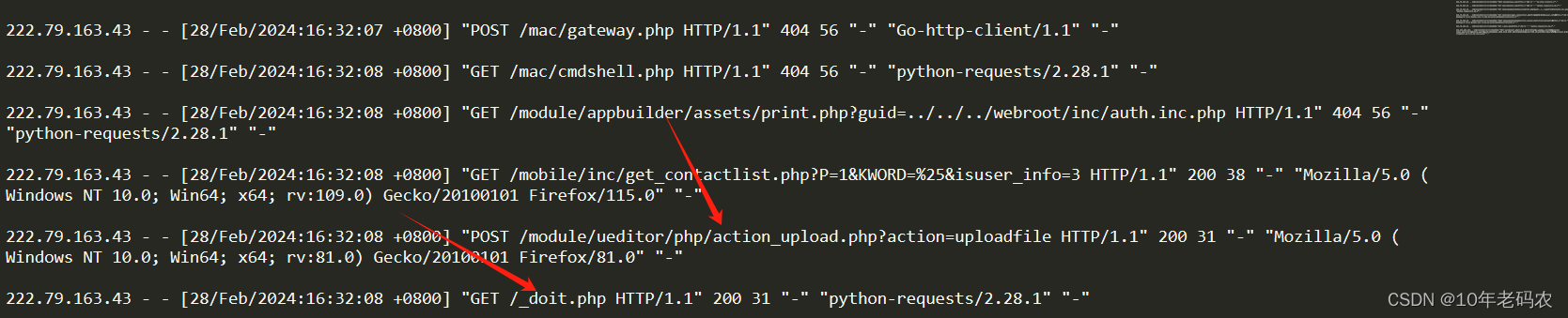

首先看下NGINX日志,看看它是從哪里傳上來的。用全局查找,發現對方是用這個?/module/ueditor/php/action upload.php?action=uploadfile 路徑。一看這不是百度富文本的漏洞嘛。

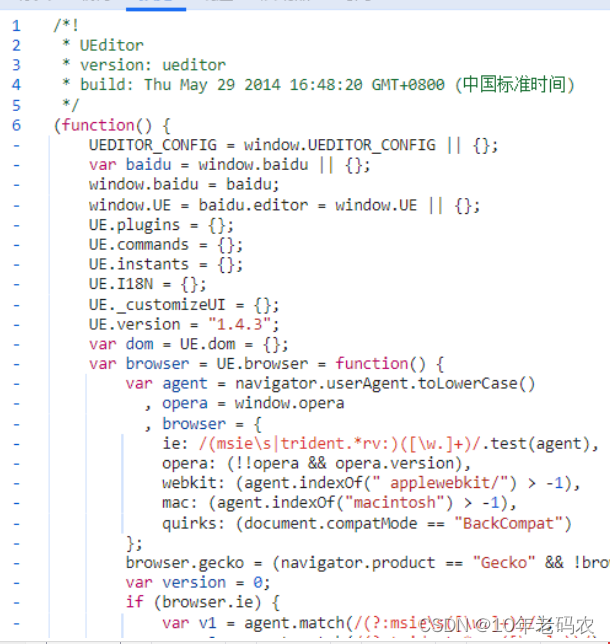

接著,我去看了所使用的版本:1.4.3。

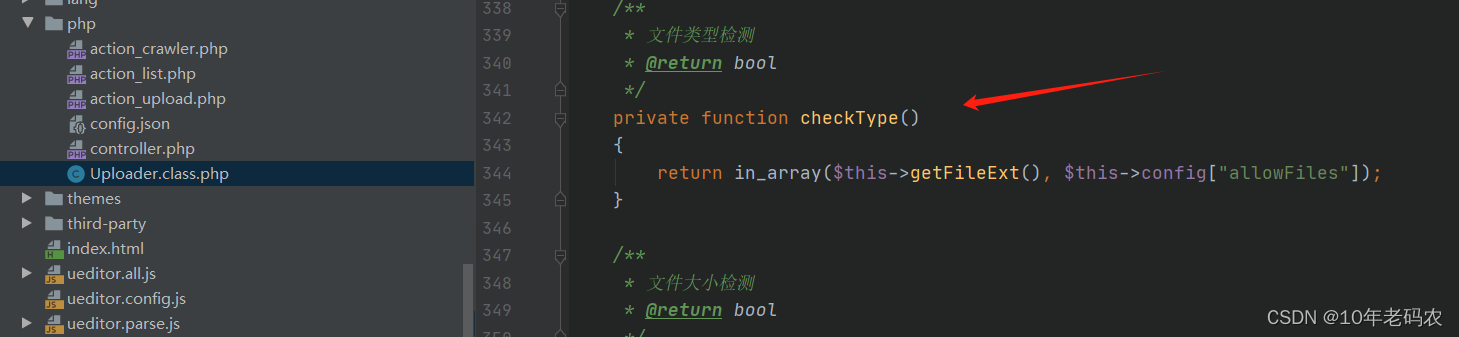

下載了一份代碼,查看它也有文件類型檢查,但他是怎么不生效的呢?

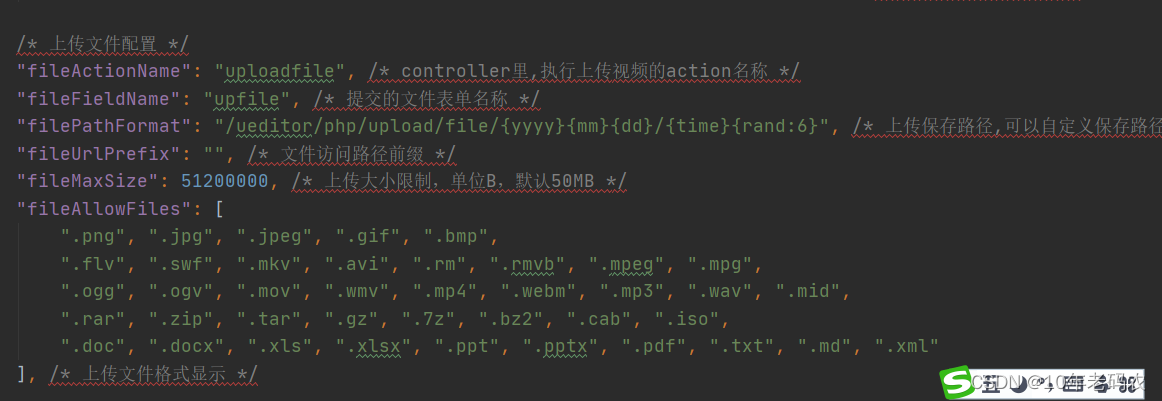

是不是文件類型允許?然而,并沒有。允許的文件類型如下。

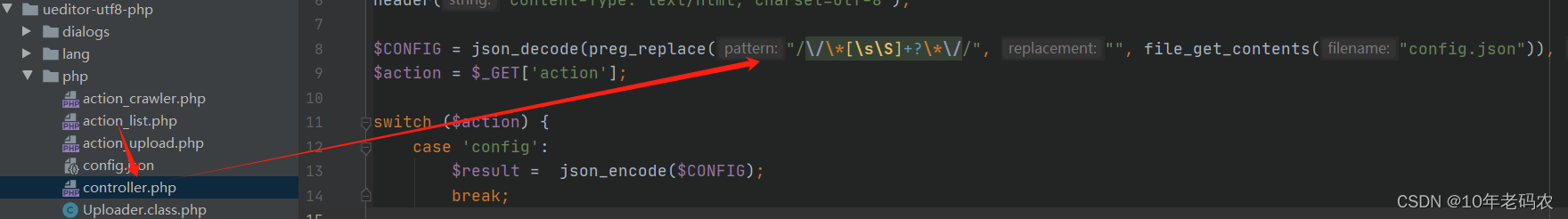

接著,我看了這到它有一個controller.php,是去讀取config.json。也就是說,它繞過了controller.php,直接請求了上傳文件。

知道了問題點,那就修復一下吧。代碼如下:

上傳,測試了下,可用夠用。

GPIO(1))

)

)

前向傳播、反向傳播和計算圖)