課程介紹

- 網絡信息安全是醫學信息工程專業的限選課。主要圍繞計算機網絡安全所涉及的主要問題進行講解,內容包括:對稱密碼與公鑰密碼的基本原理、相關算法及應用。電子郵件的安全,IP安全,Web安全,惡意軟件及防火墻等內容

- 本課程側重于對主流信息安全技術的全面介紹,擴大學生的知識面。

課程學時分配

目錄

目錄

1.1 信息安全基礎

1.1.1 計算機安全

目標

-包括保護信息免受授權的訪問、中斷和修改,同時為系統的預期用戶保持系統的可用性。

定義

-為數據處理系統建立和采用的技術和管理的安全保護,保護計算機硬件、軟件和數據不因偶然和惡意的原因遭到破壞、更改和泄露。

1.1.2 網絡安全

研究對象

-整個網絡,研究領域比計算機系統安全更為廣泛

目標

-創造一個能夠保證整個網絡安全的環境,包括網絡內的計算機資源、網絡中傳輸及存儲的數據和計算機用戶。通過采用各種技術和管理措施,使網絡系統正常運行,確保經過網絡傳輸和交換的數據不會發生增加、修改、丟失和泄露等。

涉及的領域

-密碼學設計,各種網絡協議的通信以及安全實踐等。

1.1.3 信息安全

定義

-信息安全是為防止意外事故和惡意攻擊而對信息基礎設施、應用服務和信息內容的保密性、完整性、可用性和不可否認性進行的安全保護。

目的

-信息安全作為一個更大的研究領域,對信息化的發展,信息安全包含了信息環境、信息網絡和通信基礎設施、媒體、數據、信息內容、信息應用等多個方面的安全需要。

1.2 信息安全面臨的挑戰

1.2.1 互聯網體系結構的開放性

開放性帶來的問題

-網絡基礎設施和協議的設計者遵循一條原則:盡可能創造用戶友好性、透明性高的接口使得網絡能夠為盡可能多的用戶提供服務,這樣帶來了另外的問題:一方面用戶容易忽視系統的安全狀況,另一方面引來了不法分子利用網絡的漏洞來滿足個人的目的。

1.2.2 網絡基礎設施和通信協議的缺陷

信任關系

-數據包網絡需要在傳輸節點之間存在一個信任關系,來保證數據包在傳輸過程中拆分重組過程的正常工作。

-由于在傳輸過程中,數據包需要被拆分,傳輸和重組,所以必須保證每個數據包以及中間傳輸單元的安全。然而,目前的網絡協議并不能做到這一點。

端口識別

-網絡中的服務器主要有UDP和TCP兩個主要的通信協議,都使用端口號來識別高層的服務。

-服務器的一個重要的安全規則就是當服務沒有被使用的時候,要關閉其所對應的端口號,如果服務器不提供相應的服務,那么端口就一直不能打開。即使服務器提供相應的服務,也只有當服務被合法使用的時候端口號才能被打開。

三次握手

-客戶端和服務器進行通信之前,要通過三次握手過程建立TCP連接。

1.2.3 網絡應用高速發展

用戶數量激增

-自從二十世紀60年代早期誕生之初,互聯網經歷了快速的發展,特別是最近10年時間,在用戶使用數量和聯網的電腦數量上有了爆炸式的增加。

互聯網的易用性和低準入性

1.2.4 黑客

黑客定義

-通常把試圖突破信息安全系統安全、侵入信息系統的非授權用戶稱為黑客。在計算機發展的早期,黑客通常指精于使用計算機的人。

黑客的范圍

-竊取商業秘密的間諜;

-意在破壞對手網站的和平活動家;

-尋找軍事秘密的間諜;

熱衷于惡作劇的青少年。

1.2.5 惡意軟件

定義

-惡意軟件(Malware,“流氓軟件”),廣告軟件(adware),間諜軟件(spyware),惡意共享軟件(malicious shareware)。這些軟件很多不是小團體或者個人秘密地編寫和散播,反而有很多知名企業和團體涉嫌此類軟件。

-惡意軟件是指在未明確提示用戶或未經用戶許可的情況下,在用戶計算機或其他終端上安裝運行,侵犯用戶合法權益的軟件。

特點

-強制安裝:指在未明確提示用戶或未經用戶許可的情況下,在用戶計算機或其他終端安裝軟件的行為。

-難以卸載:指未提供通用的卸載方式,或在不受其他軟件影響、人為破壞的情況下,卸載后仍活動程序的行為。

-瀏覽器劫持:指未經用戶許可,修改用戶瀏覽器或其他相關設置,迫使用戶訪問特定網站或導致用戶無法正常上網的行為。

-廣告彈出:指未明確提示用戶或未經用戶許可的情況下,利用安裝在用戶計算機或其他終端上的軟件彈出廣告的行為。

–惡意收集用戶信息:指未明確提示用戶或未經用戶許可,惡意收集用戶信息的行為。

–惡意卸載:指未明確提示用戶、未經用戶許可,或誤導、欺騙用戶卸載非惡意軟件的行為。

–惡意捆綁:指在軟件中捆綁已被認定為惡意軟件的行為

–其他侵犯用戶知情權、選擇權的惡意行為。

1.2.6 操作系統漏洞

每一款操作系統問世的時候本身都存在一些安全問題或技術缺陷。

操作系統的安全漏洞是不可避免的。

攻擊者會利用操作系統的漏洞取得操作系統中高級用戶的權限,進行更改文件,安裝和運行軟件,格式化硬盤等操作。

1.2.7 內部安全

?合法用戶的背叛

–現在絕大多數的安全系統都會阻止惡意攻擊者靠近系統,用戶面臨的更為困難的挑戰是控制防護體系的內部人員進行破壞活動。

?不要給某一個人賦予過多的權利

–設計安全控制時應該注意不要給某一個人賦予過多的權利。

1.2.8 社會工程學

?社會工程學(Social Engineering)是一種通過對受害者心理弱點、本能反應、好奇心、信任、貪婪冒或口等心理陷阱進行諸如欺騙、傷害等危害手段。

?社會工程學通過搜集大量的信息針對對方的實際情況,進行心理戰術的一種手法。通常以交談、欺騙、假語等方式,從合法用戶中套取用戶系統的秘密。

1.3 信息安全五性

1.3.1 保密性

?保密性服務

–當數據離開一個特定系統,例如網絡中的服務器,就會暴露在不可信的環境中。

–保密性服務就是通過加密算法對數據進行加密確保其處于不可信環境中也不會泄露。

?嗅探者

–在網絡環境中,對數據保密性構成最大威脅的是嗅探者。嗅探者會在通信信道中安裝嗅探器,檢查所有流經該信道的數據流量。而加密算法是對付嗅探器的最好手段。

?加密算法

–加密通過一個加密算法和一個密鑰對數據進行處理,數據處理前稱為明文,處理后稱為密文。

–加密算法分為對稱和非對稱兩種,對稱加密算法中加密方與解密方有相同的密鑰,在算法過程中,加密與解密共用一個相同密鑰;而非對稱加密算法有兩個密鑰:一個可公開的公鑰和一個需要妥善保管的密鑰,通信過程中,發送方使用接收方發布的公鑰進行加密,加密后只有接收方的密鑰才可以進行解密。

1.3.2 完整性

?完整性服務用于保護數據免受非授權的修改,因為數據在傳輸過程中會處于很多不可信的環境,其中存在一些攻擊者試圖對數據進行惡意修改。

?Hash算法

–Hash算法是保護數據完整性的最好方法,Hash算法對輸入消息進行相應處理并輸出一段代碼,稱為該信息的消息摘要。

–Hash函數具有單向性,所以在發送方發送信息之前會附上一段消息摘要,用于保護其完整性。

1.3.3 可用性

?可用性服務用于保證合法用戶對信息和資源的使用不會被不正當地拒絕

?拒絕服務攻擊

1.3.4 可控性

?可控性的關鍵

–對網絡中的資源進行標識,通過身份標識達到對用戶進行認證的目的。一般系統會通過使用“用戶所知”或“用戶所有”來對用戶進行標識,從而驗證用戶是否是其聲稱的身份。

?認證因素

–視網膜:用戶的眼睛對準一個電子設備,該電子設備可以記錄用戶的視網膜信息,根據該信息可以準確標識用戶身份;

–物理位置:系統初始設置一個入口,只要求規定的位置的請求才可以進入。在網絡環境中,可以檢查被認證的客戶端的IP地址來進行認證。

1.3.5 不可否認性

不可否認服務用于追溯信息或服務的源頭

數字簽名技術

通過數字簽名,使其信息具有不可替代性,而信息的不可替代性可以導致兩種結果:

在認證過程中,雙方通信的數據可以不被惡意的第三方肆意更改;

在認證過程中,信息具有高認證性,并且不會被發送方否認。

1.4 信息安全風險分析

1.4.1 信息資產確定

?信息資產大致分為物理資產、知識資產、時間資產和名譽資產四類

物理資產:具有物理形態的資產,例如:服務器,網絡連接設備,工作站等;

知識資產:其可以為任意信息的形式存在,例如:一些系統軟件,數據庫或者組織內部的電子郵件等;

時間資產:對于組織與企業來說,時間也屬于一個寶貴的財產;

名譽資產:公眾對于一個企業的看法與意見也可以直接影響其業績,所以名譽也屬于一種重要的資產需要被保護。

1.4.2 信息安全評估

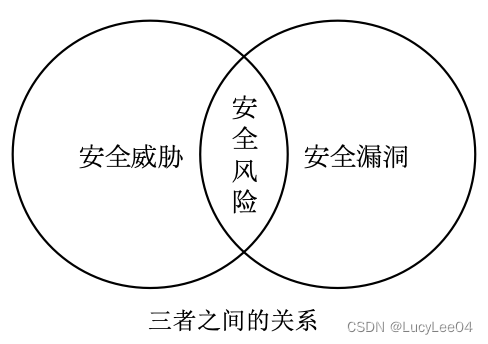

?安全漏洞:安全漏洞即存在于系統之中,可以用于越過系統的安全防護。

?安全威脅:安全威脅是一系列可能被利用的漏洞。

?安全風險:當漏洞與安全威脅同時存在時就會存在安全風險。

1.4.3 風險管理

?風險管理分為四個部分:風險規避,風險最小化,風險承擔,風險轉移。

風險規避

此方法為最簡單的風險管理方法,當資產收益遠大于操作該方法所損失的收益時可使用。例如一個系統可能把員工與外界進行郵件交換視為一個不可接受的安全威脅,因為他們認為這樣可能會把系統內的秘密信息發布到外部環境中,所以系統就直接禁用郵件服務。

風險最小化

對于系統來說,風險影響最小化是最為常見的風險管理方法,該方法的具體做法是管理員進行一些預防措施來降低資產面臨的風險,例如,對于黑客攻擊Web服務器的威脅,管理員可以在黑客與服務器主機之間建立防火墻來降低攻擊發生的概率。

風險承擔

管理者可能選擇承擔一些特定的風險并將其造成的損失當作運營成本,這一方法稱為風險承擔。

風險轉移

常見例子:保險

1.5 習題

一、選擇題

1.由于來自于系統外部或內部的攻擊者冒充為網絡的合法用戶獲得訪問權限的攻擊方法是下列哪一項?

? A. 黑客攻擊

? B. 社會工程學攻擊

? C. 操作系統攻擊

? D. 惡意代碼攻擊

2. 在信息安全性中,用于提供追溯服務信息或服務源頭的是哪一項?

? A. 不可否認性

? B. 認證性

? C. 可用性

? D. 完整性

二、問答題

1. 簡述客戶端和服務器進行通信時的三次握手過程。

2. 如何理解信息安全五性。

)

)

字符串:反轉字符串中的單詞 (leetcode151))

)

)