先看下效果:

原來的是 http,配置好后 https 也能用了,并且顯示為安全鏈接。

首先需要 SSL證書 。

SSL 證書是跟域名綁定的,還有有效期。

windows 下雙擊可以查看相關信息。

下載的證書是分 Apache、IIS、Tomcat 和 Nginx 的。

我們需要的是 Nginx 文件夾下的 crt 和 key 這兩個文件的。

下面說下 nginx 的配置過程。

首先通過官網進行下載:https://nginx.org/en/download.html

然后我們要配置 nginx.conf 這個文件。

默認的配置文件看起來比較亂,可以把 # 開頭的注釋行都去掉。

我們直接說最基礎的配置點,先保證大家能看懂,后面再慢慢的拓展。

只需在 server 這個里面進行下面的配置即可。

代碼如下:

server { listen 443 ssl; server_name www.xxx.xyz;ssl_certificate ssl/scsxxx.xyz_server.crt;ssl_certificate_key ssl/scsxxx.xyz_server.key;location / { proxy_pass http://www.xxx.xyz:端口號;} }

證書可以在配置文件所在的文件夾下面新建個 ssl 的文件夾,把證書信息放進去再引用。

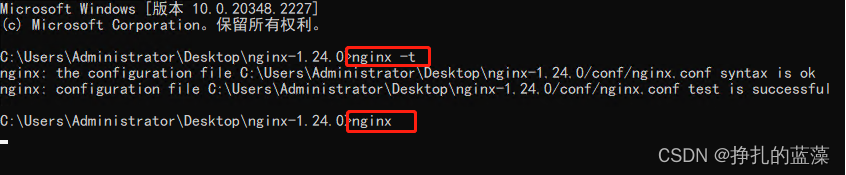

然后 cmd 在 nginx 里通過 nginx -t 可以查看配置情況。

直接 nginx 就運行了。

這個不要重復運行,關掉 cmd 窗口進程還在,反復運行會生成多個進程,后面改配置后再開個窗口,通過 nginx -s reload 可以重新加載配置項。

還有就是一定要在服務器管理的安全組里把 443 這個端口放開。

然后就成功啦。

相關參數內容拓展

server {listen 443 ssl;server_name example.com;ssl_certificate /path/to/certificate.crt;ssl_certificate_key /path/to/private.key;ssl_protocols TLSv1.2 TLSv1.3;ssl_prefer_server_ciphers on;# 可選: 配置 SSL 會話緩存以提高性能ssl_session_cache shared:SSL:10m;ssl_session_timeout 10m;# 可選: 啟用 OCSP Stapling 以提高 SSL 驗證性能和安全性ssl_stapling on;ssl_stapling_verify on;ssl_trusted_certificate /path/to/ssl_trusted_certificate.crt;# 可選: 配置 HSTS 以增強安全性add_header Strict-Transport-Security "max-age=31536000" always;# 可選: 配置證書鏈文件以支持某些客戶端# ssl_chain_certificate /path/to/chain_certificate.crt;location / {# 配置其他服務器設置}

}

在上面的配置中:

-

listen 443 ssl;指定該服務器塊監聽 443 端口,并啟用 SSL 。 -

ssl_certificate和ssl_certificate_key分別指定 SSL 證書文件和密鑰文件的路徑。 -

ssl_protocols指定允許的 SSL 協議版本。 -

ssl_prefer_server_ciphers開啟后,服務器端的優先級更高,選擇服務器端的加密套件。 -

ssl_session_cache和ssl_session_timeout配置 SSL 會話緩存以提高性能。 -

ssl_stapling和ssl_stapling_verify開啟 OCSP Stapling 以提高 SSL 驗證性能和安全性。 -

ssl_trusted_certificate指定 OCSP Stapling 驗證的證書鏈。 -

add_header Strict-Transport-Security啟用 HSTS 以增強安全性。 -

ssl_chain_certificate可選,指定證書鏈文件以支持某些客戶端。

C. Min Max Sort(遞歸、思維、dp))

-儀表)

![[Flutter]shared_preferences基本用法以及可視化管理存儲的key和value類型](http://pic.xiahunao.cn/[Flutter]shared_preferences基本用法以及可視化管理存儲的key和value類型)