? ? ? ? 在現在的互聯網上傳輸數據,首要考慮的就是安全。這關乎到你的隱私,個人信息,財產安全等等重大問題。如果你的程序本身傳輸的信息沒有加密,也可以通過其他輔助方式讓你的通信加密。一些工具的就是為了解決這樣的場景的,即數據先通過源端代理,讓你的所有通信數據都加密,然后到達目的后再使用目的端代理進行解密后轉發給目標進程。即加密隧道的簡單示意圖如下所示:

? ? ? ?加密隧道的始末即為源端代理和目的端代理。其中數據發送進程和源端代理可以是同在一個主機的不同進程,也可以是分屬不同的主機。目的端代理和數據接收進程也一樣。如果你也不希望你的數據有任何的明文信息在互聯網上傳輸,你就可以使用加密隧道技術。當然,如果你的數據發送進程和數據接收進程之間的網絡通信本身就是加密的,那就不用借助中間的代理環節。

? ? ? ? 這種獨立于應用本身的加密隧道技術,有一個很明顯的優點是它對收發數據的雙方完全透明,收發數據的雙方不需要任何的變更。另外收發數據的應用因為不用處理加解密數據,應用本身的開發的難度和復雜度也會降低,間接達到解耦的目的。

加密隧道的應用? ? ? ??

????????這種加密隧道的一個典型應用是是對http代理的數據進行加密。http代理本身是可以既代理http協議數據,也可以代理https數據的,但是http代理協議的頭部還是明文傳輸的。比如你的瀏覽器需要通過http代理訪問www.bing.com,那么,瀏覽器發給http代理的協議數據是下面這樣的:

Ncat: Connection from 192.168.56.1:51472.

CONNECT www.bing.com:443 HTTP/1.1

Host: www.bing.com:443

Proxy-Connection: keep-alive

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.0.0 Safari/537.36 Edg/122.0.0.0? ? ? ? 你會發現這完全是明文傳輸,只要在中間傳輸的環節截獲你這個報文,就知道你要訪問的是哪個網址,如果你要訪問的地址被認為非法,那么你的報文會直接被丟棄。上面的http頭部和普通的http頭部有點區別的就是使用的CONNECT方法,這個方法指示代理服務器,讓其代理訪問目標主機。所以這種也稱為CONNECT代理。

? ? ? ? 此時就可以使用加密隧道技術,把處于瀏覽器到代理服務器之間的數據都加密傳輸。 例如可以在本地局域網的網關部署一個加密隧道源端代理,在http代理服務器機器上或者在其局域網內部署一個加密隧道的目的端代理,目的代理解密后的數據全部轉發給http代理服務器。那樣我們瀏覽器的數據就不會在因特網上明文傳輸了。

加密隧道技術的實現

? ? ? 這種獨立于應用本身的加密隧道技術,還是有不少的。

1、stunnel

????????第一種加密隧道技術,當選stunel。stunnel應該能達到企業級的應用標準,stunnel的設計初衷就是為了單純的建立加密隧道,當然可以覆蓋所有場景。stunnel這個我目前還在使用。具體的應用可以參考我的另一篇博文:stunnel 配置(contos7 windows) - 知乎 (zhihu.com)

2、nginx建立加密隧道

????????nginx作為網關,我們做IT的一般都知道。完全能滿足企業級的應用需求。同時支持高并發和高可靠性。我們用ngixn建立加密隧道也很簡單,下面介紹一下使用nginx建立加密隧道的配置

(1)nginx源端代理(客戶端)

????????配置文件nginx.conf如下:

user root;

worker_processes 4;events {worker_connections 100000;

}stream {server {listen 9999; # 監聽9999端口proxy_pass 2.2.2.2:9999; # 將流量加密后轉發到2.2.2.2:9999proxy_ssl on; # 啟用SSL代理#proxy_ssl_verify on; # 啟用SSL驗證,這里不驗證上游服務的證書,默認是off不驗證#proxy_ssl_trusted_certificate ../certs/ca.crt; # 指定可信的CA證書,既然不驗證服務端證書,這里也就不需要CA證書proxy_ssl_protocols TLSv1.2 TLSv1.3; # 指定SSL協議版本proxy_ssl_session_reuse on; # 啟用SSL會話復用proxy_ssl_certificate ../certs/client.crt; # 客戶端SSL證書proxy_ssl_certificate_key ../certs/client.key; # 客戶端SSL證書私鑰proxy_ssl_verify_depth 2; # SSL驗證深度}

}? ? ? ? 上面的客戶端和服務端配置,需要自己生成各種證書,如果有現成的就可以拿來用。上面作為客戶端的nginx配置沒有校驗服務端的證書,如果要更高的安全要求可以加上。?

?(2)nginx目的端代理(服務端)

?????????服務端的配置nginx.conf如下:

#user nobody;

user root;

worker_processes 4;events {worker_connections 65535;

}stream {server {listen 9999 ssl; # 監聽8080端口并啟用SSLserver_name ssl-tunnel-server;ssl_certificate ../certs/server.crt; # SSL證書路徑ssl_certificate_key ../certs/server.key; # SSL證書私鑰路徑ssl_client_certificate ../certs/ca.crt; # 指定可信的CA證書ssl_verify_client on; # 啟用客戶端SSL驗證,那么就需要配置ca證書,就是上面的ssl_client_certificate指定的ca證書proxy_pass 127.0.0.1:4433; # 將流量代理到本地端口}

}

????????

3、ssh加密隧道?

? ? ? ? 我們常用的ssh命令,很多人都只是用來做遠程登錄工具的。其實它還有一個作用是給我們建立一條加密隧道,從而讓我們通過這條加密隧道,安全的訪問遠程主機。并且ssh加密隧道的建立不需要我們做任何額外的配置,只需要一條命令就能完成。命令如下:

ssh -f -L 0.0.0.0:9999:113.104.189.18:6379 root@1.1.1.1 -N -g-f是讓ssh命令能在后臺運行,直到有連接到來才轉入前臺運行

-L后面跟本地監聽端口以及將數據轉發到達的遠程主機的ip端口,即兩組ip端口,即local_ip:local_port:remote_ip:remote_port的格式,如果本地綁定任意ip,0.0.0.0也可以不寫出來,只用9999:113.104.189.18:6379.其中remote_ip:port是想訪問的任意遠程主機ip和端口,也可以是ssh服務器端所在主機的ip端口

-N 是告訴遠程主機,只負責轉發隧道數據,不執行任何命令。沒有這個參數,ssh對端收到后一般是要執行這個命令的,也就是正常的遠程shell的功能。

-g 參數,是為了使當前ssh隧道能被除本機外的進程使用,沒有該選項,默認只有本地數據包可以通過該隧道,也是一種安全機制,防止在非授權的情況下被其他主機使用

root@1.1.1.1是遠程主機的ip和用戶名,也可以在后面用":port"添加端口,默認都是22端口。

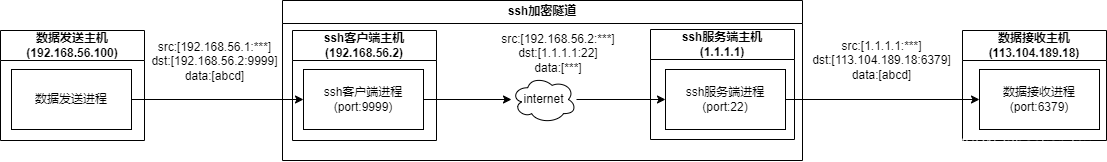

假設ssh客戶端所在主機的ip是192.169.56.2,則執行完成后建立的加密隧道示意圖如下:

????????數據發送主機和ssh客戶端主機可以是在同一臺,數據接收主機和ssh服務端主機也可以是同一臺 。圖中用***表示的是系統隨機分配的端口。這時候你會發現這個ssh隧道還有一個很好的用處,就是能繞過防火墻。假如ssh服務端主機防火墻只開放了22端口(這個是ssh端口,一般服務器都會開放),但是你要訪問該主機的其他端口,怎么辦,用這個ssh隧道,就能做一個端口轉發,將22端口的數據轉發給其他端口,比如80端口。

? ? ? ? 用ssh建立加密隧道,只是用作暫時的,一旦某個時候連接斷開后,就不會重連了,需要重新執行這個命令。這就不能作為提供長久通道的服務,這就是有很大的局限性

????????另外VPN也可以作為加密隧道,其實VPN本身和外部的通信就是加密的,我們可以借助這個加密通道做任何事而不用擔心被別人窺探到。比如你瀏覽器訪問的任何地址,如果你都是通過VPN服務器作為出口的話,別人即使在中途截獲了你的請求數據,只知道是這臺VPN服務器訪問了某個網址,而無法得知是這個VPN網絡中的哪一個用戶,因為明文的http頭部信息只能在VPN服務器到目標網址之間被截獲,而不可能在你的主機到VPN服務器之間被截獲。

)

——PDF 對象)

)

)