-

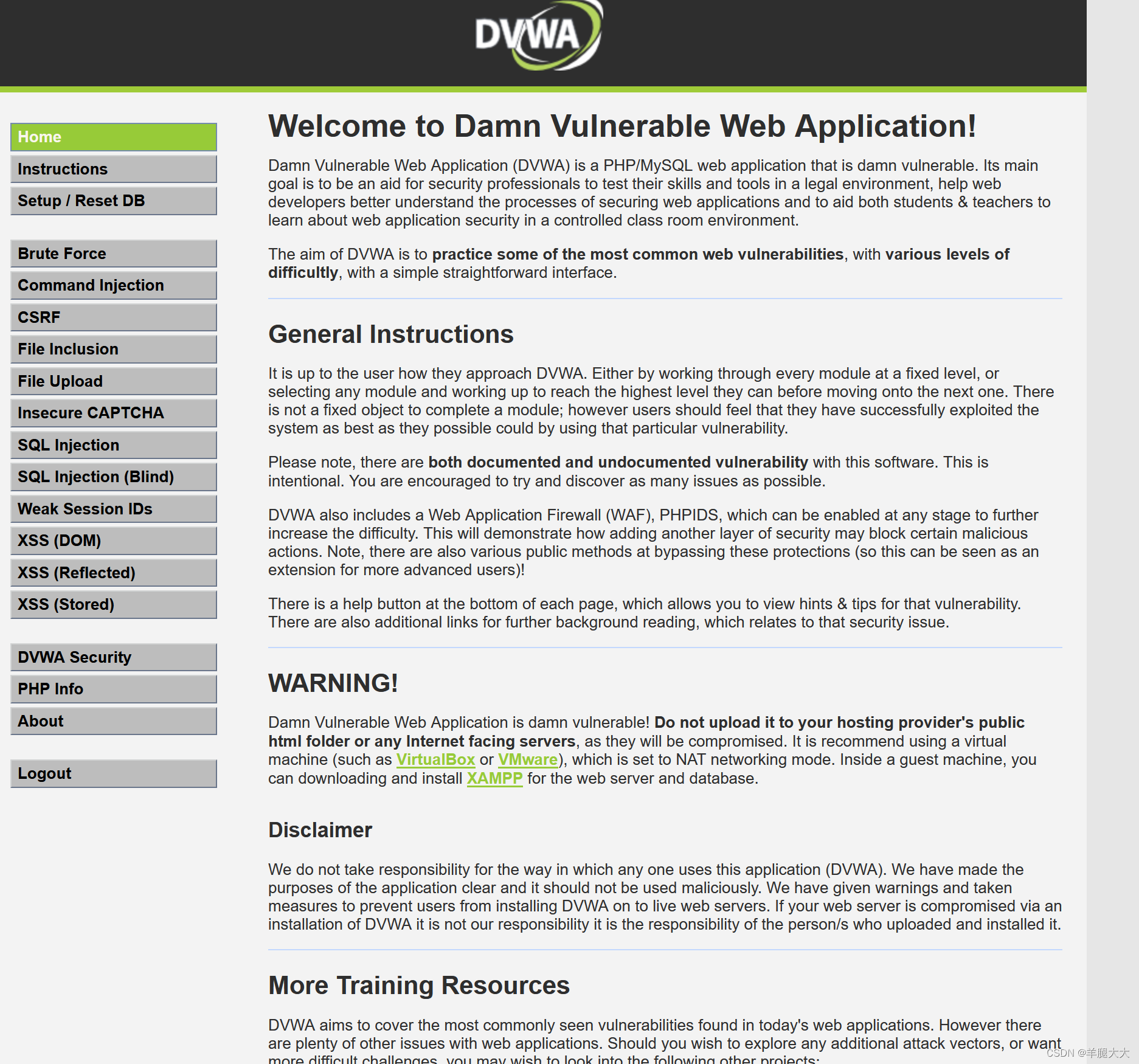

1.DVWA靶場

DVWA(Damn Vulnerable Web Application)是一個用來進行安全脆弱性鑒定的PHP/MySQL Web應用,包含了OWASP TOP10的所有攻擊漏洞的練習環境,旨在為安全專業人員測試自己的專業技能和工具提供合法的環境,同時幫助Web開發者更好地理解Web應用安全防范的過程。

DVWA一共包含了十個攻擊模塊,具體如下:

- Brute Force(暴力破解):此模塊主要測試應用對暴力破解攻擊的防護能力。

- Command Injection(命令行注入):攻擊者可以通過此模塊向應用注入惡意命令,從而執行未授權的系統命令。

- CSRF(跨站請求偽造):此模塊用于測試應用對跨站請求偽造攻擊的防護能力。

- File Inclusion(文件包含):攻擊者可以通過此模塊利用文件包含漏洞來訪問或執行未授權的文件。

- File Upload(文件上傳):此模塊用于測試應用對文件上傳漏洞的防護能力,攻擊者可能會嘗試上傳惡意文件。

- Insecure CAPTCHA(不安全的驗證碼):此模塊展示了如何繞過不安全的驗證碼機制,使攻擊者能夠繞過驗證步驟。

- SQL Injection(SQL注入):攻擊者可以通過此模塊向應用注入惡意SQL代碼,從而獲取敏感數據或執行未授權的操作。

- SQL Injection(Blind)(SQL盲注):此模塊用于測試應用對盲SQL注入攻擊的防護能力,攻擊者可以在不知道具體數據庫結構的情況下獲取敏感數據。

- XSS(Reflected)(反射型跨站腳本):此模塊用于測試應用對反射型跨站腳本攻擊的防護能力,攻擊者可以在用戶的瀏覽器中執行惡意腳本。

- XSS(Stored)(存儲型跨站腳本):此模塊用于測試應用對存儲型跨站腳本攻擊的防護能力,攻擊者可以將惡意腳本存儲在服務器上,并在用戶訪問受影響的頁面時執行。

此外,DVWA的代碼分為四種安全級別:Low、Medium、High和Impossible。用戶可以通過比較不同級別的代碼,學習如何發現和修復安全漏洞。

DVWA靶場搭建

從dvwa.co.uk中下載DVWA安裝包,提前下載安裝好PHPStudy(安裝方法自行查找):

- 啟動PHPStudy服務

- 將dvwa文件解壓復制到目錄下phpstudy\www目錄下。

- 將"dvwa/config"目錄下的文件config.inc.php.dist復制一份,并重新命名為“config.inc.php”,并將password設置為“root”port設置為“3306”

- 在瀏覽器上訪問127.0.0.1/DVWA-master,進入到安裝界面

- 點擊執行(Create)會自己轉跳輸入賬戶密碼登錄。默認admin,password

- OK了

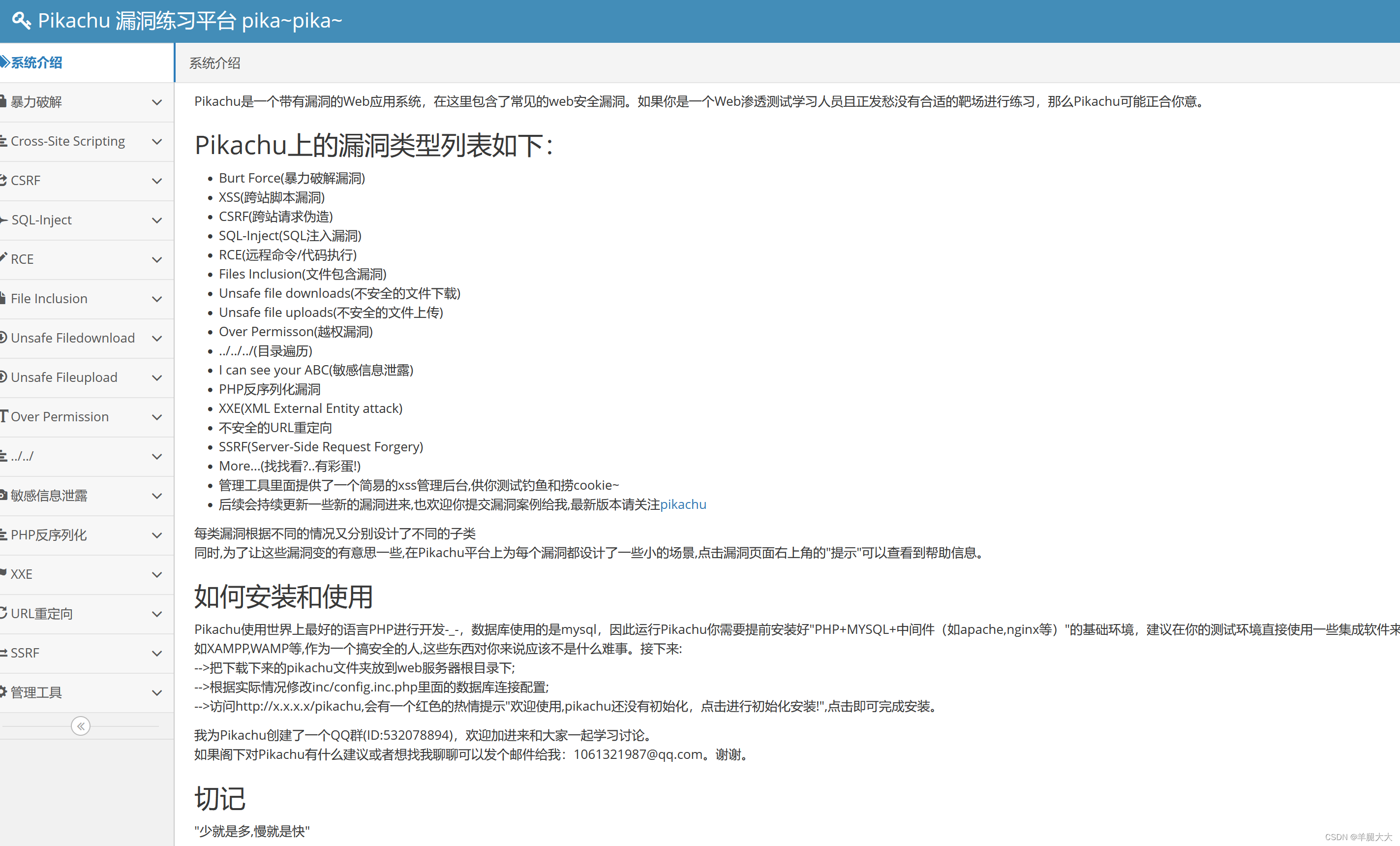

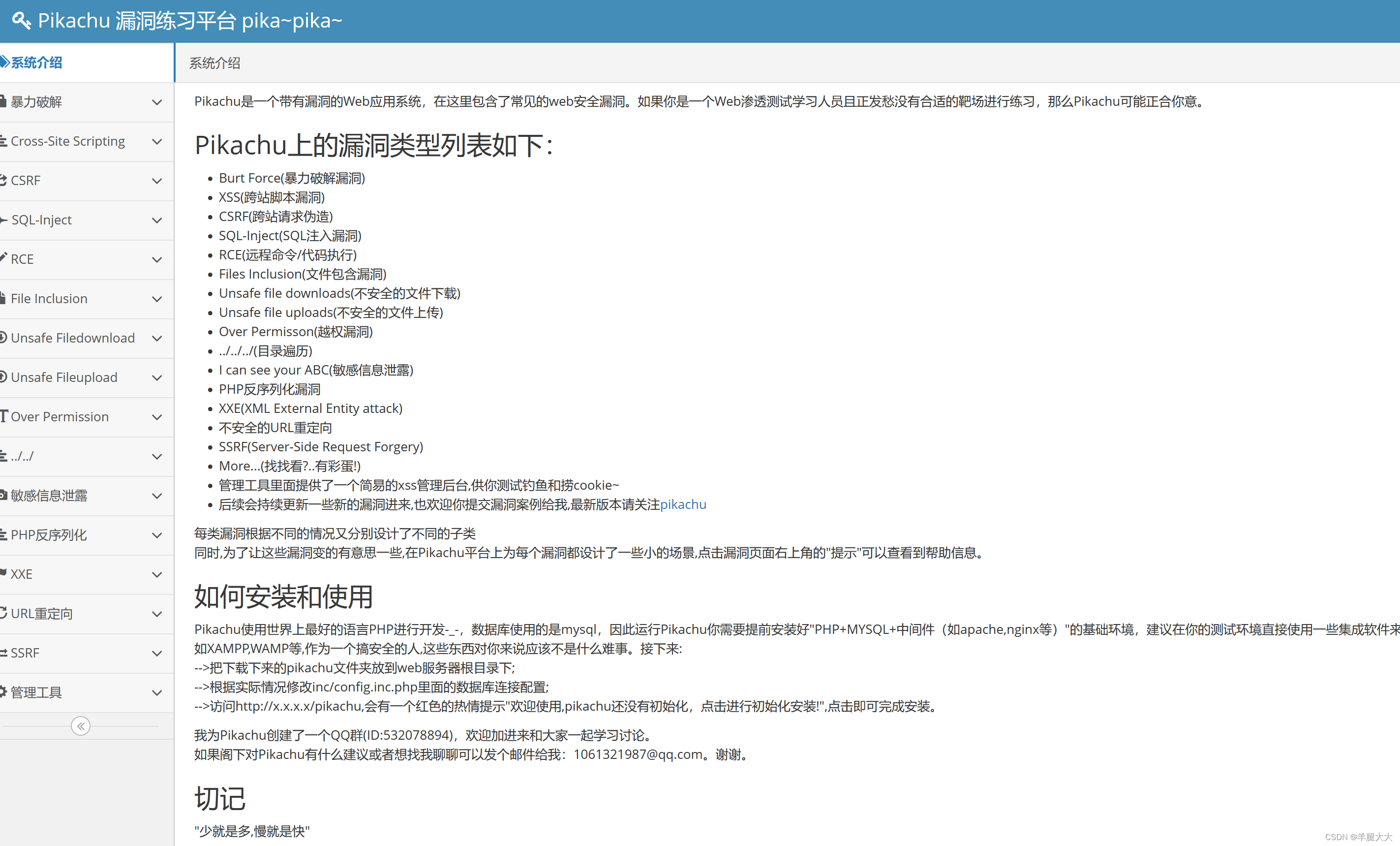

2.Pikachu靶場

Pikachu靶場搭建

Pikachu靶場是一個特意設計用于安全研究和練習的Web應用程序。它包含了多個從基礎到高級的Web安全漏洞,如SQL注入、XSS(跨站腳本)、CSRF(跨站請求偽造)等,為安全研究人員和滲透測試者提供了一個安全的實驗環境。為了搭建Pikachu靶場,用戶需要配合集成環境,如XAMPP。在XAMPP中,用戶需要啟用Apache和MySQL服務。然后,從GitHub上下載Pikachu的源代碼,并將其轉移到XAMPP文件下的htdocs目錄,然后進行解壓。在Pikachu的配置文件中,用戶需要將其數據庫連接設置為實際的數據庫連接。可以使用集成軟件PHPStudy等搭建。

- 從github上獲取pikachu的安裝包,啟動PHP study

- 編輯pikachu\inc\config.inc.php文件編輯DBPW

- 輸入127.0.0.1/pikachu進入點擊初始化

- 就好了

3.介紹幾個CTF實戰演練平臺

CTF(Capture The Flag)競賽是網絡安全領域的一種競技活動,旨在測試參與者的網絡安全技能。根據不同的競賽目標和挑戰形式,CTF競賽通常可以分為以下幾種模式:

- 解題模式(Jeopardy):這是最常見的CTF競賽模式。參賽隊伍需要在規定的時間內解決主辦方提供的網絡安全技術挑戰題目。題目類型涵蓋逆向工程、漏洞挖掘與利用、Web滲透、密碼學、取證、隱寫、安全編程等多個方面。解題的數量和正確性將決定參賽隊伍的排名和得分。

- 攻防模式(Attack-Defense):在這種模式下,參賽隊伍在網絡空間中相互攻擊和防守。隊伍需要挖掘并利用網絡服務漏洞來攻擊對手的服務以獲取分數,同時需要修補自身服務的漏洞以避免被攻擊而失分。攻防模式能夠實時反映比賽情況,最終通過得分直接分出勝負,因此具有高度的競爭性和觀賞性。

- 混合模式(Mix):這種模式結合了解題模式和攻防模式的特點。參賽隊伍首先通過解題獲取初始分數,然后通過攻防對抗進行得分增減的零和游戲。最終,以得分高低決定勝負。

- King of the Hill模式:這是一種團隊競賽模式,參賽隊伍需要嘗試控制和維護一個中央服務器或系統。其他隊伍則試圖從控制隊伍手中奪取控制權。這種模式主要測試隊伍的攻擊和防御技能。

- 實戰演練模式:有些CTF競賽是為了模擬現實世界中的網絡攻擊和防御情景。參賽者需要在模擬環境中執行任務,如入侵某個系統、恢復受損的服務器或調查網絡攻擊等。

1.i春秋:

- i春秋是中國網絡安全領域知名的技術社區和CTF平臺。它提供了豐富的網絡安全學習資源,包括在線課程、技術文章、安全工具等。

2.攻防世界:

- 攻防世界是一個集網絡安全學習、比賽、實戰演練為一體的綜合性平臺。它提供了大量的網絡安全挑戰題目,涵蓋了Web安全、二進制安全、密碼學等多個領域

3.BugkuCTF:

- BugkuCTF是一個專注于Web安全的CTF平臺。它提供了大量的Web安全挑戰題目,包括SQL注入、XSS攻擊、文件上傳漏洞等。

- 平臺注重題目的實用性和難度梯度,適合從初學者到高級安全從業者不同水平的用戶。

4.BuuCTF:

- BuuCTF是另一個知名的CTF平臺,涵蓋了多種競賽模式,如解題模式、攻防模式等。

- 平臺提供了豐富的挑戰題目和實戰演練環境,涵蓋了網絡安全領域的多個方面,如Web安全、二進制安全、密碼學等。

- BuuCTF還注重社區建設,為用戶提供了交流和學習的平臺,促進了網絡安全領域的技術發展和知識共享。

?

?

)

![[技巧]Arcgis之圖斑四至范圍批量計算](http://pic.xiahunao.cn/[技巧]Arcgis之圖斑四至范圍批量計算)

)

)