一.環境搭建

1.靶場描述

Level - easy

Description : don't waste too much time thinking outside the box . It is a Straight forward box .

This works better with VirtualBox rather than VMware 2.靶場下載

https://www.vulnhub.com/entry/deathnote-1,739/

3.啟動環境

虛擬機開啟之后界面如上,我們不知道ip,需要自己探活,網段知道:192.168.1.0/24

二.信息收集

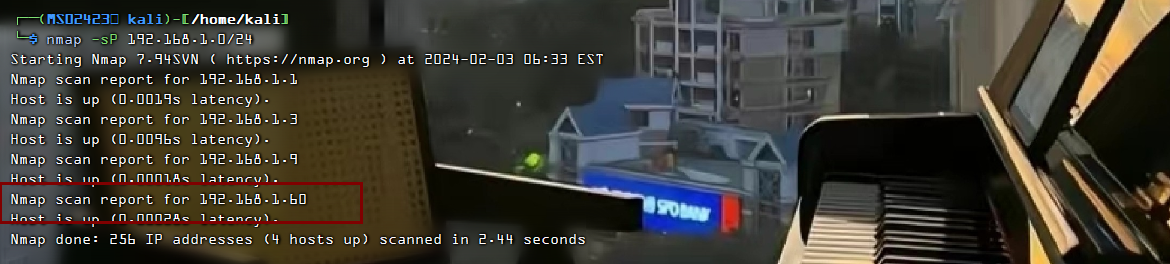

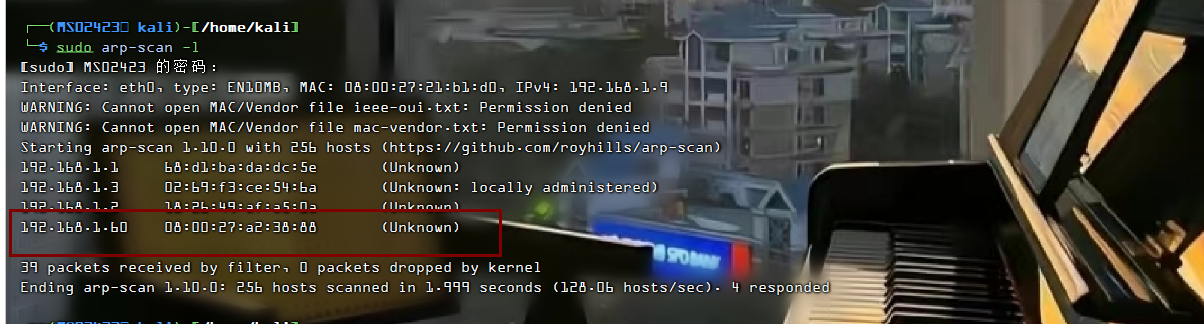

1.探測靶場真實ip

nmap -sP 192.168.1.0/24

arp-scan -l

靶場的真實ip地址為192.168.1.602.探測端口及服務

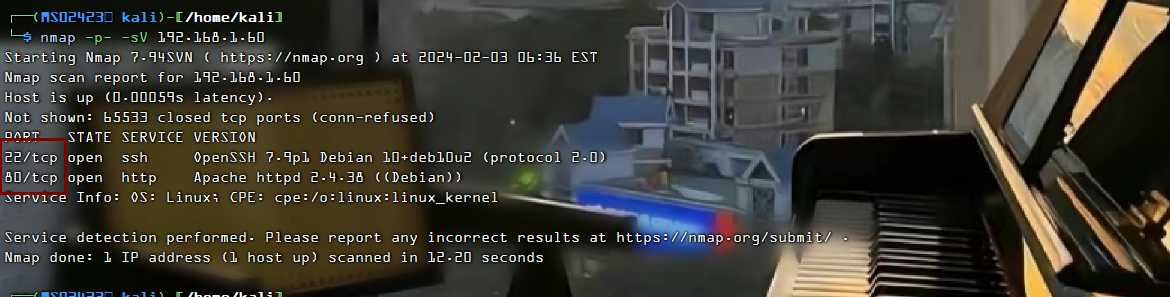

nmap -p- -sV 192.168.1.60

發現開放了22端口,服務為OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

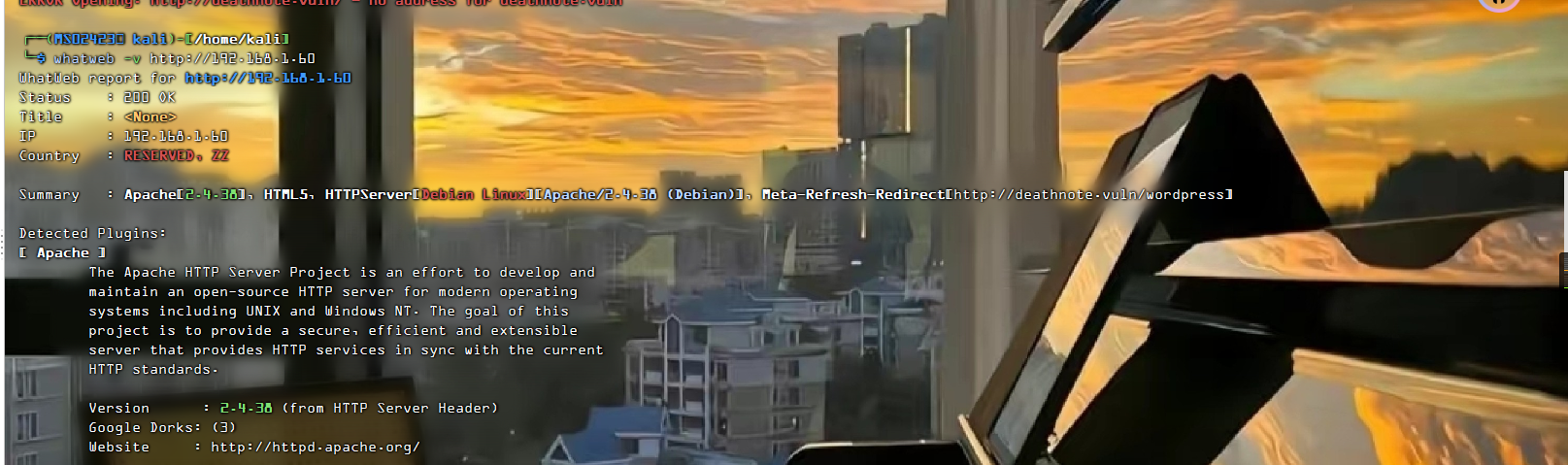

發現開放了80端口,服務為 Apache httpd 2.4.38 ((Debian))3.web指紋識別

whatweb -v http://192.168.1.60

三.滲透測試

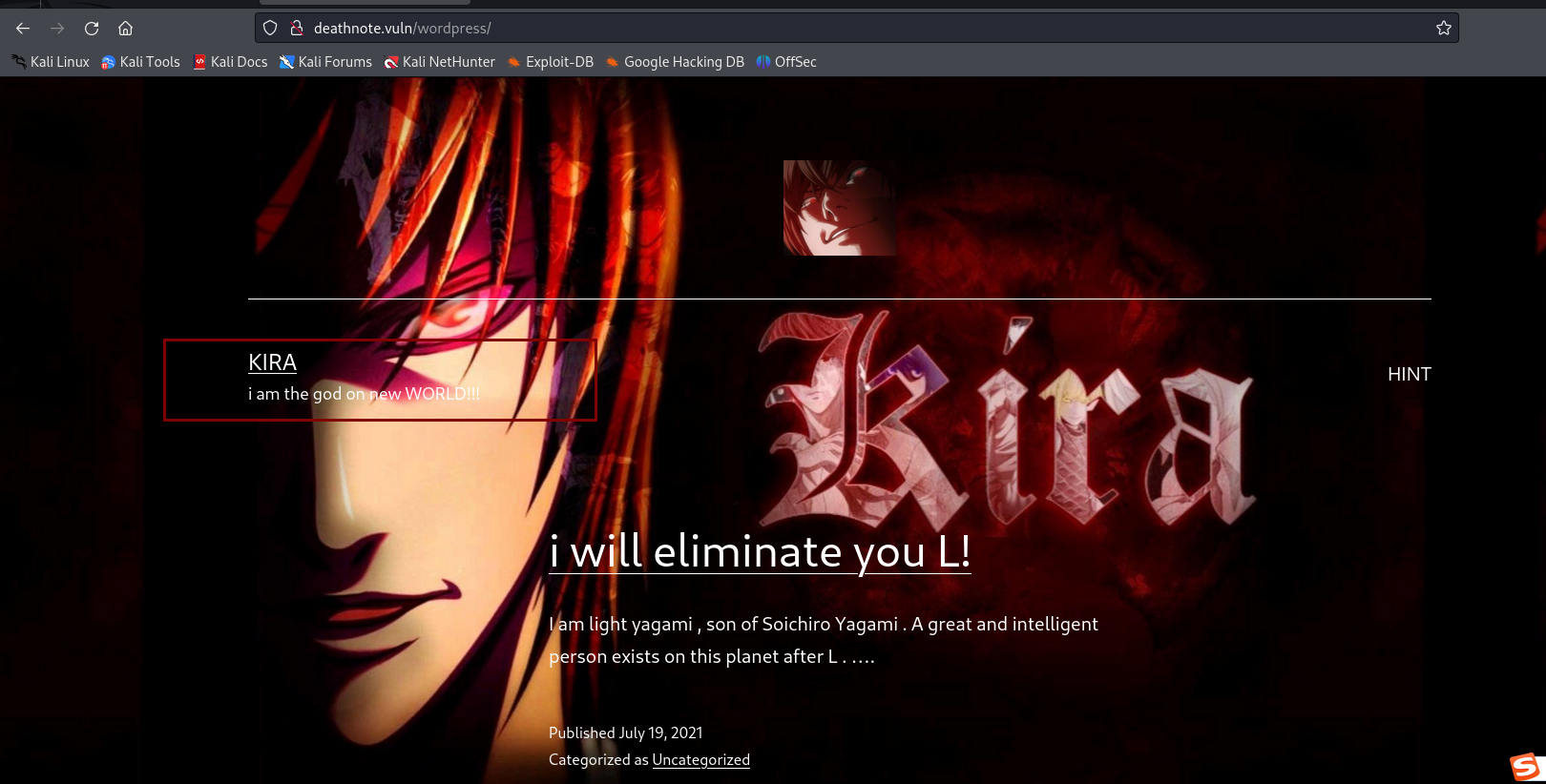

1.訪問web服務

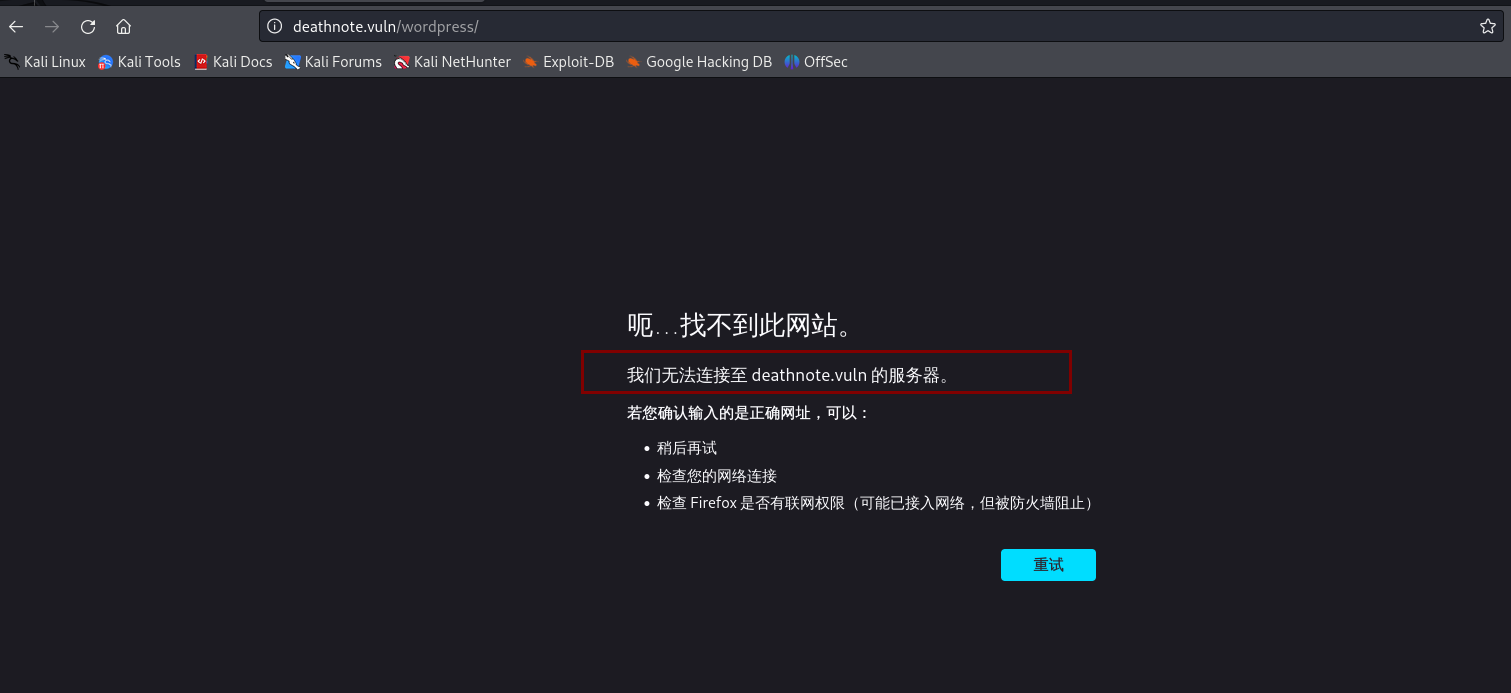

http://192.168.1.60

我們可以看到報錯了,那是因為ip和域名沒有進行綁定,我們進行綁定

vim /etc/hosts

192.168.1.60 deathnote.vuln

我們再次進行訪問,發現可以正常訪問了

2.掃描web服務

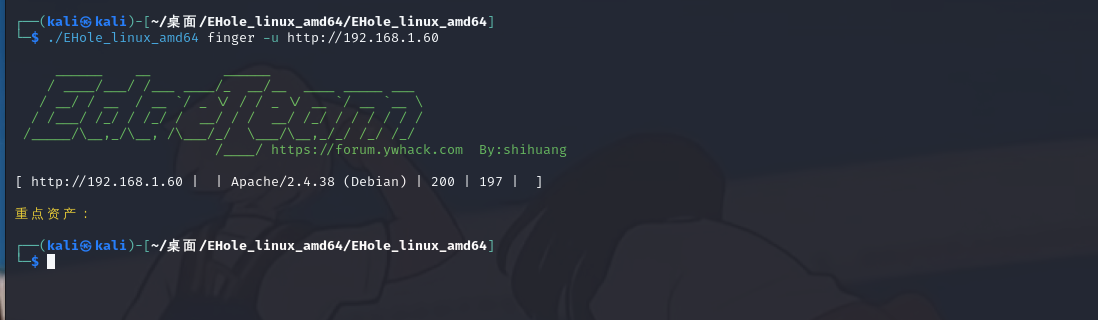

1)棱洞3.0指紋識別

./EHole_linux_amd64 finger -u http://192.168.1.60

沒有有用信息

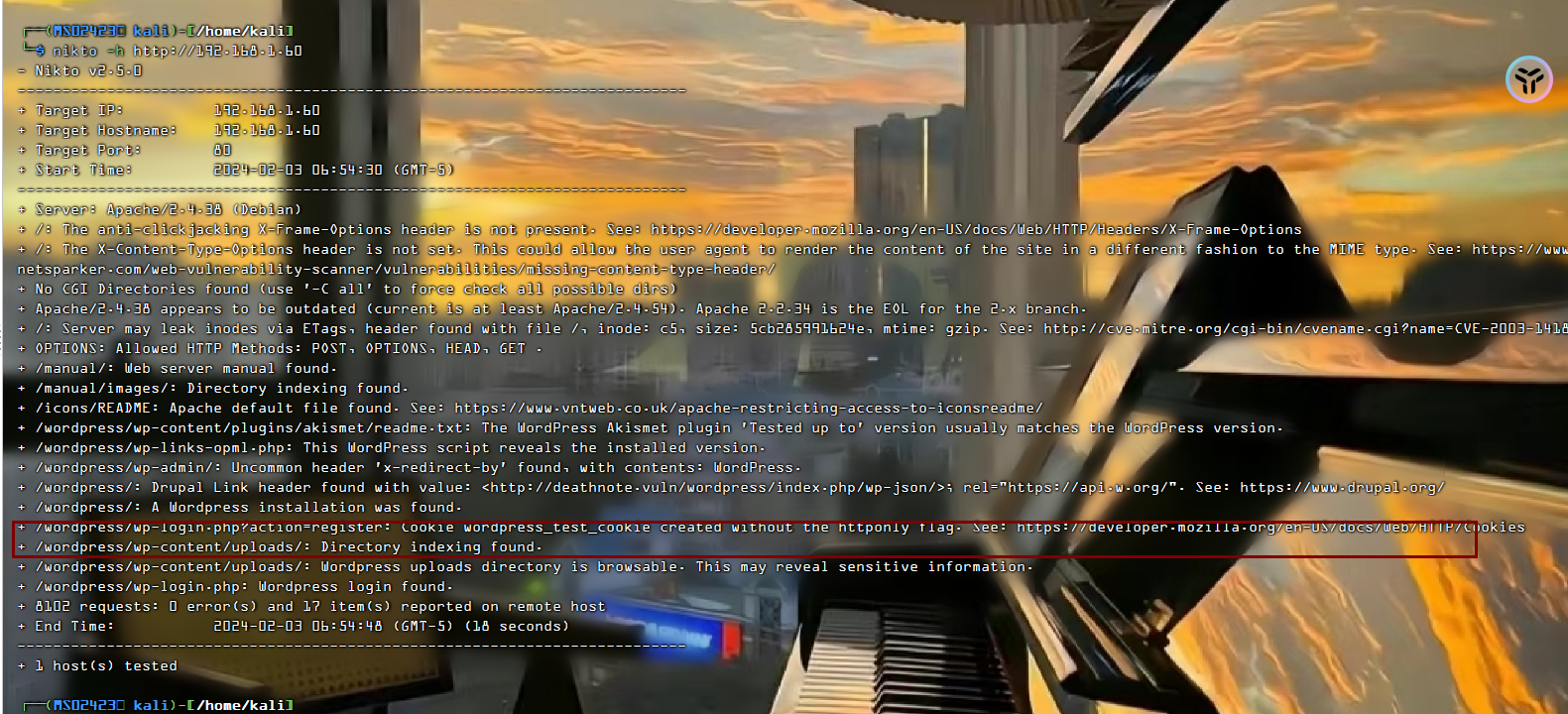

2)nikto掃描網站結構

nikto -h http://192.168.1.60

我們掃描到2個網站,我們一個一個進行訪問

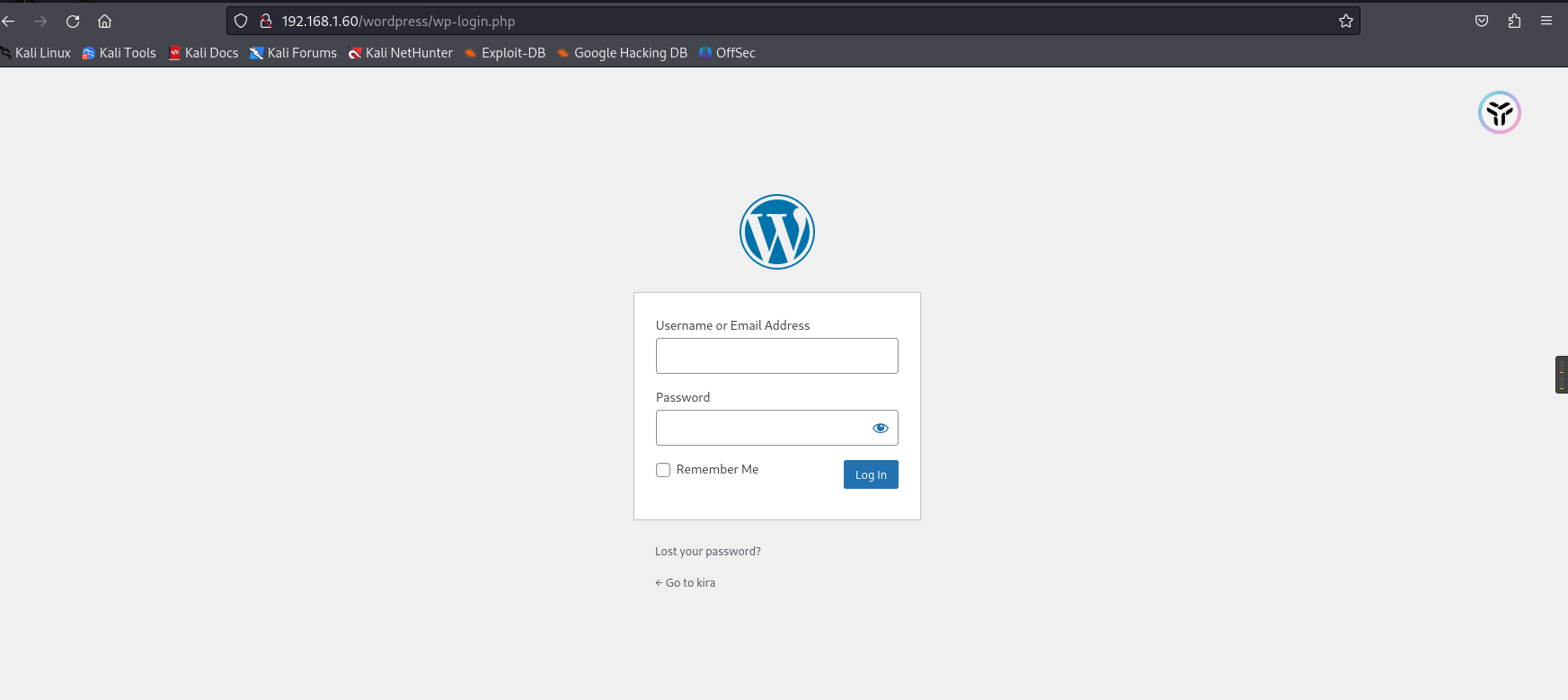

http://192.168.1.60/wordpress/wp-login.php

我們發現是一個登錄頁面,但是我們并不知道用戶名和密碼

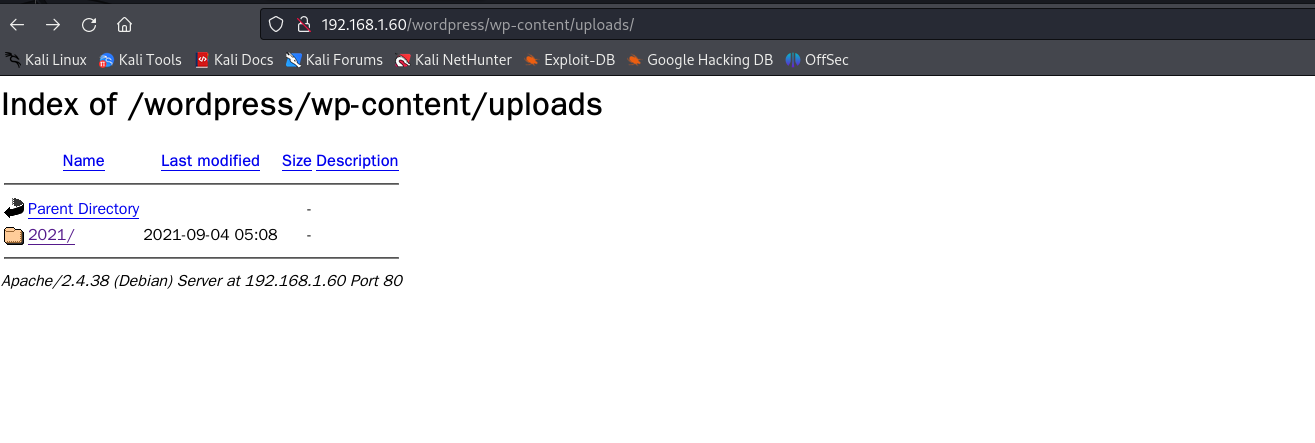

http://192.168.1.60/wordpress/wp-content/uploads/

發現了一個上傳文件的路徑uploads,這些都先放放

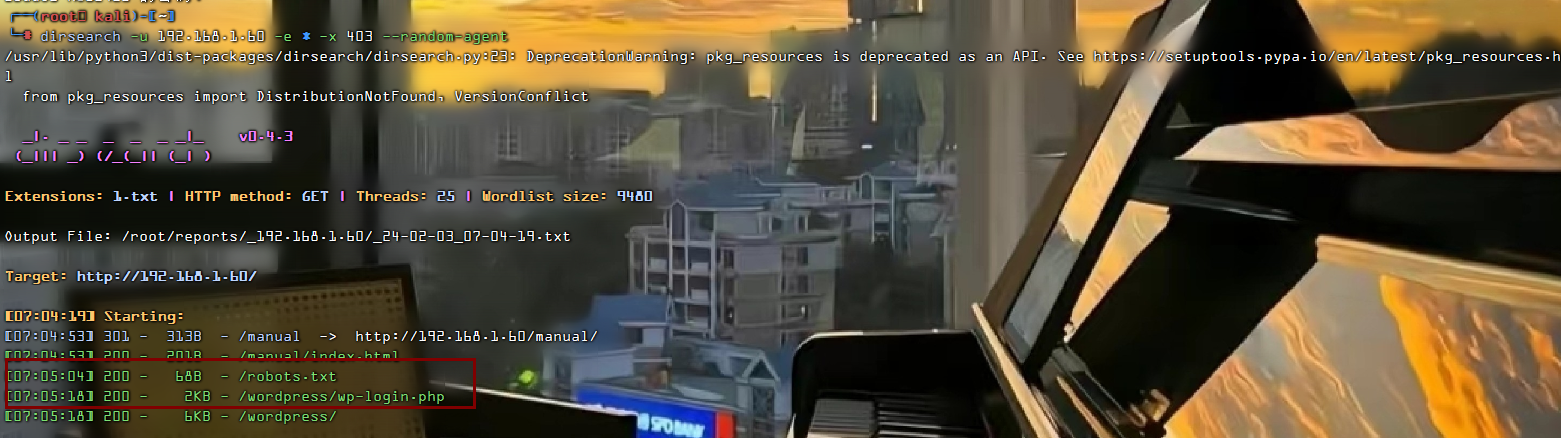

3)dirsearch目錄掃描

dirsearch -u 192.168.1.60 -e * -x 403 --random-agent

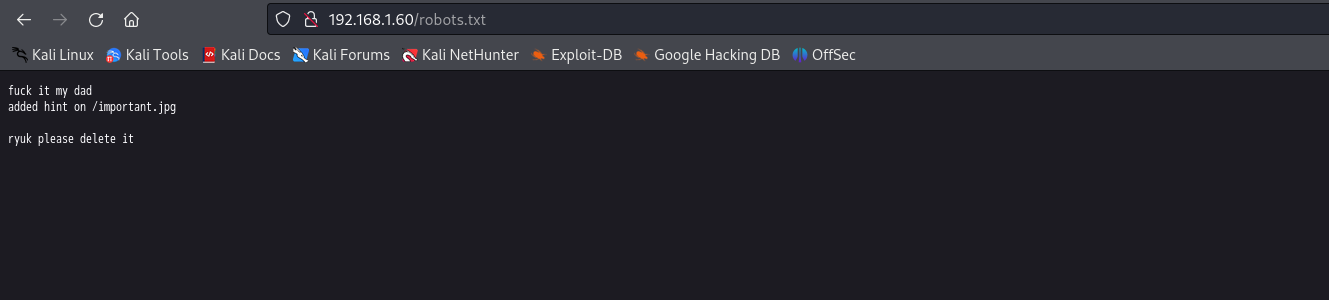

我們查看robots.txt

說在important.jpg添加了提示,之后可以看看

3.滲透測試

1)爆破用戶名和密碼

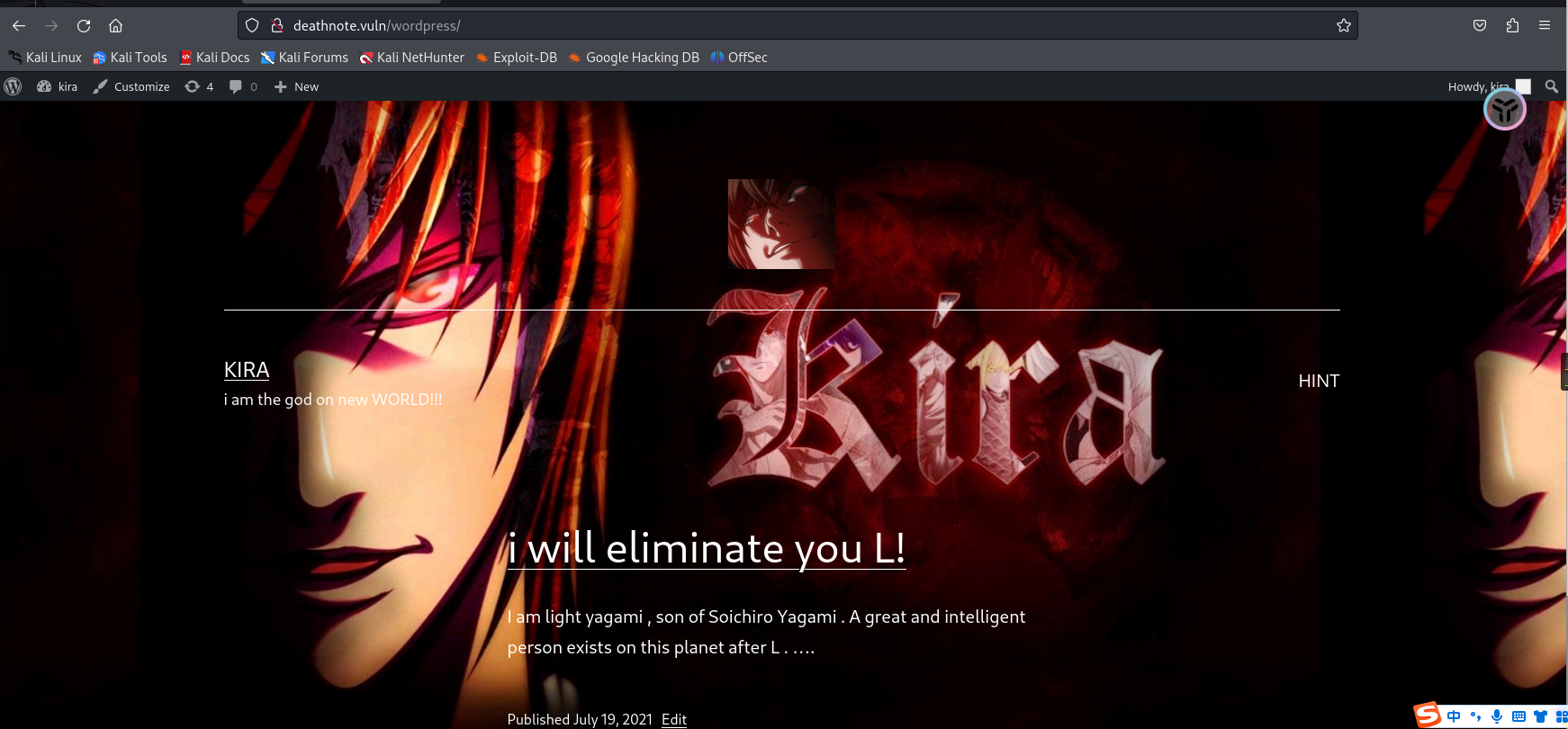

我們可以看到框架是wordpress,我們可以使用Wpscan進行爆破

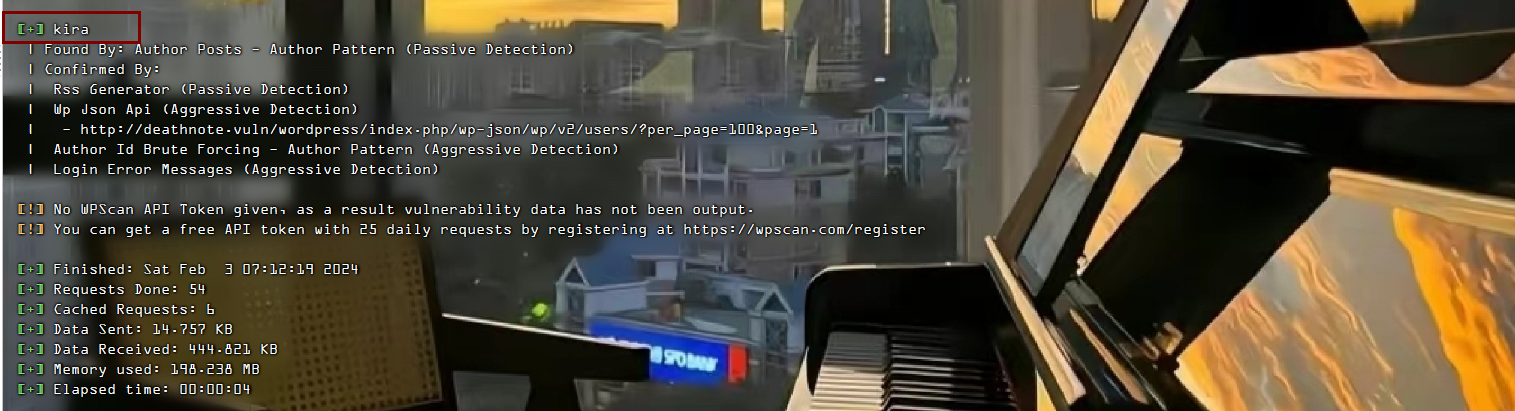

獲取用戶名

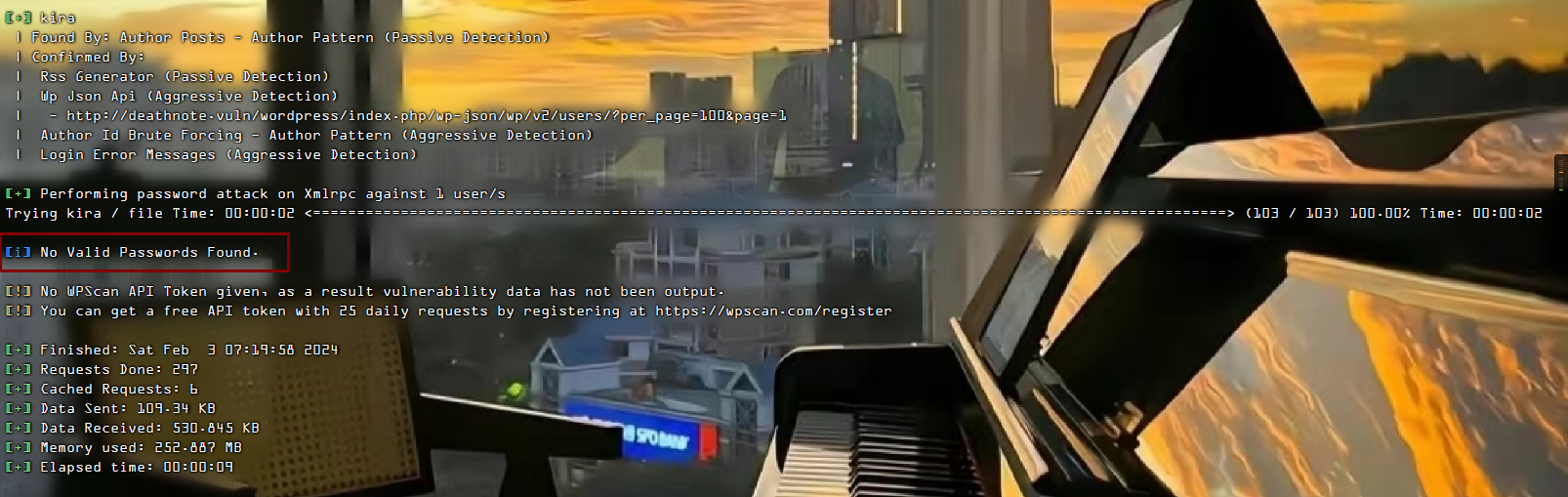

wpscan --url http://deathnote.vuln/wordpress/ -e u

爆破出來用戶名是Kira

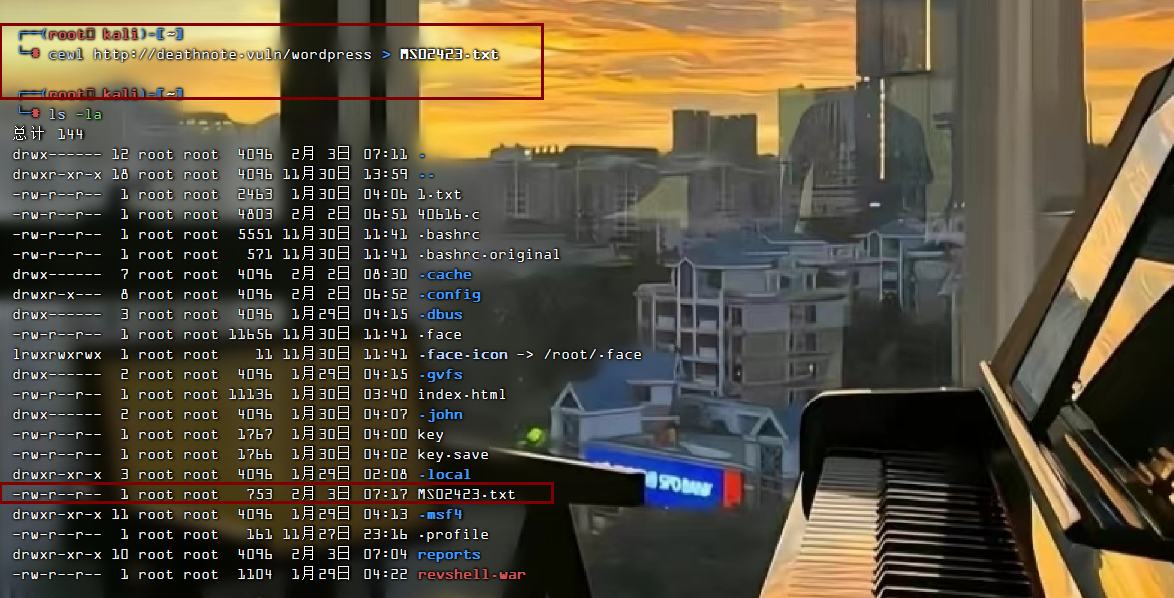

通過cewl生成字典

cewl http://deathnote.vuln/wordpress/ > MS02423.txt

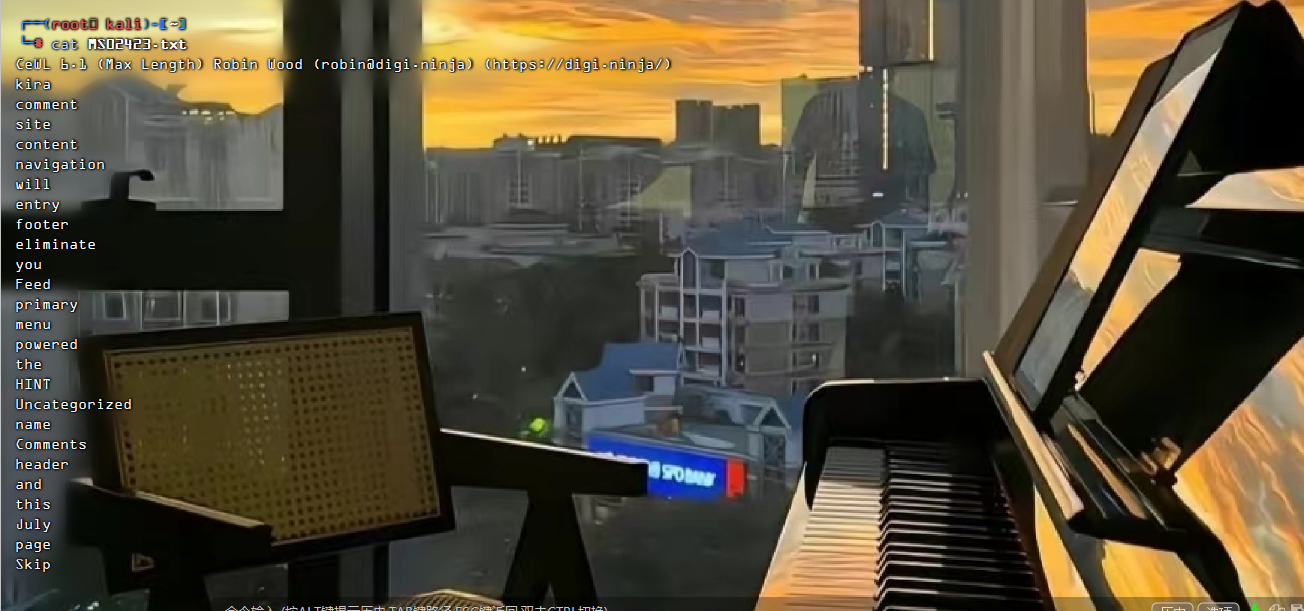

我們查看子典

wpscan --url http://deathnote.vuln/wordpress kira -P MS02423.txt

沒有爆破成功

2)查看提示

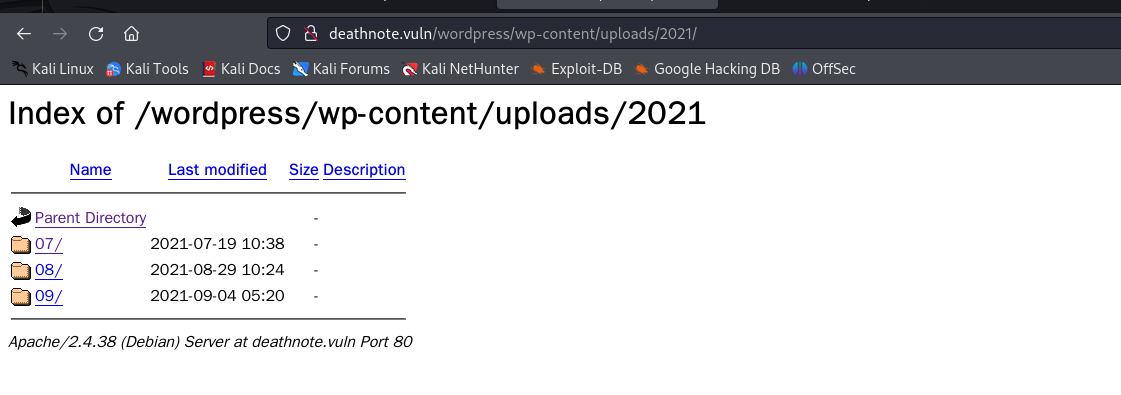

我們前面還掃描到一個上傳文件的路徑uploads,我們進行查看

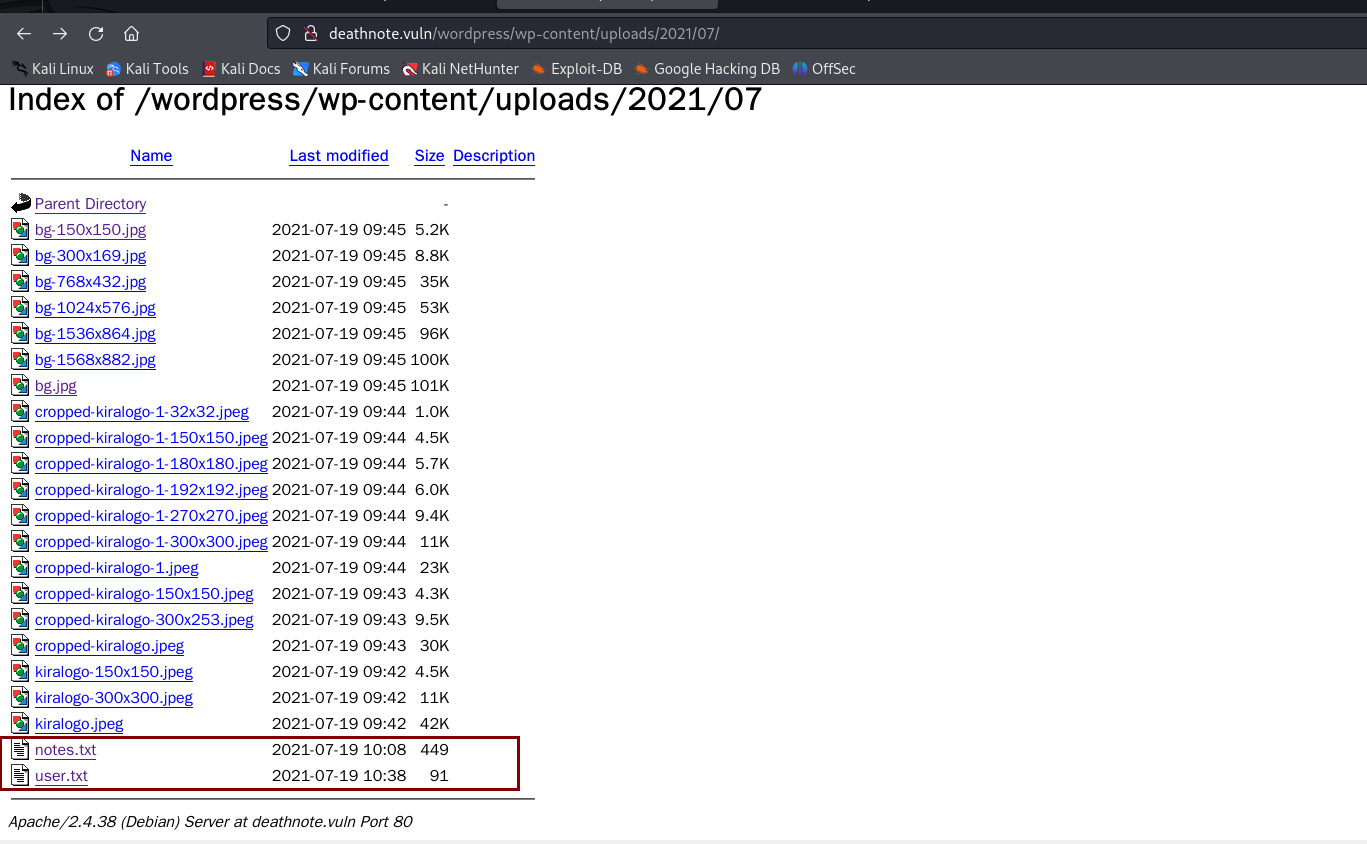

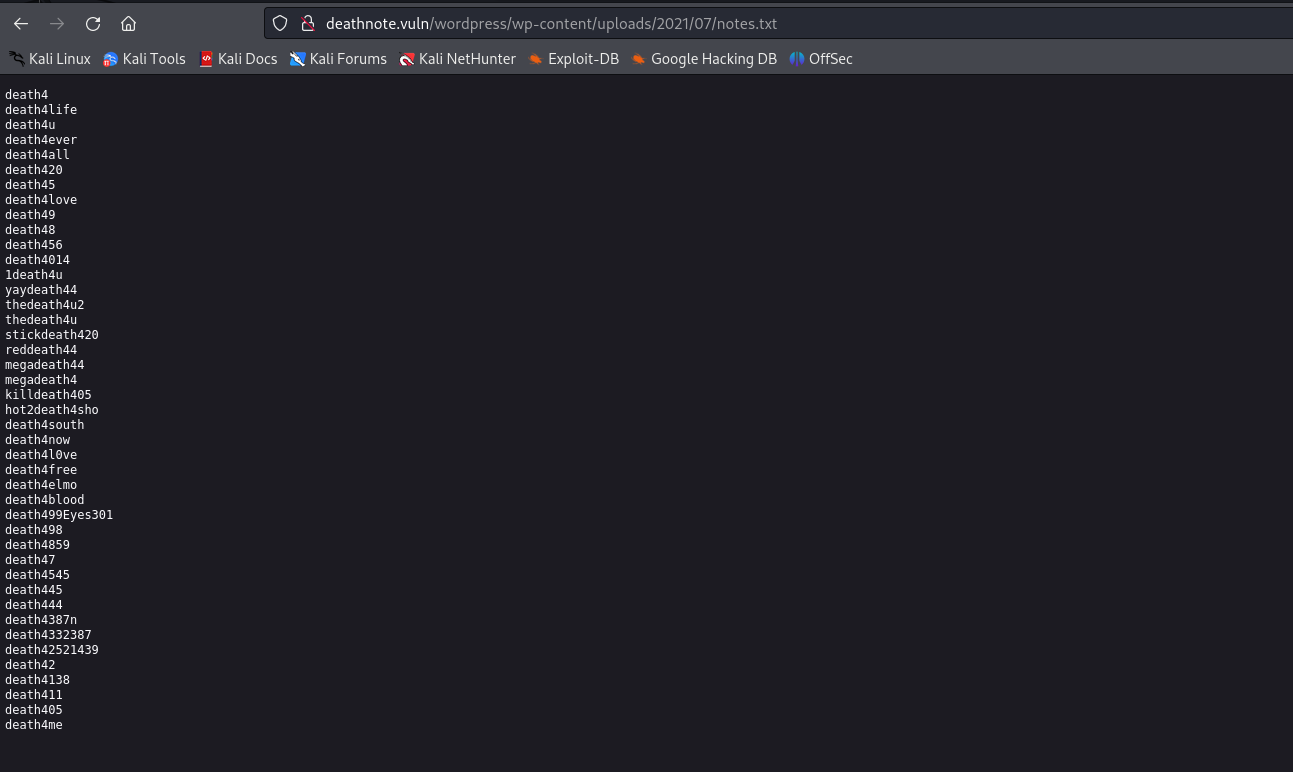

在這個界面中看看有沒有線索,打開2021/07,發現了兩個關鍵文件

打開這兩個文檔,發現是用戶名和密碼的字典,我們再次進行爆破

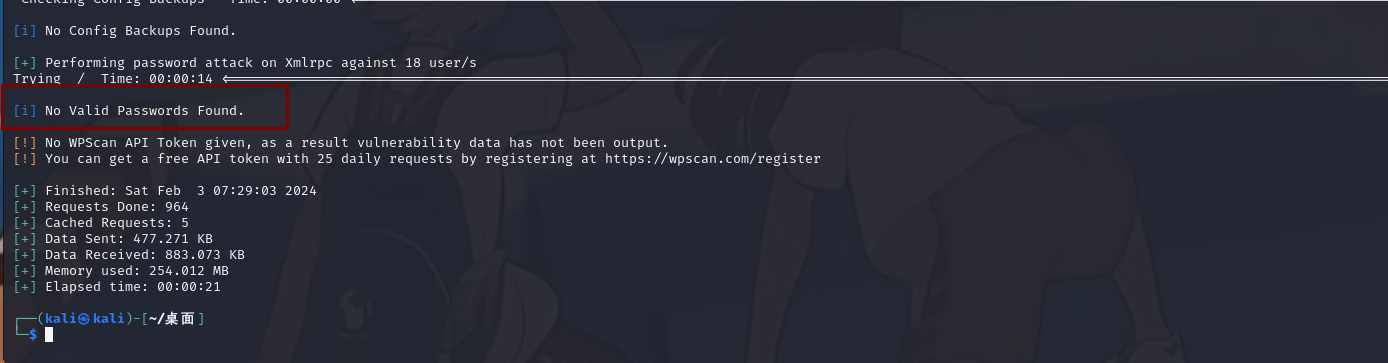

sudo wpscan --url http://deathnote.vuln/wordpress/ -U user.txt -P MS02423.txt

還是沒有爆破成功,我們換一個思路

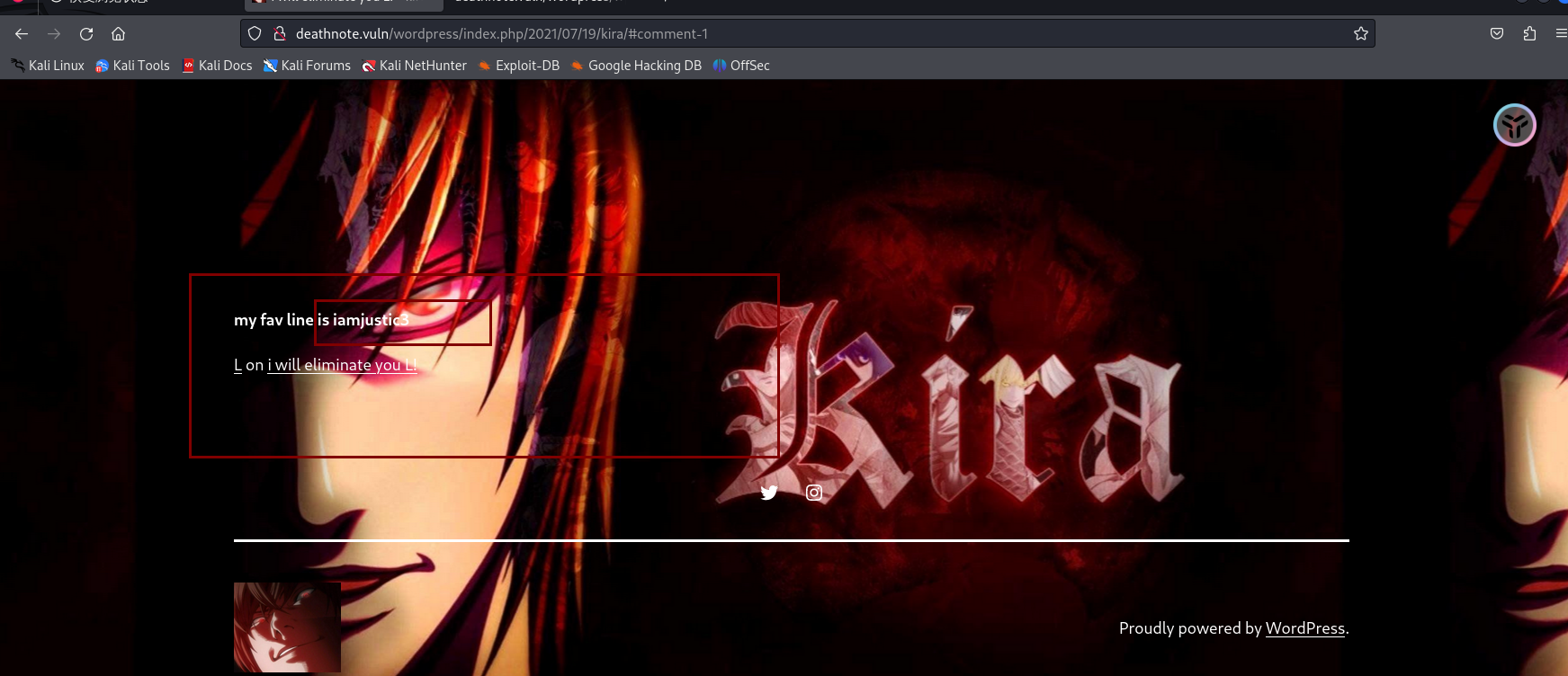

現在我們知道用戶名,不知道密碼,我們前面掃描到robots.txt,有一個提示說在important.jpg添加了提示,那么我們就在網站圖片上面找

我們發現了用戶名,在找找看有沒有密碼

我們發現 iamjustic3出現了2次,我們可以試試

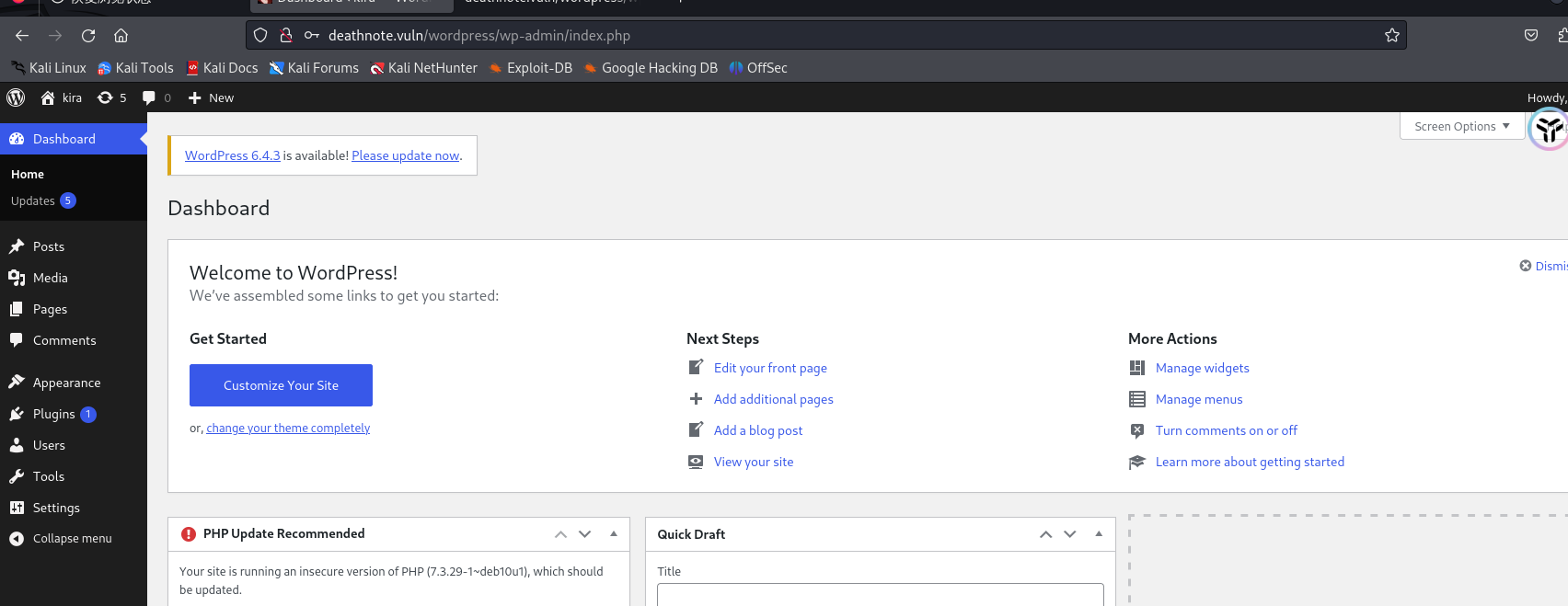

3)登錄頁面

kira

iamjustic3

我們可以看到登錄成功,我們進行查看,看有沒有可以利用的地方

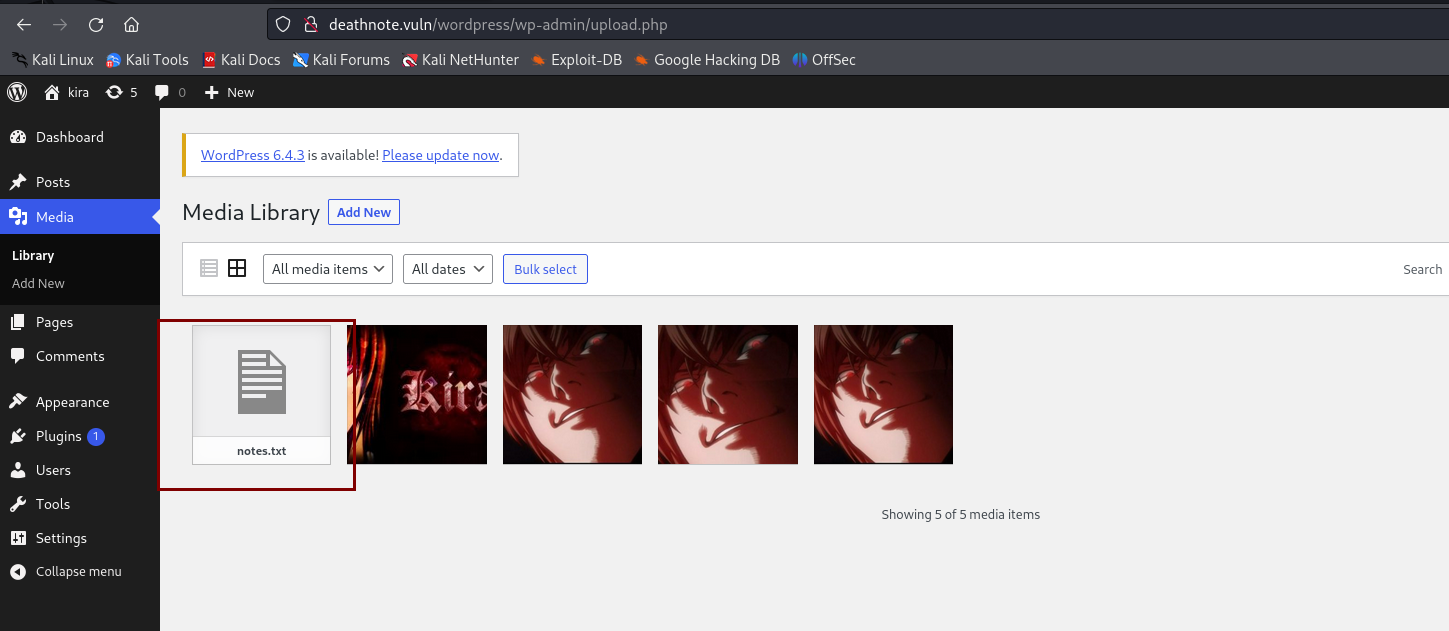

http://deathnote.vuln/wordpress/wp-admin/upload.php

我們發現了一個notes.txt文件,進行查看

發現了文件的路徑獲得密碼字典,那么肯定是有用的,我們想到22端口是開放的,我們可以試試爆破ssh

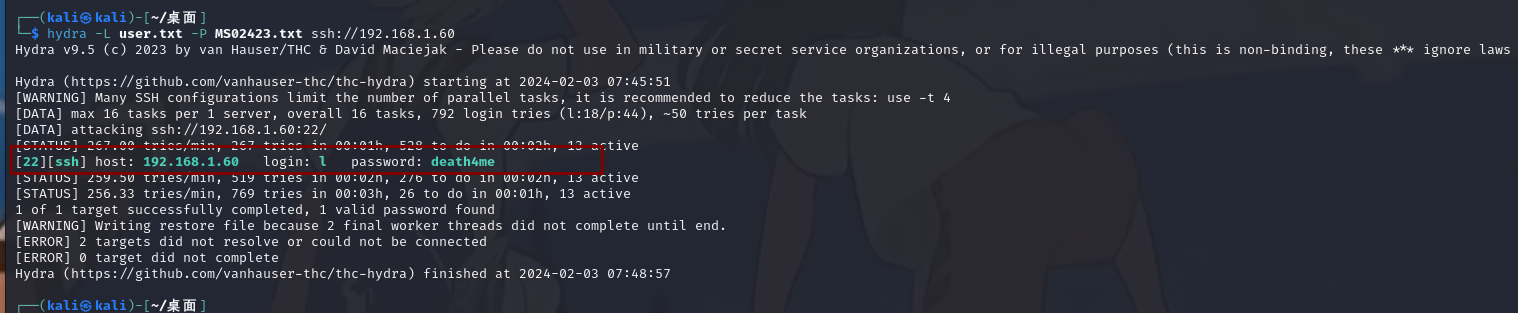

4)爆破ssh

hydra -L user.txt -P MS02423.txt ssh://192.168.1.60

爆破出來用戶名和密碼,我們進行登錄

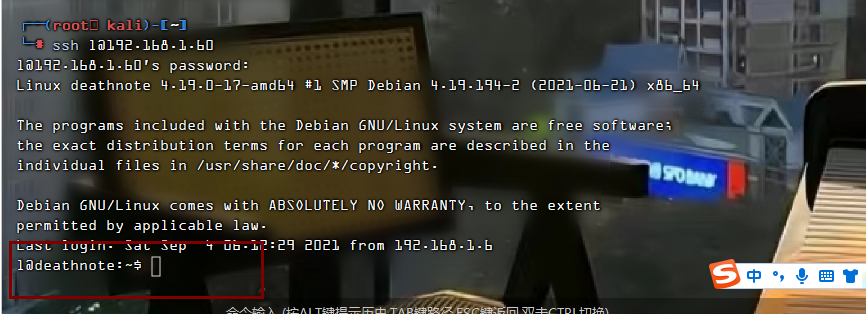

ssh l@192.168.1.60

登錄成功

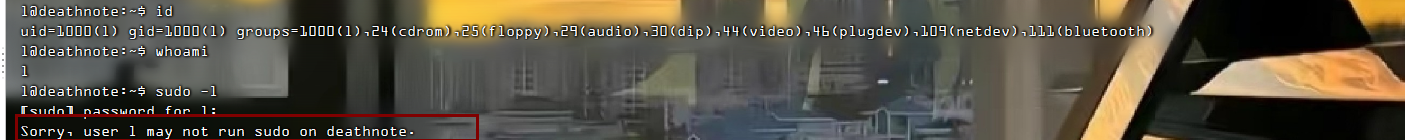

5)提權

我們查看提權方式,發現沒有

我們查看根目錄下的內容,發現了user.txt文件,我們進行查看

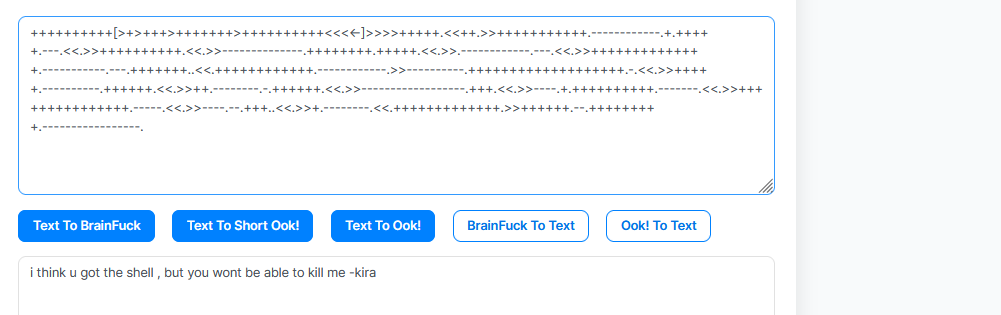

我們發現是Brainfuck/OoK加密,我們進行解密

沒有什么用

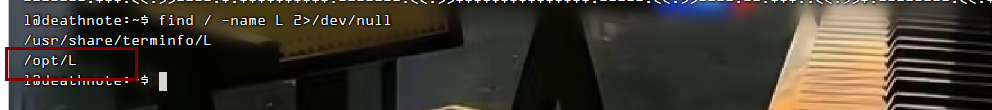

繼續看看能不能發現什么,L是一個關鍵人物

find / -name L 2>/dev/null執行find命令時可能輸出大量無權限的內容,2>/dev/null 把錯誤輸出到“黑洞”,只輸出有權限能查看到文件

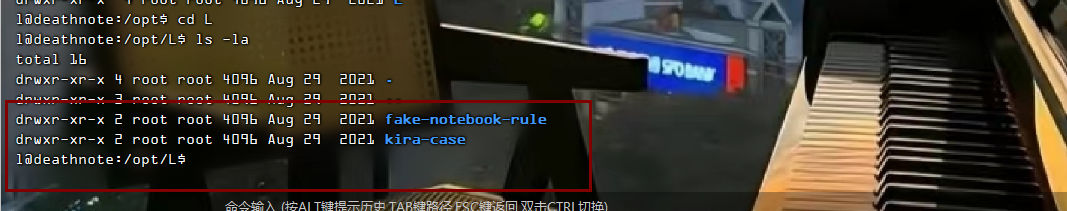

我們進行查看

我們發現了fake-notebook-rule和kira-case文件

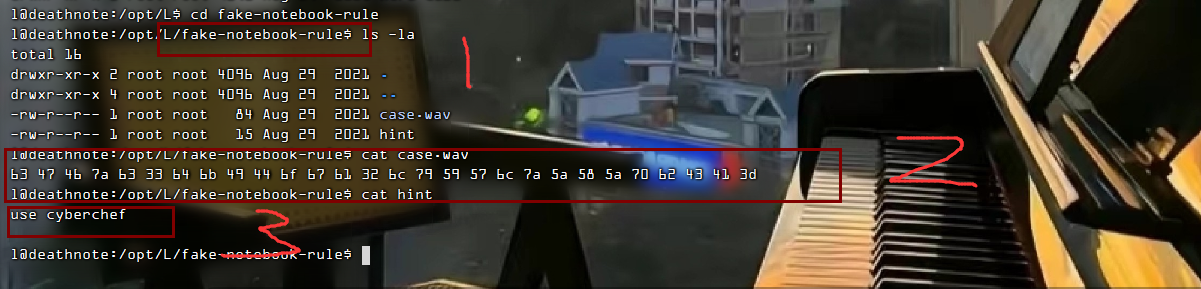

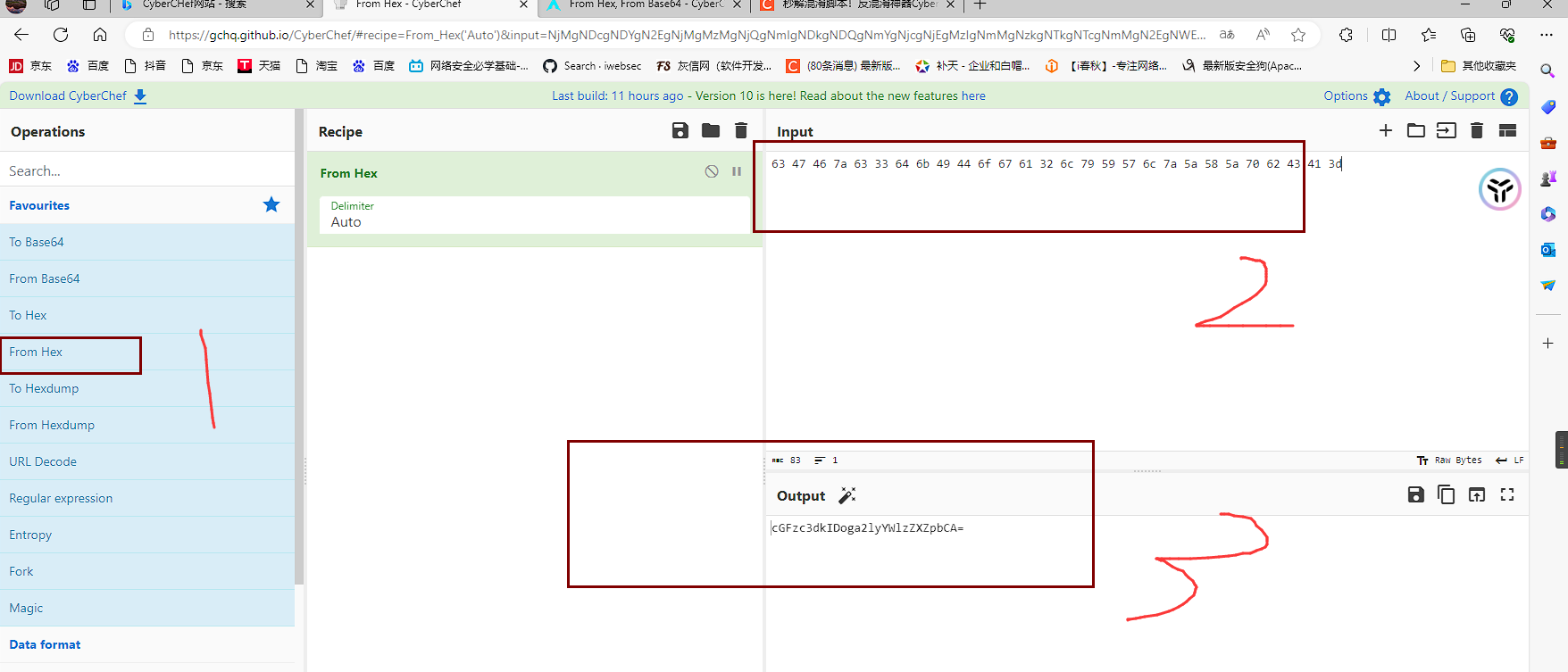

首先,我們進入fake-notebook-rule,發現了2個文件,一個是加密的數字,一個是提示

我們進行解密

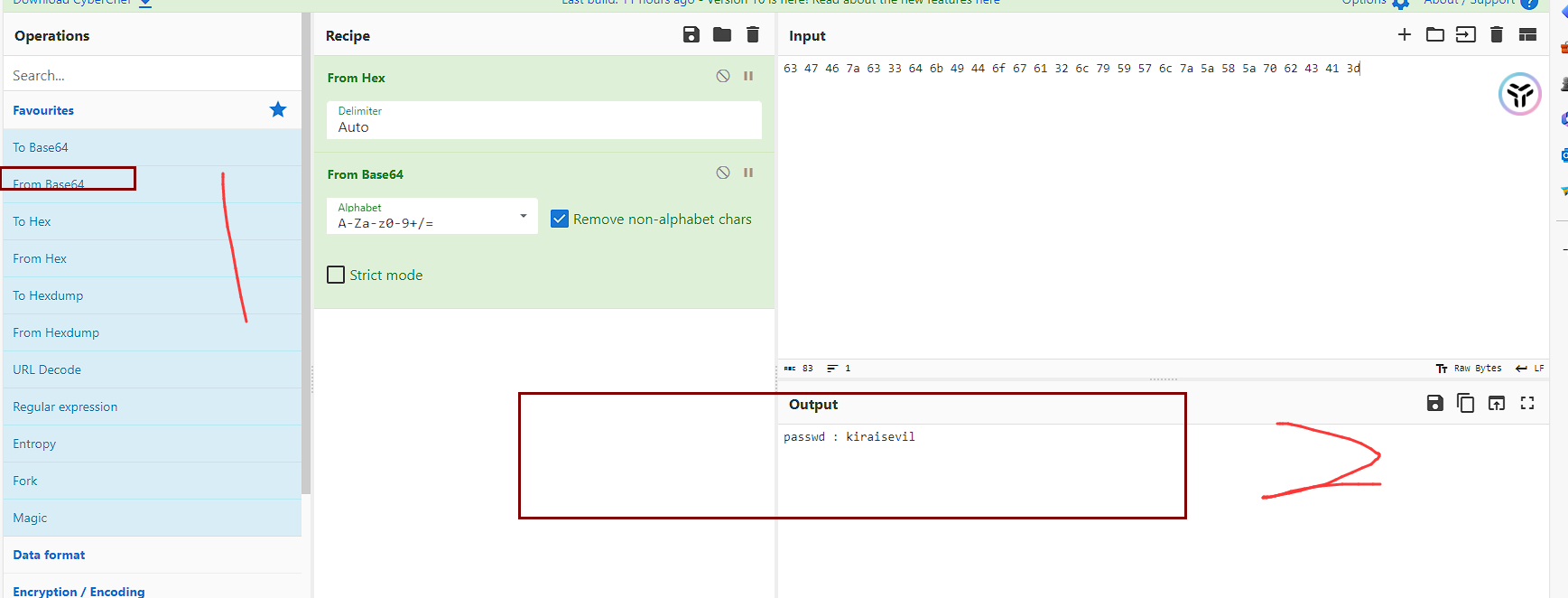

我們發現是base64,我們進行解密

得到密碼是kiraisevil,猜測是kira用戶的密碼

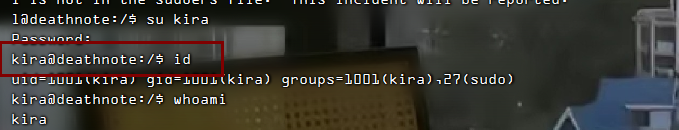

我們進行登錄,su kira

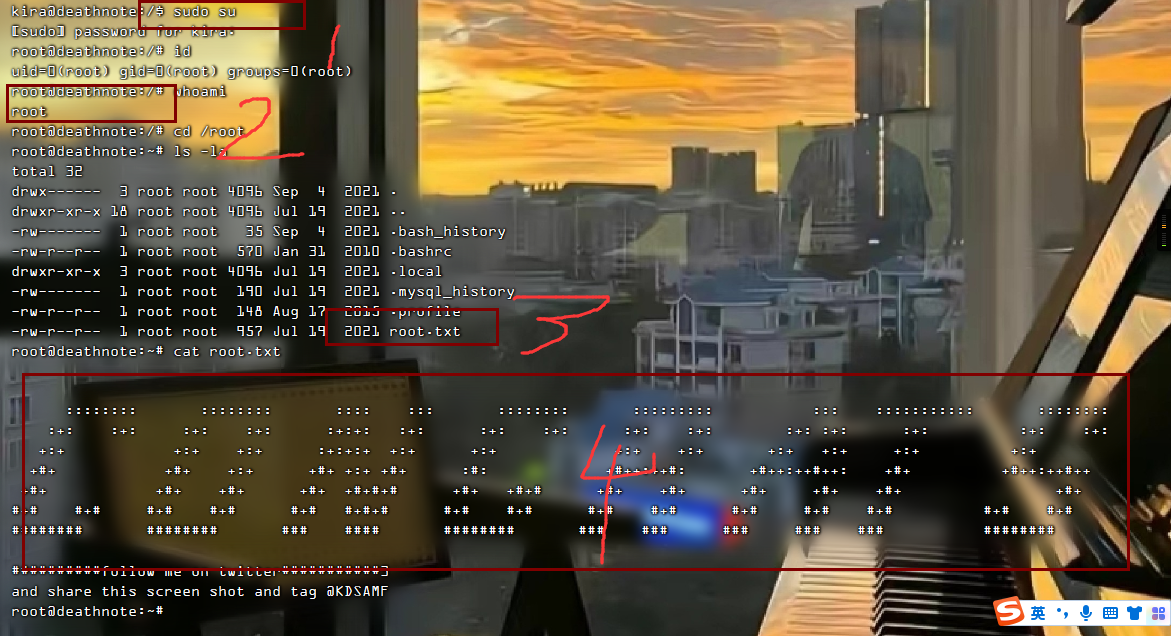

sudo su

我們成功查看到flag

四.相關知識

1.靶場下載地址

2.nmap

3.arp-scan

4.masscan

5.[ 常用工具篇 ] 滲透神器 whatweb 安裝使用詳解

6.[ 滲透工具篇 ] EHole(棱洞)3.0安裝部署及詳解(linux & win)

7.nikto工具的使用

8.dirsearch目錄掃描

9.wpscan爆破

10.ssh登錄

11.cewl——kali密碼攻擊工具

12.hydra——密碼暴利破解工具Hydra

13.ook解密: Brainfuck/OoK加密解密

14.cyberchef

解釋器模式)

:動畫介紹)

)