知識點:

1、Web攻防-SQL注入-操作方法&增刪改查

2、Web攻防-SQL注入-HTTP頭&UA&Cookie

3、Web攻防-SQL注入-HTTP頭&XFF&Referer

案例說明:

在應用中,存在增刪改查數據的操作,其中SQL語句結構不一導致注入語句也要針對應用達到兼容執行,另外也需要明白黑盒中功能對應的操作方法;除此之外部分業務應用功能也要做到了解(如接受IP,UA,COOKIE,Referer等頭部),并且通過功能分析出對應SQL操作方法。

一、演示案例-WEB攻防-SQL注入-增刪改查&無回顯報錯

select查詢:用戶查詢,新聞查詢

delete刪除:用戶刪除,新聞刪除

update修改:用戶修改,新聞修改

insert增加:用戶注冊,新聞添加

總結

為什么select查詢的注入語句沒法用在刪除、修改、增加這種上面,原因就是一般select查詢都會對查詢的數據做顯示,而刪除、修改、增加這種只會告訴你一個執行結果。

二、演示案例-WEB攻防-SQL注入-HTTP頭&UA&Cookie

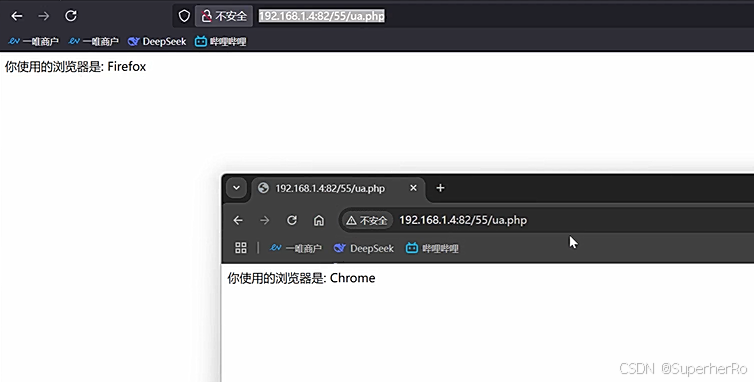

UA(User-Agent)

場景1:對UA設備指定顯示方案

場景2:對UA設備進行信息記錄(把數據寫進數據庫里)

Cookie

場景:開發人員在編寫一個根據用戶 ID(存儲在Cookie中)來查詢信息的功能

三、演示案例-WEB攻防-SQL注入-HTTP頭&XFF&Referer

XFF(X-Forwarded-For)

場景1:限制IP訪問功能

場景2:記錄IP訪問日志

Referer

網站期望登錄請求來自于本站頁面,如果Referer是其他來源,則拒絕登錄。

四、演示案例-WEB攻防-SQL注入-實例應用

1、HTTP頭-XFF注入

https://mp.weixin.qq.com/s/CiCxpHbW4IArB2nYSH-12w

https://mp.weixin.qq.com/s/_jj0o7BKm8CGEcn77gvdOg

2、加密還原+JSON注入

https://mp.weixin.qq.com/s/c3wji_LL_nuiskAKpg89pA

3、HTTP頭-403繞過

https://mp.weixin.qq.com/s/t0VH_9qmb1EuwPGiz3Bbcw

- MongoDB副本集安裝與配置)

)

![[ctfshow web入門] web124](http://pic.xiahunao.cn/[ctfshow web入門] web124)

N問N答(如何繪制一個沒有背景的矩形框;如何繪制一個沒有背景的矩形框))