一、身份認證技術概述

1、身份認證

- 是網絡安全的第一道防線。

- 是最基本的安全服務,其他的安全服務都依賴于它。

- 在物聯網應用系統中,身份認證也是整個物聯網應用層信息安全體系的基礎。

2、基本身份認證技術

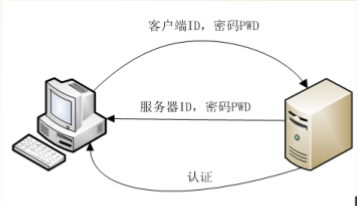

(1)雙方認證

是一種雙方相互認證的方式。

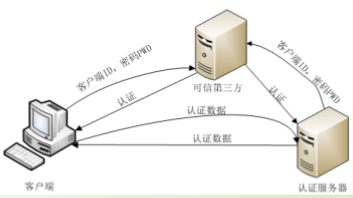

(2)可信第三方認證

認證過程必須借助于一個雙方都能信任的可信第三方(如:Kerberos 認證協議)。

3、基于 PKI/WPKI 輕量級認證技術

(1)PKI(公鑰基礎設施)

是一個用公鑰技術來實施和提供安全服務的、具有普適性的安全基礎設施。

(2)WPKI

- Wireless PKI

- 是為了滿足無線通信的安全需求而發展起來的公鑰基礎設施。

4、新型身份認證技術 —— 零知識身份認證技術

不需要提供私密信息也能夠識別用戶身份

技術思想:有兩方,認證方 V 和被認證方 P,P 掌握了某些私密信息,P 想設法讓 V 相信它確實掌握了那些信息,但又不想讓 V 知道他掌握的那些信息具體內容是什么。

5、非對稱密鑰認證

- 通過請求認證者和認證者之間對一個隨機數作為數字簽名與驗證數字簽名的方法來實現。

- 要求(用于實現數字簽名和驗證數字簽名的密鑰對必須與進行認證的一方唯一對應)

二、Kerberos 網絡用戶身份認證系統

1、Kerberos 簡介

2、Kerberos 系統要解決的問題

- 在一個開放的分布環境中,工作站的用戶想獲得分布在網絡中的服務器上的服務;服務器應能夠限制授權用戶的訪問,并能鑒別服務請求的種類。

- 但在這種環境下,存在以下三種威脅:

- 攻擊者可能假裝成其他用戶操作工作站。

- 攻擊者可以變更工作站的網絡地址,從而冒充另一臺工作站發送請求。

- 攻擊者可以監聽信息交換并使用重播攻擊,以獲得服務或破壞正常操作。

3、Kerberos 系統的功能

- 提供一個集中的認證服務器,其功能上實現服務器與用戶之間的相互認證。

- 采用可信任的第3方密鑰分配中心(KDC)保存與所有密鑰持有者通信的主密鑰(秘密密鑰)

- 安全機制(首先對發出請求的用戶進行身份驗證,確認是否是合法的用戶,如果是,再審核該用戶是否有權對他所請求的服務或主機進行訪問)。

4、Kerberos 系統的目的

- 安全:非法用戶不能偽裝成合法用戶來竊聽有關信息。

- 可靠:用戶依靠Kerberos提供的服務來取得進行訪問控制所需的服務。

- 透明:整個系統對用戶來說應該是透明的。除了需要輸入一個口令外,用戶感覺不到認證服務的發生。

- 可擴縮:系統應采用模塊化、分布式結構,能支持大量客戶和服務器。

5、Kerberos 系統的角色

(1)認證服務器 AS

作為第三方對用戶進行身份認證。

(2)票據許可服務器 TGS

向已通過 AS 認證的用戶發送用戶獲取業務服務器 V 所提供的服務的票據。

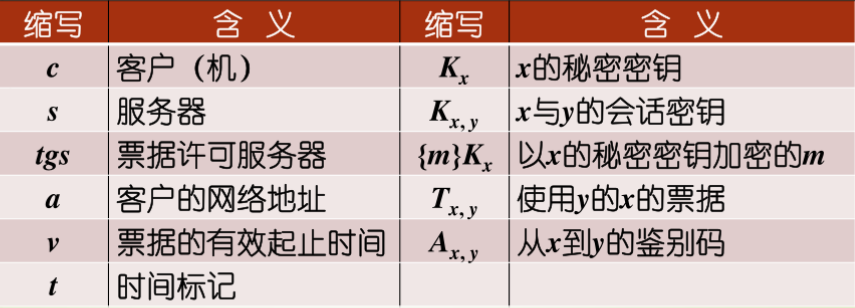

6、Kerberos 系統的縮寫

7、Kerberos 系統的憑證

(1)票據(Ticket)

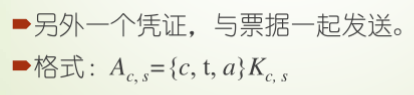

(2)鑒別碼(Authentication)

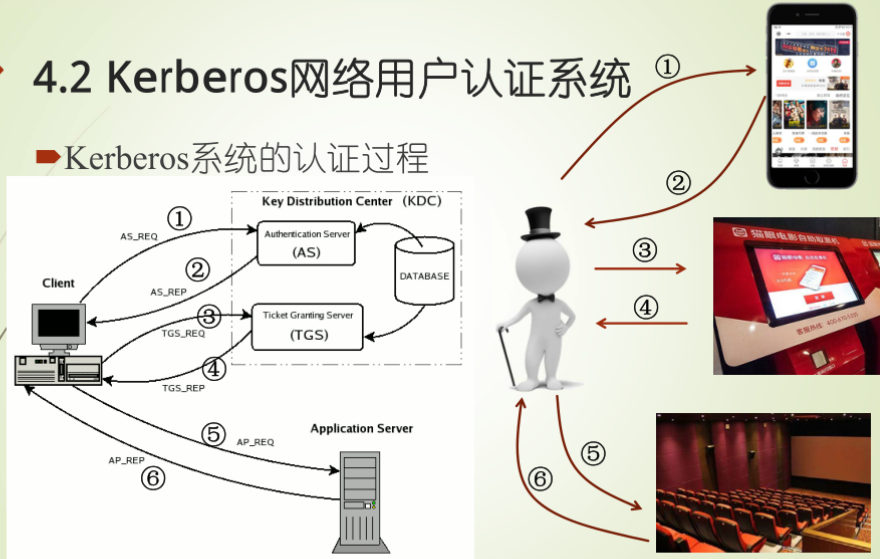

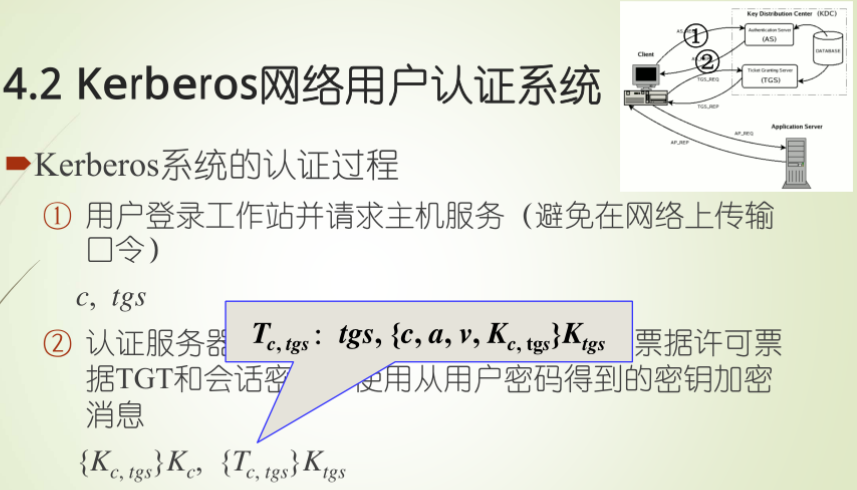

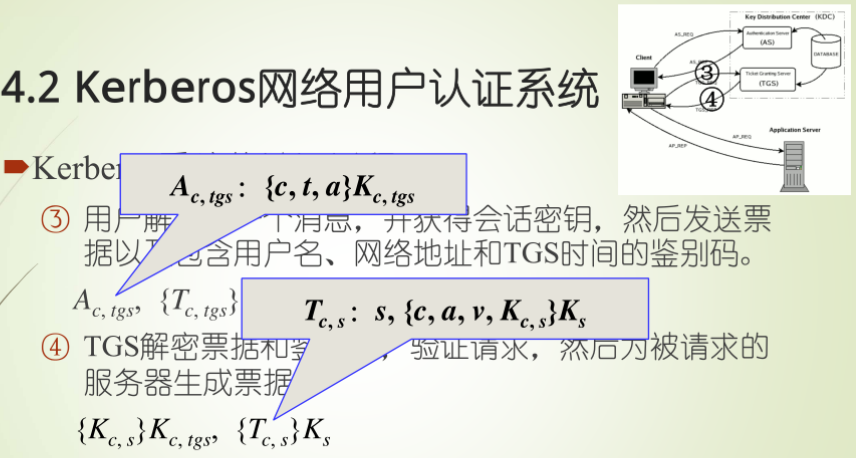

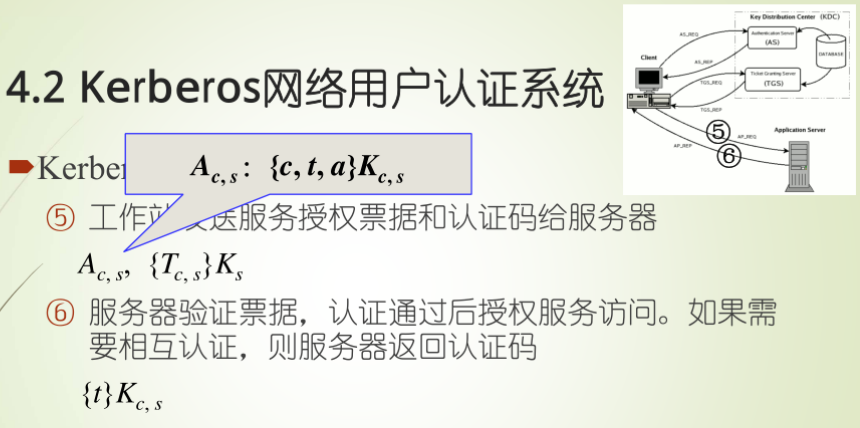

8、Kerberos 系統的認證過程

9、Kerberos 系統的優缺點

(1)優點

- 較高的安全性

- 用戶透明性好

- 擴展性好

(2)缺點

- 服務器在回應用戶的口令時,不驗證用戶的真實性。

- 隨著用戶數的增加,密鑰管理較復雜。

- AS 和 TGS 是集中式管理,容易形成瓶頸,系統的性能和安全也嚴重依賴于 AS 和 TGS 的性能和安全。

10、Kerberos 系統的安全性

(1)舊的鑒別碼很有可能被存儲和重用

票據的有效期可能很長,典型的為八小時

(2)鑒別碼基于這樣一個事實,即網絡中的所有時鐘基本上是同步的

如果能夠欺騙主機,使它的正確時間發生錯誤,那么舊鑒別碼就能被重放。

(3)Kerberos 對猜測口令攻擊很脆弱

若能收集足夠多的票據,則有很大機會找到口令。

(4)惡意軟件的攻擊

11、小結

三、公鑰基礎設施 PKI

1、PKI

- Public Key Infrastructure

- 是一個包括硬件、軟件、人員、策略和規程的集合,能夠為所有網絡應用提供基于公鑰密碼體制的加密和數字簽名等密碼服務,以及所必須的密鑰和證書的產生、管理、存儲、分發和撤銷等功能。

- PKI技術是電子商務的關鍵和基礎。

- PKI 技術是信息安全技術的核心。

2、PKI 的動機

(1)在開放的環境中為開放性業務提供加密和數字簽名服務

(2)公鑰技術

- 如何提供數字簽名功能?

- 如何實現不可否認服務?

- 公鑰和身份如何建立聯系(為什么要相信這是某個人的公鑰)?

- 公鑰如何管理?

(3)方案

- 引入證書(certificate)

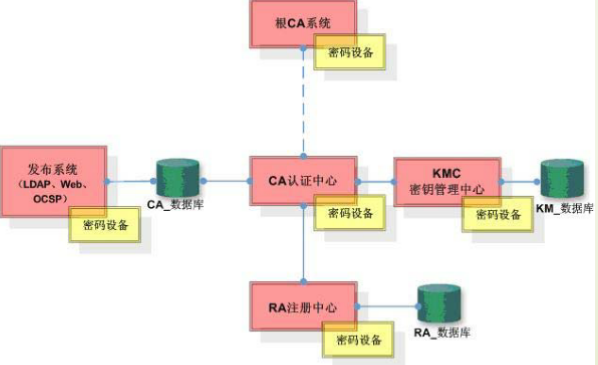

3、PKI 的基本組成

(1)公鑰證書

- 是由可信實體簽名的電子記錄,記錄將公鑰和密鑰所有者的身份捆綁在一起。

- 是 PKI 的基本部件

(2)認證機構(CA,Certificate Authority)

- PKI 的核心,主要任務是頒發和作廢公鑰證書。

(3)注冊機構(RA,Registration Authority)

- 多數用于在證書請求過程中核實證書申請者的身份。

(4)證書管理機構(CMA,Certificate Management Authority)

- 將 CA 和 RA 合起來

(5)PKI 管理標準

- 用于定義證書頒發、吊銷、更新和續訂等證書管理的細節

(6)數字證書庫

- 用于存儲已簽發的數字證書及公鑰

(7)密鑰備份及恢復系統

- 提供備份與恢復密鑰的機制(由可信的機構來完成)

- 只能備份解密密鑰,不能備份簽名私鑰

(8)證書注銷系統

4、PKI 的基本體系結構圖

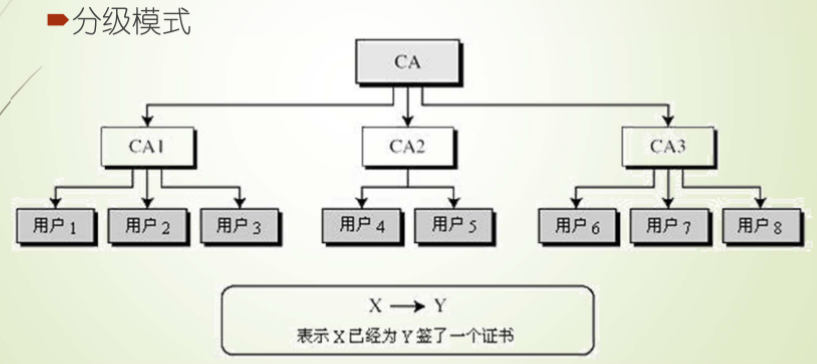

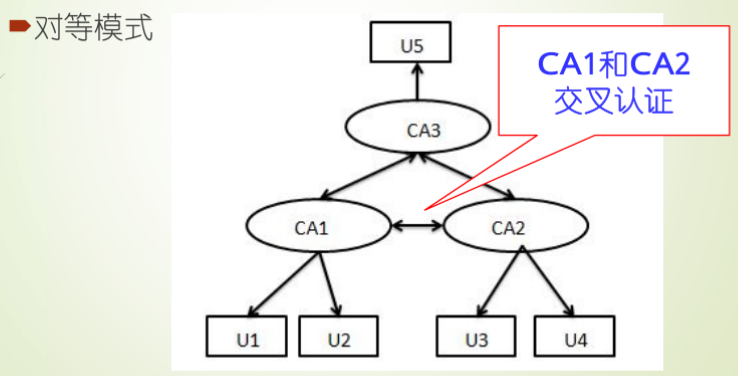

5、PIK 的信任模型

(1)分級模型

(2)對等模型

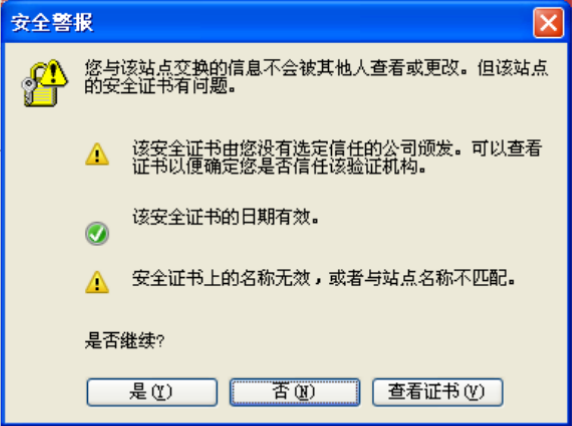

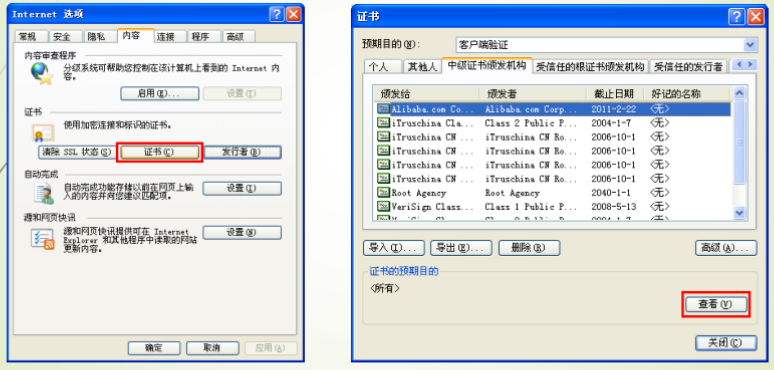

6、PKI 中的證書(Certificate,簡稱 cert)

- PKI 適用于異構環境中,所以證書的格式在所使用的范圍內必須統一。

- 證書是一個機構頒發給一個安全個體的證明,所以證書的權威性取決于該機構的權威性。

- 一個證書中,最重要的信息是

- 個體名字、個體的公鑰

- 機構的簽名、算法和用途

- 簽名證書和加密證書分開

- 最常用的證書格式為 X.509 v3

7、小結

四、密鑰的管理

1、密鑰的分配

- 公開發布

- 公開可訪問目錄

- 公鑰授權

- 公鑰證書

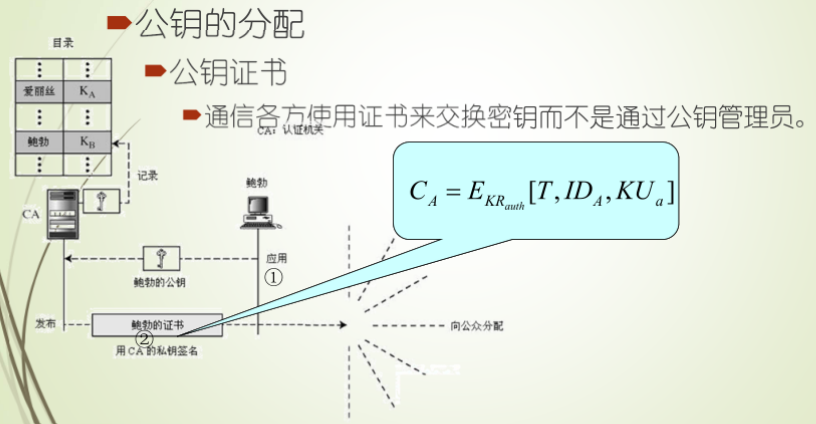

2、公鑰的分配

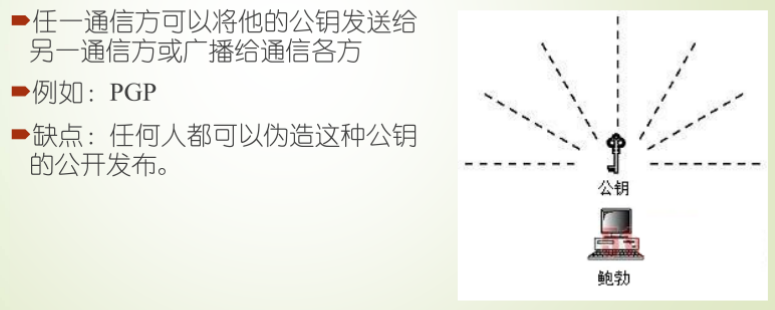

(1)分開發布

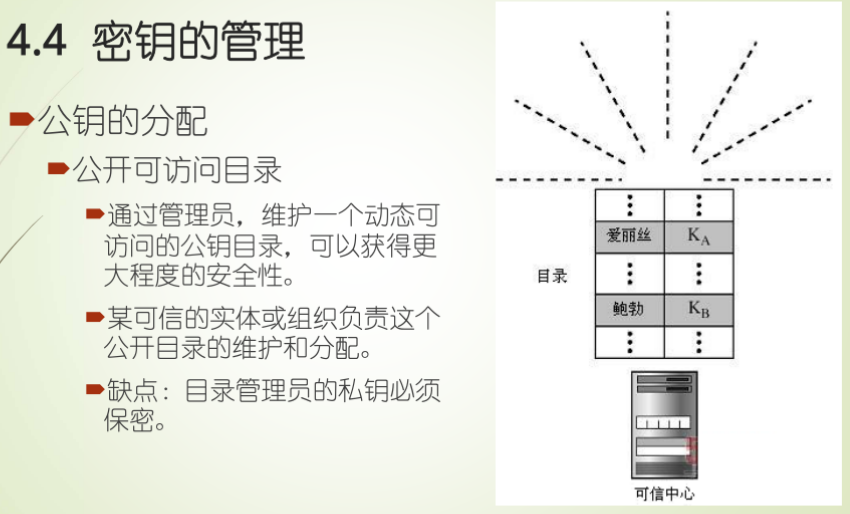

(2)公開可訪問目錄

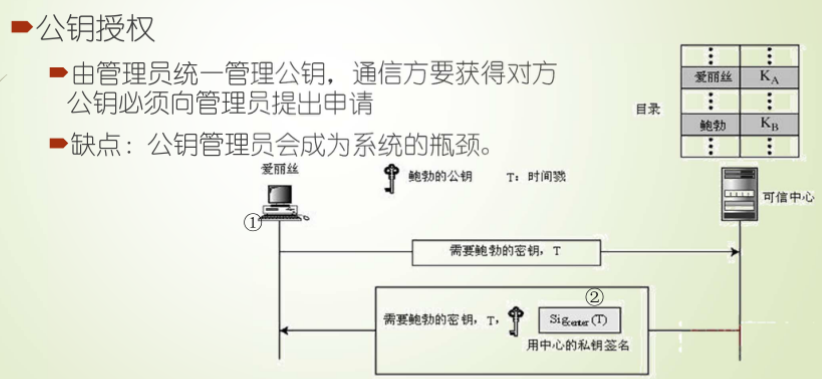

(3)公鑰授權

(4)公鑰證書

(5)利用公鑰分配對稱密鑰

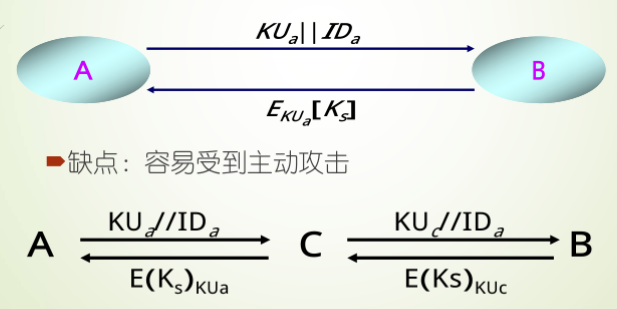

A. 簡單的秘密鑰分配

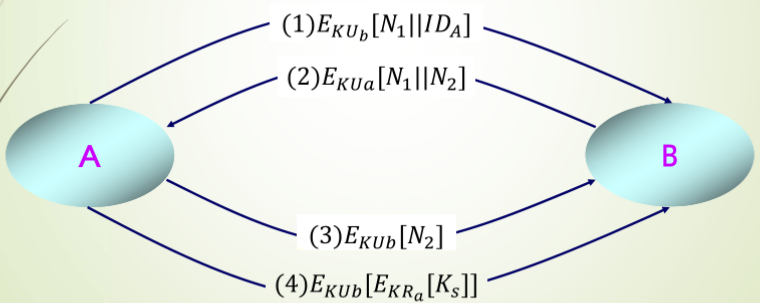

B. 具有保密性和真實性的秘密鑰分配

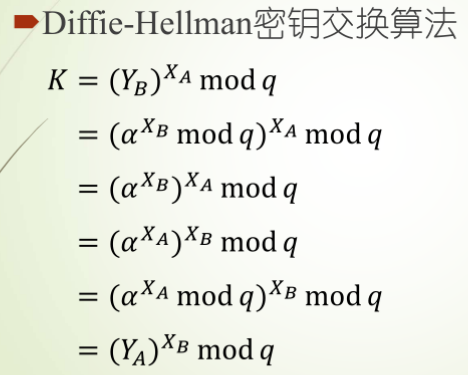

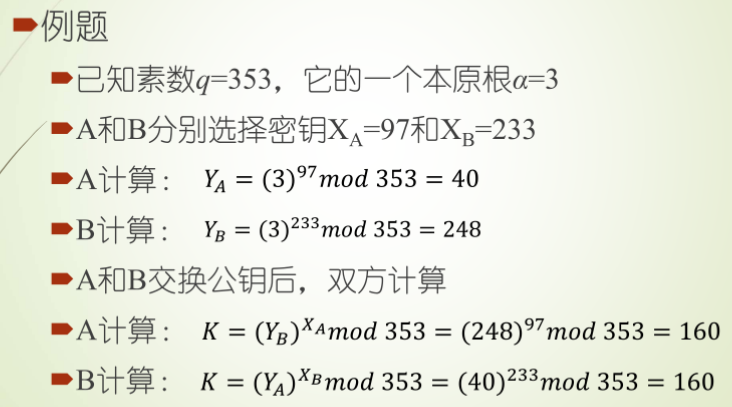

3、Diffie-Hellman 密鑰交換

(1)目的

使兩個用戶能安全地交換密鑰。

(2)只限于進行密鑰交換

(3)有效性建立在計算離散對樹困難性的基礎之上

![]()

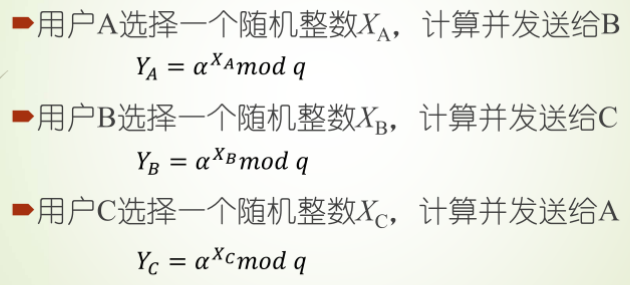

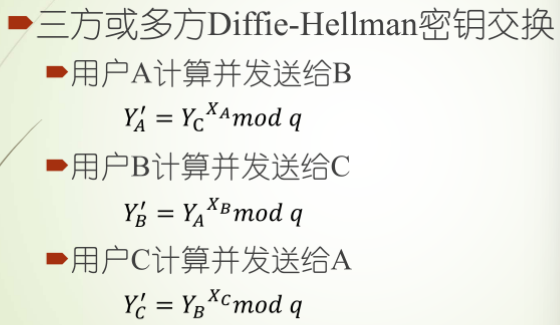

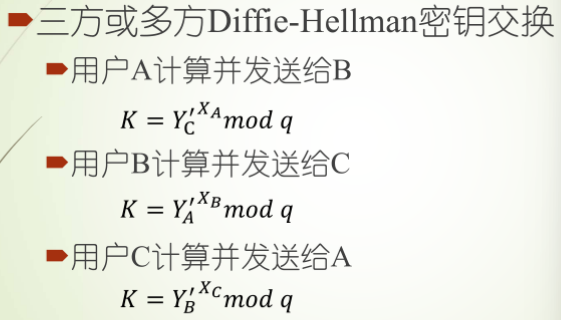

(4)三方或多方 Diffie-Hellman 密鑰交換

2024年基于財務的數據科學項目Python編程基礎(Jupyter Notebooks))