如何使用BurpSuite進行枚舉攻擊

1.靶場選擇

BurpSuite官方也是有滲透的教學與靶場的,這次就使用BurpSuite的靶場進行練習。

靶場地址:https://portswigger.net/web-security

登錄后如下圖所示,選擇**【VIEW ALL PATHS】**:

找到**【Authentication vulnerabilities】**:

選擇**【Lab:Username enumeration via different responses】**:

進入靶場:

2.實驗要求

通過枚舉的方法找到正確的用戶名和密碼,并登錄,Lab已經提供了username和password的字典。

3.具體實現

3.1 點擊【ACCESS THE LAB】進入LAB頁面:

點擊**【My account】**進入我們常見的賬號登錄頁面:

3.2 打開BurpSuite的攔截功能,并隨意輸入一組用戶名和密碼

在**【HTTP history】**中找到URL為/login的記錄:

3.3 右擊這條記錄,選擇【Send to Intruder】:

3.4 點擊Intruder選項卡

首先Attack type選擇Sniper,

然后在Payload positions中,將username后的變量添加標記

3.5 開始Payloads

選擇**【Payloads】,將提供的字典粘貼到【Simple list】中,點擊【Start attack】**開始枚舉

注意:記得關閉攔截,不然包發不出去🤣

枚舉結束,對length長度進行排序,找出不一樣的那個便是正確的用戶名,密碼枚舉的方法也是一樣:

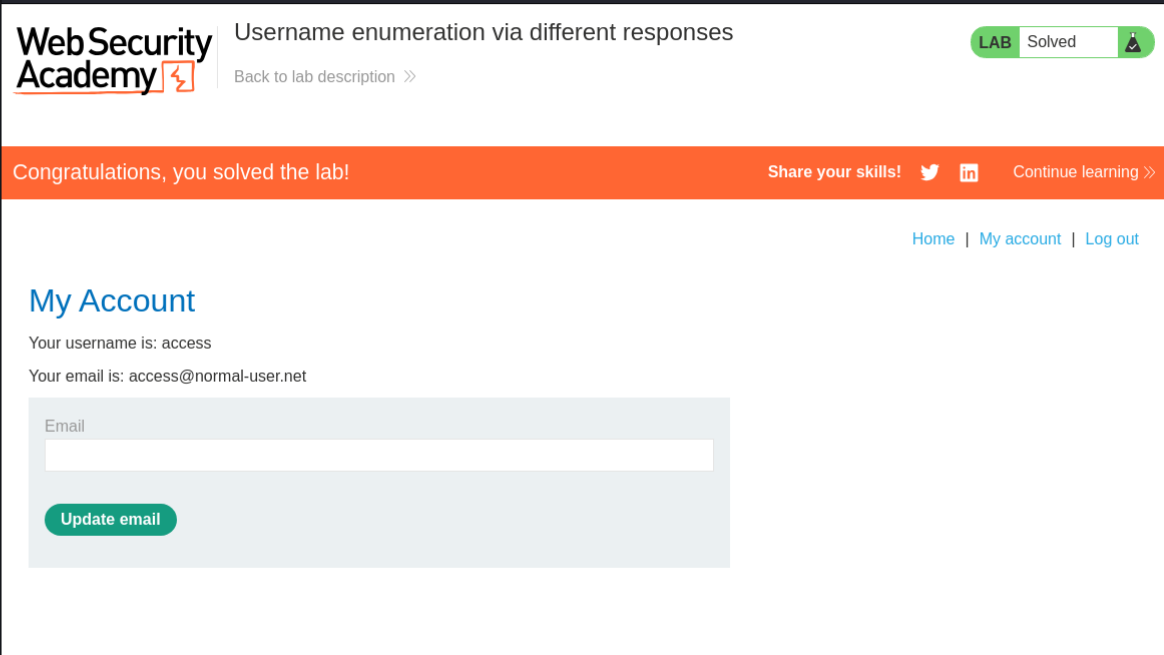

那么通過枚舉可知,用戶名為:access,密碼為:12345678,登錄成功:

?**以上便是一次簡單的BurpSuite的使用案例。**?

)

中文賽道國際大學生數學建模挑戰賽 | 量子計算的物流配送 | 數學建模完整代碼+建模過程全解全析)

第一講 筆記)

】)