一、漏洞修復

Apache CXF Aegis databinding SSRF漏洞

Spring Web UriComponentsBuilder URL解析不當漏洞?

二、修復步驟

1、Apache CXF Aegis databinding SSRF漏洞修復

步驟:

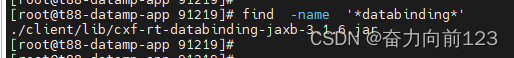

進入服務器搜索?databinding

find ?-name ?'*databinding*'

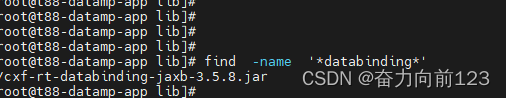

發現版本是3.1.6

果斷升級到3.5.8

<dependency><groupId>org.apache.cxf</groupId><artifactId>cxf-rt-frontend-jaxws</artifactId><version>3.5.8</version></dependency><dependency><groupId>org.apache.cxf</groupId><artifactId>cxf-rt-transports-http</artifactId><version>3.5.8</version></dependency>

2、Spring Web UriComponentsBuilder URL解析不當漏洞修復

找到了spring-web

<dependency><groupId>org.springframework</groupId><artifactId>spring-web</artifactId><!-- 修復漏洞升級版本 --><version>5.3.32</version></dependency>三、maven包升級版本查詢

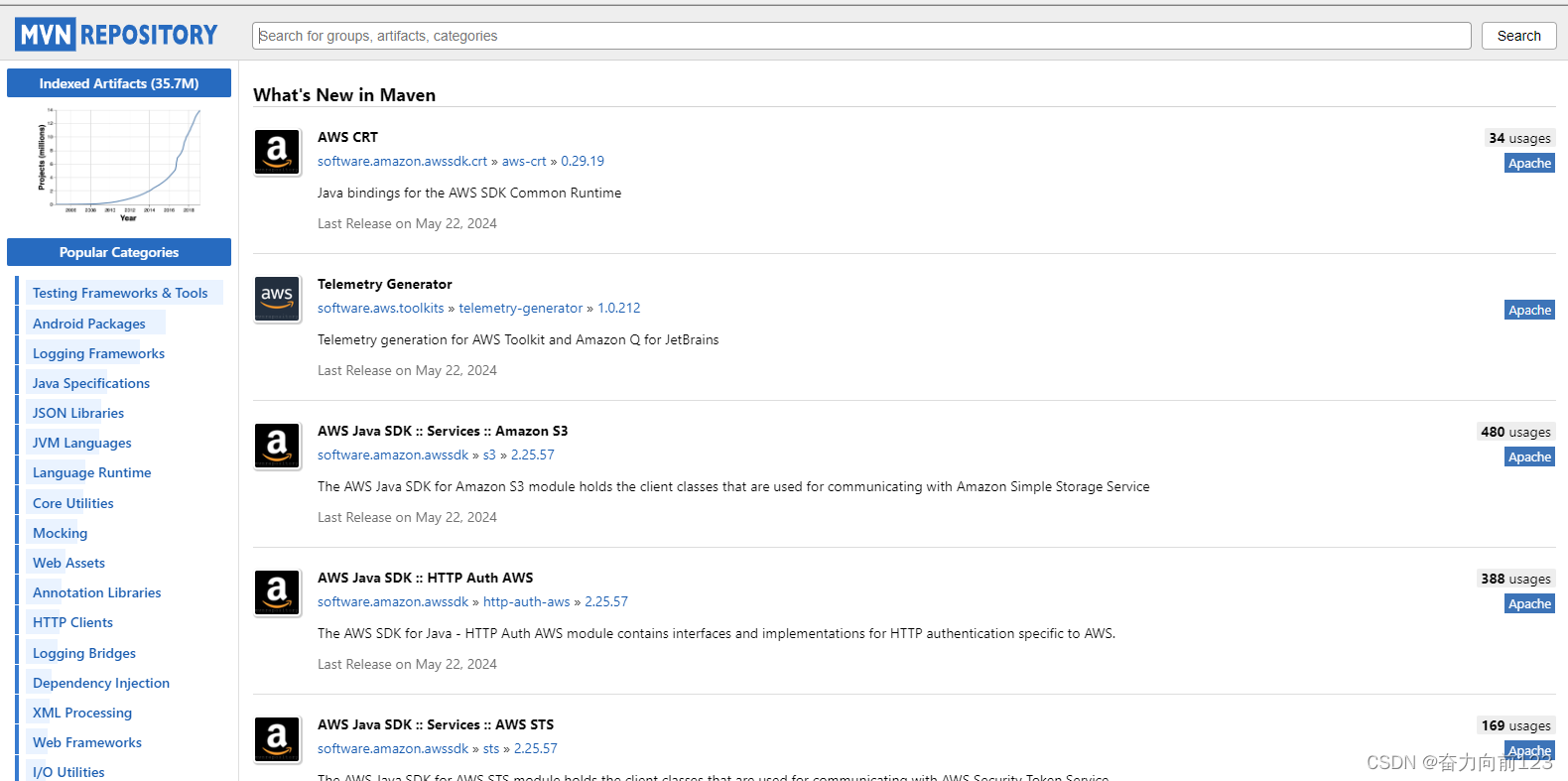

打開https://mvnrepository.com/搜索

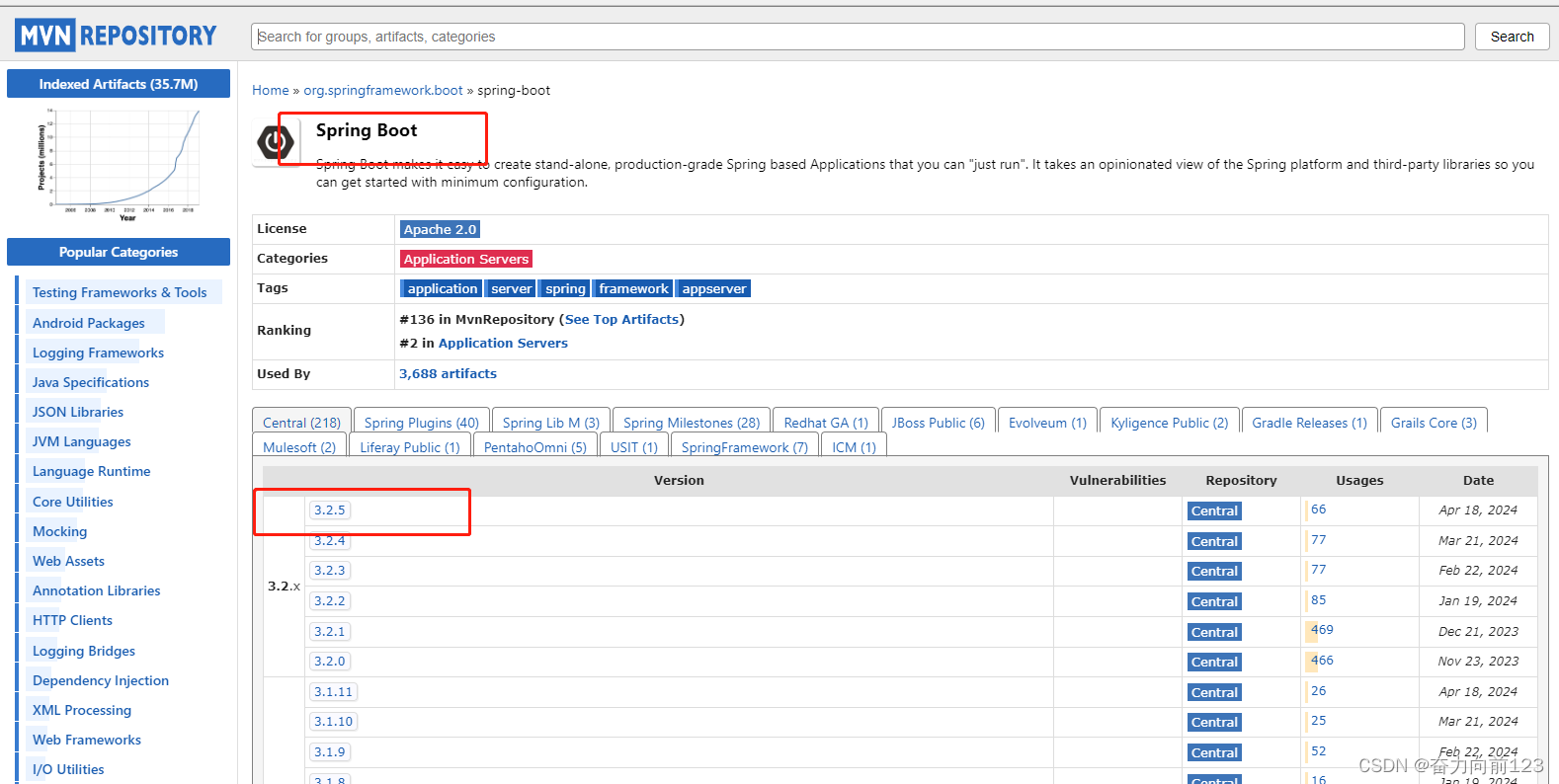

如搜索spring-boot

?

?

獲取maven

<!-- https://mvnrepository.com/artifact/org.springframework.boot/spring-boot -->

<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot</artifactId><version>3.2.5</version>

</dependency>

?四、web漏洞修復日常工作

Web漏洞修復是一個涉及多個步驟的過程,旨在識別和修復Web應用程序中的安全漏洞。?

- 漏洞識別和評估:

- 使用自動化掃描工具(如Nessus、AppScan、Goby、Nikto、OWASP ZAP等)對Web應用程序進行掃描,以發現潛在的安全漏洞。

- 分析掃描結果,確定漏洞的類型、嚴重性和潛在影響。

- 優先處理那些對系統安全構成嚴重威脅的漏洞。

- 漏洞驗證:

- 手動驗證自動化掃描工具發現的漏洞,以確保其真實性和可利用性。

- 嘗試利用漏洞,以了解攻擊者可能如何利用它們來攻擊系統。

- 制定修復計劃:

- 根據漏洞的嚴重性和影響范圍,制定詳細的修復計劃。

- 確定修復漏洞所需的步驟、資源和時間。

- 分配任務給相應的開發人員或維護人員,并設置修復的截止日期。

- 實施修復:

- 根據修復計劃,對Web應用程序進行必要的修改和更新。

- 對于已知的漏洞,可以參考相關的安全公告和修復指南來實施修復。

- 在修復過程中,注意遵循最佳的安全實踐和開發標準。

- 驗證修復效果:

- 在修復完成后,重新運行自動化掃描工具來驗證漏洞是否已被成功修復。

- 手動驗證修復效果,確保系統不再存在已知的安全漏洞。

- 記錄和報告:

- 記錄所有的漏洞信息、修復計劃和修復過程,以便將來參考和審計。

- 編寫漏洞修復報告,向管理層或相關利益方報告漏洞修復的結果和狀態。

- 持續監控和更新:

- 定期對Web應用程序進行安全掃描和漏洞評估,以發現新的安全漏洞。

- 及時更新系統和應用程序,以修復已知的安全漏洞和潛在的安全風險。

- 監控安全公告和漏洞信息,以便及時了解新的安全威脅和攻擊方式。

除了上述步驟外,以下是一些建議的Web安全最佳實踐,可以幫助您減少Web漏洞的風險:

- 最小權限原則:只授予應用程序所需的最小權限來執行其任務。這可以減少潛在的安全風險。

- 輸入驗證和過濾:對用戶輸入進行嚴格的驗證和過濾,以防止惡意輸入和攻擊。

- 錯誤處理:不要向用戶顯示詳細的系統錯誤信息,以防止攻擊者利用這些信息來攻擊系統。

- 安全編碼實踐:遵循安全編碼實踐和標準,以減少代碼中的安全漏洞。

- 安全審計和測試:定期對Web應用程序進行安全審計和測試,以確保其安全性和穩定性。

-- FGHIJ開頭)

+獨立端)

數據技術篇之日志采集)

| 二叉樹 | 104.二叉樹的最大深度、111.二叉樹的最小深度、222.完全二叉樹的節點個數)

)