事件響應和安全團隊論壇 (FIRST,Forum of Incident Response and Security Teams) 于 2023 年 11 月 1 日正式推出第四版通用漏洞評分系統 (CVSS 4.0,Common Vulnerability Scoring System version 4.0)。CVSS 4.0 是評估計算機系統安全漏洞嚴重性的行業標準,是對之前版本 CVSS 的重大更新,帶來了一些變化,這些變化將影響組織評估漏洞和確定漏洞優先級的方式。

1. 背景

1.1. 什么是軟件漏洞?

在計算機科學中,漏洞是削弱系統整體安全性的缺陷或故障。漏洞可能是硬件本身或在其上運行的軟件的弱點。

1.2. 什么是通用漏洞披露CVE?

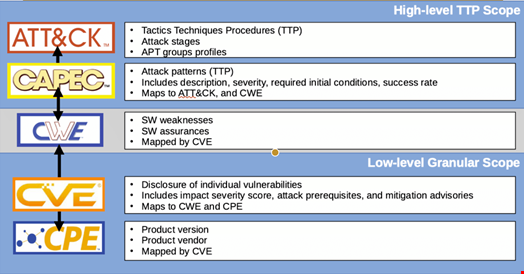

CVE全稱是Common Vulnerabilities and Exposures,即通用漏洞披露,它是MITRE公司維護和更新的安全漏洞列表,列表中的每個條目都會有一個唯一的CVE編號,即CVE ID,供安全研究員和受攻擊的軟件供應商使用,以便確定和回應安全漏洞。CVE條目包含了與CVE ID相關的漏洞的描述性數據(即簡要描述和至少一個參考)。

CVE 由 MITRE 公司于 1999 年與美國國土安全部 (DHS) 和美國網絡安全和基礎設施安全局 (CISA) 合作創立。

CVE 條目通常會包含一些有關漏洞的基本信息,用于管理信息安全風險。這些包括:

- 漏洞的描述:包括受影響的軟件、漏洞的潛在影響以及緩解步驟等信息

- 嚴重性評分:基于漏洞被利用后的潛在影響,通過CVSS來評估

- 對其他信息來源的引用

通過使用 CVE 系統,組織可以識別漏洞、確定優先級并緩解漏洞。

若想了解更多關于CVE的細節,可以參閱博主前期文章《 「 網絡安全常用術語解讀 」通用漏洞披露CVE詳解》

1.3. 通用缺陷枚舉CWE

通用缺陷枚舉 (CWE,Common Weakness Enumeration) 是對可能導致漏洞的軟件弱點進行分層分類,這些弱點被歸為 CWE。CWE 也由 MITRE 維護,并由 DHS 和 CISA 辦公室贊助,并得到 US-CERT 和 DHS 國家網絡安全部門的支持。

-

每個 CWE 條目都分配有一個唯一的標識符,并包含有關弱點的信息,例如其類型、潛在后果和緩解技術。

-

CWE 有 600 多個類別,包括緩沖區溢出、路徑/目錄樹遍歷錯誤、競爭條件、跨站點腳本、硬編碼密碼和不安全隨機數的類。

若想了解更多關于CVE的細節,可以參閱博主前期文章《 「 網絡安全常用術語解讀 」通用缺陷枚舉CWE詳解》

1.4. 如何衡量漏洞的嚴重性

衡量漏洞的嚴重性對于確定修復工作的優先順序和有效管理網絡安全風險至關重要。有幾個因素可能會影響漏洞的嚴重性,包括其嚴重性、可利用性和潛在影響:

- 漏洞嚴重程度:是指漏洞利用可能造成的潛在危害。通用漏洞評分系統 (CVSS) 是一種廣泛使用的用于評估漏洞嚴重性的框架。

- 漏洞可利用性:是指攻擊者利用漏洞的難易程度。影響可利用性的因素包括公共利用的可用性、所需的攻擊者技能水平以及對特殊權限或條件的需求。

- 潛在影響:是指漏洞被利用后可能造成的危害程度。這種影響可以通過多種方式來衡量,例如運營中斷、財務損失、聲譽損害或法律和監管后果。

2. 什么是CVSS?

通用漏洞評分系統(CVSS)是一個開放的行業標準,用于評估計算機系統安全漏洞的嚴重性。它提供了一種通用語言來描述漏洞的特征和影響,使安全專業人員和組織之間更容易共享和比較漏洞信息。該系統由美國國家基礎設施咨詢委員會 (NIAC) 于 2005 年開發,但后來轉移到事件響應和安全團隊論壇 (FIRST),該論壇現在負責維護和更新評分系統。

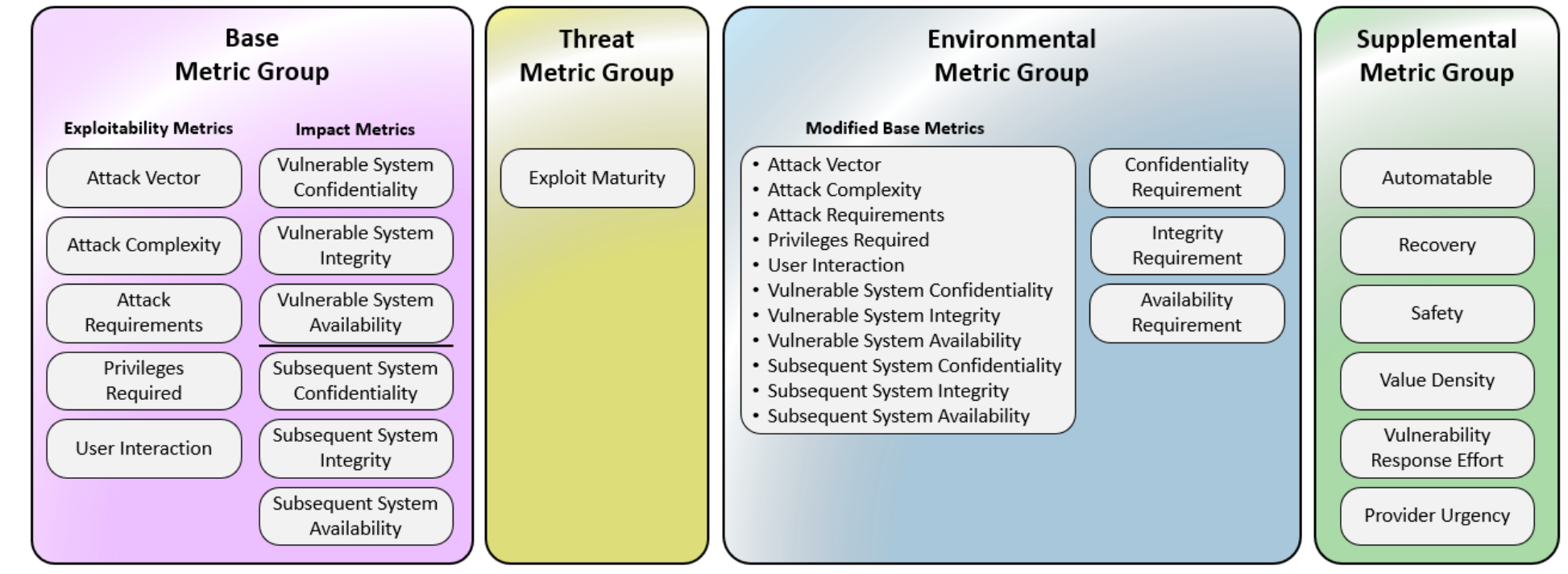

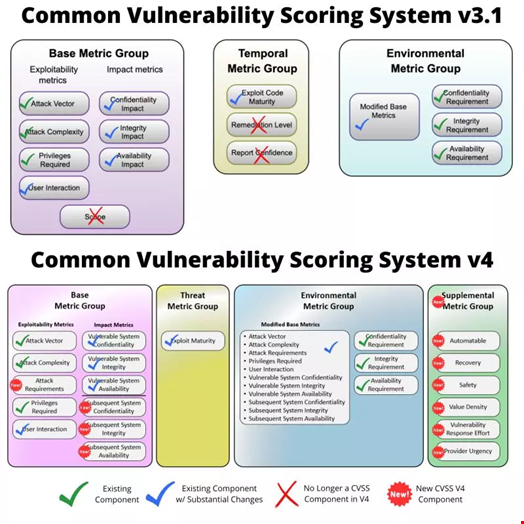

CVSS 基于三組指標:基礎指標、時間指標和環境指標。

若想了解更多關于CVSS的細節,可以參閱如下官方文檔:

- cvss-v40-specification.pdf (訪問密碼: 6277,共40頁)

2.1. 基礎指標

基礎指標評估漏洞的固有特征,包括以下標準:

- 利用潛力:漏洞被成功利用的可能性。

- 訪問向量:攻擊者訪問易受攻擊的系統或組件的難易程度。

- 影響:利用漏洞的潛在后果,例如喪失機密性、完整性或可用性。

2.2. 時間指標

時間指標反映了漏洞隨時間變化的性質,包括以下標準:

- 利用代碼可用性:該漏洞是否存在公開可用的利用代碼。

- 補救措施是否存在:是否有補丁或修復程序可用于解決漏洞。

- 置信度:對漏洞信息準確性的置信度。

2.3. 環境指標

環境指標考慮組織 IT 環境中漏洞的具體環境,并包括以下標準:

- 潛在的附帶損害:利用漏洞對其他系統或組件造成意外損害的可能性。

- 目標分布:組織 IT 環境中易受攻擊的系統或組件的普遍程度。

- 影響修正:可能影響漏洞影響的其他因素,例如組織的安全狀況和受影響資產的價值。

CVSS 根據這些指標分配嚴重性評分。 CVSS 分數越高表示漏洞越嚴重。 CVSS 分數可用于確定漏洞修復工作的優先級,并就減輕網絡安全風險做出明智的決策。

3. CVSS 4.0 變化點?

CVSS 標準的最新修訂版是在上一版本 CVSS 3.1 推出四年后發布的。

-

它旨在解決 CVSS 3.1 的一些缺陷,例如普遍缺乏評估漏洞嚴重性的粒度以及無法解決工業控制系統 (ICS) 問題。

-

CVSS 4.0 提供了漏洞評估的補充指標,例如安全性 (S)、可自動化性 (A)、恢復性 ?、價值密度 (V)、漏洞響應努力 (RE) 和提供商緊急性 (U)。

-

引入了一種新的命名法,使用

基礎 (CVSS-B)、基礎 + 威脅 (CVSS-BT)、基礎 + 環境 (CVSS-BE) 和基礎 + 威脅 + 環境 (CVSS-BTE)的組合來枚舉 CVSS 分數嚴重程度評級。FIRST表示此種命名法強化CVSS不僅僅是基本分數的概念,只要顯示或傳達CVSS數字值,就應該使用這種命名法。CVSS基本分數應輔以對環境的分析(環境指標)以及可能隨時間變化的屬性(威脅指標)。

4. 參考

[1] https://www.infosecurity-magazine.com/news-features/navigating-vulnerability-maze-cve/

[2] https://www.first.org/cvss/v4-0/

推薦閱讀:

- 「 網絡安全常用術語解讀 」軟件物料清單SBOM詳解

- 「 網絡安全常用術語解讀 」SBOM主流格式CycloneDX詳解

- 「 網絡安全常用術語解讀 」SBOM主流格式SPDX詳解

- 「 網絡安全常用術語解讀 」SBOM主流格式CycloneDX詳解

- 「 網絡安全常用術語解讀 」漏洞利用交換VEX詳解

- 「 網絡安全常用術語解讀 」軟件成分分析SCA詳解:從發展背景到技術原理再到業界常用檢測工具推薦

- 「 網絡安全常用術語解讀 」什么是0day、1day、nday漏洞

- 「 網絡安全常用術語解讀 」軟件物料清單SBOM詳解

- 「 網絡安全常用術語解讀 」殺鏈Kill Chain詳解

- 「 網絡安全常用術語解讀 」點擊劫持Clickjacking詳解

- 「 網絡安全常用術語解讀 」懸空標記注入詳解

- 「 網絡安全常用術語解讀 」內容安全策略CSP詳解

- 「 網絡安全常用術語解讀 」同源策略SOP詳解

- 「 網絡安全常用術語解讀 」靜態分析結果交換格式SARIF詳解

- 「 網絡安全常用術語解讀 」安全自動化協議SCAP詳解

- 「 網絡安全常用術語解讀 」通用平臺枚舉CPE詳解

- 「 網絡安全常用術語解讀 」通用缺陷枚舉CWE詳解

- 「 網絡安全常用術語解讀 」通用漏洞披露CVE詳解

- 「 網絡安全常用術語解讀 」通用配置枚舉CCE詳解

- 「 網絡安全常用術語解讀 」通用漏洞評分系統CVSS詳解

- 「 網絡安全常用術語解讀 」通用漏洞報告框架CVRF詳解

- 「 網絡安全常用術語解讀 」通用安全通告框架CSAF詳解

- 「 網絡安全常用術語解讀 」漏洞利用交換VEX詳解

- 「 網絡安全常用術語解讀 」軟件成分分析SCA詳解:從發展背景到技術原理再到業界常用檢測工具推薦

- 「 網絡安全常用術語解讀 」通用攻擊模式枚舉和分類CAPEC詳解

- 「 網絡安全常用術語解讀 」網絡攻擊者的戰術、技術和常識知識庫ATT&CK詳解

)

)