?? ? 鄭重聲明:?本文所有安全知識與技術,僅用于探討、研究及學習,嚴禁用于違反國家法律法規的非法活動。對于因不當使用相關內容造成的任何損失或法律責任,本人不承擔任何責任。 如需轉載,請注明出處且不得用于商業盈利。?

? ? 💥👉點贊?? 關注🔔 收藏?? 評論💬💥

? ? 更多文章戳👉Whoami!-CSDN博客🚀

𖤐 兄 弟 , 感 覺 如 何 , 來 到 第 二 回 合 啦 , 加 油!?

𖤐 𝓑𝓻𝓸𝓽𝓱𝓮𝓻, 𝓱𝓸𝔀 𝓭𝓸 𝔂𝓸𝓾 𝓯𝓮𝓮𝓵? 𝓒𝓸𝓶𝓲𝓷𝓰 𝓽𝓸 𝓽𝓱𝓮 𝓼𝓮𝓬𝓸𝓷𝓭 𝓻𝓸𝓾𝓷𝓭, 𝓵𝓮𝓽'𝓼 𝓰𝓸?!?

→ 信息收集

→ 漏洞檢測?漏洞掃描?AppScan(WEB掃描)-----我們在這兒~?🔥🔥🔥

→ 初始立足點

→?權限提升?

→ 橫向移動

→ 報告/分析

→ 教訓/修復??

目錄

1.1漏洞掃描工具分類

1.2?AppScan概述

1.2.1 AppScan 10 中文版功能特點

1.2.2 Web應用掃描流程

1.2.3 掃描方式對比

1.2.4 安裝與激活步驟

1.3 自動掃描

1.3.1 詳細配置流程

1.3.1.1?新建掃描文件

1.3.1.2?選擇掃描方式

1.3.1.3?配置URL和服務器

1.3.1.4?登錄管理

1.3.1.5?HTTPS證書安裝(可選)

1.3.1.6?測試策略

1.3.1.7?測試優化

1.3.1.8?保存配置

1.3.2 其他特殊配置

1.3.2.1 設置排除路徑

1.3.2.2 設置黑名單

1.3.2.3 設置web環境因素

1.3.2.4 設置探索選項

1.3.2.5 設置掃描專家

1.4 手動掃描

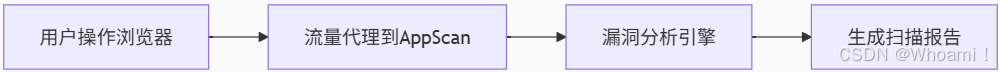

1.4.1 外部瀏覽器手動掃描

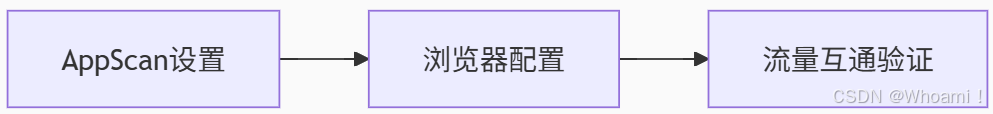

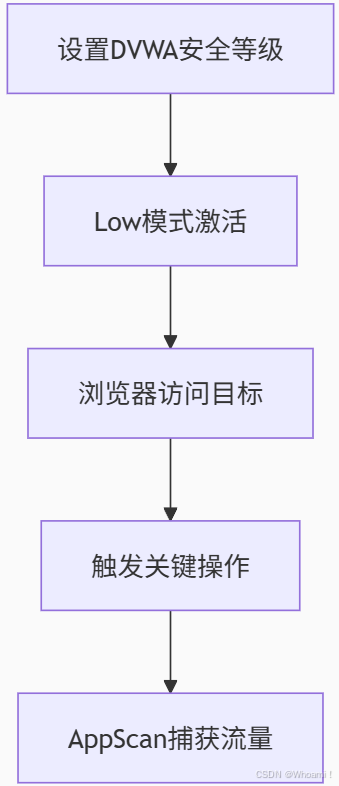

1.4.1.1 配置流程圖

1.4.1.2 外部瀏覽器配置

1.4.1.3 掃描目標環境(以DVWA為例)

1.4.2 內部瀏覽器手動掃描

1.4.2.1操作步驟列表

1.4.2.2 詳細操作步驟

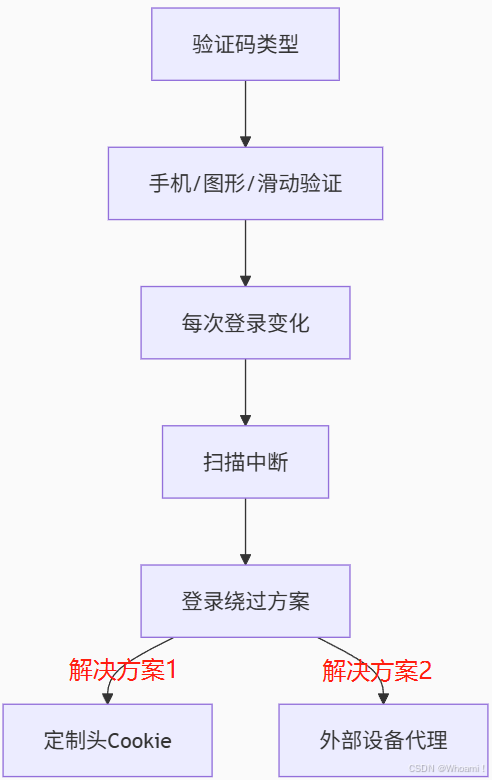

1.4.3 登錄時驗證碼繞過方案

1.4.3.1 詳細操作步驟

1.4.3.2?Cookie保鮮三法

💥創作不易💥求一波暴擊👉點贊?? 關注🔔 收藏?? 評論💬

1.1漏洞掃描工具分類

? ? ? ? 前面的文章介紹了OSCP的Nessus和Nmap的NSE漏掃腳本,但是漏掃工具還有非常多,以下是一個分類說明,本文作為擴展內容詳細介紹AppScan(WEB掃描工具)。

| 分類依據 | 工具名稱 | 類型 | 主要功能/針對目標 |

|---|---|---|---|

| 針對某類漏洞 | sqlmap | 開源/免費 | 自動化檢測與利用SQL注入漏洞 |

| weblogicscan | 開源/免費 | 專門掃描WebLogic中間件漏洞(如反序列化、未授權訪問) | |

| 針對某類CMS | wpscan | 開源/免費 | WordPress CMS漏洞掃描(插件/主題漏洞、配置錯誤等) |

| dedecmsscan | 開源/免費 | 織夢DedeCMS漏洞檢測(歷史漏洞利用) | |

| 針對系統應用層 | Nessus | 商業版 (有免費版) | 綜合性系統漏洞掃描(OS、服務、配置弱點) |

| 針對某類框架 | Struts2漏洞檢查工具 | 開源/免費 | 檢測Apache Struts2框架漏洞(如OGNL表達式注入) |

| SB-Actuator | 開源/免費 | Spring Boot Actuator未授權訪問/信息泄露檢測 | |

| 針對Web服務 | Burp Suite | 商業版 (有免費版) | Web滲透測試套件(含漏洞掃描、爬蟲、代理等功能) |

| Xray | 商業版 (有社區版) | 主動/被動Web漏洞掃描(支持多種高危漏洞檢測) | |

| AWVS (Acunetix) | 商業版 | 自動化Web應用漏洞掃描(SQLi、XSS、RCE等) | |

| AppScan (IBM) | 商業版 | 企業級Web/移動應用安全測試(DAST/SAST) |

補充說明:

-

功能重疊:部分工具跨多類(如Nessus可掃Web服務,Burp Suite含插件擴展漏洞檢測)。

-

Burp Suite定位:雖歸類為Web服務掃描,但其核心是滲透測試工作流平臺,漏洞掃描為功能模塊之一。

1.2?AppScan概述

1.2.1 AppScan 10 中文版功能特點

| 測試類型 | 特點描述 |

|---|---|

| 動態分析(黑盒掃描) | 通過模擬攻擊測試運行時應用響應,無需源碼 |

| 靜態分析(白盒掃描) | 支持?源碼審計(污點分析、模式匹配)和 JavaScript 上下文分析 |

| 交互分析(玻璃盒掃描) | 結合服務端代理,提升漏洞識別準確率(比傳統動態測試更高效) |

| 高級功能 | 提供?40+ 合規報告模板,支持自動爬蟲、漏洞修復建議、結果導出至跟蹤系統 |

💡?核心優勢:

三重檢測引擎(動態+靜態+交互)覆蓋全場景

自動化深度爬蟲:自動發現網站入口并爬取鏈接

支持新型漏洞檢測:OS命令注入、SSRF、XXE攻擊等

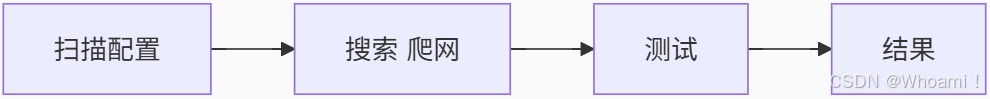

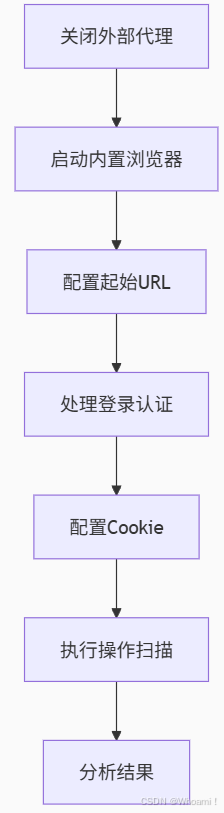

1.2.2 Web應用掃描流程

?

?

| 階段 | 關鍵操作 |

|---|---|

| 掃描配置 | 范圍限制、登錄序列、表單過濾、客戶化參數、掃描專家 |

| 搜索(爬網) | 應用搜索、技術架構識別、手動搜索、多步驟操作記錄 |

| 測試 | 預探測技術、自動化測試、手動測試、問題確認 |

| 結果 | 漏洞展示、互動報告、修復建議、打印報告、發布到問題追蹤系統 |

1.2.3 掃描方式對比

| 掃描方式 | 使用場景 | 是否需要源碼 | 技術特點 |

|---|---|---|---|

| Static 靜態分析 | 白盒測試 | ? 需要 | 源碼審計(Taint analysis/Pattern matching) |

| Dynamic 動態分析 | 黑盒測試 | ? 不需要 | 模擬攻擊檢測運行時響應 |

| Hybrid 混合分析 | 已知源代碼時 | ? 需要 | 結合動/靜態優勢 |

| Run-Time 運行時分析 | 未知源代碼時 | ? 不需要 | 玻璃盒代理交互(高準確性) |

| Client-Side 客戶端分析 | 前端安全檢測 | ? 不需要 | JavaScript 漏洞挖掘 |

???選擇建議:

有源碼 →?混合分析(Hybrid)

無源碼 →?運行時分析(Run-Time)

1.2.4 安裝與激活步驟

-

環境準備

?安裝前需先安裝?.NET Framework 4.7.2(已安裝可跳過) -

主程序安裝

? ?雙擊運行:Appscan_Setup_1002.exe,選擇安裝語言選“中文”,點擊確定。后續就是windows安裝軟件流程,不展開。

注意!記錄安裝目錄,破解需要使用到。

-

破解替換(AppScan 是商業版的,想白嫖得破解才行呀😜)

- 將破解文件(

AppScansDK.dll、HcllicenseProvider.dll)覆蓋至安裝目錄替換原來文件 - 示例路徑:

D:\Program Files (x86)\HCL\AppScan Standard - 右鍵以管理員身份運行啟動程序

???法律聲明:

破解行為違反軟件許可協議,建議購買正版授權!

1.3 自動掃描

由于已有的一些圖片模糊,以下內容部分圖片轉載自“程序員桔子”的博文。

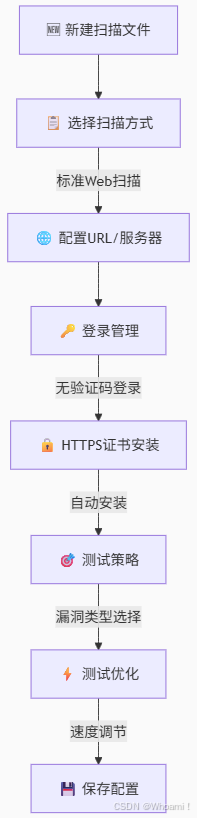

1.3.1 詳細配置流程

?

?

| 步驟 | 關鍵操作 | 注意事項 |

|---|---|---|

| 1. 新建掃描文件 | 創建新掃描項目 | 確定掃描目標范圍 |

| 2. 選擇掃描方式 | 自動標準Web/移動/手動服務掃描 | 根據應用類型選擇 |

| 3. 配置URL/服務器 | 輸入目標網址和服務器信息 | 必須包含http/https協議 |

| 4. 登錄管理 | 錄制登錄序列 | ?不支持驗證碼登錄 |

| 5. HTTPS證書安裝 | 自動安裝安全證書 | 出現成功窗口即完成 |

| 6. 測試策略 | 選擇掃描漏洞類型 | 推薦全選高危漏洞 |

| 7. 測試優化 | 調節掃描速度(快/中/慢) | 業務時段選"平衡"模式 |

| 8. 保存配置 | 生成.scan配置文件 | 建議版本化命名 |

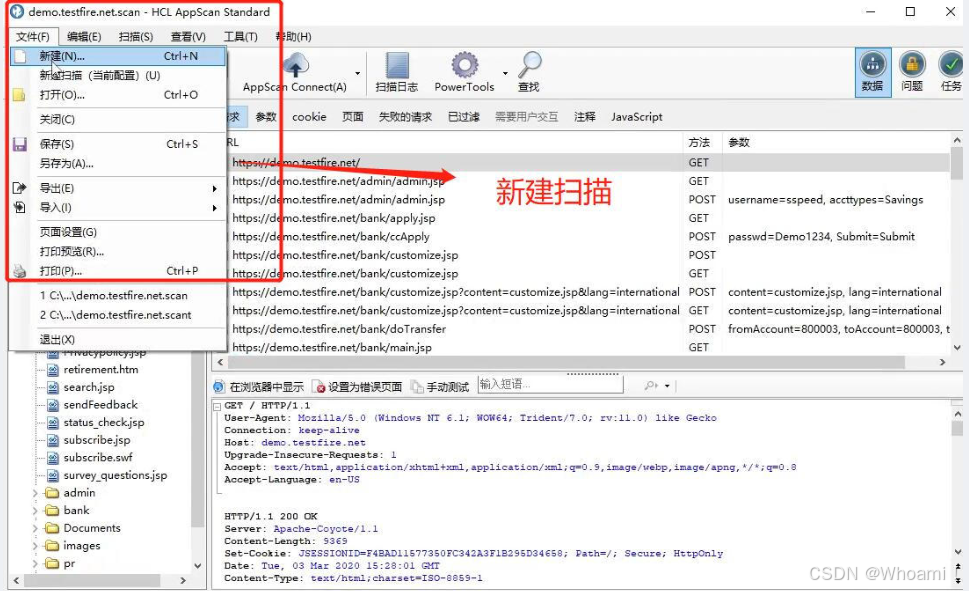

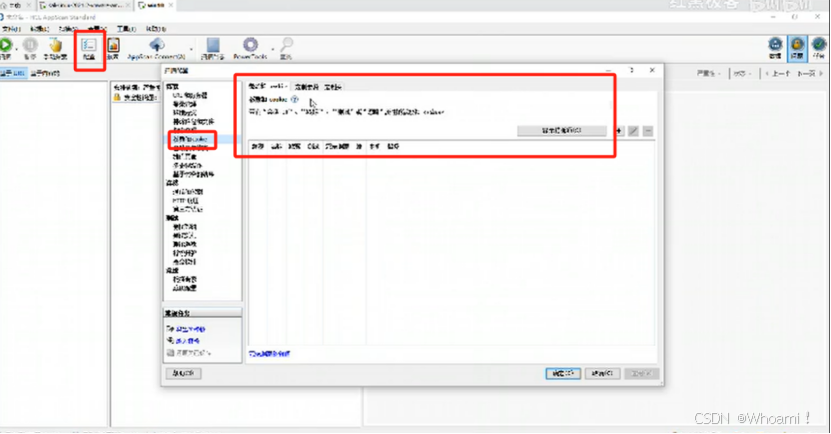

1.3.1.1?新建掃描文件

?

?

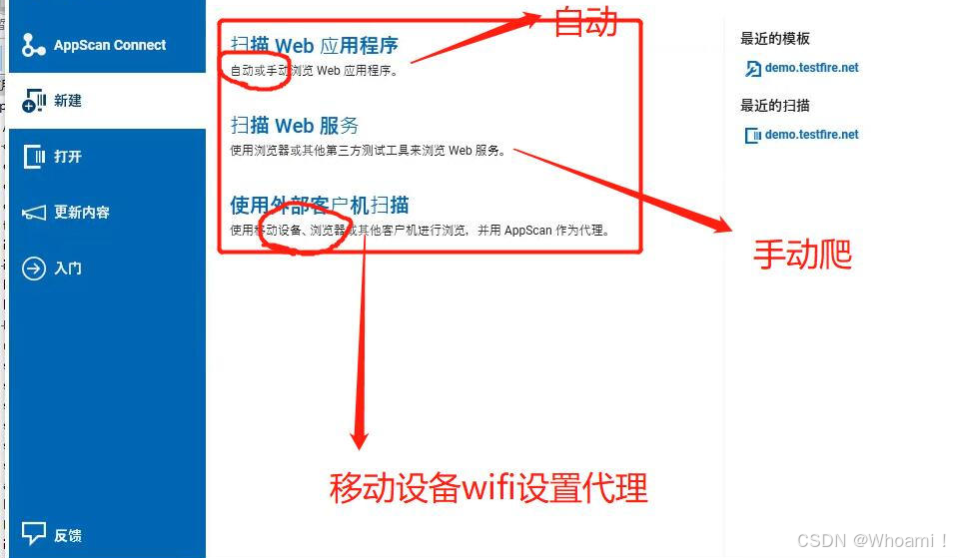

1.3.1.2?選擇掃描方式

選擇第一種“掃描Web應用程序”,即自動掃描。

?

?

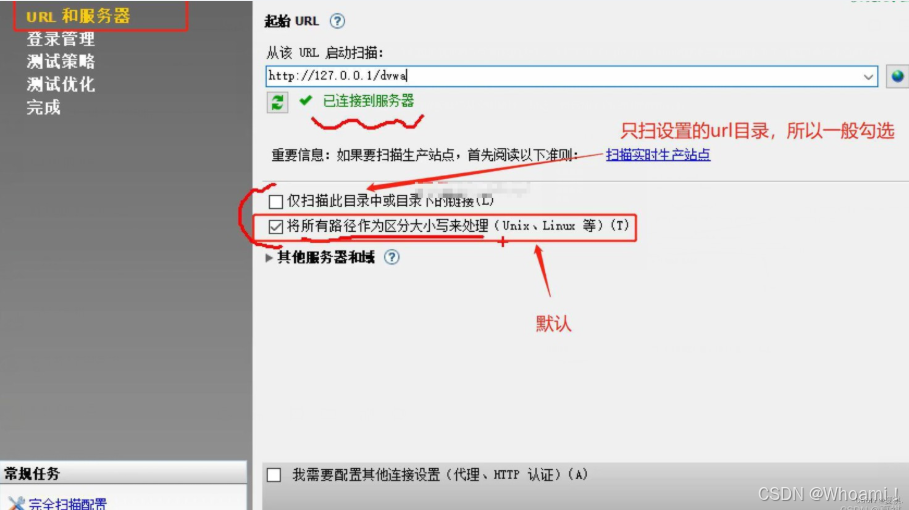

1.3.1.3?配置URL和服務器

按照以下配置相關內容:

?

?

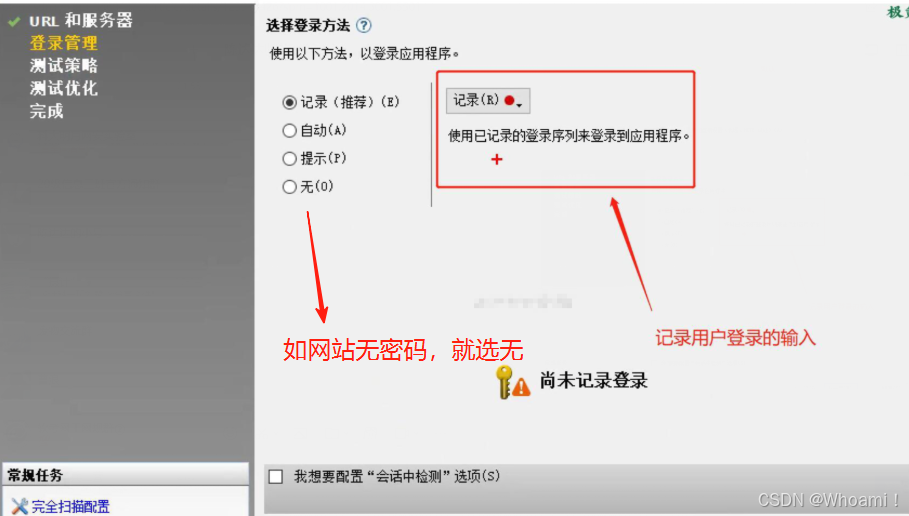

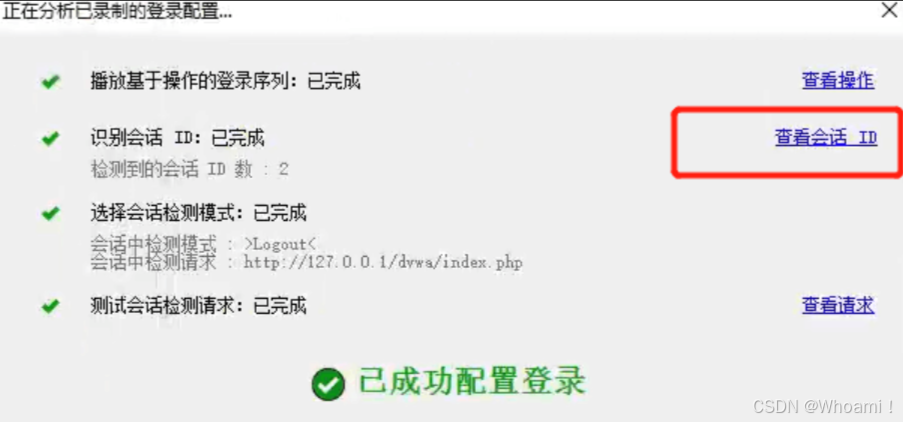

1.3.1.4?登錄管理

對于需要登陸的頁面,輸入用戶名密碼等(這種方法不允許有驗證碼!!!)

?

?

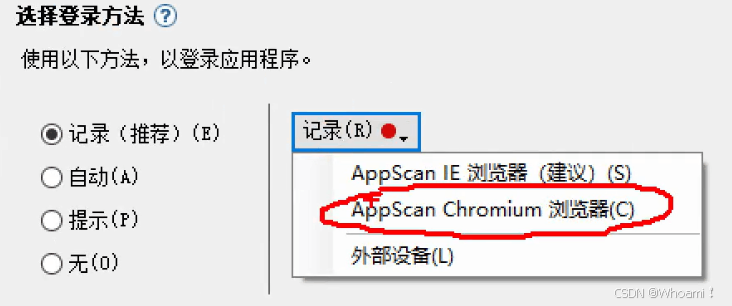

建議選擇使用Chromium瀏覽器。

?

?

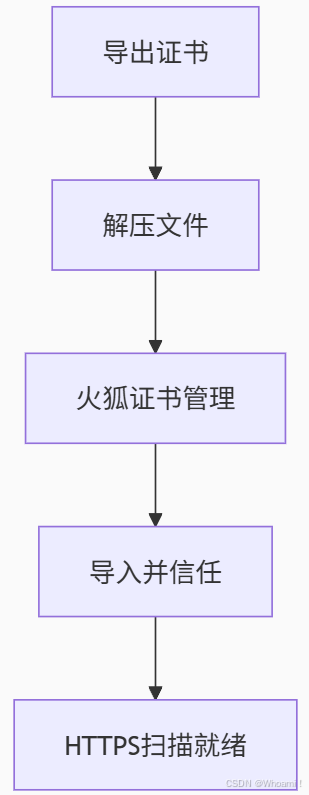

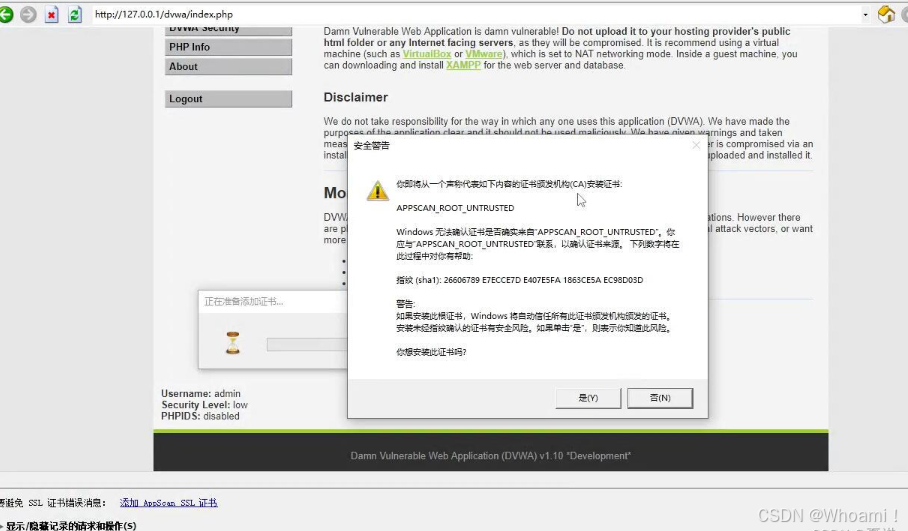

1.3.1.5?HTTPS證書安裝(可選)

?

?

- 若網站是https,則務必需要在外部瀏覽器上添加AppScan的SSL證書,才能進行外部瀏覽器手動掃描。

- 若只是網站只是http,則跳過此步驟。

| 步驟 | 關鍵操作 | 注意事項 |

|---|---|---|

| 1. 導出AppScan證書 | 手動掃描 → 外部設備 → 記錄代理配置 → SSL證書 → 導出到本地 | 保存位置:C:\AppScan_Cert\ |

| 2. 解壓證書 | 解壓得到?.cer?或?.pem?文件 | 文件名示例:AppScanRootCA.cer |

| 3. 打開火狐證書設置 | 選項 → 隱私與安全 → 證書 → 查看證書 | 快捷鍵:about:preferences#privacy |

| 4. 導入證書 | 證書頒發機構 → 導入 → 選擇解壓文件 → 勾選信任網站標識 | 必須勾選信任選項 |

| 5. 驗證安裝 | 訪問 HTTPS 網站 → 地址欄顯示?🔒?無警告 | 出現鎖圖標即成功 |

?

?

添加證書。

?

?

出現下面的窗口就顯示成功:

?

?

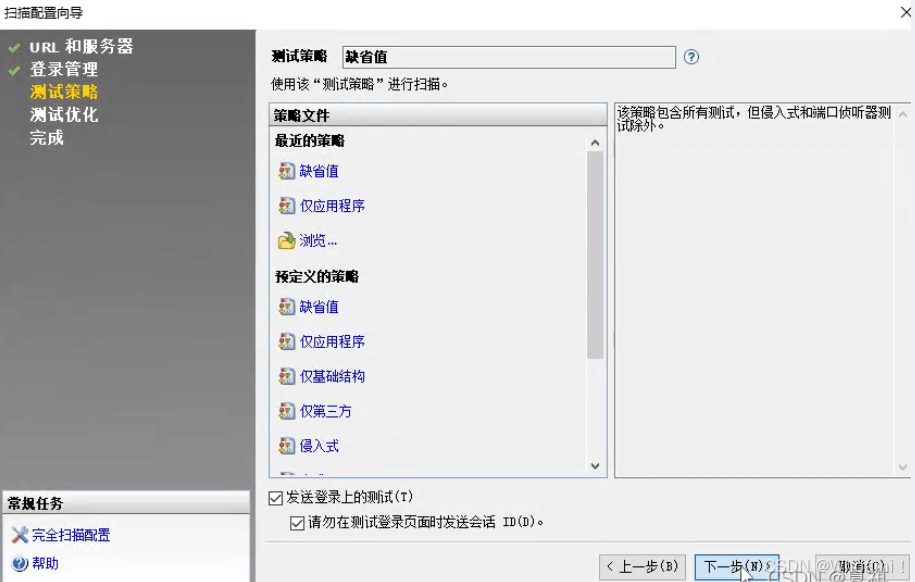

1.3.1.6?測試策略

選擇掃描漏洞類型:可掃描基本結構,或自定義掃描精準漏洞。

?

?

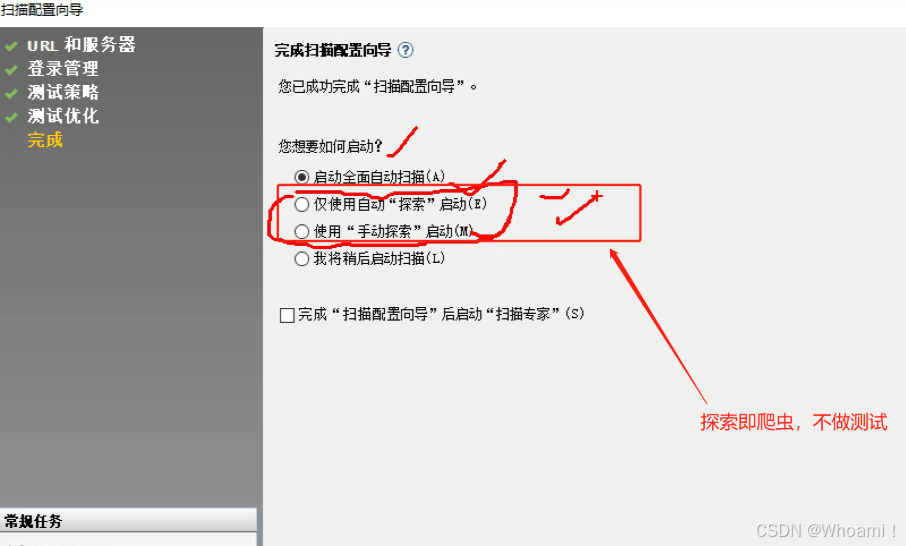

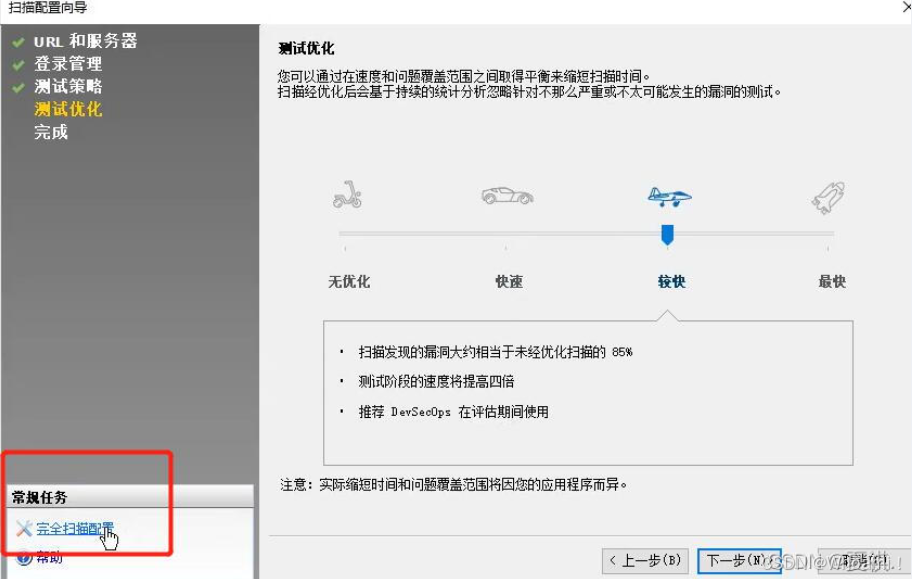

1.3.1.7?測試優化

調節掃描速度(快/中/慢),業務時段務必別太快哦~

?

?

最后選擇測試程度。“探索”,就是不做漏洞探測。這里選擇“啟動全面自動掃描”。

注意!!強烈建議勾選“完成掃描配置向導后啟動‘掃描專家’”。這樣出結果時會有專家建議。

?

?

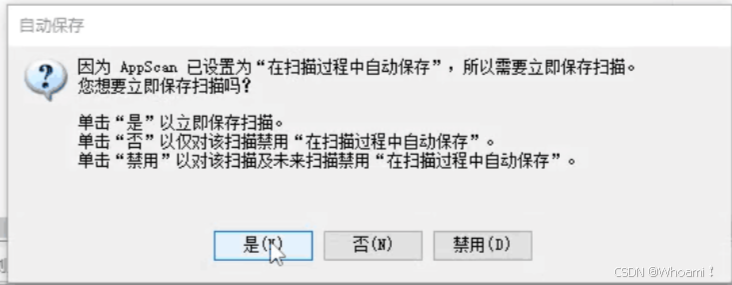

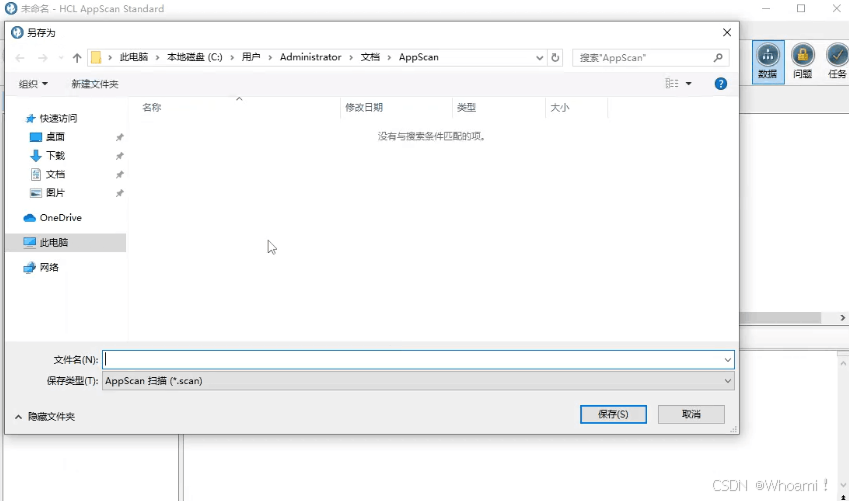

1.3.1.8?保存配置

保存文件后,就可以開始掃描任務了。

?

?

?

?

?

?

1.3.2 其他特殊配置

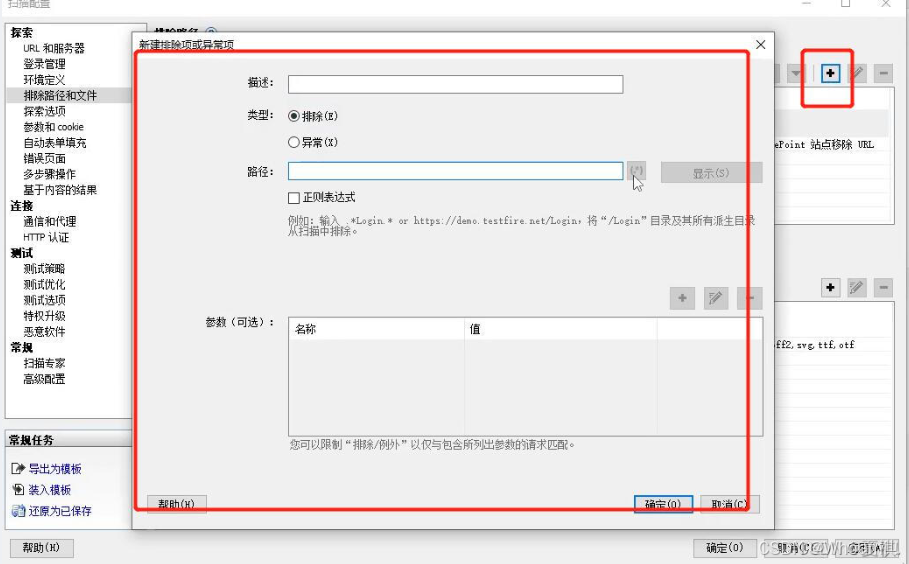

1.3.2.1 設置排除路徑

有些目錄(或文件)不想要掃,可以設置排除。在完全掃描配置下進行設置“排除路徑”。

?

?

在以下輸入框設置排除路徑,并可做描述。

?

?

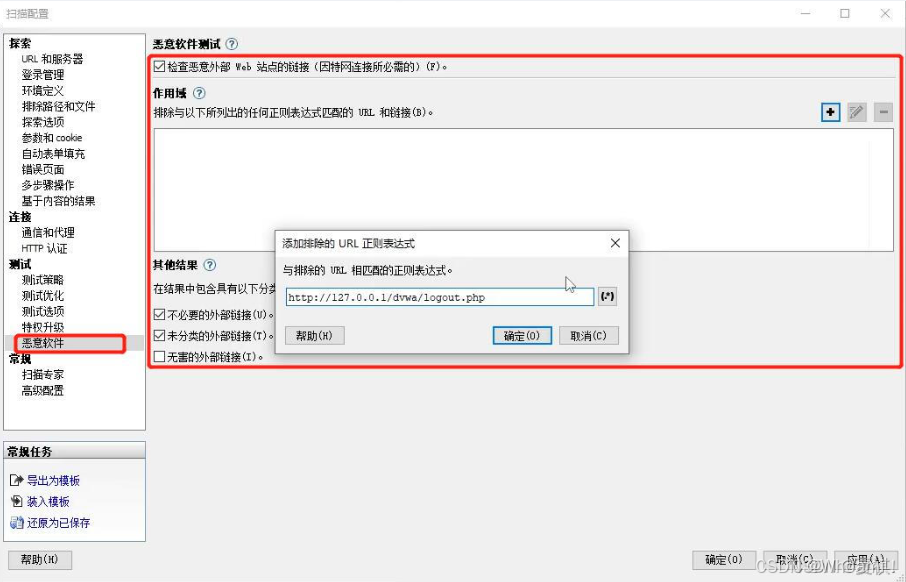

1.3.2.2 設置黑名單

設置黑名單的作用同上,不掃碼。

?

?

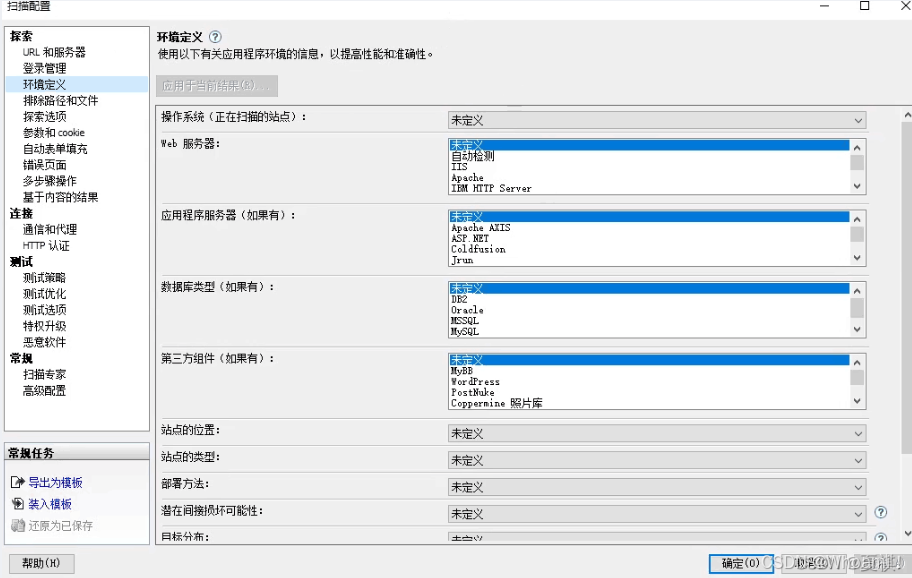

1.3.2.3 設置web環境因素

提前選擇好掃描目標的類型,比如:Web服務器是IIS、數據庫類型是MySQL等。設置好后,無需掃描器自動探測。

?

?

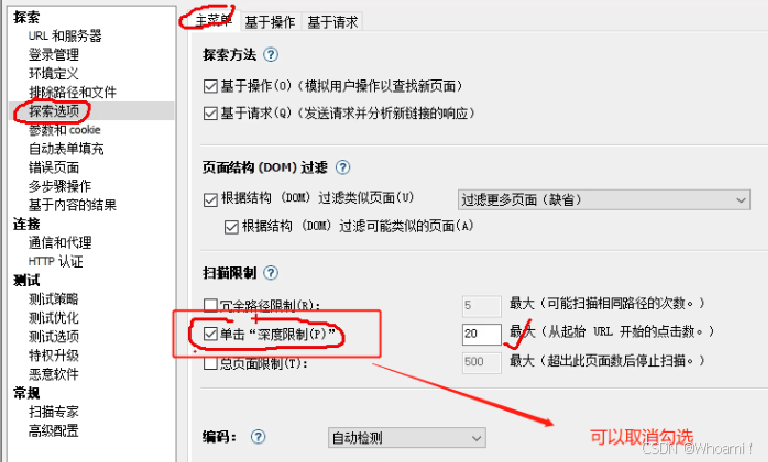

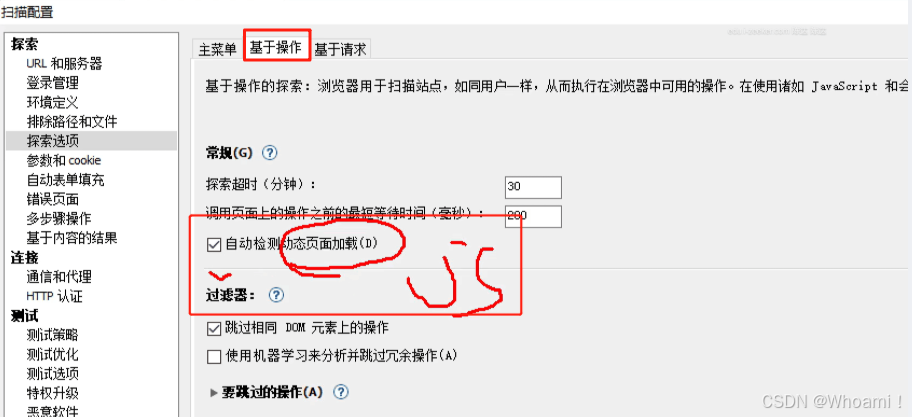

1.3.2.4 設置探索選項

主菜單

?

?

注意!以下兩項都是基于:確定?沒有js請求?的時候可以去掉,這個主要用法就是渲染出頁面,動態捕捉動用了哪些js腳本。去掉以避免額外的線程。

基于操作

?

?

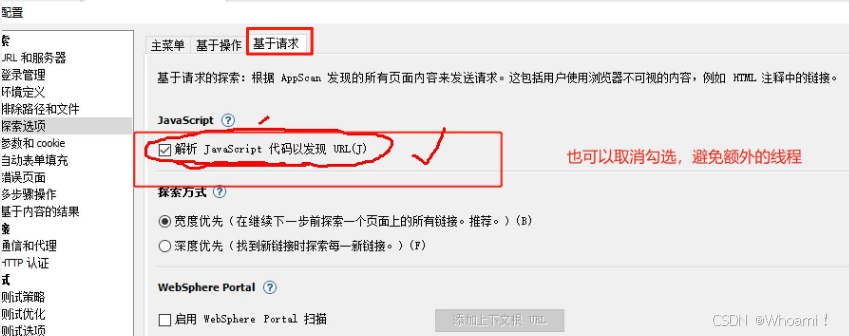

基于請求

?

?

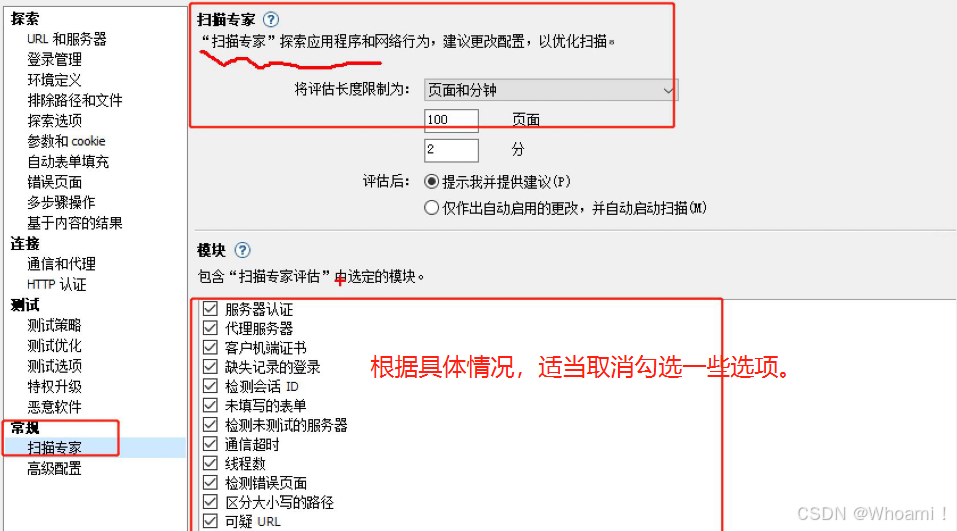

1.3.2.5 設置掃描專家

?

?

1.4 手動掃描

1.4.1 外部瀏覽器手動掃描

1.4.1.1 配置流程圖

?

?

??核心優勢

| 優勢 | 說明 |

|---|---|

| 精準掃描 | 僅分析真實用戶操作流量,避免干擾 |

| 高覆蓋率 | 捕獲動態內容(如JS渲染頁面) |

| 減少誤報 | 排除自動化爬蟲的無效請求 |

1.4.1.2 外部瀏覽器配置

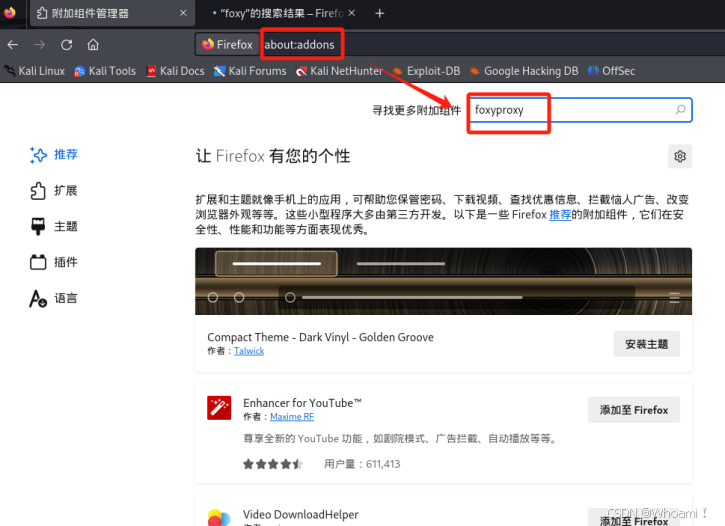

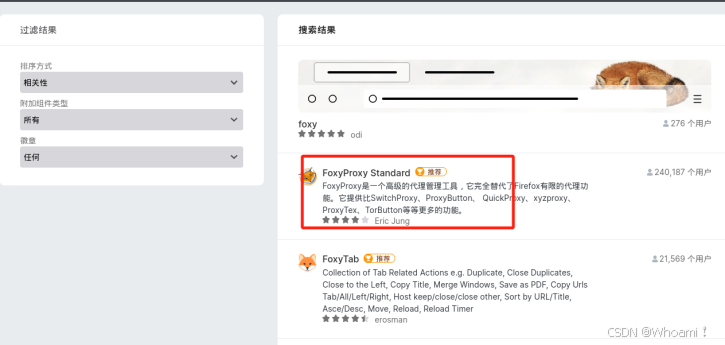

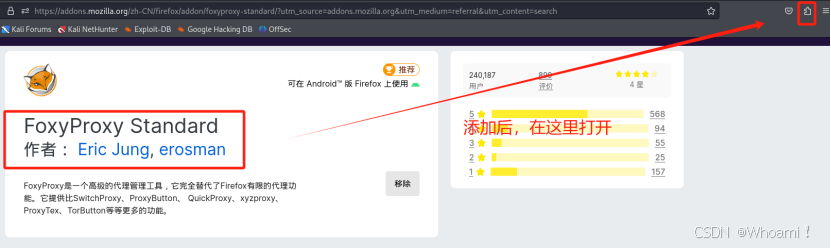

1. 瀏覽器(火狐)代理插件安裝

| 步驟 | 操作說明 |

|---|---|

| 1.安裝FoxyProxy | 火狐瀏覽器插件商店搜索安裝 |

| 2.啟用代理功能 | 點擊工具欄狐貍圖標激活 |

???瀏覽器要求:推薦 Firefox/Chrome(需支持代理擴展)

?

?

?

?

?

?

?

?

2. ?瀏覽器代理聯動配置

?

?

???詳細操作步驟

| 操作端 | 步驟 | 關鍵操作 |

|---|---|---|

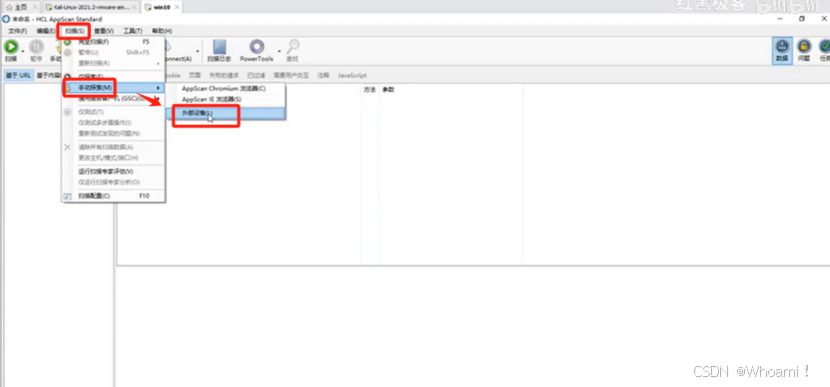

| AppScan | ①打開手動掃描 | 頂部菜單:掃描→手動探索→外部設備 |

| ②獲取代理端口 | 記錄彈出窗口顯示的端口號(默認49799) | |

| 瀏覽器 | ③啟用FoxyProxy | 點擊工具欄狐貍圖標→選項 |

| ④配置代理參數 | IP:127.0.0.1Port:49799 |

①打開手動掃描

?

?

②獲取代理端口:確定appscan代理應配置端口:49799,將端口號配置到瀏覽器代理去。

?

?

③啟用FoxyProxy:點擊工具欄狐貍圖標→選項

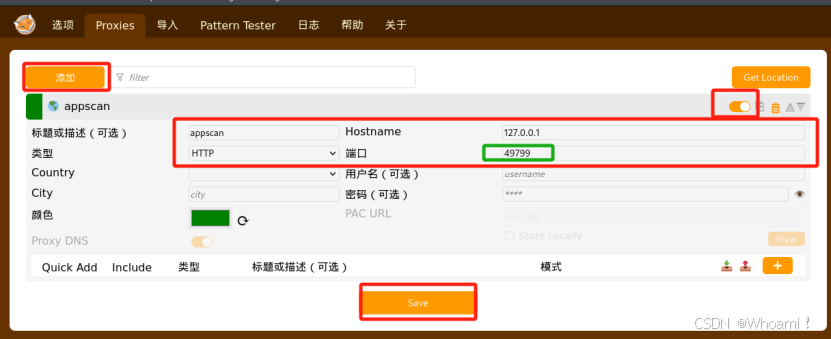

④配置代理參數。打開火狐代理foxyproxy配置,端口和appscan的一致49799,IP是127.0.0.1。完成后瀏覽器和appscan連接上。在瀏覽器上做的一些操作產生的流量,可以到appscan進行掃描。

🔐?關鍵配置參數表

| 配置項 | 必須值 | 錯誤示例 | 后果 |

|---|---|---|---|

| 代理IP | 127.0.0.1 | 192.168.1.100 | ? 無法連接 |

| 代理端口 | 49799 | 8080/8888 | ? 流量不通 |

| 協議類型 | HTTP/HTTPS | SOCKS5 | ? 數據不識別 |

?

?

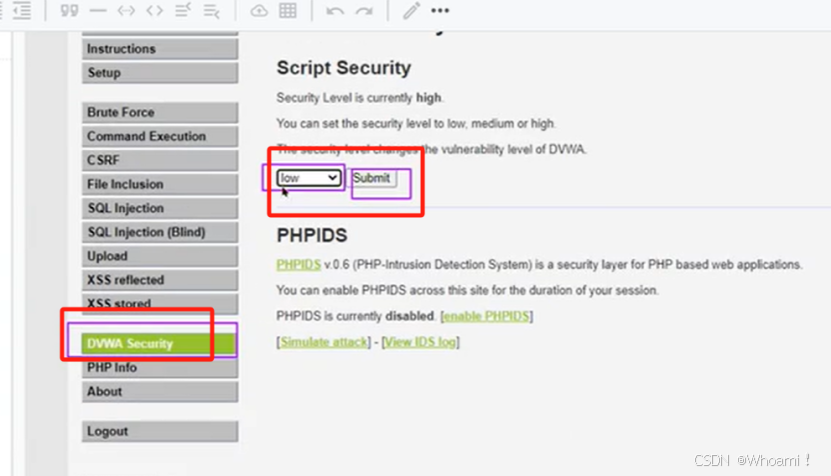

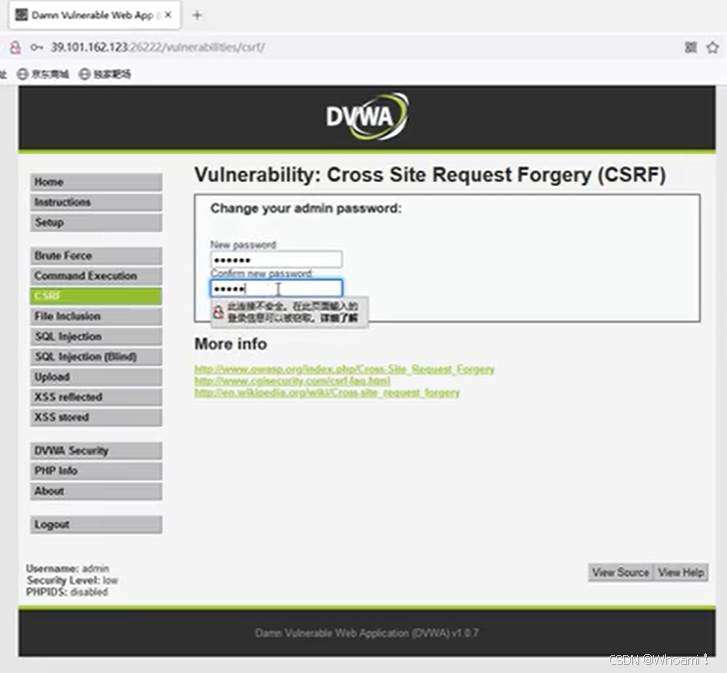

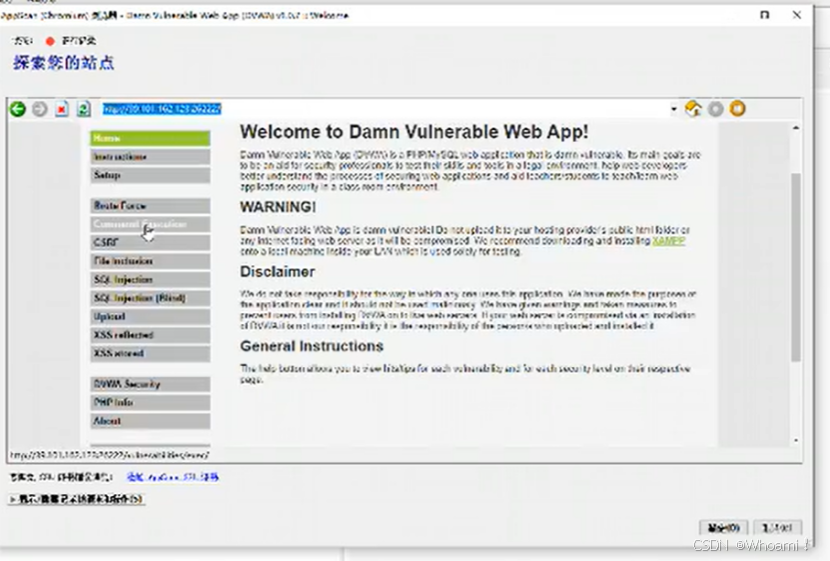

1.4.1.3 掃描目標環境(以DVWA為例)

?

?

1.DVWA環境配置

把經典靶機DVWA網站安全性調低,作為AppScan的待掃描目標,觀察掃描結果。

| 步驟 | 操作 | 驗證方式 |

|---|---|---|

| 1. 登錄DVWA | 用戶:admin密碼: password | 成功進入首頁 |

| 2. 設置安全等級 | DVWA Security?→?Security Level: Low | 頁面頂部顯示?Security Level: low |

| 3. 清除會話 | 清除瀏覽器Cookies/Cache | 重新登錄無殘留數據 |

?

?

2.打開瀏覽器訪問目標站點

?

?

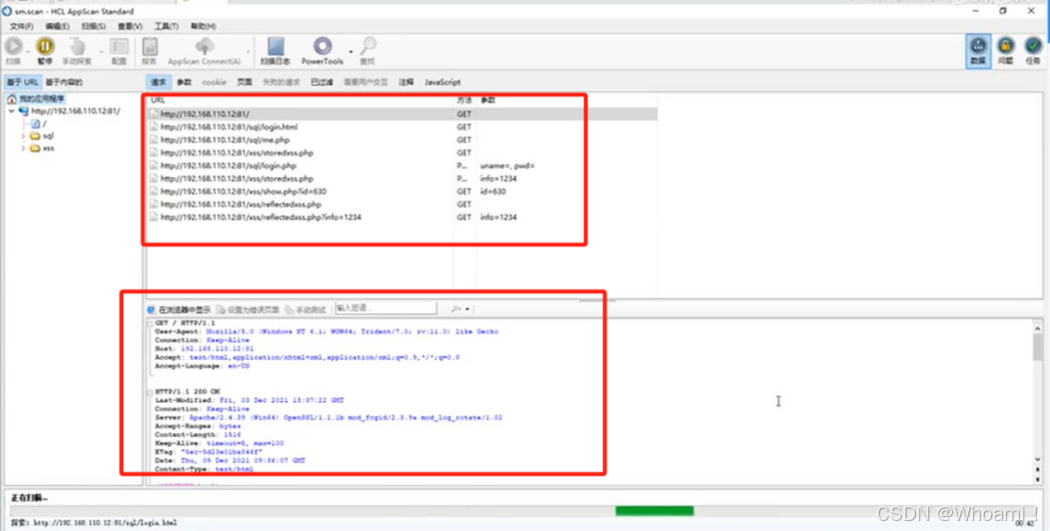

網址產生訪問流量(此刻瀏覽器的流量已經可以記錄到appsan了)

?

?

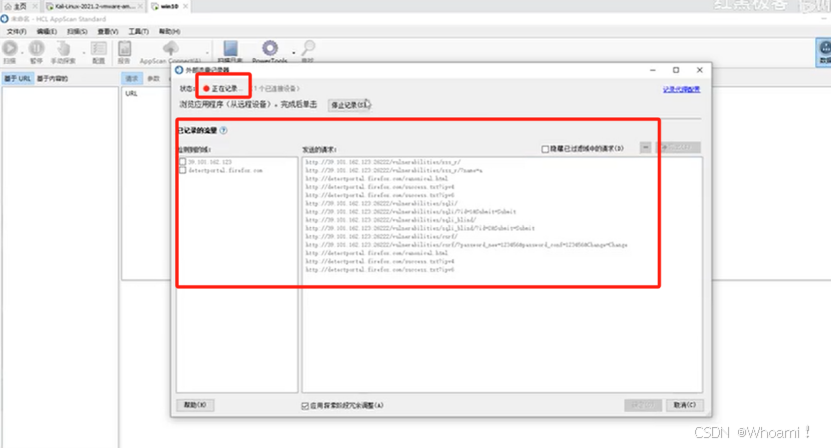

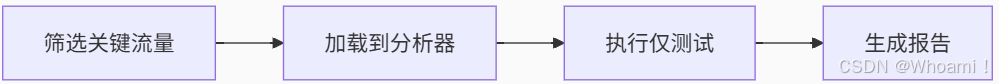

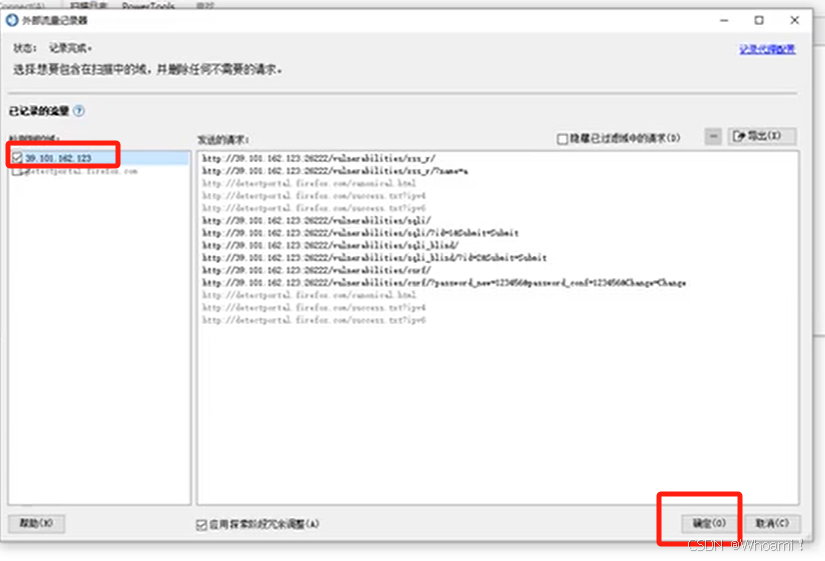

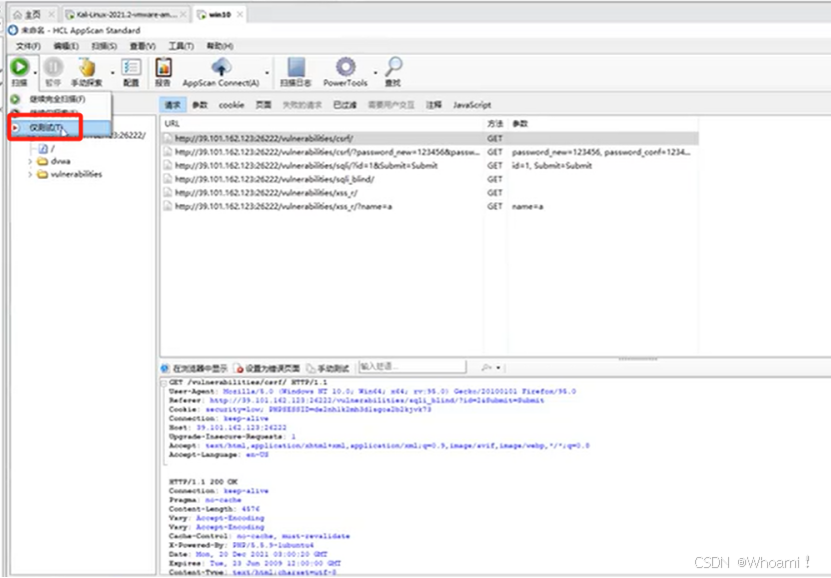

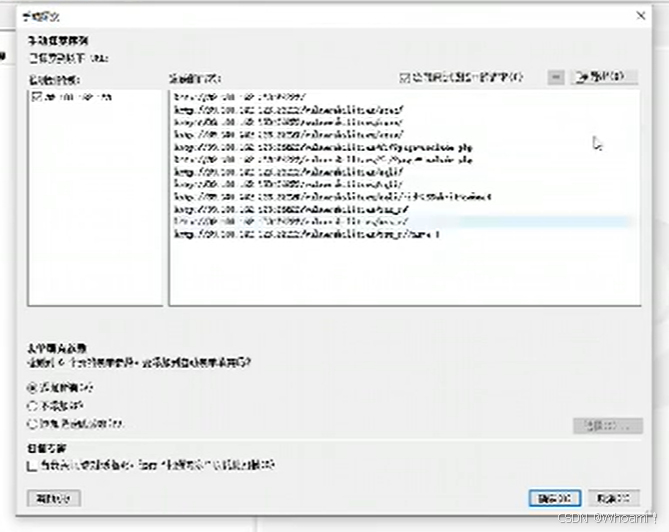

3.在AppScan上分析流量

?

?

操作詳解表

| 步驟 | 界面操作 | 關鍵選項 | 圖標 |

|---|---|---|---|

| 1. 篩選流量 | 右鍵請求 →?添加到手動探索 | 按狀態碼排序(重點關注200/500) | 🔎 |

| 2. 加載分析 | 選擇全部/部分請求 →?確定 | 勾選?包含子路徑 | 📥 |

| 3. 僅測試掃描 | 工具欄點擊?僅測試 | 測試策略選擇?完全測試 | 🚀 |

| 4. 報告生成 | 報告?→?保存掃描結果 | 格式:.scan+.pdf雙備份 |

篩選關鍵流量,確定后加載到appscan分析器中:

?

?

選擇”僅測試”。然后掃描分析后保存到相應位置:

?

?

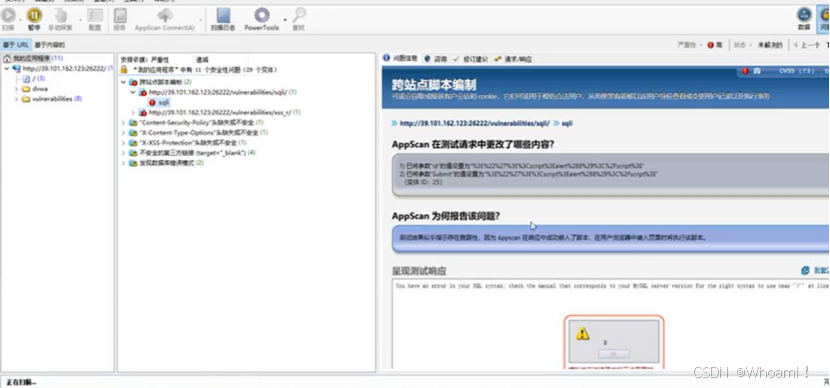

4.查看掃描結果

漏洞觸發示例表

| 漏洞類型 | 操作演示 | 預期捕獲流量 | 危險等級 |

|---|---|---|---|

| SQL注入 | 在User ID輸入:' or 1=1# | GET /vulnerabilities/sqli/?id=%27%20or%201%3D1%23 | ????? |

| XSS攻擊 | 在Name輸入:<script>alert(1)</script> | POST /vulnerabilities/xss/?含惡意腳本 | ???? |

| 文件包含 | 修改URL:?page=../../../../etc/passwd | GET /vulnerabilities/fi/?page=../../etc/passwd | ????? |

?

?

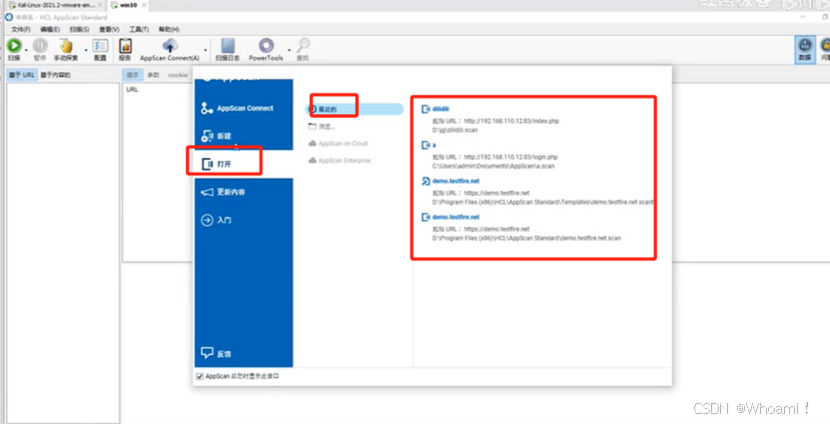

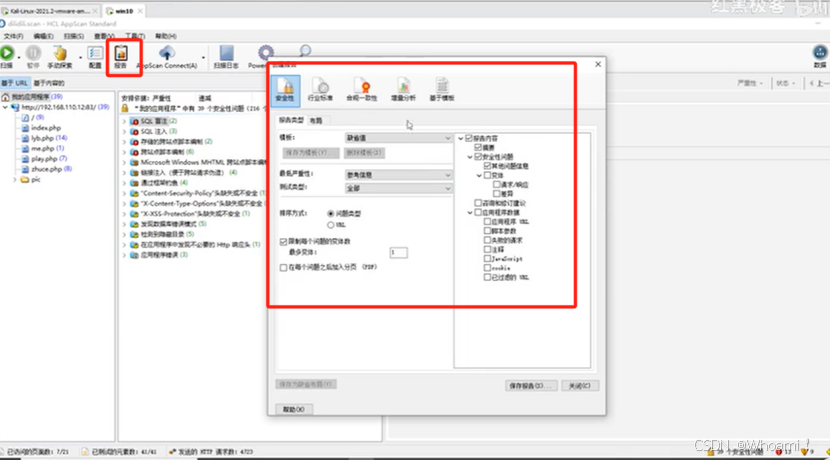

5.生成掃描報告

選擇打開,然后選擇之前的掃描結果打開,進行加載為報告。

?

?

選擇“報告”,里頭選擇不同的內容生成不同角色(領導、開發人員等)看的報告。

?

?

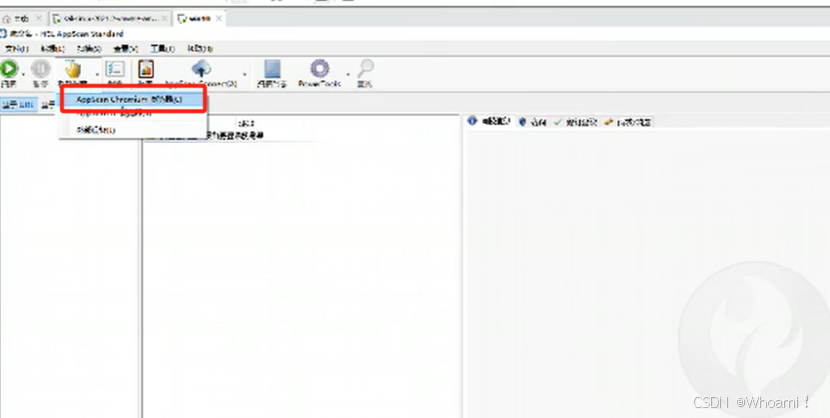

1.4.2 內部瀏覽器手動掃描

內部瀏覽器指的是AppScan軟件內置瀏覽器。

?

?

1.4.2.1操作步驟列表

| 步驟 | 關鍵操作 | 注意事項 |

|---|---|---|

| 1. 關閉外部代理 | 停用FoxyProxy等代理工具 | 避免流量沖突 |

| 2. 啟動內置瀏覽器 | 選擇AppScan Chromium | 禁用IE瀏覽器選項 |

| 3. 配置起始URL | 輸入靶機地址 + 勾選僅掃描此目錄 | 例:http://dvwa.local |

| 4. 處理登錄認證 | 方式1:直接輸入賬號密碼 方式2:獲取請求頭Cookie | 優先推薦Cookie方式 |

| 5. 配置Cookie | 粘貼到請求頭與Cookie配置頁 | 永久保存免重復登錄 |

| 6. 執行操作掃描 | 在內置瀏覽器中操作頁面 | 所有操作自動記錄 |

| 7. 分析結果 | 選擇流量 →?僅測試?→ 生成報告 | 聚焦高危漏洞 |

1.4.2.2 詳細操作步驟

1. 關閉外部代理

2.啟動內置瀏覽器

選擇chmeium,不要選擇IE。

?

?

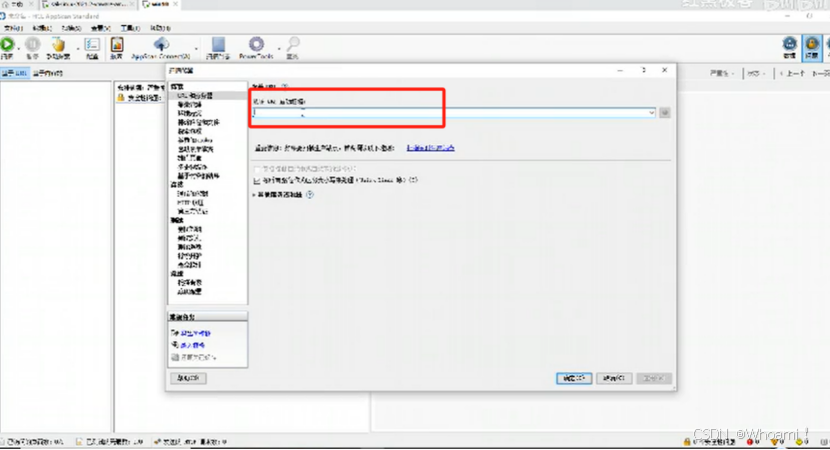

3. 配置起始URL

把靶機的url地址寫入起始URL:http://dvwa.local。

?

?

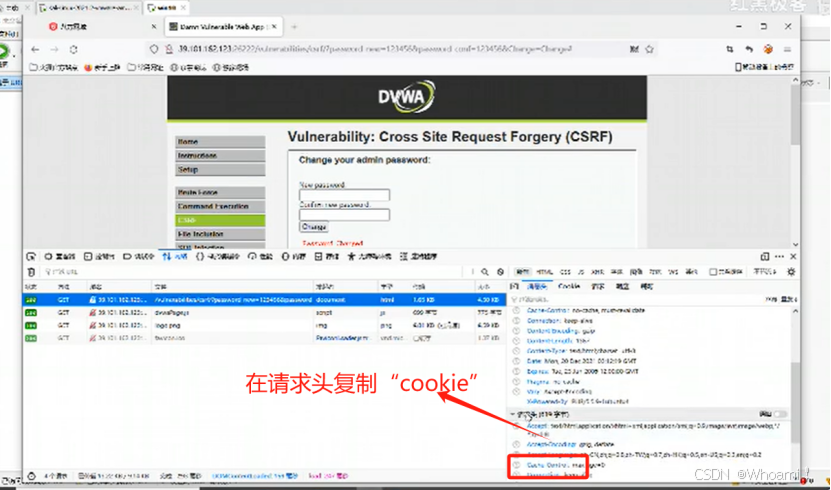

4. 處理登錄認證

會跳出內部瀏覽器登錄窗口,可以直接用戶名、密碼登錄,也可以去靶機網站下尋找請求頭中的cookie值(優先)。

?

?

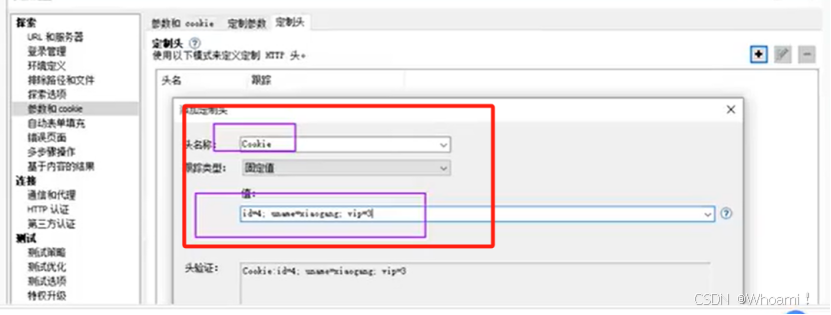

5. 配置Cookie

配置---請求頭與cookie----把上面的cookie復制過來(避免重復輸入)。

?

?

?

?

6. 執行操作掃描

再打開手動掃描,選擇“appscan Chomeium”,直接是內置瀏覽器打開了。然后再里頭的頁面操作會記錄下來,并且開始進行掃描分析。

?

?

7. 分析結果

這樣就實現了內置瀏覽器進行手動掃描的效果。

?

?

1.4.3 登錄時驗證碼繞過方案

?

?

🔧 兩種登錄繞過方法對比

| 方法 | 適用場景 | 操作復雜度 | 成功率 | 核心原理 |

|---|---|---|---|---|

| 定制頭Cookie | 簡單驗證碼系統 | ?? | 70% | 直接注入有效會話憑證 |

| 外部設備代理 | 復雜動態驗證碼 | ??? | 95% | 代理前建立持久登錄狀態 |

1.4.3.1 詳細操作步驟

| 步驟 | 關鍵操作 | 避坑指南 | 驗證方式 |

|---|---|---|---|

| 1. 獲取有效會話 | 瀏覽器無代理狀態下完成登錄 | 確保通過所有驗證碼步驟 | 查看開發者工具→Application標簽→Cookies |

| 2. 記錄代理端口 | AppScan:手工探索→外部設備→記錄代理端口 | 默認49799,沖突時修改 | 彈出窗口顯示端口號 |

| 3. 配置瀏覽器代理 | 安裝FoxyProxy→新建配置:127.0.0.1:49799 | ?保持頁面不刷新 | 地址欄顯示代理圖標 |

| 4. 啟動掃描 | 在已登錄頁面進行操作 | 避免觸發登出動作 | AppScan實時捕獲流量 |

🔥?核心要點:

"先登錄后代理"?順序不可逆!

錯誤流程:配置代理→輸入驗證碼登錄 = ? 失敗

1.4.3.2?Cookie保鮮三法

Cookie會話維持技巧:

-

操作限時

-

掃描前測試會話有效期(例:DVWA默認30分鐘)

-

設置定時提醒 ? 每15分鐘點擊頁面保活

-

-

心跳機制

while scanning:requests.get("/home") # 每5分鐘發送保活請求time.sleep(300) -

環境配置(測試環境適用)

-

修改應用配置:

session.timeout=7200 -

關閉驗證碼功能:

verification.enabled=false

-

?? 常見故障排除表

| 問題現象 | 根本原因 | 解決方案 |

|---|---|---|

| 掃描中突然登出 | 會話超時 | 實施心跳保活機制 |

| 部分請求需二次驗證 | 關鍵操作觸發驗證 | 配置掃描排除路徑 |

| Cookie失效 | 瀏覽器更新證書 | 關閉自動清除Cookie功能 |

| 代理后無法訪問 | 證書未安裝 | 按3.2.6章節安裝根證書 |

📊 方法適用性評估矩陣

| 驗證碼類型 | 定制頭Cookie | 外部設備代理 |

|---|---|---|

| 靜態圖形碼 | ? | ? |

| 動態短信碼 | ? | ? |

| 谷歌reCAPTCHA | ? | ??(需v3低分) |

| 行為驗證(滑動) | ? | ? |

💥創作不易💥求一波暴擊👉點贊?? 關注🔔 收藏?? 評論💬

您的支持是我創作最大的動力!

?

?

TLS介紹及握手過程詳解)

)

)